Kaspersky Lab ha lanzado un nuevo

estudio de ataques en dispositivos IoT, que describe con suficiente detalle tanto los métodos para recopilar información sobre tales ataques como los resultados. Las estadísticas se recopilan de los llamados "hanipots", dispositivos que, con diversos grados de confiabilidad, representan un enrutador real, una cámara IP o algo más para los atacantes. Las principales cifras del estudio se dan en

esta noticia: en promedio, se realizaron 20 mil ataques cada 15 minutos por cada haniot. En total, en la primera mitad de 2019, se registraron 105 millones de ataques solo con el protocolo Telnet, pero la actividad maliciosa provino de solo 276 mil direcciones IP.

Muy a menudo, los ataques se iniciaron desde hosts ubicados en China, Brasil, así como en Egipto y Rusia. La cantidad de direcciones IP únicas ha disminuido en comparación con el año pasado, mientras que la intensidad de los ataques ha aumentado: algunos dispositivos infectados están configurados para enviar solicitudes constantemente, tratando de expandir la red zombie-IoT. Los ataques en el estudio se entienden como intentos complejos de piratería mediante exploits, así como la adivinación de contraseñas primitiva.

La configuración de Hanipots es un arte separado, que se describe con suficiente detalle en este informe. La geografía es importante: la distribución uniforme de los puntos de recopilación de información en todo el mundo. Es aconsejable utilizar las direcciones IP que pertenecen a los proveedores de la "última milla", en lugar de los proveedores de alojamiento, y cambiarlas regularmente. Lo más probable es que los iniciadores de ataques en IoT supervisen los hanipots y, posiblemente, incluso intercambien bases de datos de direcciones IP, para que pueda dejar de recibir una imagen objetiva de los ataques con el tiempo. El artículo describe brevemente tres tipos de hanipot: los más simples registran el hecho de un ataque (a través de qué protocolo fueron, cómo exactamente, qué intentaron hacer), los más funcionales monitorean las acciones de los atacantes con más detalle después del pirateo. Para el segundo, se mencionan dos proyectos de código abierto que facilitan su implementación:

Cowrie y

Dionaea . Finalmente, las trampas más complejas y difíciles de automatizar desde el punto de vista de un atacante no se pueden distinguir de un sistema real.

Kaspersky Lab también utiliza un hanipot de múltiples puertos que supervisa los intentos de conexión y piratería en todos los puertos TCP y UDP. En promedio, se "tocan" diariamente hasta 6000 sesiones en direcciones no estándar, además de Web, Telnet y SSH tradicionales. Los resultados del análisis de consultas a dicha trampa se muestran en el gráfico anterior. La gran mayoría de las conexiones utilizan el protocolo TCP.

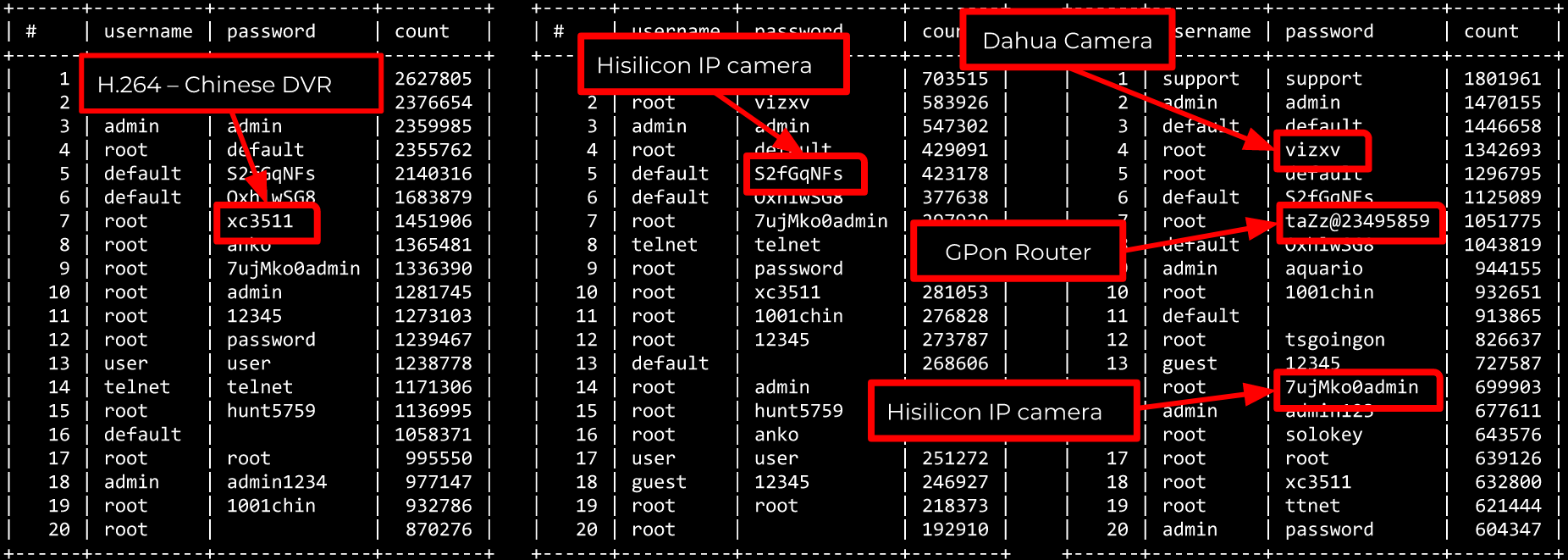

De interés son las estadísticas de los pares de inicio de sesión y contraseña utilizados con frecuencia. Las combinaciones más populares son support / support, admin / admin y default / default. En cuarto lugar en términos de frecuencia de uso, se encuentra la contraseña para las cámaras IP root / vizxv. En 2019, hubo un aumento en los intentos de descifrar enrutadores GPON, que también tienen una contraseña codificada. Dado que los dispositivos independientes usan una amplia gama de arquitecturas, los atacantes intentan descargar y ejecutar secuencialmente un binario malicioso compilado para diferentes sistemas.

Del malware, las hazañas de la familia Mirai continúan dominando. La principal conclusión de los investigadores: para proteger efectivamente una gran flota de dispositivos (por ejemplo, de un proveedor de Internet o una gran organización), se requiere recopilar y procesar datos de trampas en tiempo casi real. La tarea principal del hanipot es determinar el comienzo de un nuevo tipo de ataque utilizando una vulnerabilidad conocida o de día cero en los dispositivos. Esto puede ser un agujero en la interfaz web del enrutador, una contraseña predeterminada en la cámara IP o vulnerabilidades aún más complejas en un dispositivo independiente. Si por algún motivo se puede acceder a su dispositivo desde el exterior y tiene algún tipo de vulnerabilidad, lo harán más pronto que tarde: todo lo que tiene una IP blanca se verifica constantemente, decenas de miles de veces al día.

¿Qué más pasó?- La película protectora barata engaña al escáner ultrasónico de huellas digitales instalado en el teléfono Samsung Galaxy S10. La huella digital se almacena en la película, y el sensor la reconoce sin requerir la presencia del propietario.

- En Alemania, el departamento de seguridad de la información reconoció a Firefox como el navegador más seguro. Se evaluaron las características de impacto en la seguridad, como el soporte TLS y las políticas HSTS, el aislamiento de páginas web, la autenticación de actualizaciones y similares. Por ejemplo, Chrome resultó tener menos capacidades de bloqueo de telemetría.

- Se encontró un error grave en el controlador rtlwifi para módulos inalámbricos basados en el chipset Realtek. Un controlador está integrado en el kernel de Linux, y una vulnerabilidad podría causar una denegación de servicio (y ejecución de código, pero este escenario es poco probable). El parche existe , pero aún no se ha lanzado oficialmente.

- Noticias de Steganography: Se ha encontrado malware real que oculta el código en los archivos de sonido WAV.

- Siguiendo el rastro del exploit checkm8 para dispositivos Apple iOS: los investigadores han encontrado un sitio web que promete a los visitantes de jailbreak la opción de instalar software no oficial. De hecho, todo termina con la instalación de una aplicación: un simulador de máquinas tragamonedas de la App Store. Podría haber sido peor: si sigue sin pensar las instrucciones en los sitios de la izquierda, puede transferir el control del iPhone a los intrusos utilizando medios regulares, seguido de extorsión.