A fines de agosto, Imperva

notificó a los clientes de

Cloud WAF (anteriormente Incapsula) sobre la filtración de información confidencial e inició el restablecimiento de las contraseñas de las cuentas. Resultó que los extraños obtuvieron acceso a hashes de contraseñas, claves API y certificados SSL.

El 10 de octubre, el CEO de la compañía, Chris Hylen, y el director de tecnología, Kunal Anand, establecieron una

autopsia que detalla el incidente. ¿Cómo podría suceder esto con una empresa que se especializa en protección de datos y aplicaciones?

En resumen, el problema surgió debido a la

migración incorrecta de la base de datos desde el alojamiento propio a Amazon Web Services .

En su publicación, Chris Heilan enumera una serie de errores cometidos durante la migración. Juntos, permitieron que desconocido robe la clave API de administrador a una de las cuentas en producción en Amazon Web Services. Una investigación reveló que hubo acceso no autorizado en octubre de 2018.

La clave de administrador le dio al atacante acceso a una instantánea de la base de datos con diversa información sobre los clientes que se registraron antes del 15 de septiembre de 2017. La información incluía direcciones de correo electrónico, contraseñas hash y saladas, y para varios clientes, claves API y certificados SSL proporcionados por los clientes.

Cronología del fracaso

Según el CTO, todo comenzó en 2017, cuando la compañía comenzó a considerar cambiar al servicio AWS (

Relational Database Service , RDS), porque el sistema Incapsula estaba "bajo una presión significativa debido a la atracción de nuevos clientes y el cumplimiento de sus requisitos críticos". . La transición al alojamiento en la nube fue necesaria para escalar el negocio.

Sin embargo, "algunas de las decisiones clave tomadas durante el proceso de evaluación de AWS se combinaron para extraer información de la instantánea de la base de datos".

Una de estas decisiones fatales es la creación misma de esta instantánea.

Otro error es crear una instancia informática interna con la clave API de AWS, a la que los usuarios pueden acceder desde el exterior.

Por lo tanto, el atacante pudo comprometer la instancia, robar la clave y usarla para acceder a la instantánea de la base de datos.

Aunque la fuga de datos tuvo lugar en octubre de 2018, Imperva solo se enteró del hack el 20 de agosto de 2019, cuando un tercero envió a la compañía un conjunto de datos de sus servidores, exigiendo una recompensa por el programa de recompensas de errores. Imperva afirma que este tercero no lo conocía anteriormente: “Comparamos el volcado de la base de datos SQL en el conjunto de datos presentado con nuestras instantáneas, y encontramos una coincidencia. Por el momento, podemos decir que los elementos de datos del cliente están limitados a cuentas WAF hasta el 15 de septiembre de 2017. Las bases de datos y las instantáneas de nuestros otros productos no se han filtrado ".

De acuerdo con la ley GDPR, la compañía notificó a las autoridades policiales y reguladores relevantes de la manera prescrita. Una verificación de la base de datos y evaluación de daños tomó varias semanas. Después de eso, Imperva reveló públicamente información sobre el incidente.

Imperva enfatiza que su propio producto para monitorear la actividad de la base de datos El monitoreo de la actividad de la base de datos (DAM) en 2017 no era compatible con AWS RDS (como cualquier otro alojamiento en la nube) y, por lo tanto, no se usó internamente. Solo en 2019, se desarrolló Cloud Data Security (CDS), adecuado para PaaS, que ahora también se usa para monitorear Cloud WAF.

Lecciones para el futuro.

Anand dice que Imperva ha tomado algunas medidas para prevenir futuros incidentes, que incluyen:

- control de acceso mejorado;

- aumentar el número de comprobaciones de acceso para "instantáneas";

- desmantelamiento de instancias inactivas (incluidas las comprometidas);

- hospedar instancias de computación activa para VPN por defecto;

- monitoreo de software e instalación de parches sin demora;

- cambio periódico de credenciales y claves;

- Gestión de credenciales mejorada

- aumentando la frecuencia de la infraestructura de escaneo.

La autenticación multifactor para la consola de administración de AWS se ha habilitado incluso antes. Sin embargo, según Anand, ella no habría evitado el acceso no autorizado a la clave API.

El director técnico dijo que, gracias a las mejoras en el control interno, no es posible repetir esta filtración hoy. El nuevo sistema Imperva señalará de inmediato en caso de detección de instancias e instantáneas de bases de datos vulnerables, como las que llevaron al hackeo de 2018. El hecho es que los sistemas de registro de AWS CloudTrail y GuardDuty funcionaron antes, y registraron actividad no autorizada en los registros, simplemente no señalaron esto.

Según CTO, en el proceso de investigación del incidente, la compañía no encontró ninguna otra vulnerabilidad y no conoce ninguna actividad maliciosa de los ciberdelincuentes en relación con los clientes que fueron víctimas de una fuga de datos.

“Al comienzo de nuestra investigación, notificamos de inmediato a nuestros clientes para que pudieran tomar decisiones informadas y actuar de acuerdo con las medidas de seguridad que recomendamos. Gracias a estas recomendaciones, nuestros clientes cambiaron más de 13,000 contraseñas, cambiaron más de 13,500 certificados SSL y restauraron más de 1,400 claves API, dijo Anand. "Nuestra misión sigue siendo la misma: en nombre de nuestros clientes y sus usuarios, liderar la lucha global para proteger los datos y las aplicaciones de los cibercriminales".

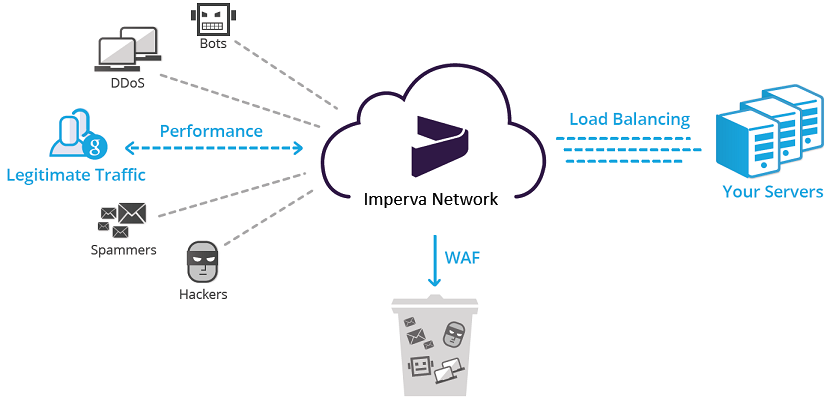

Para referencia. Imperva es uno de los principales proveedores mundiales de soluciones de protección de datos y aplicaciones web (CDN, firewall en la nube, proxy inverso, protección contra ataques DDoS, etc.).

La compañía fue fundada en 2002, el número de empleados supera las 1000 personas, ingresos anuales: $ 321.7 millones (2017). Desde 2011, las acciones de la compañía se negociaron en la Bolsa de Nueva York, pero en enero de 2019 fue

comprada por completo por la firma de inversión privada Thoma Bravo, que se especializa en la compra de compañías de tecnología y software.

Es difícil decir cómo el incidente afectará la imagen de Imperva y cuánto amenaza al negocio. Ciertamente, el número de clientes no crecerá y la imagen se echa a perder.

Nadie está a salvo de los errores de DevOps, especialmente en el complejo negocio de configurar instancias en la nube. Pero quien menos esperaba de todos esos errores es Imperva.

“Aceptamos la responsabilidad por el hecho de que el incidente fue el resultado de nuestra elección, las acciones que tomamos o no antes, durante y después de la migración de la base de datos. Recomendamos que todas las organizaciones se tomen el tiempo para reconocer plenamente la responsabilidad compartida de implementar y administrar aplicaciones y datos en soluciones de Infraestructura como Servicio (IaaS) ”, dijo el Director de Tecnología de Imperva. "Nunca se puede" terminar "con seguridad. Todos los días debemos seguir trabajando para evaluar y mejorar nuestros procesos ”.