Hola colegas Hoy me gustaría discutir el tema "Optimización de CPU y RAM", que es muy relevante para muchos administradores de Check Point. Hay casos frecuentes en que la puerta de enlace y / o el servidor de administración consumen de manera inesperada una gran cantidad de estos recursos, y me gustaría entender dónde están "goteando" y, si es posible, hacer un mejor uso de ellos.

1. Análisis

Para analizar la carga del procesador, es útil utilizar los siguientes comandos, que se ingresan en modo experto:

La parte superior muestra todos los procesos, el porcentaje de CPU y RAM consumidos, el tiempo de actividad, la prioridad del proceso y más en tiempo real y

cpwd_admin list Check Point WatchDog Daemon, que muestra todos los módulos de la aplicación, su PID, estado y número de inicios

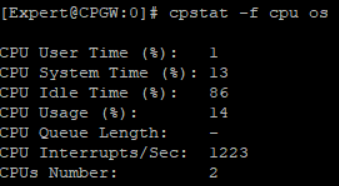

cpwd_admin list Check Point WatchDog Daemon, que muestra todos los módulos de la aplicación, su PID, estado y número de inicios cpstat -f uso de CPU de CPU, su número y distribución de tiempo de procesador como porcentaje

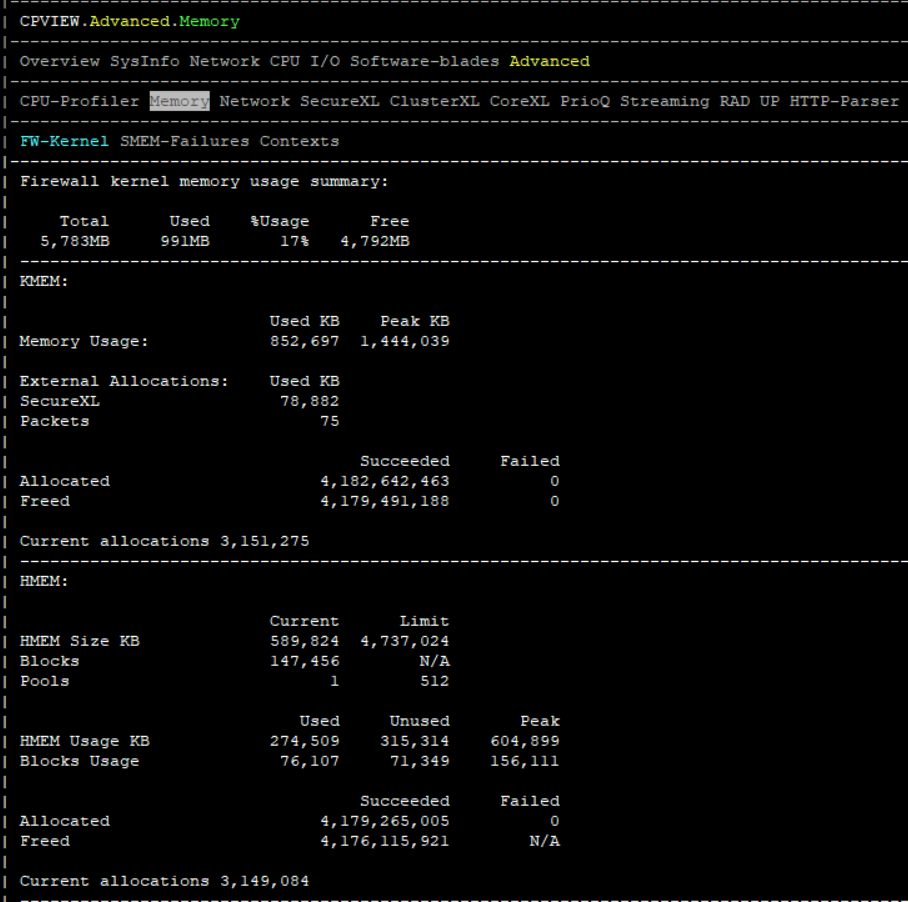

cpstat -f uso de CPU de CPU, su número y distribución de tiempo de procesador como porcentaje cpstat -f os de memoria usando RAM virtual, cuánto está todo activo, RAM libre y más

cpstat -f os de memoria usando RAM virtual, cuánto está todo activo, RAM libre y más

La observación correcta es que todos los comandos cpstat se pueden ver usando la utilidad

cpview . Para hacer esto, solo necesita ingresar el comando cpview desde cualquier modo en la sesión SSH.

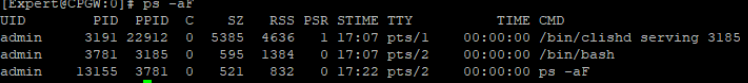

ps auxwf una larga lista de todos los procesos, su ID, memoria virtual ocupada y memoria en RAM, CPU

ps auxwf una larga lista de todos los procesos, su ID, memoria virtual ocupada y memoria en RAM, CPU

Otra variación del comando:

ps -aF mostrará el proceso más costoso fw ctl affinity -l -a distribución de núcleos para diferentes instancias del firewall, es decir, tecnología CoreXL

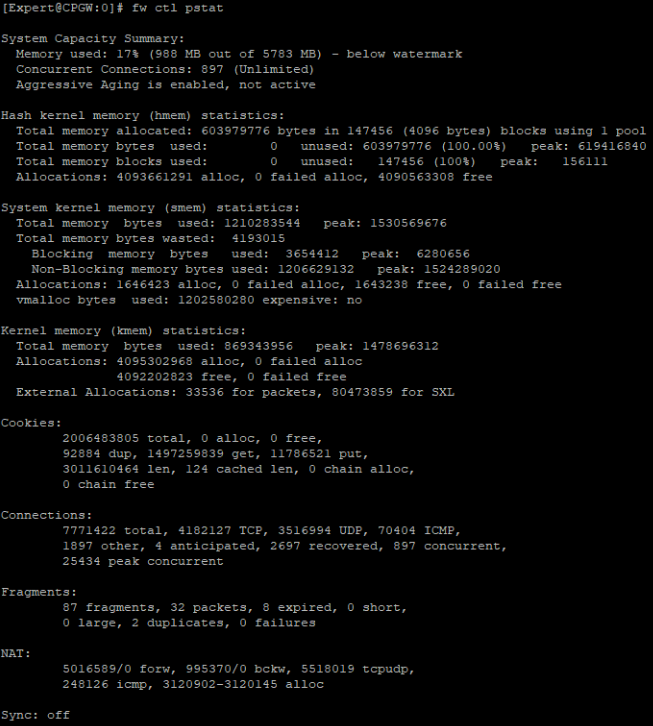

fw ctl affinity -l -a distribución de núcleos para diferentes instancias del firewall, es decir, tecnología CoreXL fw ctl pstat análisis de RAM e indicadores generales de conexiones, cookies, NAT

fw ctl pstat análisis de RAM e indicadores generales de conexiones, cookies, NAT búfer de RAM libre

búfer de RAM libre

Se presta especial atención al equipo de

netsat y sus variaciones. Por ejemplo,

netstat -i puede ayudar a resolver el problema de monitorear portapapeles. El parámetro, RX descartó paquetes (RX-DRP) en la salida de este comando, como regla, crece por sí solo debido a la caída de protocolos ilegítimos (IPv6, etiquetas de VLAN incorrectas / involuntarias y otras). Sin embargo, si se producen caídas por otro motivo, debe usar este

artículo para comenzar una investigación y comprender por qué esta interfaz de red descarta paquetes. Habiendo aprendido la razón, el funcionamiento del apéndice también se puede optimizar.

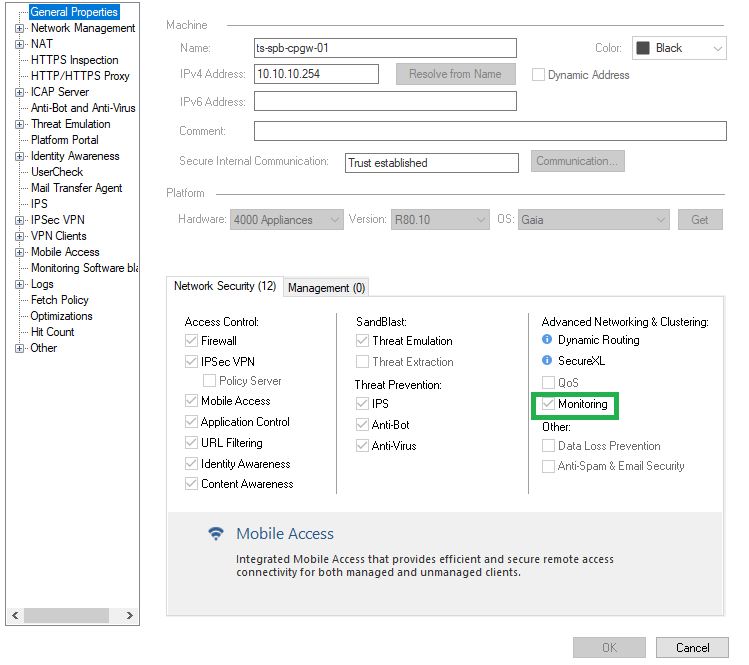

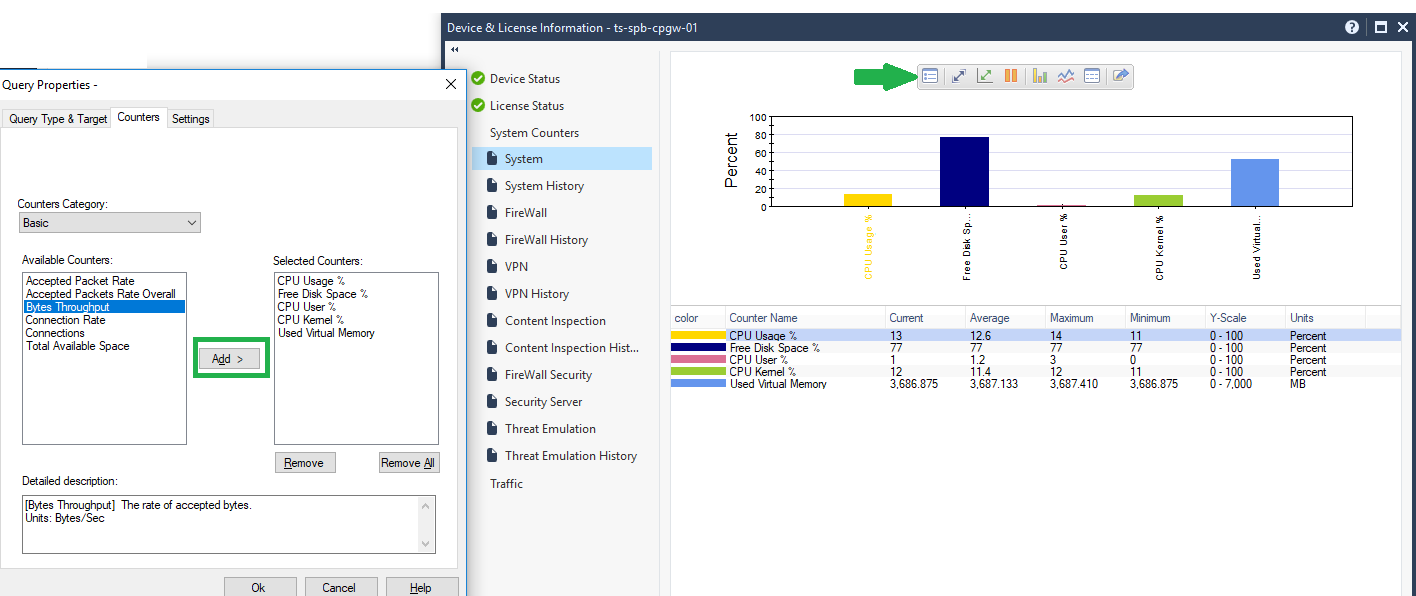

Si la hoja Supervisión está habilitada, puede ver estos indicadores gráficamente en SmartConsole haciendo clic en un objeto y seleccionando "Información del dispositivo y la licencia".

No se recomienda incluir la supervisión de los blades de forma continua, pero durante el día de la prueba es bastante posible.

Además, puede agregar más parámetros para el monitoreo, uno de ellos es muy útil: Bytes Throughput (rendimiento del apéndice).

Si hay algún otro sistema de monitoreo, por ejemplo,

Zabbix libre basado en SNMP, también es adecuado para identificar estos problemas.

2. RAM "fuga" con el tiempo

A menudo surge la pregunta de que con el tiempo, la puerta de enlace o el servidor de administración comienzan a consumir más y más RAM. Quiero tranquilizar: esta es una historia normal para sistemas similares a Linux.

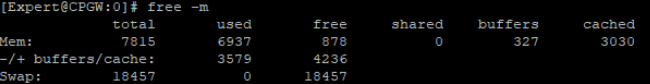

Después de mirar la salida de los comandos

free -m y

cpstat -f memory os en el apéndice desde el modo experto, puede calcular y ver todos los parámetros relacionados con la RAM.

De hecho, la memoria disponible en la puerta de enlace en este momento es

Free Memory +

Buffers Memory +

Cached Memory =

+ -1.5 GB , como regla.

Según CP, con el tiempo, el servidor de puerta de enlace / administración se optimiza y usa más y más memoria, alcanzando aproximadamente el 80% de uso, y se detiene. Puede reiniciar el dispositivo y luego el indicador se reiniciará. 1,5 GB de RAM libre son suficientes para que la puerta de enlace complete todas las tareas, y la administración rara vez alcanza dichos umbrales.

Además, las conclusiones de los comandos anteriores mostrarán la cantidad de

memoria baja (RAM en el espacio del usuario) y

la memoria alta (RAM en el espacio del kernel).

Los procesos del kernel (incluidos los módulos activos, como los módulos del kernel Check Point) solo usan poca memoria. Sin embargo, los procesos del usuario pueden usar memoria baja y alta. Además, la memoria baja es aproximadamente igual a la

memoria total .

Solo debe preocuparse si el registro de errores es

"reinicio de módulos o procesos que se están cancelando para recuperar memoria debido a OOM (Memoria insuficiente)" . Luego, debe reiniciar la puerta de enlace y ponerse en contacto con el servicio de asistencia si el reinicio no ayuda.

Se puede encontrar una descripción completa en

sk99547 y

sk99593 .

3. Optimización

A continuación hay preguntas y respuestas sobre la optimización de la CPU y la RAM. Deben responderse honestamente y escuchar las recomendaciones.

3.1. ¿Estaba bien la línea ascendente? ¿Hubo un proyecto piloto?

A pesar del tamaño competente, la red podría volverse cursi, y este equipo simplemente no puede hacer frente a la carga. La segunda opción, si no había dimensionamiento como tal.

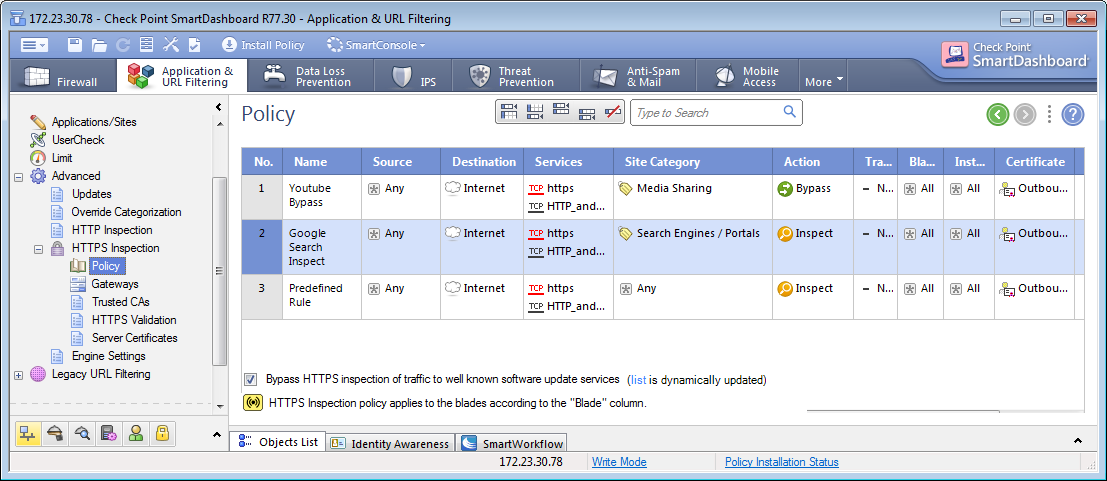

3.2. ¿Está habilitada la inspección HTTPS? Si es así, ¿la tecnología está configurada de acuerdo con las mejores prácticas?

Consulte el

artículo si es nuestro cliente o

sk108202 .

El orden de las reglas en la política de inspección HTTPS es de gran importancia para optimizar la apertura de sitios HTTPS.

Orden de reglas recomendado:

- Omitir reglas con categorías / URL

- Inspeccionar reglas con categorías / URL

- Inspeccione las reglas para todas las demás categorías.

Por analogía con la política de firewall, Check Point busca paquetes coincidentes de arriba a abajo, por lo tanto, es mejor colocar reglas de omisión en la parte superior, ya que la puerta de enlace no gastará recursos en ejecutar todas las reglas si necesita omitir este paquete.

3.3 ¿Se utilizan objetos de rango de direcciones?

Los objetos con un rango de direcciones, por ejemplo, la red 192.168.0.0-192.168.5.0, consumen significativamente más RAM que 5 objetos de red. En general, se considera una buena práctica eliminar objetos no utilizados en SmartConsole, ya que cada vez que se instala la política, la puerta de enlace y el servidor de administración gastan recursos y, lo más importante, tiempo, para verificar y aplicar la política.

3.4. ¿Cómo se configura la política de prevención de amenazas?

En primer lugar, Check Point recomienda mover IPS a un perfil separado y crear reglas separadas para esta cuchilla.

Por ejemplo, el administrador cree que el segmento DMZ solo debe protegerse con IPS. Por lo tanto, para que la puerta de enlace no desperdicie recursos procesando paquetes con otros blades, es necesario crear una regla específicamente para este segmento con un perfil en el que solo IPS esté habilitado.

Con respecto a la configuración de los perfiles, se recomienda que lo configure de acuerdo con las mejores prácticas en este

documento (páginas 17-20).

3.5. En la configuración de IPS, ¿cuántas firmas hay en modo de detección?

Se recomienda que trabaje cuidadosamente a través de las firmas en el sentido de que debe deshabilitar las que no se utilizan (por ejemplo, las firmas para usar los productos de Adobe requieren mucha potencia informática, y si el cliente no tiene dichos productos, tiene sentido deshabilitar las firmas). A continuación, coloque Prevenir en lugar de Detectar donde sea posible, porque la puerta de enlace gasta recursos en el procesamiento de toda la conexión en el modo Detectar; en el modo Prevenir, interrumpe inmediatamente la conexión y no gasta recursos en procesar completamente el paquete.

3.6. ¿Qué archivos son procesados por Threat Emulation, Threat Extraction, Anti-Virus blades?

No tiene sentido emular y analizar archivos de extensión que sus usuarios no descargan, o cree que son innecesarios en su red (por ejemplo, los archivos bat, exe pueden bloquearse fácilmente usando la hoja de Conciencia de contenido en el nivel de firewall, por lo que los recursos de la puerta de enlace se gastarán menos). Además, en la configuración de Emulación de amenazas, puede seleccionar Entorno (sistema operativo) para emular amenazas en el entorno limitado e instalar Entorno Windows 7 cuando todos los usuarios trabajan con la versión 10, tampoco tiene sentido.

3.7. ¿Las reglas de firewall y las reglas de nivel de aplicación están ordenadas según las mejores prácticas?

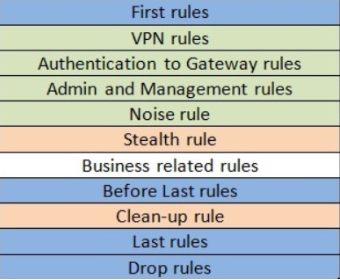

Si la regla tiene muchos aciertos (coincidencias), se recomienda colocarlos en la parte superior y las reglas con un pequeño número de aciertos, en la parte inferior. Lo principal es asegurarse de que no se superpongan y se superpongan. Arquitectura recomendada de la política de firewall:

Explicaciones:

Primeras reglas: las reglas con más coincidencias se colocan aquí

Regla de ruido: una regla para descartar tráfico espurio como NetBIOS

Regla de sigilo: prohibición de acceso a puertas de enlace y administración para todos, excepto aquellas fuentes que se especificaron en las Reglas de autenticación a la puerta de enlace

Las reglas de limpieza, última y caída, como regla, se combinan en una sola regla para prohibir todo lo que no estaba permitido antes

Los datos de mejores prácticas se describen en

sk106597 .

3.8. ¿Cuáles son las configuraciones para los servicios creados por los administradores?

Por ejemplo, se crea algún tipo de servicio TCP en un puerto específico, y tiene sentido en la configuración Avanzada del servicio desmarcar "Match for Any". En este caso, este servicio se incluirá específicamente en la regla en la que aparece y no participará en las reglas donde Any está en la columna Servicios.

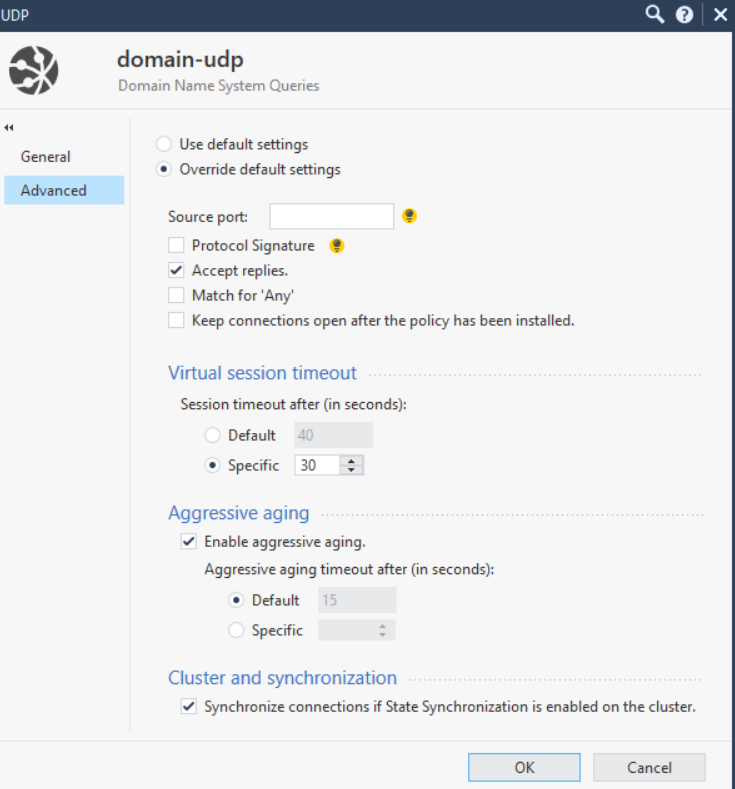

Hablando de servicios, vale la pena mencionar que a veces es necesario ajustar los tiempos de espera. Esta configuración le permitirá utilizar de manera más eficiente los recursos de la puerta de enlace, para no mantener las sesiones TCP / UDP de protocolos que no necesitan un gran tiempo de espera. Por ejemplo, en la captura de pantalla a continuación, reorganicé el tiempo de espera del servicio domain-udp de 40 segundos a 30 segundos.

3.9. ¿Se utiliza SecureXL y cuál es el porcentaje de aceleración?

Puede verificar la calidad del rendimiento de SecureXL con los comandos básicos en modo experto en las

pasarelas fwaccel stat y

fw accel stats -s . A continuación, debe comprender qué tipo de tráfico se está acelerando, qué plantillas (plantillas) puede crear más.

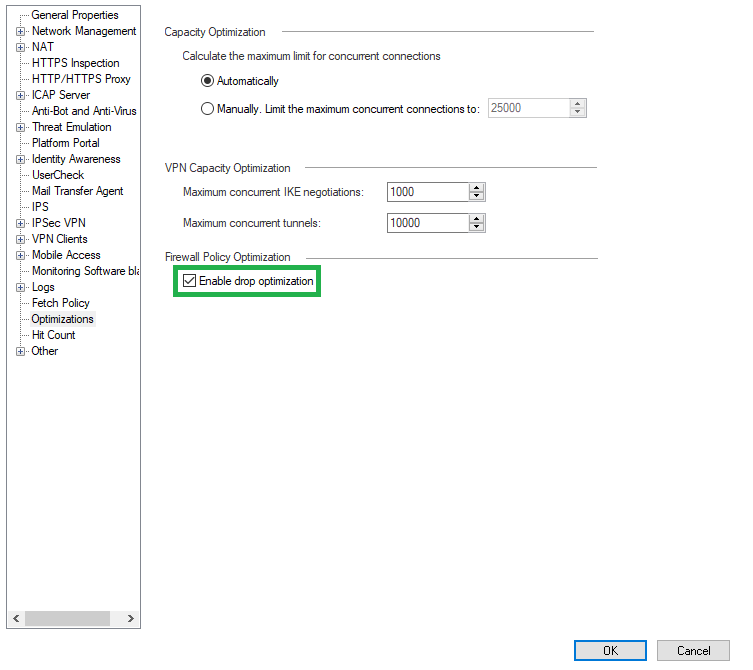

De forma predeterminada, las plantillas de colocación no están habilitadas, su inclusión afectará favorablemente el funcionamiento de SecureXL. Para hacer esto, vaya a la configuración de la puerta de enlace y en la pestaña Optimizaciones:

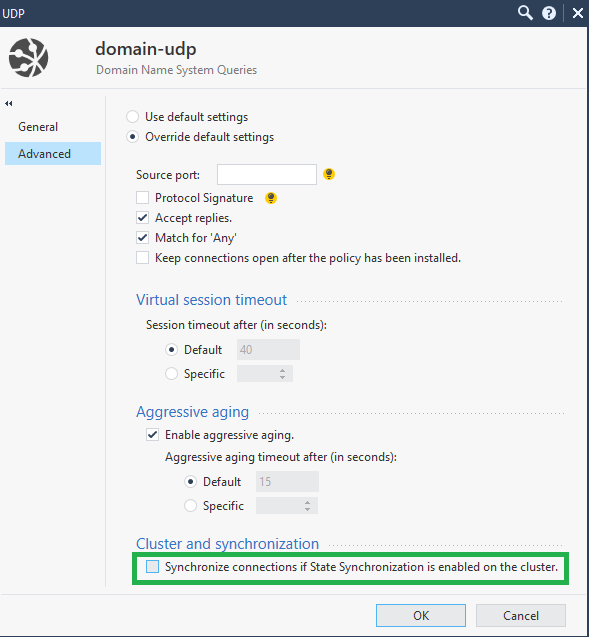

Además, cuando trabaje con un clúster para optimizar la CPU, puede deshabilitar la sincronización de servicios no críticos, como UDP DNS, ICMP y otros. Para hacer esto, vaya a la configuración del servicio → Avanzado → Sincronizar conexiones de estado La sincronización está habilitada en el clúster.

Todas las mejores prácticas se describen en

sk98348 .

3.10. ¿Cómo se usa CoreXl?

La tecnología CoreXL, que permite el uso de múltiples CPU para instancias de cortafuegos (módulos de cortafuegos), claramente ayuda a optimizar el funcionamiento del dispositivo. Primero, el

comando fw ctl affinity -l -a mostrará las instancias de firewall utilizadas y los procesadores entregados al SND (el módulo que distribuye el tráfico a las entidades del firewall). Si no están involucrados todos los procesadores, se pueden agregar con el comando

cpconfig en la puerta de enlace.

También una buena historia es poner un

hotfix para habilitar Multi-Queue. Multi-Queue resuelve el problema cuando se usa un procesador con SND en muchos porcentajes, y las instancias de firewall en otros procesadores están inactivas. Entonces, SND tendría la oportunidad de crear muchas colas para una NIC y establecer diferentes prioridades para diferentes tráficos a nivel del núcleo. En consecuencia, los núcleos de CPU se utilizarán de manera más competente. Las técnicas también se describen en

sk98348 .

En conclusión, me gustaría decir que estas no son todas las mejores prácticas para optimizar el trabajo de Check Point, sino las más populares. Si desea solicitar una auditoría de su política de seguridad o resolver un problema relacionado con Check Point, comuníquese con sales@tssolution.ru.

Gracias por su atencion!