Cada vez más usuarios están implementando toda su infraestructura de TI en la nube pública. Sin embargo, en caso de un control antivirus insuficiente, surgen graves riesgos cibernéticos en la infraestructura del cliente. La práctica muestra que hasta el 80% de los virus existentes viven perfectamente en un entorno virtual. En esta publicación, hablaremos sobre cómo proteger los recursos de TI en la nube pública y por qué los antivirus tradicionales no son muy adecuados para estos fines.

Primero, le diremos cómo llegamos a la conclusión de que las herramientas de protección antivirus habituales no son adecuadas para una nube pública y se requieren otros enfoques para proteger los recursos.

En primer lugar, por regla general, los proveedores proporcionan las medidas necesarias para garantizar la protección de sus plataformas en la nube a un alto nivel. Por ejemplo, en #CloudMTS analizamos todo el tráfico de red, monitoreamos los registros de seguridad de nuestra nube y realizamos pentests regularmente. Los segmentos de nube proporcionados a clientes individuales también deben protegerse de manera confiable.

En segundo lugar, la versión clásica de la lucha contra los riesgos cibernéticos implica la instalación de un antivirus y sus controles en cada máquina virtual. Sin embargo, con una gran cantidad de máquinas virtuales, esta práctica puede ser ineficiente y requerir una cantidad significativa de recursos informáticos, lo que carga adicionalmente la infraestructura del cliente y reduce el rendimiento general de la nube. Esto se ha convertido en un requisito previo clave para encontrar nuevos enfoques para construir una protección antivirus efectiva para las máquinas virtuales de los clientes.

Además, la mayoría de las soluciones antivirus disponibles en el mercado no están adaptadas para resolver los problemas de protección de los recursos de TI en un entorno de nube pública. Como regla, son soluciones EPP de gran peso (Plataformas de protección de puntos finales), que, además, no proporcionan las opciones de personalización necesarias del lado de los clientes del proveedor de la nube.

Es obvio que las soluciones antivirus tradicionales son poco adecuadas para trabajar en la nube, ya que cargan seriamente la infraestructura virtual durante las actualizaciones y escaneos, y tampoco tienen los niveles necesarios de administración de roles y configuraciones. A continuación, analizaremos en detalle por qué la nube necesita nuevos enfoques para la protección antivirus.

¿Qué debe hacer un antivirus en una nube pública?

Entonces, prestemos atención a los detalles de trabajar en un entorno virtual:

Eficiencia de actualizaciones y comprobaciones programadas masivas. Si un número significativo de máquinas virtuales que usan un antivirus tradicional inician una actualización a la vez, la llamada "tormenta" de actualizaciones ocurrirá en la nube. La capacidad del host ESXi, que aloja varias máquinas virtuales, puede no ser suficiente para manejar una ráfaga del mismo tipo de tareas iniciadas por defecto. Desde el punto de vista del proveedor de la nube, este problema puede generar cargas adicionales en varios hosts ESXi, lo que finalmente conducirá a una disminución en el rendimiento de la infraestructura virtual de la nube. Esto puede afectar, entre otras cosas, el rendimiento de las máquinas virtuales de otros clientes en la nube. Una situación similar puede ocurrir al iniciar un escaneo masivo: el procesamiento simultáneo por parte del sistema de disco de muchas de las mismas solicitudes de diferentes usuarios afectará negativamente el rendimiento de toda la nube. Con un alto grado de probabilidad, una disminución en la capacidad de trabajo de los sistemas de almacenamiento afectará a todos los clientes. Tales cargas espasmódicas no complacen ni al proveedor ni a sus clientes, ya que afectan a los "vecinos" en la nube. Desde este punto de vista, un antivirus tradicional puede ser un gran problema.

Cuarentena segura. Si se detecta un archivo o documento potencialmente infectado con un virus en el sistema, se envía a cuarentena. Por supuesto, un archivo infectado se puede eliminar de inmediato, pero a menudo esto no es aceptable para la mayoría de las empresas. Los antivirus empresariales corporativos que no están adaptados para trabajar en la nube del proveedor generalmente tienen una zona de cuarentena común: todos los objetos infectados caen en ella. Por ejemplo, se encuentra en las computadoras de los usuarios de la empresa. Los clientes del proveedor de la nube "viven" en sus propios segmentos (o inquilinos). Estos segmentos son opacos y aislados: los clientes no se conocen entre sí y, por supuesto, no ven lo que otros están colocando en la nube. Es obvio que en la cuarentena general, a la que accederán todos los usuarios de antivirus en la nube, un documento que contiene información potencialmente confidencial o secretos comerciales puede entrar potencialmente en ella. Esto no es aceptable para el proveedor y sus clientes. Por lo tanto, solo puede haber una solución: esta es una cuarentena personal para cada cliente en su segmento, donde ni el proveedor ni otros clientes tienen acceso.

Políticas de seguridad individual. Cada cliente en la nube es una compañía separada, cuyo departamento de TI establece sus propias políticas de seguridad. Por ejemplo, los administradores definen reglas de escaneo y cronogramas de escaneo antivirus. En consecuencia, cada organización debe tener su propio centro de control para configurar las políticas antivirus. Al mismo tiempo, la configuración no debería afectar a otros clientes de la nube, y el proveedor debería poder asegurarse de que, por ejemplo, las actualizaciones antivirus se realicen normalmente para todas las máquinas virtuales de los clientes.

Organización de facturación y licencias. El modelo de nube se caracteriza por la flexibilidad e implica el pago de solo la cantidad de recursos de TI que utilizó el cliente. Si hay una necesidad, por ejemplo, en vista del factor de estacionalidad, entonces la cantidad de recursos se puede aumentar o reducir rápidamente, todo en función de las necesidades actuales de potencia informática. El antivirus tradicional no es tan flexible: por lo general, un cliente compra una licencia por un año para un número predeterminado de servidores o estaciones de trabajo. Los usuarios de la nube regularmente desconectan y conectan máquinas virtuales adicionales en función de sus necesidades actuales; en consecuencia, las licencias de antivirus deben admitir el mismo modelo.

La segunda pregunta es a qué se aplicará exactamente la licencia. El antivirus tradicional tiene licencia por la cantidad de servidores o estaciones de trabajo. Las licencias para la cantidad de máquinas virtuales protegidas no se ajustan exactamente al modelo de nube. El cliente puede crear cualquier cantidad disponible de máquinas virtuales a partir de los recursos disponibles, por ejemplo, cinco o diez máquinas. La mayoría de los clientes no tienen este número; no es posible para nosotros, como proveedor, rastrear su cambio. Las licencias por CPU no son técnicamente posibles: los clientes reciben procesadores virtuales (vCPU), que deberían tener licencia. Por lo tanto, el nuevo modelo de protección antivirus debe incluir la posibilidad de que el cliente determine la cantidad requerida de vCPU para las cuales recibirá licencias de antivirus.

Cumplimiento de la ley. Un punto importante, ya que las soluciones aplicadas deben garantizar el cumplimiento de los requisitos del regulador. Por ejemplo, a menudo los "habitantes" de la nube trabajan con datos personales. En este caso, el proveedor debe tener un segmento de nube certificado independiente, que cumpla totalmente con los requisitos de la Ley de Datos Personales. Entonces, las empresas no necesitan "construir" todo el sistema para trabajar con datos personales por su cuenta: comprar equipo certificado, conectarlo y configurarlo, y aprobar la certificación. Para la protección cibernética de ISPD para dichos clientes, el antivirus también debe cumplir con los requisitos de la ley rusa y tener un certificado FSTEC.

Examinamos los criterios obligatorios que la protección antivirus debe cumplir en una nube pública. A continuación, compartiremos nuestra propia experiencia en la adaptación de una solución antivirus para trabajar en la nube del proveedor.

¿Cómo puedo hacer amigos antivirus y en la nube

Como ha demostrado nuestra experiencia, elegir uno para la descripción y la documentación es una cosa, y ponerlo en práctica en un entorno de nube que ya se está ejecutando es una tarea completamente diferente en términos de complejidad. Le diremos lo que hicimos en la práctica y cómo adaptamos el antivirus para que funcione en la nube pública del proveedor. El proveedor de soluciones antivirus fue Kaspersky, que tiene soluciones de protección antivirus para entornos de nube en su cartera. Nos decidimos por Kaspersky Security for Virtualization (Light Agent).

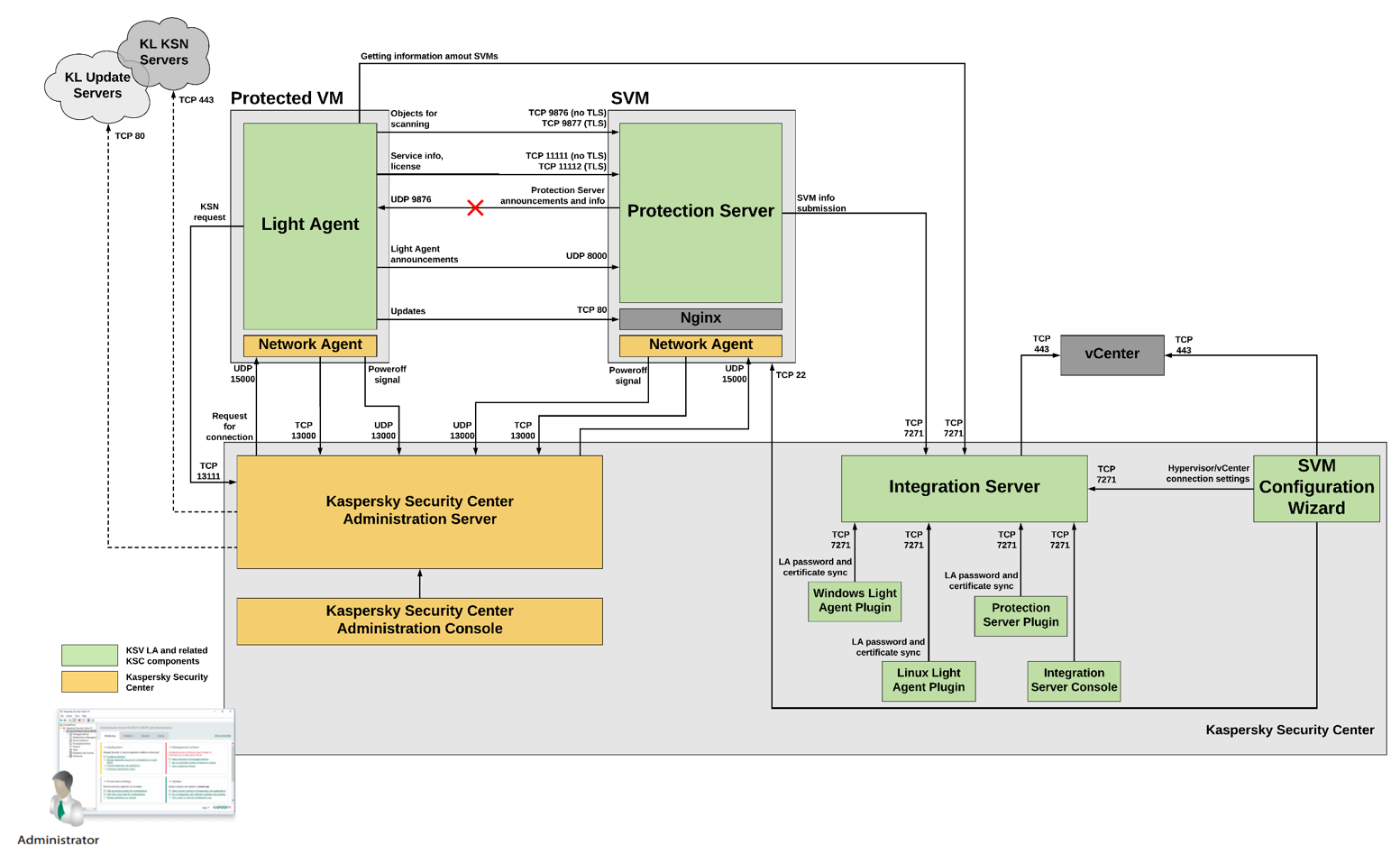

Incluye una única consola para Kaspersky Security Center. Light Agent y Security Virtual Machine (SVM) y KSC Integration Server.

Después de estudiar la arquitectura de la solución de Kaspersky y realizar las primeras pruebas junto con los ingenieros del proveedor, surgió la cuestión de integrar el servicio en la nube. La primera implementación se llevó a cabo conjuntamente en el sitio de la nube de Moscú. Y aquí está lo que entendimos.

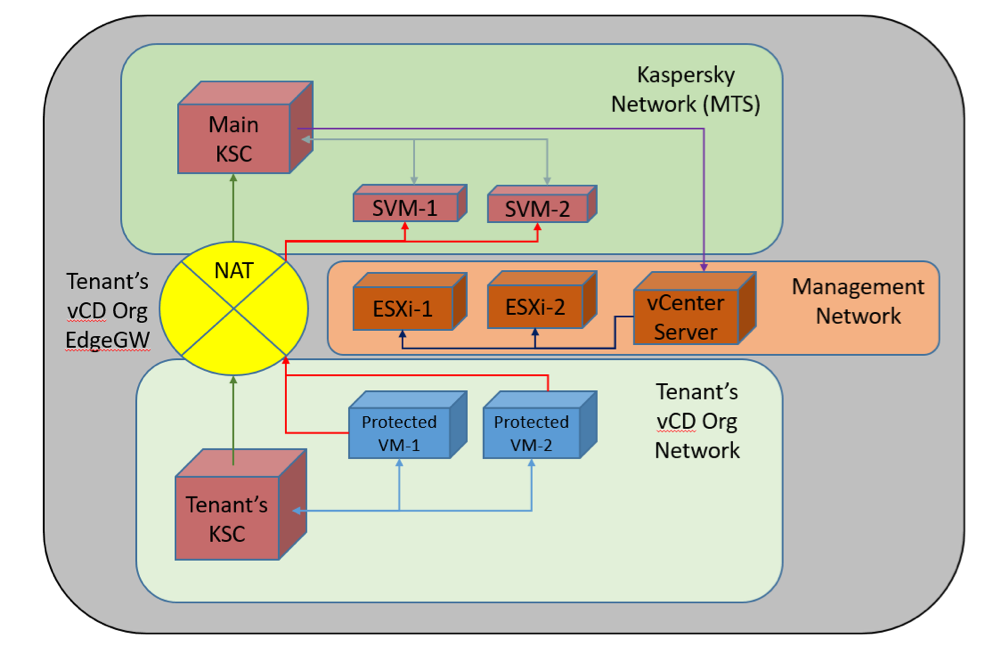

Para minimizar el tráfico de red, se decidió colocar SVM en cada host ESXi y "vincular" SVM a los hosts ESXi. En este caso, los agentes ligeros de las máquinas virtuales protegidas acceden a la SVM del host ESXi particular en el que se ejecutan. Se seleccionó un inquilino administrativo separado para el KSC principal. Como resultado, los subordinados de KSC se ubican en los inquilinos de cada cliente individual y recurren al KSC superior ubicado en el segmento de administración. Tal esquema le permite resolver rápidamente los problemas que surgen en inquilinos de clientes.

Además de los problemas con el aumento de los componentes de la solución antivirus en sí, nos enfrentamos a la tarea de organizar la interacción de la red mediante la creación de VxLAN adicionales. Y aunque la solución originalmente estaba destinada a clientes empresariales con nubes privadas, con la ayuda del ingenio ingenieril y la flexibilidad tecnológica de NSX Edge, pudimos resolver todos los problemas asociados con la separación de los inquilinos y las licencias.

Trabajamos en estrecha colaboración con los ingenieros de Kaspersky. Entonces, en el proceso de analizar la arquitectura de la solución en términos de interacción de red entre los componentes del sistema, se descubrió que, además del acceso de los agentes de luz a SVM, también se necesita retroalimentación, desde SVM a agentes de luz. Esta conectividad de red no es posible en un entorno de múltiples inquilinos debido a la posibilidad de la existencia de configuraciones de red idénticas de máquinas virtuales en diferentes inquilinos de la nube. Por lo tanto, a solicitud nuestra, los colegas del proveedor rediseñaron el mecanismo de interacción de red entre el agente ligero y SVM en términos de eliminar la necesidad de conectividad de red desde SVM a agentes ligeros.

Después de implementar y probar la solución en el sitio de la nube de Moscú, la replicamos en otros sitios, incluido el segmento de nube certificado. Ahora el servicio está disponible en todas las regiones del país.

La arquitectura de la solución IB como parte de un nuevo enfoque.

El esquema general de la solución antivirus en un entorno de nube pública es el siguiente:

El esquema de trabajo de la solución antivirus en un entorno de nube pública #CloudMTS

El esquema de trabajo de la solución antivirus en un entorno de nube pública #CloudMTSDescribimos las características del trabajo de elementos individuales de la solución en la nube:

• Una consola única que permite a los clientes administrar de manera centralizada el sistema de protección: ejecutar verificaciones, monitorear actualizaciones y monitorear zonas de cuarentena. Es posible configurar políticas de seguridad individuales dentro de su segmento.

Cabe señalar que, aunque somos un proveedor de servicios, no interferimos con la configuración establecida por los clientes. Lo único que podemos hacer es restablecer las políticas de seguridad a estándar si es necesaria una migración. Por ejemplo, esto puede ser necesario si el cliente los aprieta accidentalmente o los debilita significativamente. Una empresa siempre puede obtener un centro de control con políticas predeterminadas, que luego puede configurar por sí mismo. La desventaja de Kaspersky Security Center es que, si bien la plataforma está disponible solo para el sistema operativo Microsoft. Aunque los agentes ligeros pueden funcionar con máquinas basadas en Windows y Linux. Sin embargo, Kaspersky Lab promete que en un futuro cercano KSC también funcionará bajo Linux. Una de las características importantes de KSC es la capacidad de administrar la cuarentena. Cada empresa cliente en nuestra nube es personal. Este enfoque elimina la situación cuando un documento infectado con un virus cae accidentalmente en el dominio público, como podría ser el caso con un antivirus corporativo clásico con cuarentena general.

• Agentes ligeros. Como parte del nuevo modelo, se instala un agente ligero Kaspersky Security en cada máquina virtual. Esto elimina la necesidad de almacenar una base de datos antivirus en cada VM, lo que reduce la cantidad de espacio en disco utilizado. El servicio está integrado con la infraestructura de la nube y funciona a través de SVM, que aumenta la densidad de las máquinas virtuales en el host ESXi y el rendimiento de todo el sistema en la nube. Un agente ligero crea una cola de trabajos para cada máquina virtual: verifique el sistema de archivos, la memoria, etc. Pero SVM es responsable de realizar estas operaciones, de las que hablaremos más adelante. El agente también actúa como un firewall, monitorea las políticas de seguridad, envía los archivos infectados a cuarentena y monitorea la "salud" general del sistema operativo en el que está instalado. Todo esto se puede controlar utilizando la consola única ya mencionada.

• Máquina virtual de seguridad. Todas las tareas intensivas en recursos (actualizaciones de bases de datos antivirus, análisis programados) son manejadas por una máquina virtual de seguridad (SVM) separada. Ella es responsable del funcionamiento del motor antivirus completo y sus bases de datos. La infraestructura de TI de una empresa puede incluir múltiples SVM. Este enfoque aumenta la confiabilidad del sistema: si una máquina falla y no responde durante treinta segundos, los agentes automáticamente comienzan a buscar otra.

• Servidor de integración KSC. Uno de los componentes del KSC principal, que asigna sus SVM de acuerdo con el algoritmo especificado en su configuración a los agentes de luz, y también controla la disponibilidad de SVM. Por lo tanto, este módulo de software proporciona equilibrio de carga en toda la infraestructura de nube SVM.

Algoritmo de nube: reducción de la carga de infraestructura

En general, el algoritmo del antivirus se puede representar de la siguiente manera. El agente accede al archivo en la máquina virtual y lo verifica. El resultado de la verificación se almacena en una base de datos centralizada común de veredictos SVM (se llama caché compartida), cada entrada en la que se identifica un archivo de muestra único. Este enfoque le permite asegurarse de que el mismo archivo no se escanee varias veces seguidas (por ejemplo, si se abrió en diferentes máquinas virtuales). Un archivo se escanea nuevamente solo si se ha modificado o si se ha iniciado un escaneo manualmente.

Implementando una solución antivirus en la nube del proveedor

Implementando una solución antivirus en la nube del proveedorLa imagen muestra el esquema general para implementar la solución en la nube. El principal Kaspersky Security Center se implementa en la zona de control de la nube y se implementa un SVM individual en cada host ESXi utilizando el servidor de integración KSC (cada host ESXi tiene su propio SVM asociado con configuraciones especiales en VMware vCenter Server). Los clientes trabajan en sus segmentos de nube, que alojan máquinas virtuales con agentes. Se gestionan a través de servidores KSC individuales subordinados al KSC principal. Si es necesario proteger una pequeña cantidad de máquinas virtuales (hasta 5), se puede otorgar acceso al cliente a la consola virtual de un servidor dedicado KSC dedicado. La conexión en red entre los KSC del cliente y el KSC principal, así como los agentes ligeros y SVM, se realiza utilizando NAT a través de enrutadores virtuales del cliente EdgeGW.

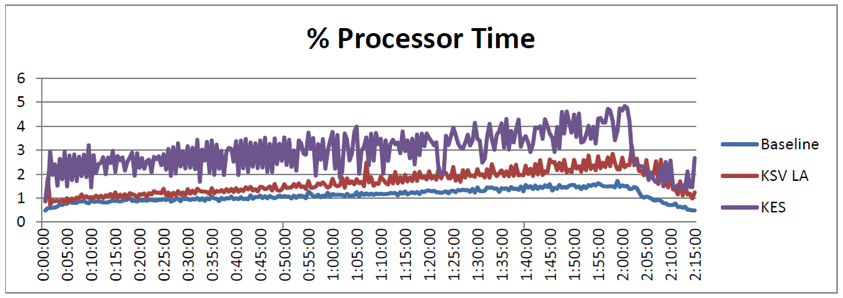

Según nuestras estimaciones y los resultados de las pruebas de los colegas del proveedor, Light Agent reduce la carga en la infraestructura virtual de los clientes en aproximadamente un 25% (en comparación con un sistema que utiliza el software antivirus tradicional). En particular, el antivirus estándar Kaspersky Endpoint Security (KES) para entornos físicos consume casi el doble de tiempo de procesador del servidor (2,95%) que una solución ligera de virtualización basada en agente (1,67%).

Gráfico de comparación de carga de CPU

Gráfico de comparación de carga de CPU

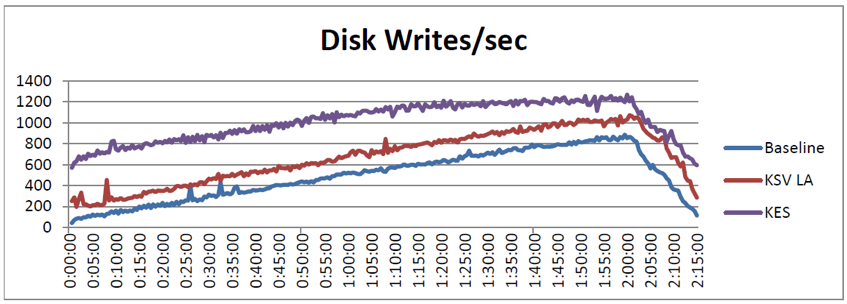

Se observa una situación similar con el acceso de escritura al disco: para el antivirus clásico, es 1011 IOPS, para el antivirus en la nube - 671 IOPS.

Gráfico que compara las tasas de acceso al disco

Gráfico que compara las tasas de acceso al disco

Las ganancias de rendimiento ayudan a mantener la estabilidad de la infraestructura y aprovechar la potencia informática. Al adaptarse para trabajar en un entorno de nube pública, la solución no reduce el rendimiento de la nube: realiza una comprobación centralizada de archivos y descargas de actualizaciones, distribuyendo la carga. Esto significa que, por un lado, las amenazas que son relevantes para la infraestructura de la nube no se perderán, por otro lado, los requisitos de recursos promedio para las máquinas virtuales disminuirán en un 25% en comparación con los antivirus tradicionales.

En términos de funcionalidad, ambas soluciones se parecen mucho entre sí: la tabla comparativa se muestra a continuación. Sin embargo, en la nube, como muestran los resultados de las pruebas anteriores, es aún más óptimo utilizar la solución para entornos virtuales.

Sobre los aranceles como parte de un nuevo enfoque.

Sobre los aranceles como parte de un nuevo enfoque. Decidimos usar un modelo que le permite obtener licencias por la cantidad de vCPU. Esto significa que la cantidad de licencias será igual a la cantidad de vCPU. El antivirus se puede probar dejando una solicitud

en el sitio .

En el próximo artículo sobre temas relacionados con la nube, hablaremos sobre la evolución de los WAF basados en la nube y qué es lo mejor para elegir: hardware, software o la nube.

El texto fue preparado por los empleados del proveedor de la nube #CloudMTS: Denis Myagkov, arquitecto principal y Alexey Afanasyev, gerente de desarrollo de productos de IB.