El análisis de infraestructura de red juega un papel importante en el estudio de campañas maliciosas. La información sobre las direcciones IP que corresponden a un nombre de dominio en varios intervalos le permite identificar nuevos servidores atacantes. Resolver el problema opuesto (una retrospectiva de dominios que se resolvieron en una dirección IP dada) proporciona nuevos dominios para los cuales puede repetir el procedimiento de búsqueda, girando la cadena más y más. Toda la información obtenida ayuda a tener una idea de la geografía de los nodos, resaltar los hospedadores y registradores "favoritos" y observar los valores característicos de los campos que el atacante indica cuando registra el siguiente dominio.

A primera vista, la metainformación inútil puede ser útil después de unos días, semanas e incluso meses. De hecho, en el curso del análisis de malware, tarde o temprano surge la cuestión de la atribución, pertenencia de un instrumento a uno u otro grupo criminal: y aquí todos los signos indirectos vienen a la ayuda, incluidos los datos sobre los indicadores de red.

En este artículo, veremos las características más características de la infraestructura de red TA505 y mostraremos las intersecciones con otro grupo de hackers, Buhtrap.

Registradores de nombres de dominio

En total, analizamos 372 dominios del grupo e identificamos 22 organizaciones que brindan servicios de adquisición de nombres de dominio. Los siguientes recursos fueron de gran interés para los atacantes:

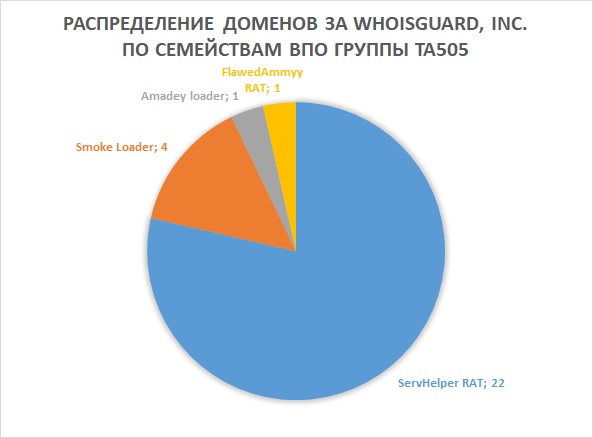

- WhoisGuard, Inc. - 28 nombres de dominio,

- Eranet International Limited - 26 nombres de dominio.

La organización panameña

WhoisGuard brinda la oportunidad de ocultar sus datos de registro del acceso público. Este

no es el

primer caso de utilizar los servicios de esta empresa para anonimizar y complicar las investigaciones.

Distribución de dominios TA505 registrados utilizando el servicio WhoisGuard por las familias de malware del grupo

Distribución de dominios TA505 registrados utilizando el servicio WhoisGuard por las familias de malware del grupoAdemás, descubrimos el uso de otros servicios similares: PROTECTSERVICE, LTD, Whois Privacy Protection Foundation, Domains by Proxy, LLC, pero en menor medida.

Eranet International Limited es uno de los mayores registradores de Hong Kong. Vale la pena señalar que al registrar la mayoría de los dominios con este proveedor, los atacantes usaron

DNS dinámico ; como resultado, las direcciones IP a las que se resolvió el nombre de dominio cambiaron muy a menudo, lo que dificulta encontrar más rastros.

La distribución de dominios TA505 registrados utilizando el servicio Eranet International Limited por las familias de malware del grupo

La distribución de dominios TA505 registrados utilizando el servicio Eranet International Limited por las familias de malware del grupoRegistrantes de nombres de dominio

Durante el estudio de la información de WHOIS de los nombres de dominio, en algunos casos fue posible obtener valores únicos para algunos campos.

Información de WHOIS del nombre de dominio del grupo TA505:

Por supuesto, no se puede confiar ciegamente en todos los campos. Sin embargo, los valores de algunos de ellos pueden proporcionar información interesante. Por ejemplo, por correo electrónico a

ctouma2@gmail.com, puede ir a la

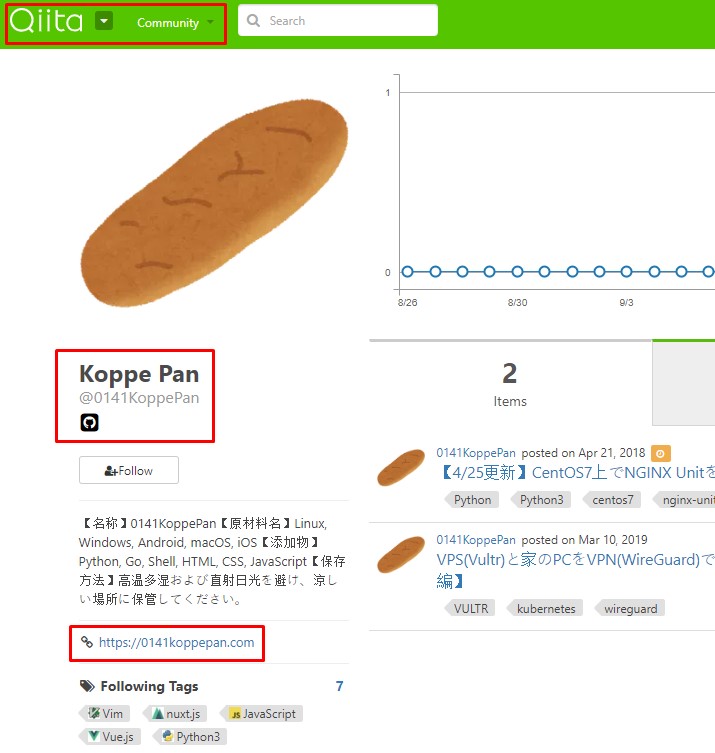

lista de otros dominios que están registrados con el mismo valor. Otro buzón

0141.koppe.pan@gmail.com lleva a muchos recursos diferentes: una cuenta en

Github ,

Steam , el foro de hackers japonés

Qiita con un enlace a un dominio malicioso en el perfil,

canal de YouTube , cuenta de Skype (en vivo: 141.koppe. pan), etc.

Página sospechosa de registro de dominio en el foro de piratas informáticos de Qiita

Página sospechosa de registro de dominio en el foro de piratas informáticos de QiitaDejaremos un análisis en profundidad de los datos de WHOIS más allá del alcance de este artículo. Solo notamos que los atacantes a menudo recurren a recursos legítimos pirateados para alojar malware en la primera etapa. A continuación hay ejemplos de tales dominios:

- greenthumbsup [.] jp

- fakers.co [.] jp

- nanepashemet [.] com

- nagomi-753 [.] jp

- iluj [.] en

Sistemas autónomos (AS)

En aras de la exhaustividad, ofrecemos la parte superior de los sistemas autónomos (AS), que poseen las direcciones IP de los servidores de administración. Por supuesto, un solo sistema autónomo tiene muchos hosts: legítimos y no, incluidas varias familias de malware de orígenes muy diferentes. Las estadísticas a continuación deben entenderse como una característica de las preferencias del atacante. Junto con otros hechos, puede ser material para la atribución.

Sistemas autónomos a menudo utilizados por el grupo TA505:

Intersección con el Grupo Buhtrap

El 11 de julio de 2019, nuestros colegas de ESET publicaron

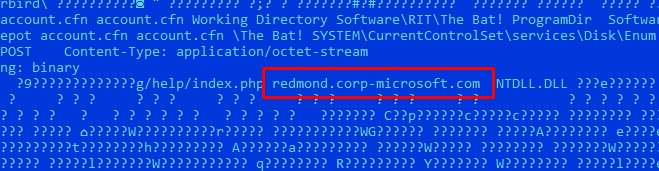

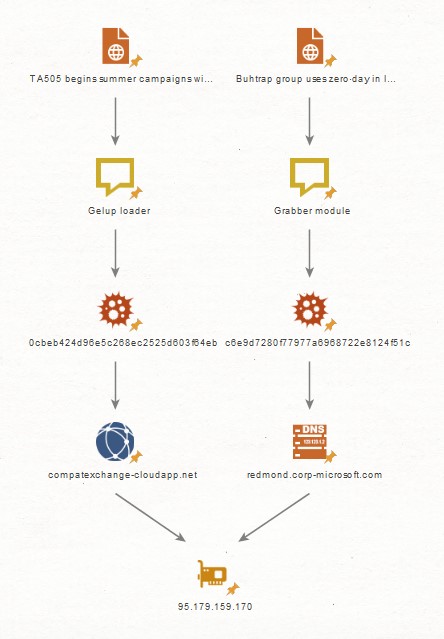

un artículo sobre un ataque reciente del grupo Buhtrap utilizando una vulnerabilidad de día cero en el componente Win32k de Windows. Uno de los módulos descritos fue el llamado módulo grabber para robar contraseñas de usuarios de clientes de correo electrónico, navegadores, etc. Después de un tiempo, encontramos un módulo similar al descrito (MD5: c6e9d7280f77977a6968722e8124f51c) con el mismo servidor de administración en el cuerpo (redmond.corp- microsoft [.] com).

Servidor de gestión en el módulo de captura Buhtrap

Servidor de gestión en el módulo de captura BuhtrapSegún el recurso

PaSiveTotal , este host resuelve la dirección IP 95 [.] 179.159.170 del 6 de junio de 2019.

Un poco antes, el 2 de julio de 2019, nuestros colegas de Proofpoint

informaron sobre las nuevas herramientas del grupo TA505, una de las cuales se llama Andromut (también

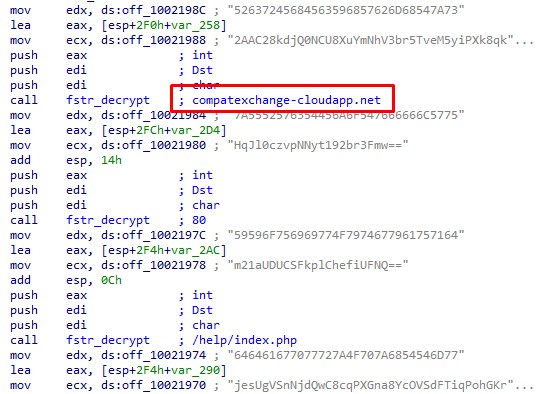

conocido como Gelup) y es el gestor de arranque FlawedAmmyy RAT. Una de las variaciones del cargador de arranque (MD5: 0cbeb424d96e5c268ec2525d603f64eb) que conocimos utiliza el dominio de red compatexchange-cloudapp [.] Net como servidor de administración.

Servidor de administración Gelup de TA505 después del descifrado

Servidor de administración Gelup de TA505 después del descifradoSegún

el recurso PaSiveTotal, este host resuelve la dirección IP 95 [.] 179.159.170 del 8 de junio de 2019.

Ambos dominios están registrados con el mismo registrador (Tucows Domains Inc.) con una diferencia de dos días, resolviendo en la misma dirección IP. Teniendo en cuenta el hecho de que ambos grupos llevaron a cabo ataques regulares durante junio, concluimos que Buhtrap y TA505 usan un host común como servidor de administración.

Agregamos que el dominio compatexchange-cloudapp [.] Net se usó no solo en el gestor de arranque anterior, sino también en versiones anteriores de componentes Buhtrap.

La primera intersección de TA505 y Buhtrap en infraestructura

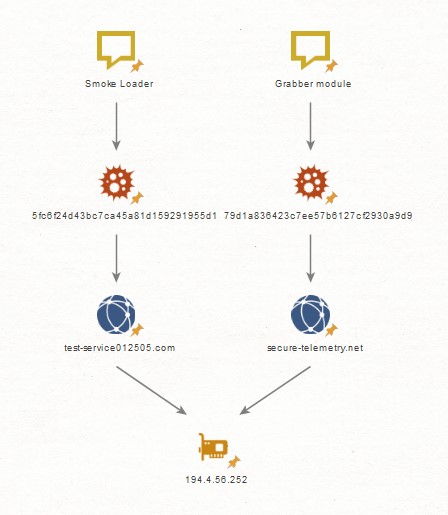

La primera intersección de TA505 y Buhtrap en infraestructuraDespués de un tiempo, encontramos otra intersección similar: esta vez, los dominios de otro capturador de Buhtrap y el Smoke Loader de TA505 se encontraron de la misma manera: dominio test-service012505 [.] Com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) y secure-telemetry [. ] net grabber (MD5: 79d1a836423c7ee57b6127cf2930a9d9) del 17 y 16 de julio de 2019, respectivamente, se resuelven en la dirección IP 194 [.] 4.56.252.

La segunda intersección de TA505 y Buhtrap en infraestructura

La segunda intersección de TA505 y Buhtrap en infraestructuraConclusiones

Nos familiarizamos con las características de la infraestructura de red del grupo TA505. Examinamos las características de los registradores de nombres de dominio y los servidores para los servidores de administración. Notamos las características curiosas de la información del cliente especificada durante el registro del dominio; Esto puede servir como punto de partida para una investigación más detallada. Examinamos las intersecciones de infraestructura entre los grupos TA505 y Buhtrap. La situación con los servidores compartidos puede explicarse de diferentes maneras: los grupos pueden compartir servidores por acuerdo; los grupos pueden tener una sola entidad administradora que coordine sus acciones; ambos grupos pueden alquilar servidores de terceros (y estos, a su vez, ahorran recursos). Continuaremos monitoreando la actividad de ambos grupos y buscaremos nueva información sobre sus posibles conexiones y actividades conjuntas.

Autores : Alexey Vishnyakov y Maxim Anfinogenov, Tecnologías positivas

COITA505 C2:

0141koppepan [.] Com

bigpresense [.] arriba

elast [.] pw

fakers.co [.] jp

greenthumbsup [.] jp

iluj [.] en

kentona [.] su

aplicación koppepan [.]

makosoft [.] hu

microsoftsyncservice [.] biz

nagomi-753 [.] jp

nanepashemet [.] com

espacio newfolder2-service [.]

office365onlinehome [.] com

solsin [.] arriba

test-service012505 [.] com

Windows-varios-actualización [.] com

windows-update-02-es [.] com

c6e9d7280f77977a6968722e8124f51c - módulo de captura Buhtrap

redmond.corp-microsoft [.] com - Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb - Descargador de Gelup de TA505

compatexchange-cloudapp [.] net - Gelup C&C

95.179.159 [.] 170 - TA505 y host compartido de Buhtrap

79d1a836423c7ee57b6127cf2930a9d9 - Módulo de captura Buhtrap

telemetría segura [.] net - Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 - Descargador de Smoke Loader de TA505

test-service012505 [.] com - Smoke Loader C&C

194 [.] 4.56.252 - TA505 y host compartido de Buhtrap

Artículos anteriores de la serie: