La semana pasada, el pirateo del proveedor de VPN NordVPN fue ampliamente discutido, así como un par de otros servicios similares (en particular, se mencionó TorGuard).

Twitter se convirtió en la fuente de información, los mensajes de allí fueron recogidos por los medios de comunicación (

Techcrunch ,

Habr ).

NordVPN y

TorGuard publicaron refutaciones a raíz de estos artículos: en ambos casos hubo una fuga de la clave privada (en un caso, en 2018, en el otro, la clave fue robada en 2017). Qué tipo de clave fue y qué consecuencias tuvo (o tuvo en el pasado) tal filtración para los usuarios: las opiniones difieren. Los hechos publicados por NordVPN indican que el único de los cientos de servidores de la compañía se vio comprometido, y la fuga clave no puso en peligro incluso a aquellos clientes que se conectaron a la red a través de un servidor pirateado.

La situación es complicada, digamos, por un marketing bastante agresivo de los servicios de VPN con énfasis en la seguridad de los datos del usuario. Por lo tanto, estas noticias son extremadamente sensibles para los proveedores de VPN, y se discuten en las redes sociales con un grado excesivo de drama. En un informe separado de NordVPN sobre las medidas para mejorar la seguridad del servicio, se llegó a la conclusión correcta: no existe un cien por ciento de inmunidad contra la piratería. Esto se aplica tanto a los proveedores de VPN como a los usuarios. Y el punto aquí no es qué tipo de VPN se utiliza: comercial, gratuita o su propio servidor con preferencia y poetas.

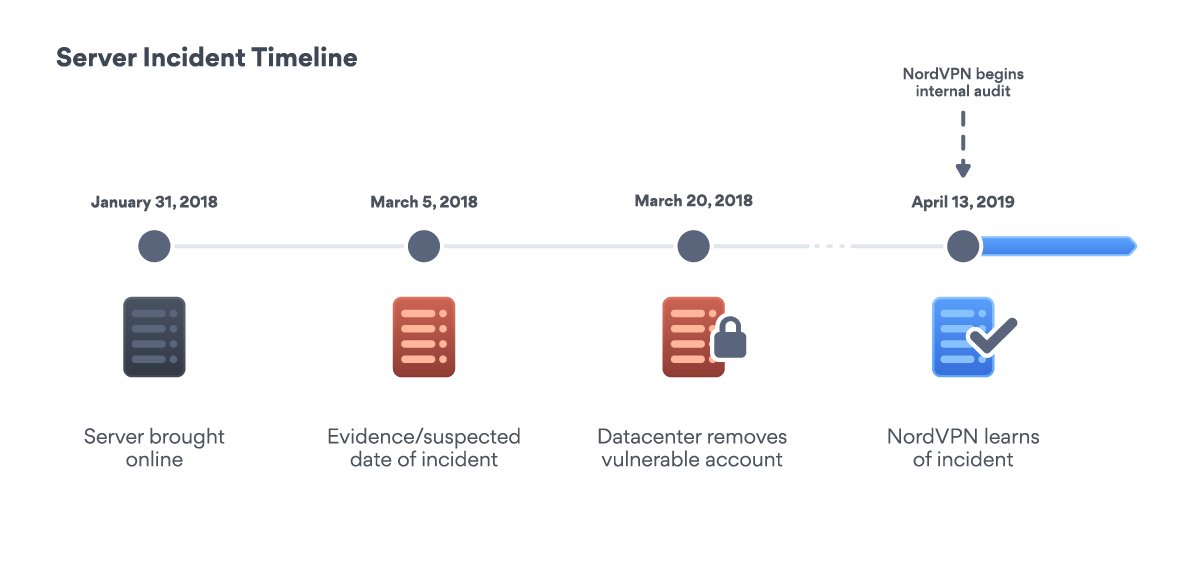

La publicación original de Twitter contiene un enlace a una clave privada filtrada propiedad de NordVPN, que expiró en octubre de 2018. Esta clave, según NordVPN, fue robada de un servidor pirateado en marzo de 2018. Fue uno de los más de tres mil servidores a través de los cuales los usuarios del servicio VPN pueden redirigir su tráfico. Una vez más, según NordVPN, el propio host cometió un error de configuración: los atacantes obtuvieron acceso a los servidores del cliente a través del panel de control. En lugar de informar a los clientes sobre esto, el proveedor eliminó en silencio la cuenta comprometida. Se enteraron de la piratería en NordVPN el 13 de abril de 2019, después de lo cual eliminaron inmediatamente el servidor.

El atacante logró obtener acceso a la clave privada. Según NordVPN, la validez de este certificado expiró en el momento del robo, pero existe una discrepancia con las fechas. Tal vez estamos hablando del hecho de que la clave apareció en la red después de la fecha de vencimiento. En cualquier caso, la clave no se pudo utilizar para descifrar el tráfico del cliente. Sin embargo, según la versión en el tweet anterior y según un comentarista anónimo en un artículo sobre TechCrunch, el problema es mucho más grave. Cita de TechCrunch: "Esta es una señal de un pirateo remoto completo de la infraestructura de este proveedor".

A quien creer Por un lado, hay una descripción bastante detallada del incidente de NordVPN, por otro lado, comentarios de expertos y usuarios de Twitter que prefieren no llamarse a sí mismos. Lo más probable es que no haya pasado nada serio y la verdad sucedió. El acceso al servidor no filtró información sobre el tráfico de los usuarios que se conectaron a través de este servidor: NordVPN, en cualquier caso, no almacena registros. Las credenciales tampoco se filtraron, ya que las aplicaciones NordVPN no transfieren inicios de sesión y contraseñas reales al servidor. ¡Pero espere, NordVPN y otros proveedores tienen la capacidad de conectarse directamente al servidor! ¿Cuál es la situación entonces?

En el mejor de los casos, una clave robada podría usarse en lo que NordVPN llama un "ataque MITM complejo". Es decir, en teoría, alguien podría usar una clave aún para recoger un servidor falso, supuestamente perteneciente a NordVPN, atraer al usuario a través de la suplantación de DNS y robar todos los datos transferidos. ¿Es posible tal escenario? La probabilidad no es cero. ¿Fue realmente usado? ¿Qué proporción de usuarios de NordVPN podrían sufrir si lo fueran?

Toda esta discusión se complica por el enfoque de muchos servicios VPN para publicitar sus servicios. Tienden a exagerar los beneficios de una conexión VPN, dicen que sus datos son completamente seguros, aunque de hecho, ninguna tecnología proporciona seguridad absoluta. La competencia en el mercado de VPN es alta, y como resultado de discusiones como "la seguridad de nuestra VPN es más segura que la de los competidores", acusaciones mutuas y otros eventos que están lejos de la tecnología.

Cualquier mensaje sobre la vulnerabilidad es percibido por los propios proveedores y sus clientes, y por los extras en las redes sociales como una especie de fin del mundo, lo cual no es del todo correcto. El resultado es este: aquellos que hablaron sobre "piratear toda la infraestructura" no proporcionaron ninguna evidencia convincente. NordVPN describió con suficiente detalle el problema y los métodos para resolverlo, pero su material casi no contiene detalles técnicos del incidente. No es un hecho que su propio servidor VPN sea, como sugieren algunas personas, la solución correcta. Requiere habilidades técnicas y, de hecho, el conjunto de riesgos solo cambia un poco. No debemos olvidar que cualquier remedio resuelve cualquier problema y no es capaz de deshacerse de todas las amenazas a escala global. Lo cual no es una razón para abandonar por completo la protección.

¿Qué más pasó?Se

eliminaron 18 aplicaciones de la tienda de aplicaciones de Apple, que en el fondo aumentan el tráfico del sitio web. La actividad maliciosa se produjo con un retraso, lo que permitió que las aplicaciones pasaran la auditoría de Apple.

Google Chrome se ha

actualizado a la versión 78. Se han cerrado un par de vulnerabilidades graves; error corregido que conduce a la suplantación de URL. La prueba beta previamente prometida de las funciones DNS sobre HTTPS se decidió posponer hasta la próxima versión. Una característica similar

apareció en Firefox en septiembre, y en la última versión de Firefox 70

comenzaron a bloquear las cookies entre sitios en las redes sociales.

¡Expertos de Kaspersky Lab! lanzó

una descripción general de amenazas para los usuarios de la plataforma de juegos Steam. Se proporcionan ejemplos interesantes de phishing que tienen en cuenta el mecanismo de autenticación de dos factores.

Se encontró una

vulnerabilidad interesante en los asistentes robóticos utilizados en la cadena hotelera japonesa. El error le permite interceptar transmisiones desde la videocámara y el micrófono del dispositivo. La operación requiere acceso físico: primero se piratea un dispositivo en un hotel, luego se realiza la vigilancia.

Se detectó una

vulnerabilidad en el dispensador de comida para gatos Xiaomi. Le permite deshabilitar dispositivos de forma remota. O organice una fiesta para sus mascotas.