La infraestructura de la metrópolis moderna está construida en Internet: desde cámaras de video en las carreteras hasta grandes centrales hidroeléctricas y hospitales. Los piratas informáticos pueden convertir cualquier dispositivo conectado en un bot y utilizarlo más para llevar a cabo ataques DDoS.

Los motivos pueden ser muy diferentes: los piratas informáticos, por ejemplo, pueden ser pagados por el gobierno o la corporación, y a veces son solo delincuentes que quieren divertirse y ganar dinero.

En Rusia, los militares nos asustan cada vez más con posibles ataques cibernéticos a "instalaciones de infraestructura crítica" (solo para protegerse contra esto, al menos formalmente, aprobaron una ley sobre Internet soberano).

Sin embargo, esta no es solo una historia de terror. Según Kaspersky, en la primera mitad de 2019, los piratas informáticos atacaron dispositivos de Internet de las cosas más de 100 millones de veces, con mayor frecuencia utilizando las botnets Mirai y Nyadrop. Por cierto, Rusia en términos de la cantidad de tales ataques solo ocupa el cuarto lugar (a pesar de la siniestra imagen de los "hackers rusos" creada por la prensa occidental); en los primeros tres: China, Brasil e incluso Egipto. Estados Unidos solo ocupa el quinto lugar.

Entonces, ¿es posible repeler con éxito tales ataques? Primero veamos algunos casos bien conocidos de tales ataques para encontrar la respuesta a la pregunta de cómo asegurar sus dispositivos al menos a un nivel básico.

Presa de la avenida Bowman

La presa de Bowman Avenue se encuentra en la ciudad de Paradise Brook (estado de Nueva York) con una población de menos de 10 mil personas: su altura es de solo seis metros y el ancho no supera los cinco. En 2013, las agencias de inteligencia de los Estados Unidos detectaron software malicioso en el sistema de información de la presa. Luego, los piratas informáticos no utilizaron los datos robados para interrumpir el funcionamiento del objeto (muy probablemente, porque la presa se desconectó de Internet durante el trabajo de reparación).

Bowman Avenue es necesaria para evitar la inundación de áreas cercanas al arroyo durante un derrame. Y no podría haber consecuencias destructivas por el fracaso de la presa: en el peor de los casos, los sótanos de varios edificios a lo largo del arroyo se inundarían, pero esto ni siquiera se puede llamar una inundación.

El alcalde Paul Rosenberg sugirió que los piratas informáticos podrían confundir la estructura con otra gran presa del mismo nombre en Oregon. Se utiliza para el riego de numerosas granjas, y su mal funcionamiento podría causar graves daños a los residentes locales.

Es posible que los piratas informáticos simplemente entrenaron en una pequeña presa, para luego hacer una seria invasión de una gran central hidroeléctrica o cualquier otro elemento del sistema energético de los Estados Unidos.

El ataque a la presa de Bowman Avenue fue reconocido como parte de una serie de ataques al sistema bancario que fueron llevados a cabo con éxito por siete piratas informáticos iraníes durante todo el año (ataques DDoS). Durante este tiempo, se interrumpió el trabajo de las 46 instituciones financieras más grandes del país, se bloquearon las cuentas bancarias de cientos de miles de clientes.

Más tarde, el iraní Hamid Firuzi fue acusado de una serie de ataques de piratas informáticos en bancos y en la presa de Bowman Avenue. Resultó que utilizó el método Google Dorking para buscar "agujeros" en el trabajo de la presa (más tarde, la prensa local provocó una serie de acusaciones contra Google). Hamid Fizuri no estaba en los Estados Unidos. Como no hay extradición de Irán a los Estados Unidos, los piratas informáticos no han recibido ningún término real.

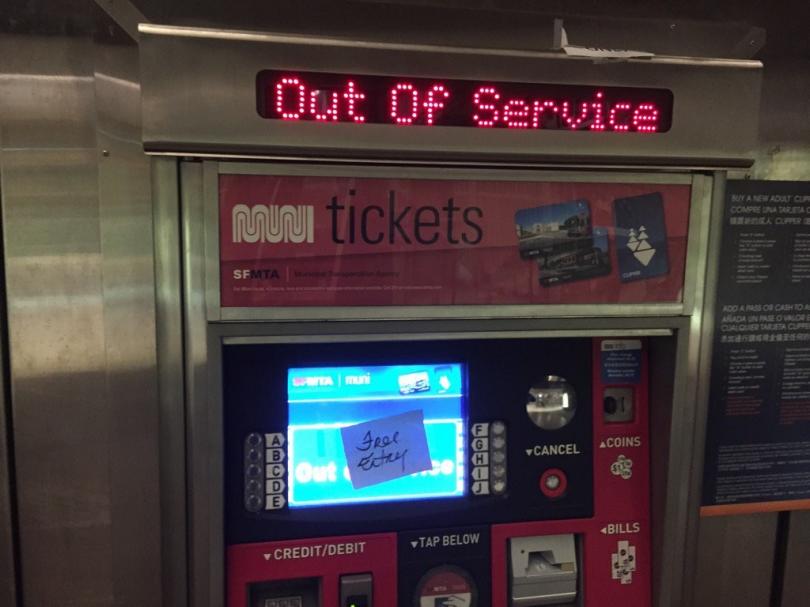

2 Metro gratis en San Francisco

El 25 de noviembre de 2016, apareció un mensaje en todas las terminales electrónicas para la venta de boletos de transporte público en San Francisco: "Usted está pirateado, todos los datos están encriptados". Todas las computadoras con Windows propiedad de la Agencia de Transporte de la Ciudad también fueron atacadas. El software malicioso HDDCryptor (un encriptador que ataca el registro de arranque principal de una computadora con Windows) llegó al controlador de dominio de la organización.

HDDCryptor cifra los discos duros locales y los archivos de red utilizando claves generadas aleatoriamente, y luego sobrescribe el MBR de los discos duros para evitar que los sistemas se carguen correctamente. El equipo generalmente se infecta debido a las acciones de los empleados que abren accidentalmente una trampa de archivos en un correo electrónico, luego el virus se propaga por la red.

Los atacantes sugirieron que el gobierno local los contacte por cryptom27@yandex.com (sí, Yandex). Para obtener una clave para descifrar todos los datos, exigieron 100 bitcoins (en ese momento, unos 73 mil dólares). Los hackers también sugirieron descifrar una máquina para un bitcoin para demostrar que la recuperación es posible. Pero el gobierno hizo frente al virus por sí solo, sin embargo, tardó más de un día. Durante la restauración de todo el sistema, el viaje en metro se hizo gratis.

"Abrimos los torniquetes como precaución para minimizar el impacto de este ataque en los pasajeros", explicó el portavoz municipal Paul Rose.

Los delincuentes también afirmaron que tenían acceso a 30 GB de documentos internos de la Agencia de Transporte de la Ciudad de San Francisco y prometieron fusionarlos en la red si el rescate no se pagaba dentro de las 24 horas.

Por cierto, un año antes en el mismo estado, el Hollywood Presbyterian Medical Center fue atacado. Luego, a los piratas informáticos se les pagó 17 mil dólares para restablecer el acceso al sistema informático del hospital.

3. Sistema de alerta de emergencia de Dallas

En abril de 2017, en Dallas a las 23:40, se activaron 156 sirenas de emergencia para alertar al público sobre situaciones de emergencia. Podrían apagarse solo dos horas después. Durante este tiempo, el servicio 911 recibió miles de llamadas alarmantes de residentes locales (unos días antes del incidente, tres tornados débiles pasaron por Dallas, destruyendo varias casas).

En 2007 se instaló un sistema de advertencia de emergencia en Dallas, y Federal Signal suministró sirenas. Las autoridades no especificaron los detalles del funcionamiento de los sistemas, pero informaron que utiliza "señales tonales". Dichas señales generalmente se transmiten a través del servicio meteorológico utilizando la multifrecuencia de doble tono (DTMF) o la codificación por desplazamiento de frecuencia de audio (AFSK). Estos son comandos cifrados que se transmitieron a una frecuencia de 700 MHz.

Las autoridades de la ciudad sugirieron que los atacantes grabaron señales de audio que se transmitieron durante las pruebas del sistema de advertencia, y luego las reprodujeron (un ataque de repetición clásico). Para su implementación, fue suficiente para que los piratas informáticos compraran equipos de prueba para trabajar con frecuencias de radio, se puede comprar sin problemas en tiendas especializadas.

Los expertos de la compañía de investigación Bastille señalaron que llevar a cabo un ataque de este tipo implica que los atacantes han estudiado bien el trabajo de advertencia de emergencia, frecuencias y códigos de la ciudad.

Al día siguiente, el alcalde de Dallas hizo una declaración de que los piratas informáticos serían encontrados y castigados, y que todos los sistemas de advertencia en Texas se modernizarían. Sin embargo, los culpables nunca fueron encontrados.

***

El concepto de ciudades inteligentes está lleno de serios riesgos. Si se piratea el sistema de gestión de megalópolis, los atacantes obtendrán acceso remoto para controlar situaciones de tráfico y objetos estratégicamente importantes de la ciudad.

Los riesgos también están asociados con el robo de bases de datos, que incluyen no solo información sobre toda la infraestructura de la ciudad, sino también datos personales de los residentes. No debemos olvidar el consumo excesivo de energía y la congestión de la red: todas las tecnologías están vinculadas a los canales y nodos de comunicación, incluida la electricidad consumida.

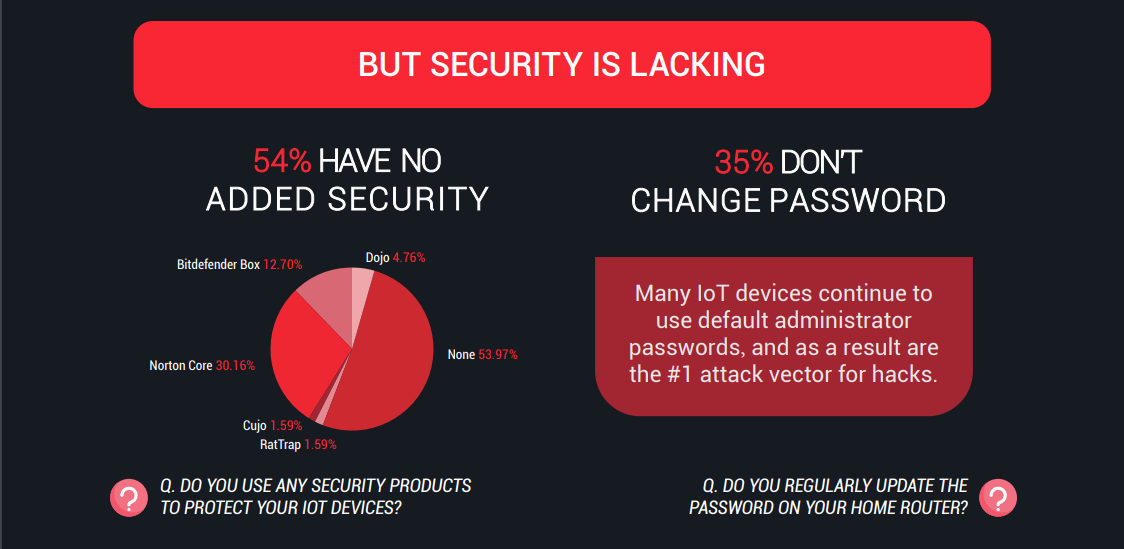

El nivel de ansiedad de los propietarios de dispositivos IoT tiende a cero

En 2017, Trustlook realizó un estudio sobre el nivel de conciencia de los propietarios de dispositivos IoT sobre su seguridad. Resultó que el 35% de los encuestados no cambia la contraseña predeterminada (de fábrica) antes de usar el dispositivo. Y más de la mitad de los usuarios no instalan software de terceros para protegerse contra ataques de piratas informáticos. El 80% de los propietarios de dispositivos IoT nunca han oído hablar de la existencia de la botnet Mirai.

Al mismo tiempo, con el desarrollo de Internet de las cosas, el número de ataques cibernéticos solo aumentará. Y mientras las empresas se compran con dispositivos "inteligentes", olvidando las reglas básicas de seguridad, los ciberdelincuentes obtienen cada vez más oportunidades de ganar dinero con usuarios descuidados. Por ejemplo, utilizan redes de dispositivos infectados para realizar ataques DDoS o como servidor proxy para otras acciones maliciosas. Y la mayoría de estos incidentes desagradables se pueden prevenir siguiendo reglas simples:

- Cambie la contraseña de fábrica antes de usar el dispositivo.

- Instale software de seguridad de Internet confiable en sus computadoras, tabletas y teléfonos inteligentes.

- Haga su investigación antes de comprar. Los dispositivos se vuelven inteligentes porque recopilan muchos datos personales. Debe saber qué tipo de información se recopilará, cómo se almacenará y protegerá, si se transmite a terceros.

- Busque actualizaciones de firmware regularmente en el sitio web del fabricante del dispositivo.

- No olvide auditar el registro de eventos (en primer lugar, el análisis de todos los usos de los puertos USB)