Siguiendo a Google, el enfoque de "

móvil primero " fue adoptado no solo por los diseñadores, sino también por los cibercriminales que, en busca de beneficios, siguen la tendencia:

en 2016, la proporción del tráfico de Internet móvil excedía el tráfico de escritorio . En 2019,

el tráfico de usuarios móviles es el 52.9% del total , 5.1 mil millones de personas usan Internet desde dispositivos móviles, mientras que desde computadoras de escritorio, solo 4.4 mil millones. Por lo tanto, los ataques a dispositivos móviles son cada vez más rentables: más Los usuarios tienen más probabilidades de ganar dinero.

Pero hay un obstáculo en el camino de los delincuentes. Los fabricantes de dispositivos móviles están realizando un trabajo sistemático para mejorar la seguridad de sus productos, por lo que romper un teléfono inteligente o tableta moderno no es una tarea fácil. Para no crear dificultades para ellos mismos, los ciberdelincuentes cambiaron sus tácticas y redirigieron los ataques al enlace débil, el usuario, utilizando la táctica más efectiva: el phishing.

La combinación de la alta efectividad de los ataques de phishing y el uso masivo de dispositivos móviles ha hecho que el phishing móvil sea una de las amenazas más visibles de nuestro tiempo. Hoy hablaremos sobre las características del phishing móvil, las razones del crecimiento de su popularidad y su alta eficiencia, y también descubriremos qué se puede oponer a los trucos de los ciberdelincuentes.

Cual es el valor?

El objetivo final de llevar a cabo la mayoría de las campañas de phishing es cobrar, y el phishing móvil no es una excepción. Los teléfonos inteligentes y las tabletas brindan muchas oportunidades de ingresos fraudulentos. Atacando a sus dueños, los ciberdelincuentes pueden:

- Vender datos personales robados en Darknet;

- usar información privada robada para chantajear;

- tomando el control del dispositivo, úselo para la minería de criptomonedas, como servidor proxy o como participante en la red zombie para una botnet DDoS;

- robar cuentas para acceder a recursos corporativos, penetrar en la red de la empresa y robar información confidencial o comercial;

- obligándolo a engañarlo para que instale un programa de control remoto, robando dinero de una cuenta bancaria ;

- comprometer las credenciales para una aplicación bancaria y robar dinero interceptando SMS / códigos push para 2FA y confirmando transacciones;

- después de que un usuario instale una aplicación fraudulenta, muéstrele anuncios no deseados y realice otras actividades maliciosas;

- Conecte al usuario con una suscripción premium premium a SMS o funciones adicionales en la aplicación.

El creciente número de dispositivos móviles no es la única razón de la propagación de la amenaza del phishing móvil. Considere las características de los teléfonos inteligentes que facilitan la vida de los organizadores de campañas fraudulentas.

Tamaño de pantalla relativamente pequeño

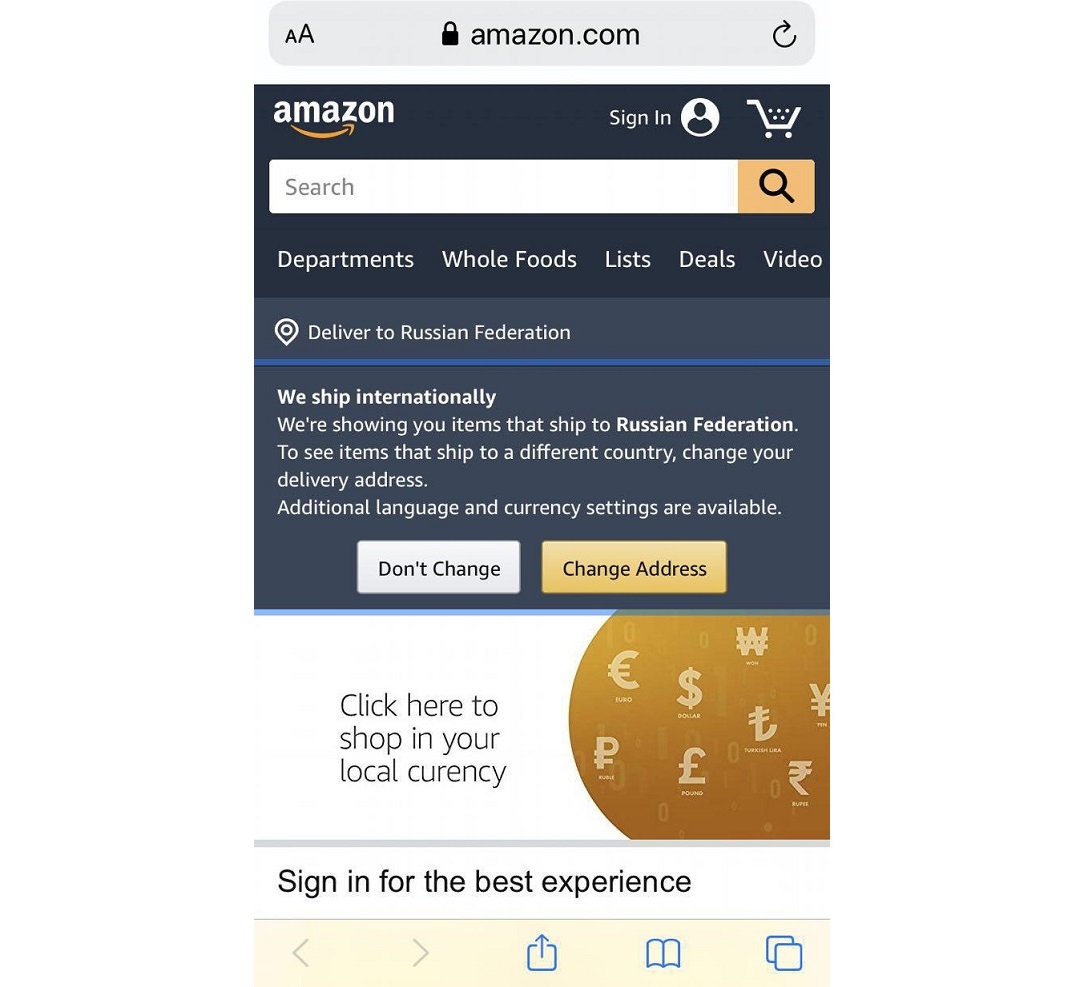

A pesar de las resoluciones altas y ultra altas, el tamaño de la pantalla física de la mayoría de los dispositivos móviles no supera las 6 pulgadas. Esto dificulta la comprobación de URL sospechosas y hace que sea casi imposible detectar ataques punycode relacionados con el uso de caracteres UTF de otros alfabetos, así como ataques con la designación de dominios mal escritos.

www.amazon.com/homewww.arnazon.com/homeLa combinación de letras "rn" puede ser difícil de distinguir de "m" incluso en una pantalla de computadora.

Navegadores móviles

Para ahorrar espacio en la pantalla del gadget, al desplazarse por la página de un sitio, la barra de direcciones se reduce o se oculta por completo, lo que hace que la tarea de reconocer la URL falsificada sea imposible.

Alertas

Mensajes emergentes y notificaciones sonoras de mensajeros instantáneos y clientes de correo electrónico, recordatorios sobre los cumpleaños de familiares y amigos, que es hora de hacer otra entrega de una hipoteca, actualizar varias solicitudes o responder a un nuevo comentario en una foto, etc., etc. , se han convertido en una parte familiar de la vida. Al mismo tiempo, cuando vienen regularmente y en grandes cantidades, la atención del usuario se dispersa: con una gran cantidad de notificaciones, no hay tiempo para leerlas, el propietario del dispositivo tiene la habilidad incorrecta de reaccionar instantáneamente a las notificaciones: en el orden de las cosas, comienza a borrar otro recordatorio de la pantalla para que no interfiera con el trabajo. Esta práctica aumenta enormemente las posibilidades de éxito de un ataque de phishing.

Confianza

Un dato curioso, los usuarios de dispositivos móviles confían más en sus dispositivos que los usuarios de computadoras portátiles y PC. Un dispositivo, a diferencia de una computadora, es algo personal, escondido de miradas indiscretas, escondido en el bolsillo de una chaqueta o bolso. Este es un dispositivo para uso personal que solo puede ser utilizado por el propietario. Desbloquear la pantalla con una contraseña, huella digital o FaceID aumenta la confianza y crea una falsa sensación de seguridad. Después de todo, los fabricantes aseguran que nadie externo pueda penetrar el dispositivo. Sin embargo, el problema es que las víctimas de phishing dañan sus acciones, evaluando menos críticamente sus consecuencias cuando confían en la invulnerabilidad. De hecho, ellos mismos "dejaron entrar" a los estafadores.

Variedad de canales de ataque

El medio principal para los ataques de phishing en el entorno corporativo se ha convertido en el correo electrónico. Es por eso que la mayoría de las soluciones de seguridad que se ofrecen a las empresas se centran en los servicios de correo. Sin embargo, la proliferación de la tecnología móvil, junto con la creciente popularidad del enfoque BYOD, ha cambiado significativamente el panorama de los ataques de phishing.

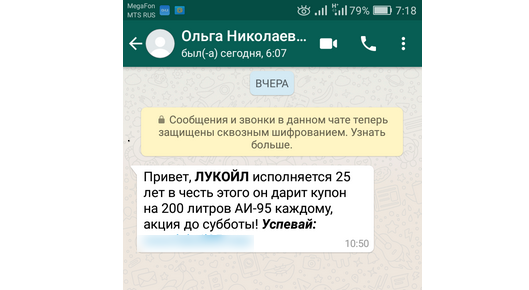

Según un informe de Wandera, el

83% de los ataques de phishing móvil exitosos ocurren fuera del correo electrónico . El ejército multimillonario de los usuarios de WhatsApp, Viber y Facebook Messenger proporciona

un amplio campo de actividad para los estafadores .

Además de los mensajeros, los mensajes de phishing en dispositivos móviles se distribuyen con éxito a través de SMS, iMessage, Skype, redes sociales, juegos y aplicaciones de citas. Puede usar casi cualquier plataforma para distribuir mensajes fraudulentos que le permitan enviar texto a otro usuario.

Rica funcionalidad

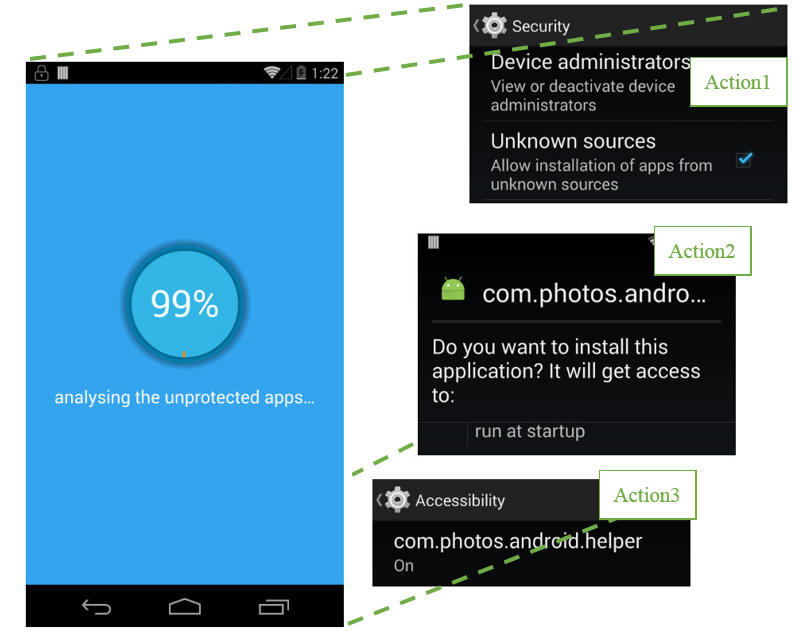

Los dispositivos móviles tienen muchas características que facilitan la penetración y el funcionamiento de aplicaciones maliciosas. Por ejemplo, las aplicaciones de Android usan una función llamada mensajes Toast. Estas son notificaciones que desaparecen rápidamente y que aparecen en la parte inferior de la pantalla. Ellos, por ejemplo, usan Gmail, informando que se envía la carta.

Una característica de los mensajes Toast es que se muestran en la parte superior de la ventana del programa.

ToastAmigo

ToastAmigo ,

detectado por Trend Micro en 2017, utilizó esta función para mostrar una gran notificación con una interfaz falsa, que ocultaba las solicitudes de acceso al servicio de accesibilidad de Android. Los usuarios hicieron clic en los botones de la interfaz falsa, pero en realidad dieron permiso al programa malicioso.

Brindis de trabajoAmigo. Fuente: Trend Micro

Brindis de trabajoAmigo. Fuente: Trend MicroDespués de recibir los permisos necesarios, ToastAmigo instaló AmigoClicker en el dispositivo, una aplicación que descarga anuncios en segundo plano y hace clic en pancartas publicitarias.

Otra característica popular entre los estafadores cibernéticos de Android está relacionada con fallas en el sistema de permisos. Fueron utilizados, por ejemplo, por el

ataque "Cloak & Dagger" (Cloak & Dagger) , que abusó de los derechos de aplicación. Al usar las funciones SYSTEM_ALERT_WINDOW y BIND_ACCESSIBILITY_SERVICE, una aplicación maliciosa podría mostrar ventanas que bloquearon la interfaz del teléfono inteligente y realizar cualquier acción en segundo plano sin la confirmación del usuario. Pero lo más importante, cualquier aplicación instalada desde la tienda oficial de Google Play recibió estos derechos.

Según Check Point, los

defectos en los permisos de Android fueron utilizados por el 74% del ransomware, el 57% del malware adware y al menos el 14% de los banqueros .

Y así es como ocurre el robo de contraseñas de Facebook (video):

https://www.youtube.com/watch?v=oGKYHavKZ24Tiendas de malware

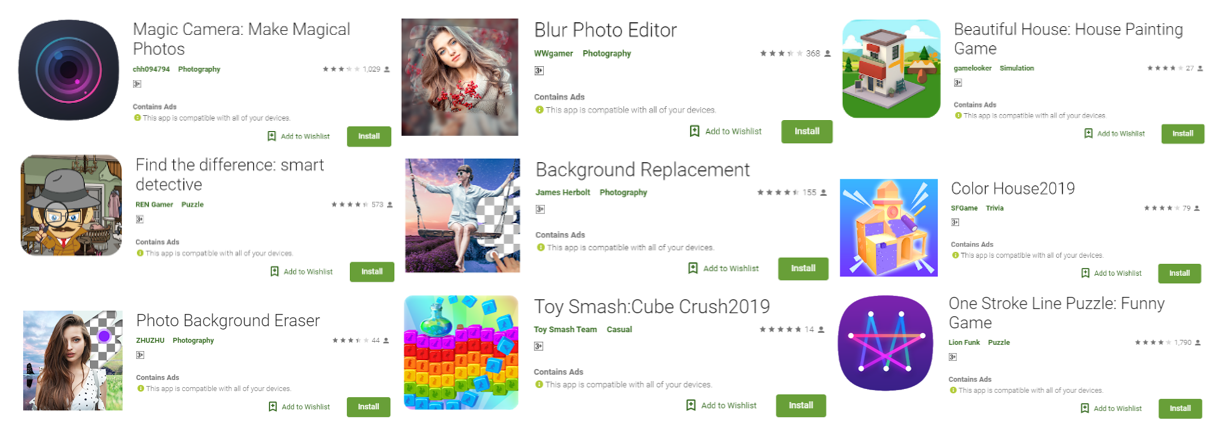

A pesar de todos los controles realizados por las tiendas oficiales de aplicaciones de Google y Apple, los estafadores encuentran formas de agregar funcionalidad maliciosa a sus diseños disfrazándolos de juegos, programas de procesamiento de fotos y otro software popular.

En agosto de 2019, los

investigadores de Trend Micro encontraron 85 aplicaciones maliciosas instaladas

en Google Play más de 8 millones de veces.

Todos los programas maliciosos se especializan en mostrar anuncios que son difíciles de cerrar y utilizan formas únicas de rastrear el comportamiento del usuario.

El autor de otra colección maliciosa de 42 aplicaciones de Android supervisó las API de Google para protegerse del análisis y

esperó 24 minutos antes de comenzar a mostrar anuncios no deseados . Esto le permitió evitar el análisis automático estándar de las aplicaciones de Android, que lleva 10 minutos.

Una selección de aplicaciones maliciosas de iOS del desarrollador indio AppAspect Technologies. Fuente: Wandera

Una selección de aplicaciones maliciosas de iOS del desarrollador indio AppAspect Technologies. Fuente: WanderaA pesar de los controles de seguridad más estrictos, también hay programas fraudulentos en la tienda de aplicaciones de Apple. A fines de octubre, se descubrieron 17 aplicaciones en la App Store que

contenían módulos maliciosos para clics en anuncios y apertura de fondo de sitios.

Cómo lidiar con el phishing móvil

Dada su gran variedad, es mucho más difícil defenderse contra los ataques de phishing móviles. Pero aquí las recomendaciones que brindamos a las empresas que desean protegerse del

compromiso de la correspondencia comercial ,

ataques dirigidos y otros tipos de fraude por correo electrónico serán relevantes aquí.

- Mejora de la alfabetización de los usuarios en el campo de la seguridad: deben ser conscientes de los peligros del uso irreflexivo de los dispositivos móviles, en particular, siguiendo los enlaces en los mensajes e instalando programas de fuentes no verificadas. Y si hablamos de dispositivos utilizados por BYOD en el trabajo, es mejor abstenerse de instalar aplicaciones que no son necesarias para el trabajo.

- Capacitación en habilidades de comportamiento seguro: para esto, debe comunicarse con las empresas que brindan los servicios de ataques de phishing simulados y averiguar si hay una capacitación sobre cómo combatir el fraude móvil en la lista de sus servicios.

- Instalación de soluciones de seguridad en dispositivos móviles: de la lista de productos Trend Micro, se pueden distinguir Mobile Security & Antivirus y Enterprise Mobile Security para Android e iOS , así como la aplicación Trend Micro WiFi Protection para protección cuando se trabaja en redes inalámbricas públicas.