Por lo general, con la frase "autenticación multifactor", las personas primero recuerdan los códigos de SMS que vienen cuando pagas con una tarjeta de compra en línea. Un poco menos a menudo viene a la mente una unidad flash con números, un token.

Hoy hablaré sobre otros métodos de autenticación multifactor y las tareas que ayudan a las empresas a resolver. Hablaré sobre el ejemplo de la solución Gemalto Safenet Authentication Service (SAS), que existe en el formato de un servicio en la nube y una versión local certificada por el FSTEC.

Todo el mundo comprende aproximadamente qué es la autenticación multifactor: esto es cuando además de la contraseña (factor de conocimiento), debe ingresar un factor de confirmación adicional. Hay dos de ellos:

- factor de propiedad (lo que tengo): códigos de SMS, correo electrónico, aplicaciones móviles, llaves USB y más.

- factor de propiedad (lo que soy): huellas digitales, iris.

Por lo general, dentro de una empresa, la autenticación multifactor se usa para proteger contra el acceso no autorizado VDI, portales web (OWA, varios ServiceDesk, Confluence, Microsoft IIS), VPN, aplicaciones en la nube (Office 365, Salesforce).

A continuación se muestran algunos ejemplos de las tareas que se pueden resolver con el servicio de autenticación SafeNet.

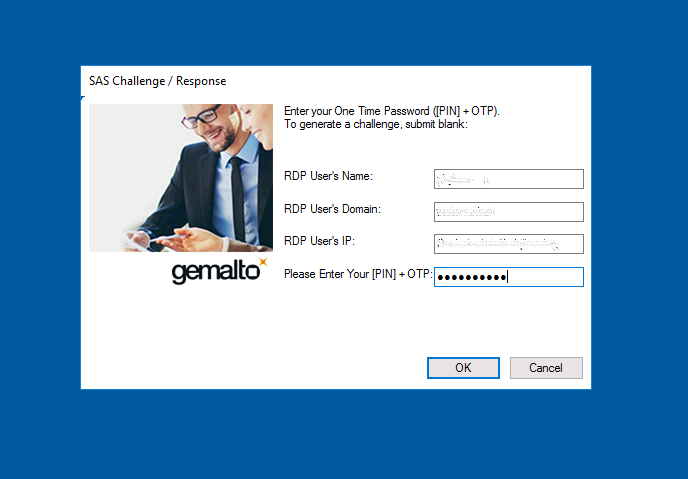

Desafío: cumplimiento de PCI DSSLa autenticación multifactorial es uno de los requisitos del

estándar PCI DSS (cláusula 8.3.). Además, el estándar requiere que la autenticación multifactor sea de un solo paso: la contraseña y el segundo factor deben ingresarse en el mismo campo. Si un atacante intenta hacerse cargo de la cuenta y comete un error al ingresar, no entenderá dónde se cometió el error: la contraseña o el token.

Solución: Autenticación de un solo paso con múltiples factores PIN + OTPEste esquema de autenticación basado en SafeNet se implementa en nuestra plataforma IaaS que cumple con los requisitos PCI DSS y 152-:

Cloud-152 . Los administradores de la plataforma Cloud-152 la pasan para acceder al segmento de gestión. Para la autorización, debe ingresar el PIN y la OTP en un campo, que viene con una notificación push en la aplicación móvil Mobile Pass.

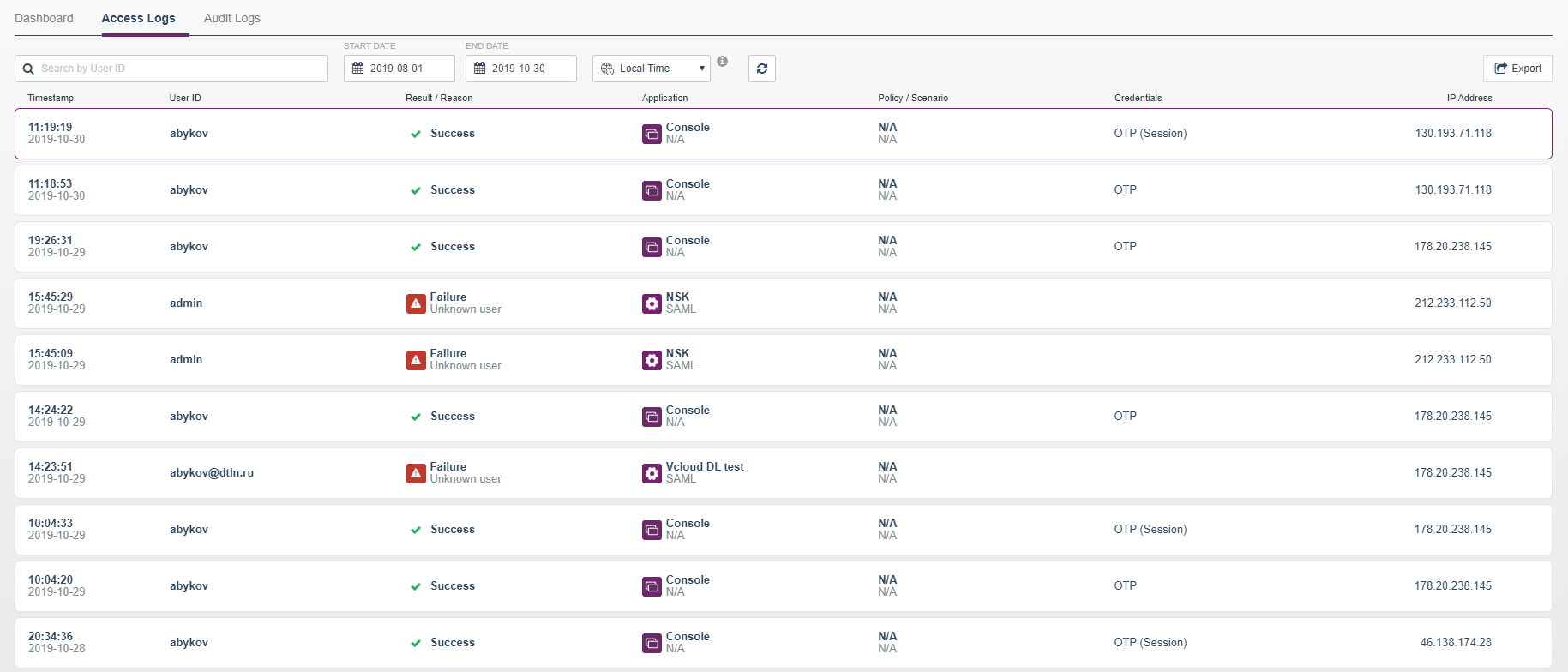

Así es como se ve la autenticación para los administradores de Cloud-152 en el lado de la línea de datos.

Así es como se ve la autenticación para los administradores de Cloud-152 en el lado de la línea de datos.

* Debería haber una captura de pantalla del SafeNet Mobile Pass, pero la aplicación bloquea las capturas de pantalla.Reto: autenticación de dos factores para empleados sin teléfono inteligente e Internet móvilLa compañía tiene la intención de introducir la autenticación de dos factores para acceder a las estaciones de trabajo. La compañía tiene una red distribuida de oficinas en toda Rusia, muchos empleados tienen Internet móvil inestable o ningún teléfono inteligente. Resulta que las notificaciones Push de aplicaciones móviles como un segundo factor no funcionarán. Los SMS y los tokens físicos desaparecen debido al alto costo.

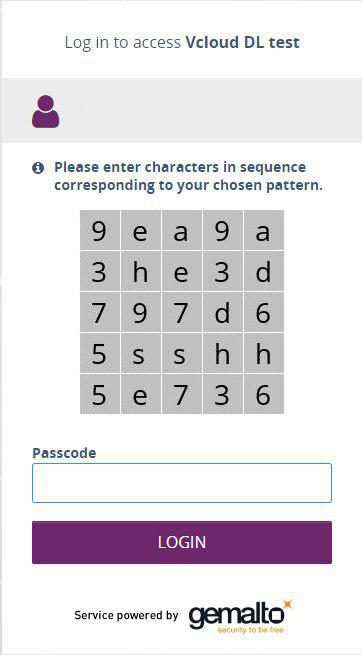

Solución: use GrIDSure como segundo factorGrIDSure es una contraseña de un solo uso (OTP). Consiste en una tabla con caracteres y un patrón que el usuario establece al configurar la autenticación. Para la autorización, el usuario selecciona caracteres de la tabla de acuerdo con este patrón e ingresa como segundo factor.

La tabla con los caracteres que recibe el usuario cuando autoriza a las estaciones de trabajo.

La tabla con los caracteres que recibe el usuario cuando autoriza a las estaciones de trabajo. A continuación, el usuario simplemente sigue el patrón seleccionado. Por ejemplo, así.

A continuación, el usuario simplemente sigue el patrón seleccionado. Por ejemplo, así.Como caracteres, puede usar números, letras y caracteres especiales. El tamaño de la tabla es personalizable: puede ser una tabla de 5 por 5 o más.

Con cada intento de autenticación, la tabla se actualiza, por lo que esta contraseña no se puede eliminar.

Gridsure tampoco necesita una aplicación móvil y, por lo tanto, un teléfono inteligente con Internet móvil. GrIDSure se muestra en la misma interfaz y dispositivo que el servicio protegido.

Objetivo: proteger el servicio web del ataque de fuerza brutaLa autenticación multifactor basada en SafeNet se puede usar para proteger los servicios web publicados en Internet, como Outlook Web App (OWA). Safenet admite los protocolos RADIUS y SAML, por lo que se integra fácilmente con Microsoft Outlook, Office 365, Saleforce, Dropbox, Apache, etc.

Si un atacante conoce los correos electrónicos, podrá atacar dichos servicios mediante adivinación de contraseña. El propósito de tal ataque no siempre es capturar la cuenta, sino bloquearla. En teoría, puede bloquear todo el correo de la empresa.

Solución: usar OTP como segundo factorAquí puede usar GrIDSure o Mobile Pass como segundo factor.

Tarea: automatización de la emisión y mantenimiento de tokensUna empresa con una red distribuida de sucursales para 20 mil empleados ya utiliza la autenticación de dos factores con GrIDSure como segundo factor.

El problema es que los administradores tienen que dedicar mucho tiempo al mantenimiento de tokens: liberar nuevos, restablecer patrones, etc.

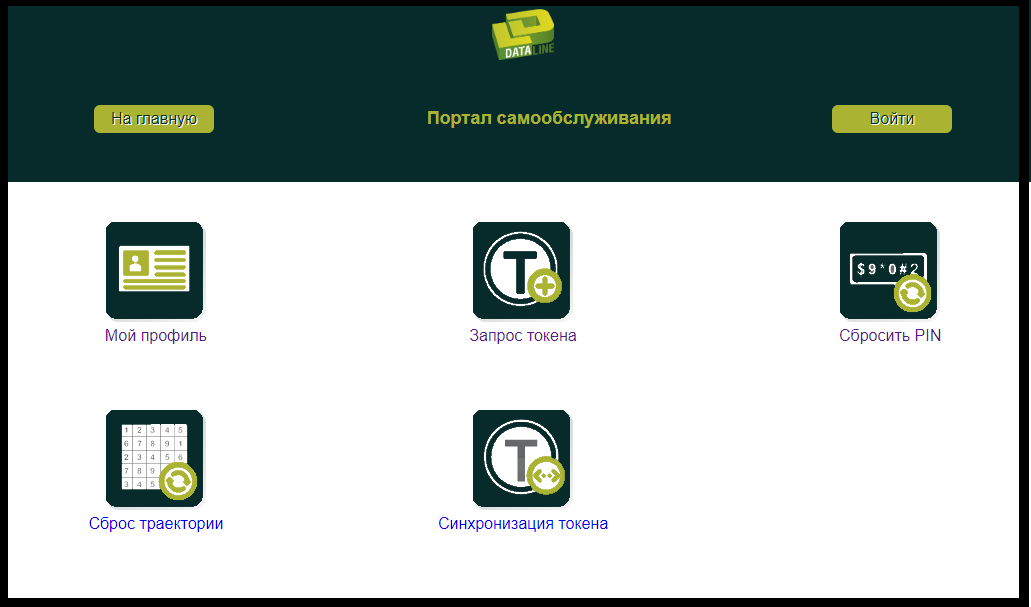

Solución: use el portal de autoservicioSafeNet tiene un portal de autoservicio que ayuda a automatizar las operaciones de rutina y reducir la carga para los administradores.

En el portal de autoservicio, el usuario puede dejar toda la información necesaria para emitir un token. El administrador solo puede confirmarlo y enviar un enlace a la formación del token. Si el usuario ha olvidado qué camino eligió para GrIDSure, nuevamente puede restablecerlo de forma independiente aquí y configurar uno nuevo.

Tareas: Regulación del acceso a las estaciones de trabajo.

Tareas: Regulación del acceso a las estaciones de trabajo.El centro de llamadas tiene 200 trabajadores por turnos. Para ahorrar recursos, dos empleados tienen una estación de trabajo. Debe configurar los accesos para que no haya sesiones competitivas.

Solución: Implemente políticas de acceso y acceso a tokensSafeNet se puede instalar en cada estación de trabajo y, a través de él, establecer políticas de acceso para la hora y las direcciones IP. Si el cambio de empleado aún no ha comenzado, entonces no podrá ir a su estación de trabajo. El administrador podrá rastrear cuándo un empleado inició sesión y desde qué dirección IP se encuentra en el registro.

La autenticación multifactor se está volviendo cada vez más relevante, ya que una contraseña estática, incluso con una gran cantidad de caracteres, ya no es un obstáculo difícil para un atacante.

Otra de las tendencias en esta dirección es el uso de un token para acceder a varios sistemas o aplicaciones de la empresa a la vez (entrada SSO). Tal escenario también se puede implementar usando SafeNet. Si está interesado, le contaré sobre él en una publicación separada.