El tema de la seguridad del servidor de Windows se ha planteado más de una vez, incluso en este blog. Sin embargo, me gustaría refrescar una vez más la memoria de los viejos métodos de defensa y hablar sobre los nuevos poco conocidos. Por supuesto, utilizaremos las herramientas integradas al máximo.

Entonces, supongamos que tenemos una pequeña empresa que alquila un servidor de terminal en un centro de datos remoto.

Al diseñar cualquier protección, debe comenzar con un modelo de amenaza: de quién o qué, de hecho, defenderemos. En nuestra configuración típica, construiré una defensa contra hackers malvados externos, de usuarios incompetentes (y quizás un poco maliciosos). Comencemos con el perímetro exterior de la defensa: el firewall.

Detrás de ti como un muro de fuego

En los días de Windows 2003, el cortafuegos incorporado era un espectáculo miserable, y si era imposible usar herramientas de terceros, tenía que usar IPSec. Un ejemplo de dicha configuración se discute, por ejemplo, en el material Servidores seguros de Windows que usan IPSec Firewall .

Ahora, con el advenimiento de WFP ( Windows Filtering Platform ), las cosas han mejorado. En principio, probablemente todos los administradores de sistemas de Windows se encontraron con este firewall de todos modos, por lo que configurar el acceso remoto al servidor solo desde ciertas IP no debería ser difícil. Prestaré atención a algunos "chips", que rara vez se usan.

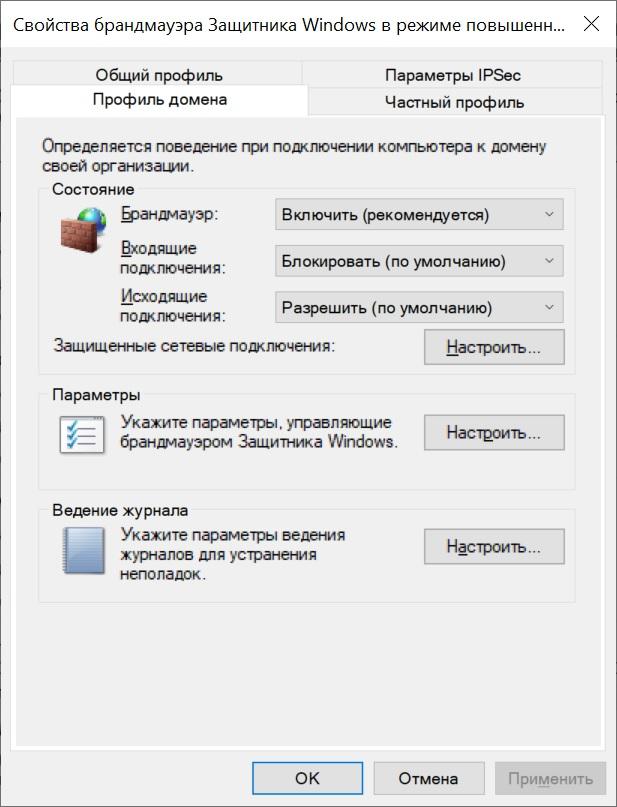

De manera predeterminada, el firewall bloquea todas las conexiones entrantes, excepto las explícitamente permitidas, pero las salientes permiten todas las conexiones excepto las explícitamente prohibidas. Esta política se puede cambiar abriendo la administración del firewall a través de wf.msc y seleccionando "Propiedades".

Configuración de cortafuegos.

Ahora, si queremos evitar que los usuarios del servidor terminal accedan a Internet desde este servidor, lo lograremos.

Vale la pena señalar que al configurar reglas de acceso al servidor (conexiones entrantes), no es necesario crear reglas explícitamente para el tráfico saliente. En términos de iptables, siempre se permiten los establecidos y los relacionados.

Para los conocedores de la línea de comandos, puede configurar el firewall en el contexto de netsh advfirewall. Puede leer acerca de los comandos en el artículo " Firewall de Windows 7 con seguridad avanzada ". Agregaré que el comando habilita el bloqueo de conexiones entrantes y salientes:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

Otra característica del firewall de Windows es que cualquier programa o configuración cambia sus reglas sin notificación. Por ejemplo, desactivó todas las reglas de nuestro abuelo, apareció una segunda cerca, creó una red local entre ellas, configuró el acceso compartido y ... de repente, se activó para todos y para todo con las consecuencias resultantes.

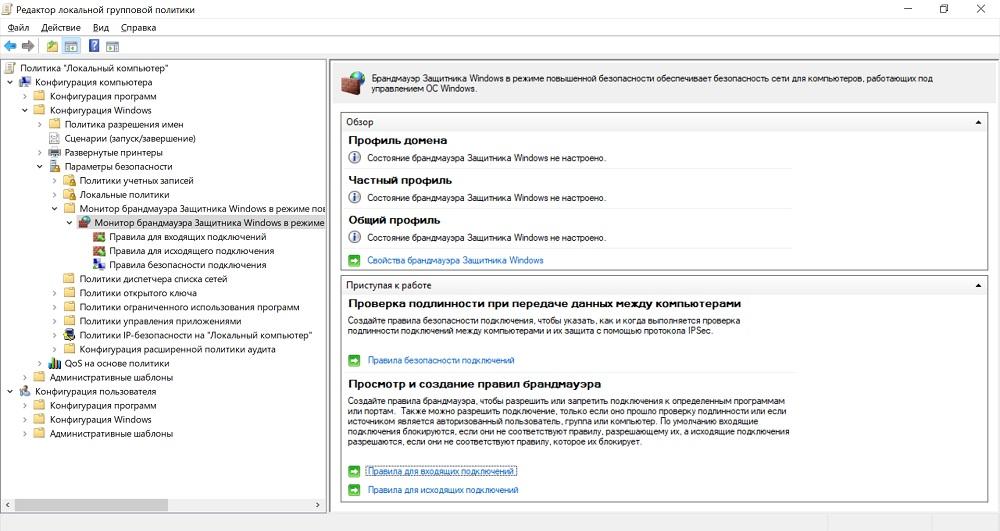

Básicamente, hay dos salidas y media (permítanme recordarles que solo estamos hablando de herramientas integradas): verifique regularmente para ver si las reglas han cambiado y use el viejo IPSec o, para mí, la opción más razonable es configurar el firewall con la Política de grupo. La configuración se realiza en Configuración del equipo - Configuración de Windows - Configuración de seguridad - Monitor de firewall de Windows Defender en Seguridad avanzada.

Configurar una política de grupo de firewall.

Además, utilizando el firewall de Windows, puede implementar un simple fail2ban. Es suficiente para habilitar la auditoría de intentos fallidos de inicio de sesión y, si hay varias fallas seguidas, bloquear la IP de origen. Puede usar secuencias de comandos autoescritas, o puede usar herramientas listas para usar, sobre las que escribí en el artículo " Cómo dar cifradores para hundir una empresa ".

Si el firewall incorporado no es suficiente y desea utilizar algo más serio, puede instalar software de terceros. Es una pena que se paguen la mayoría de las soluciones conocidas para Windows Server. Otra opción sería colocar un enrutador frente al servidor. Está claro que dicha instalación es adecuada si utilizamos la colocación y no alquilamos un servidor en algún lugar muy, muy lejano. Si el centro de datos extranjero es nuestra elección, puede usar la virtualización, por ejemplo, Hyper-V incorporado, e instalar el conocido GNU \ Linux o FreeBSD en la máquina virtual.

Surge la pregunta: ¿cómo hacer que la máquina virtual tenga acceso directo a Internet, pero el servidor no? Además, la dirección MAC del servidor no brilla en el host y, por lo tanto, no requiere la compra de otra dirección IP.

Precaución ¡Más acciones se realizan mejor a través de IP-KVM!

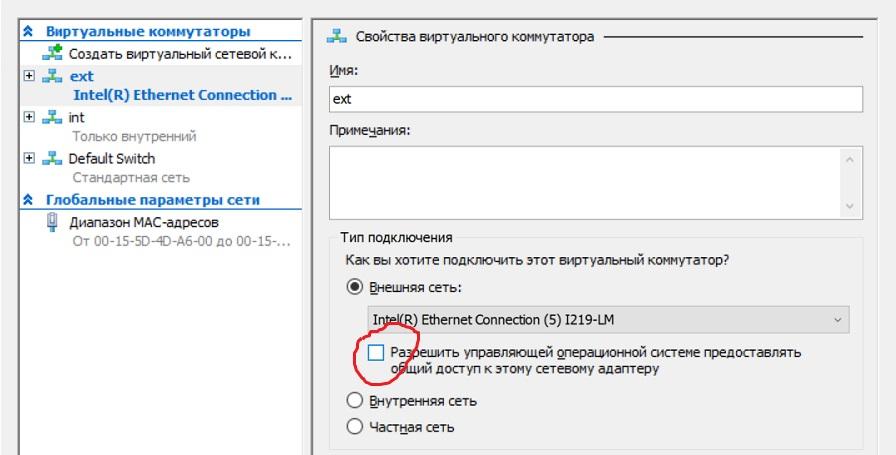

Para esto, la máquina virtual debe estar equipada con dos adaptadores de red. Una es para la conexión directa a Internet, para ello haremos un conmutador virtual del tipo "externo" y desmarcaremos la casilla que permite que el sistema operativo interactúe con este conmutador. Con esta marca de verificación, privamos al servidor del acceso directo a Internet (es mejor configurar el firewall virtual de antemano), y su MAC no se iluminará al host.

Configure un conmutador virtual externo.

Debe hacerse otro conmutador virtual del tipo "interno" para la interacción entre la máquina virtual y el servidor. Ya necesita configurar el direccionamiento local. Esto creará un enrutador virtual que se coloca frente al servidor y lo protege.

Al mismo tiempo, puede configurar su VPN favorita para la oficina o los empleados remotos en esta máquina virtual sin molestarse con la función de "Enrutamiento y acceso remoto" o con IPSec incorporado, como describí en el artículo " Cómo escondí la base 1C en Alemania ". Lo principal es no olvidar comprobar el inicio de esta máquina virtual al iniciar el sistema.

Puede conectarse a dicho servidor usando RDP regular o usar clientes HTML5 con autenticación de dos factores. En caso de fuerza bruta, vale la pena ocuparse de las soluciones de fail2ban y bloquear la cuenta durante algún tiempo con varios intentos fallidos de autorizar en una fila.

Afuera, hemos protegido más o menos el servidor, pasemos a la protección interna.

Protección interna: deténgase y no lo suelte

Por supuesto, para proteger el servidor desde adentro, realmente quiero instalar algún tipo de antivirus: nunca se sabe lo que los usuarios del servidor están acumulando o bombeando desde Internet. Pero en la práctica, el antivirus en el servidor puede hacer más daño que bien. Por lo tanto, generalmente utilizo mecanismos de bloqueo de inicio de software no incluidos en la lista blanca, en particular, el mecanismo SRP (políticas de restricción de software), que también mencioné en el artículo " Cómo permitir que los cifradores inunden una empresa ".

Me detendré con más detalle en una trampa, que a menudo olvidamos cuando activa SRP con la configuración estándar, cuando todo está bloqueado, excepto las carpetas Windows y Archivos de programa. De hecho, esto filtra casi todo el malware. Pero en realidad no funciona con la malicia de los empleados, porque en las carpetas del sistema hay subcarpetas con el derecho de crear objetos por parte de los usuarios. Por ejemplo, puede mirar la carpeta C: \ Windows \ Temp.

Permisos para la carpeta que está en la lista blanca.

Y esa carpeta no está sola. Por supuesto, puede auditar las carpetas del sistema usted mismo, o puede confiar en las personas que ya lo han hecho. Por ejemplo, un especialista de Stefan Kanthak en su blog (hay un virus de prueba EICAR por referencia, el antivirus puede funcionar) camina de manera bastante agresiva sobre los antivirus y los métodos de protección de Windows y al mismo tiempo ofrece un paquete de configuración SRP ya ensamblado que también bloqueará esas carpetas sospechosas. Previa solicitud, el autor proporciona un programa para convertir estas configuraciones de registro en archivos de políticas locales.

Si prefiere utilizar el mecanismo AppLocker con configuraciones más flexibles, la solución AaronLocker puede ayudarlo.

Los editores no recomiendan usar e instalar scripts y otros programas de Internet sin antes estudiarlos.

Si AppLocker apareció durante mucho tiempo y la edad de SRP excedió los 15 años, entonces una alternativa relativamente nueva es WDAC (Control de aplicaciones de Windows Defender). De hecho, desde Security Essentials, el "antivirus" incorporado ha adquirido muchas características interesantes. Por ejemplo, WDAC es el módulo responsable de las políticas de acceso para aplicaciones y bibliotecas. Anteriormente, formaba parte de Device Guard (proteger una computadora, incluido el uso de tecnologías de virtualización), y un poco sobre su configuración se describió en el artículo " El principio del Modo S en Windows 10 y la configuración de Device Guard con sus propias manos ". Se pueden encontrar más detalles sobre todas las sutilezas en la documentación oficial, pero puedo agregar algunos inconvenientes que lo distinguen de las soluciones clásicas como SRP y AppLocker:

- No hay configuración gráfica, a través de los cmdlets de PowerShell.

- No hay configuraciones en el segmento de usuario, solo para la computadora.

- La configuración se hace bastante inusual: se prepara un archivo xml, que luego se convierte en binario y se distribuye a las computadoras.

Pero es posible configurar la aplicación en un segmento: por ejemplo, si desea dar acceso a cmd.exe a su secuencia de comandos, y no a un virus de terceros, esto puede implementarse. Además, la política se puede aplicar antes de iniciar el sistema utilizando UEFI.

Cerradura de cromo a través de WDAC.

En general, debido a la configuración dolorosa, la impresión fue que WDAC ya no estaba posicionado por sí solo para administrar computadoras, sino como una herramienta que le permite integrarse con sistemas MDM centralizados como Microsoft Intune . Pero al mismo tiempo, el desarrollo del buen SRP viejo se suspendió en Windows 10 1803.

Si hablamos de Windows Defender, no puede evitar mencionar el Credential Guard y el Remote Credential Guard.

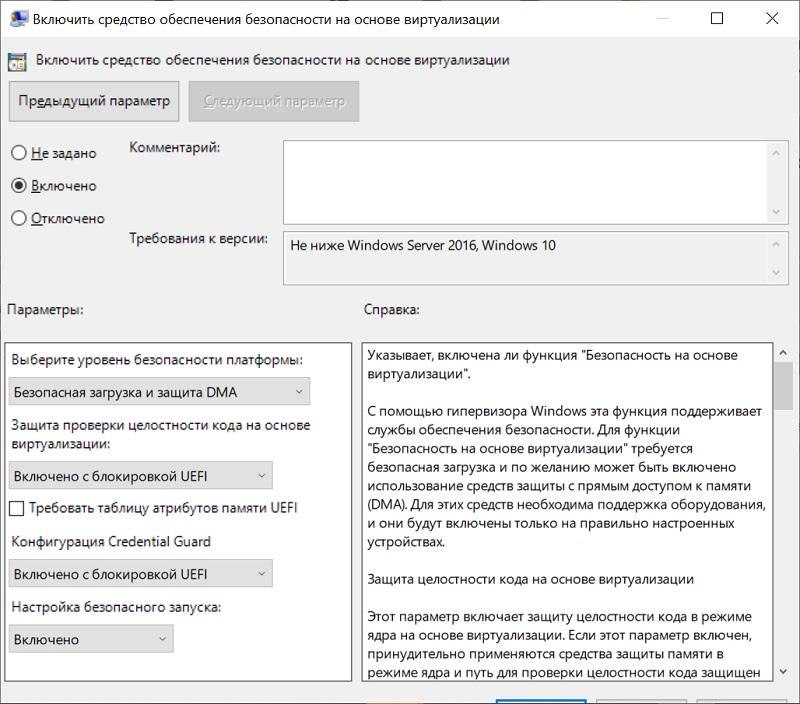

La primera herramienta utiliza nuevamente la virtualización, iniciando el componente LSA (Autoridad de Seguridad Local) en un proceso aislado del sistema operativo, lo que complica enormemente el proceso de robo de hash de contraseñas y tickets de Kerberos. Lea más sobre la tecnología en la documentación oficial. Para que el procesador funcione, debe admitir la virtualización y el sistema debe tener habilitado el Arranque seguro y el módulo TPM para vincular las credenciales al equipo. Puede habilitar Credential Guard a través de la política de grupo Configuración del equipo - Plantillas administrativas - Sistema - Device Guard - Habilitar una herramienta de seguridad basada en virtualización.

Habilitación de credenciales de guardia.

La segunda herramienta sirve para proteger las credenciales transmitidas (¡especialmente el administrador!) Para la conexión remota, por ejemplo, a través del mismo RDP. Anteriormente, el mecanismo del modo de administrador restringido se había propuesto para estos fines, pero limitaba la conexión a un solo servidor. Una vez conectado al servidor, era imposible usar los recursos de la red, los derechos de administrador se aplicaron a un solo servidor a la cuenta del sistema local.

Remote Credential Guard le permite transferir credenciales desde la máquina local a un servidor remoto sin ingresar una contraseña explícita, lo que, además de la seguridad avanzada, también proporcionará la conveniencia de conectarse a los servidores (SSO). Puede leer más en la documentación , pero agregaré que para que el mecanismo funcione es suficiente para habilitar su soporte en el servidor, por ejemplo, a través del registro con el comando:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

Y luego conéctese al servidor con el comando:

mstsc.exe /remoteGuard

Ahora las credenciales son seguras y el servidor es bastante seguro. Es cierto que en el material no toqué conscientemente cuestiones de protección contra un host malicioso, pero aquí se trata de una cosa en general: el cifrado de disco.