Ayer

, apareció información sobre los intentos de explotar BlueKeep (CVE-2019-0708), una vulnerabilidad crítica de RCE en Windows, con el objetivo de instalar el minero criptográfico Monero. El investigador Kevin Beamount, tuiteó que varios anfitriones de su red de RDP Hanipots se fueron en el estado BSOD, con un tiempo de actividad combinado hasta ese momento de casi 6 meses.

El análisis del volcado de memoria RAM permitió detectar trazas

un código de shell diseñado para descargar y ejecutar un cryptominer desde un servidor remoto ejecutando un script de PowerShell. Al mismo tiempo, este shellcode es idéntico al shellcode del módulo BlueKeep en el proyecto Metasploit.

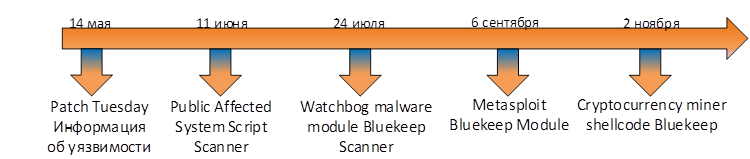

La siguiente es una historia general de los eventos asociados con esta vulnerabilidad.

Vale la pena señalar que la actividad descubierta la semana pasada es el segundo intento bien conocido de los ciberdelincuentes para incluir código del público sobre BlueKeep en sus proyectos. Recuerde que a fines de julio

se supo que el malware Lunix Watchbog tiene un módulo para escanear sistemas que son vulnerables a BlueKeep.

Tomar prestado código del público, así como dejar los servidores de la red RDP Honeypot al estado BSOD, indica que en la actualidad, los atacantes que intentan infectar los servidores con el cripto minero Monero no tienen un exploit estable y solo están tratando de perfeccionar sus habilidades. Sin embargo, la cronología de los eventos sugiere que pronto veremos secciones de código que operan BlueKeep, como parte de una amplia variedad de familias maliciosas.

Tenga en cuenta que BlueKeep no es la única vulnerabilidad destinada a implementar el protocolo RDP. Anteriormente,

escribimos sobre las vulnerabilidades de DejaBlue (CVE-2019-1181 / 1182), que tienen una cobertura potencial mucho mayor, ya que las versiones más actuales de Windows se ven afectadas por ellas.

Le recomendamos encarecidamente que haga un inventario de los servicios publicados de su empresa y siga las recomendaciones que

hicimos anteriormente.