WannaCry, NotPetya, BadRabbit y otros son virus ransomware que sacudieron al mundo entero hace un año o dos. Hoy en día hay menos ruido sobre los ataques de este tipo de virus, pero aún se producen historias con ataques. En este artículo, mostraré una de las herramientas para detener el ataque de dicho virus: detectar rápidamente una intrusión y localizar el problema. Todo esto con la ayuda de una

herramienta de análisis de registros y protección contra intrusos

Quest InTrust . Debajo del gato hay capturas de pantalla y un enlace a los repositorios de scripts maliciosos. Vamos!

Quest InTrust es una solución integrada que incluye la recopilación de diferentes tipos de registros, datos de syslog y analizadores listos para usar para diferentes tipos de equipos. Hay reglas predefinidas para tomar medidas para prevenir ataques. Ahora veremos más de cerca todo esto con ejemplos de análisis de un ataque de virus de cifrado y acceso a un controlador de dominio.

Ataque de ransomware

El principio del ataque es crear nuevos archivos o carpetas encriptados y eliminar los originales. Bueno, entonces una solicitud de rescate en bitcoins o de otra manera. La definición de este tipo de ataque se basa en la detección de eliminación masiva y creación de archivos. Especialmente si esto sucede después del horario escolar.

Un par de repositorios con ejemplos de scripts de cifrado Para recopilar eventos de cambio, utilizamos la integración con la solución de auditoría Quest Change Auditor (ya se escribió

en el artículo anterior e incluso se

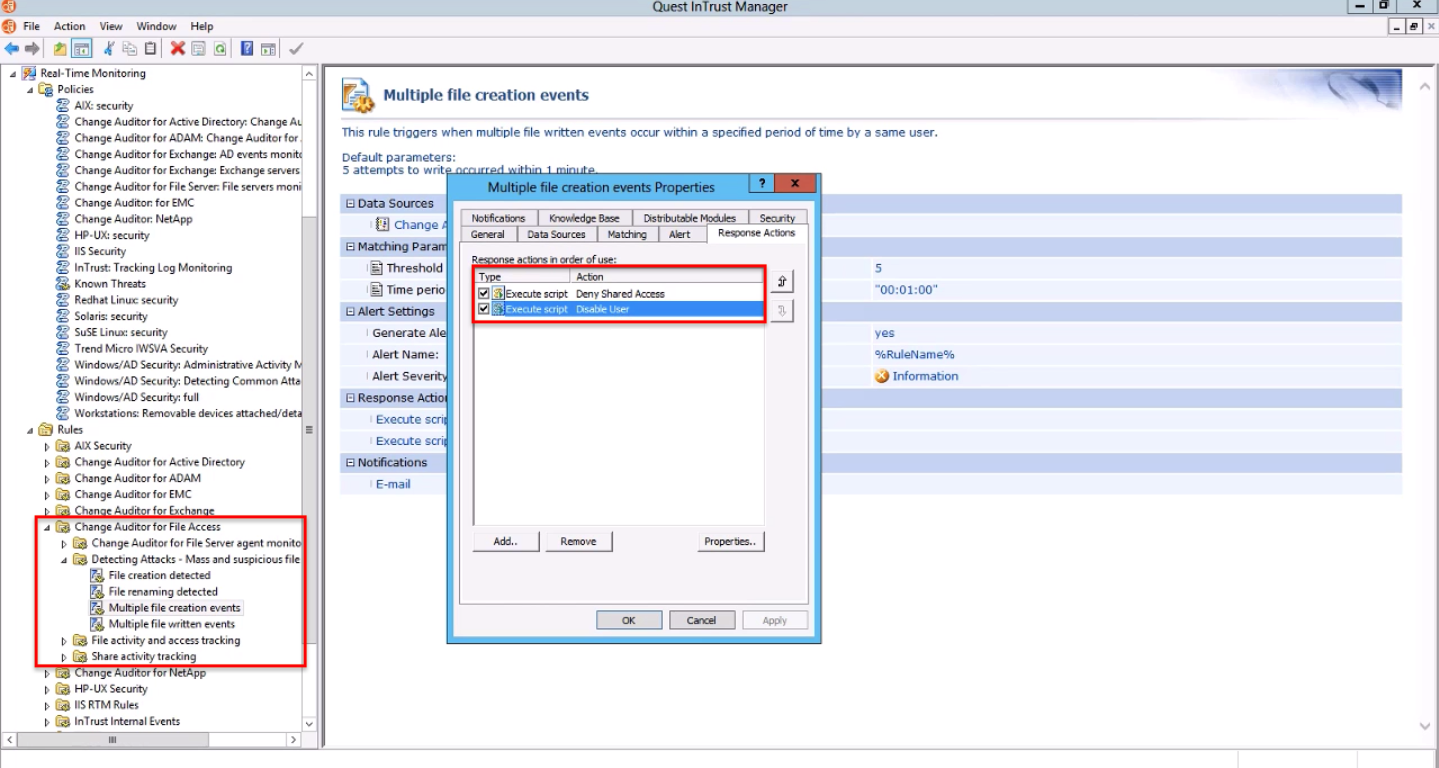

comparó con un producto de un competidor ). Para eventos de esta fuente, InTrust tiene reglas predefinidas para detectar anomalías. Por supuesto, puede agregar cualquier lógica de procesamiento de eventos aquí. En mi ejemplo, se determinó que durante la creación masiva de archivos (más de 5 piezas en 1 minuto), la cuenta de usuario se bloqueará y se denegará el acceso a directorios compartidos.

La configuración de la política indica el directorio al que se aplica la regla y la lista de notificaciones. Si el AD tiene información sobre la subordinación de los empleados, puede enviar una carta a su supervisor. Un caso útil es la identificación de intentos de acceso a archivos que, al parecer, no son necesarios para el desempeño de las tareas de este empleado en particular. Puede ser especialmente relevante antes del despido, cuando desee llevar desarrollos listos para llevar.

Después de verificar todas las configuraciones, pasemos al cifrador de scripts preparado previamente. Y ejecútalo.

En la configuración de detección de ataques, se indicaron "más de 5 archivos", como puede ver, después de 7 archivos el virus fue detenido (el usuario fue bloqueado y el acceso al directorio fue deshabilitado). Fácil de bajar. Al mismo tiempo, los empleados responsables recibieron notificaciones.

Ataque en un controlador de dominio

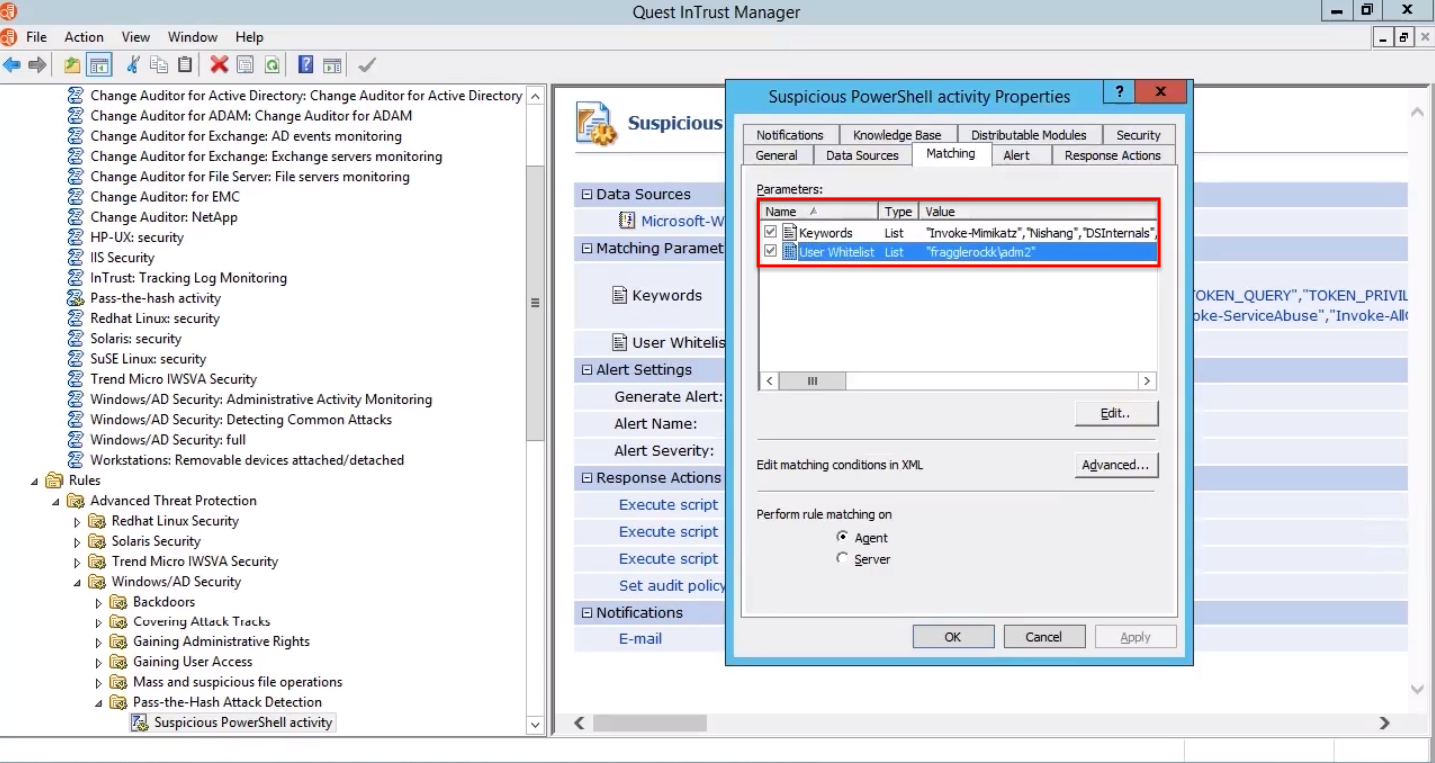

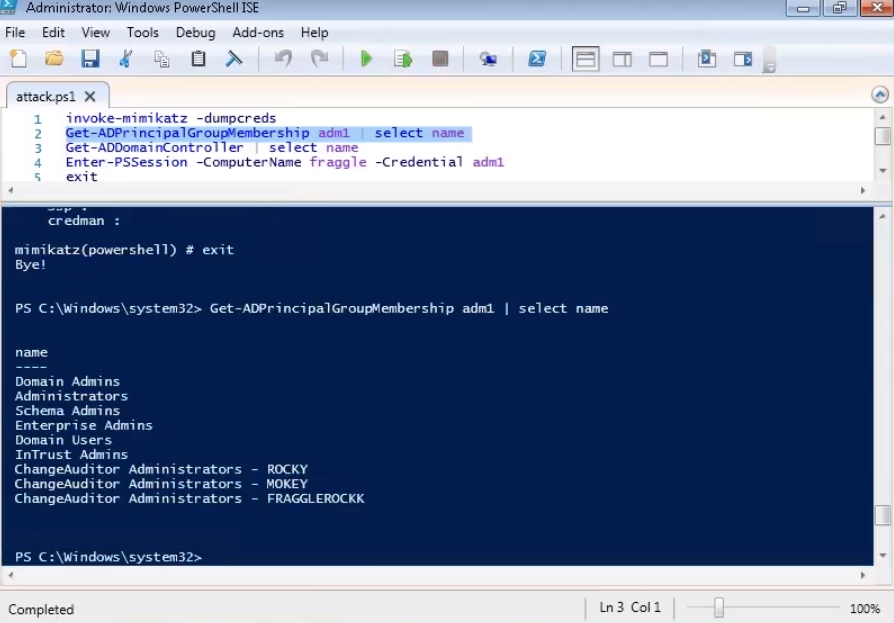

A continuación se muestra el escenario de ataque, que le permite acceder a la cuenta administrativa y, como resultado, al controlador de dominio. La detección de la ejecución de cmdlets

maliciosos especializados (por ejemplo, descarga de cuentas de dominio) también se incluye en la lista de reglas de Quest InTrust predefinidas (la primera línea de la selección en la imagen a continuación). Además, en mi ejemplo, se indica a los usuarios de la "hoja blanca" a los que no se aplican las reglas (la segunda línea de la selección en la imagen a continuación).

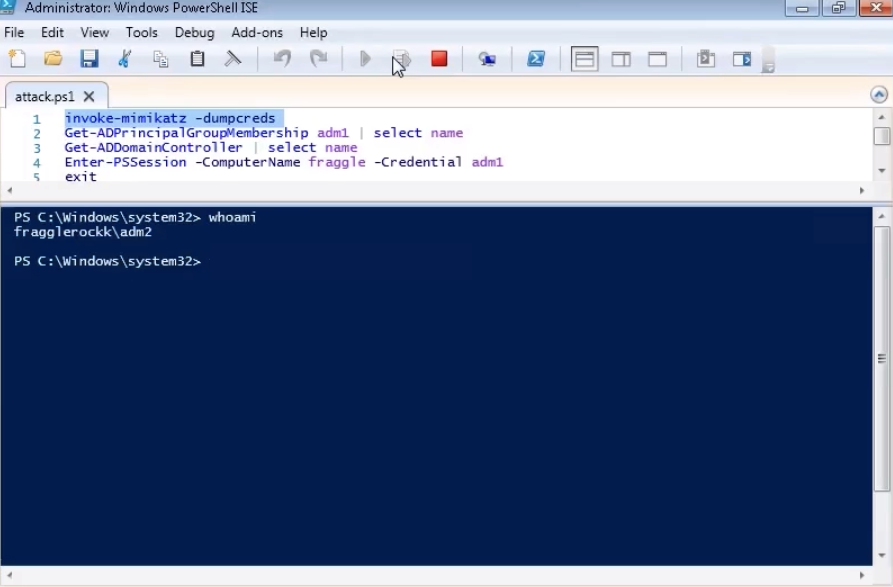

Usando el script

invoke-mimikatz , se habilita la creación de un volcado de detalles de la cuenta. Al mismo tiempo, no se crean archivos en el sistema de archivos. Primero, verifique el nombre de la cuenta con la que inició sesión. Como puede ver, este usuario pertenece a la "lista blanca", que puede ejecutar libremente cualquier cmdlets.

Luego ejecutamos el script preparado previamente. En la salida, llegamos a una conclusión en la que encontramos los detalles de nuestro usuario de prueba.

En el siguiente paso, descubrimos a qué grupos pertenece este usuario. Los grupos de administradores están presentes.

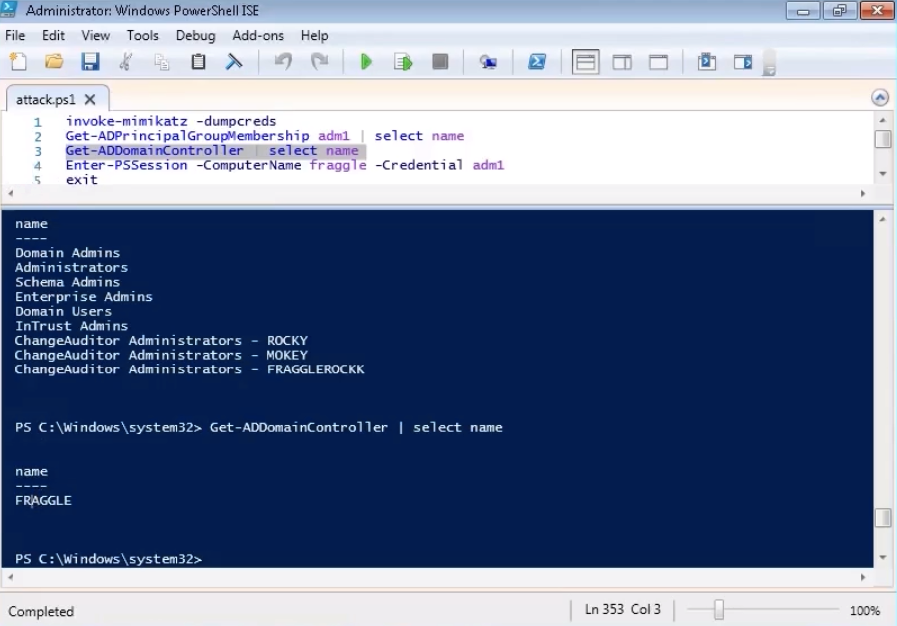

Ahora aprendemos los nombres de los controladores de dominio. En mi ejemplo, él está solo.

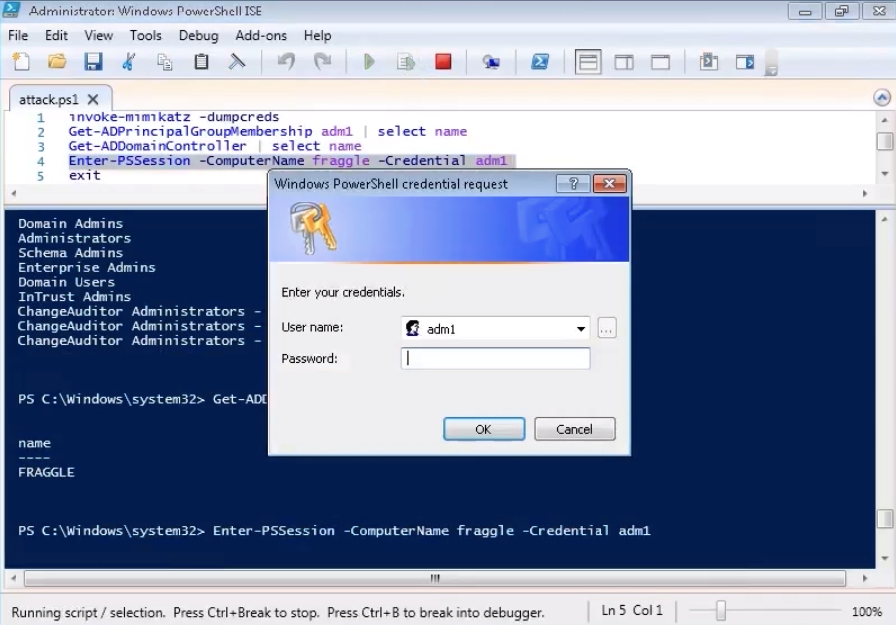

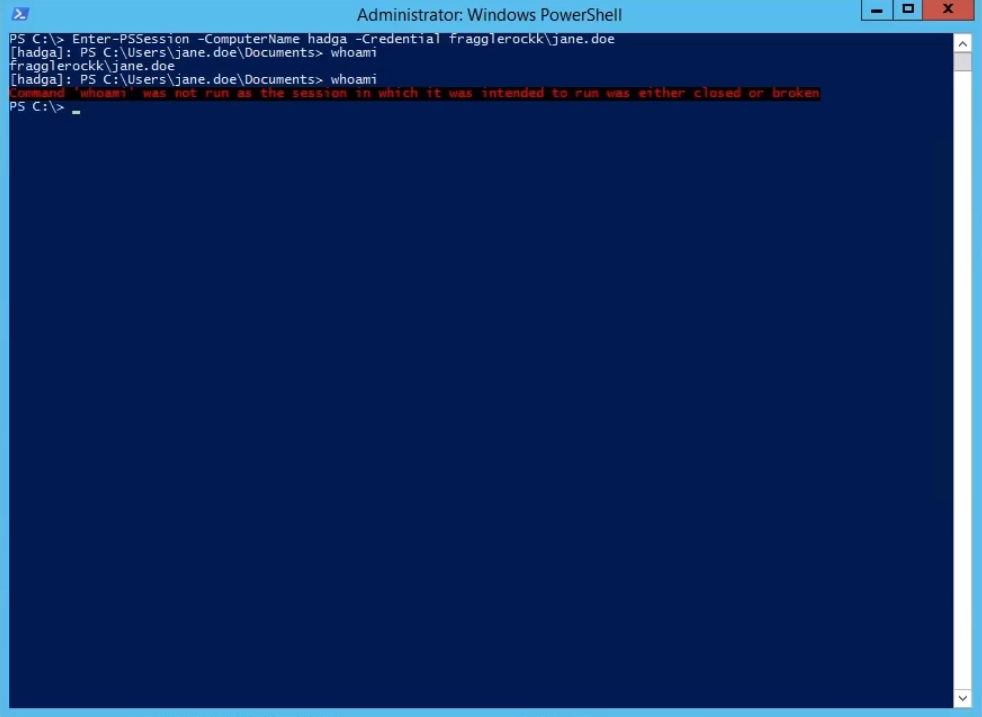

El siguiente paso en un posible ataque es iniciar sesión en un controlador de dominio. Queda por ingresar la contraseña que ya ha sido resaltada.

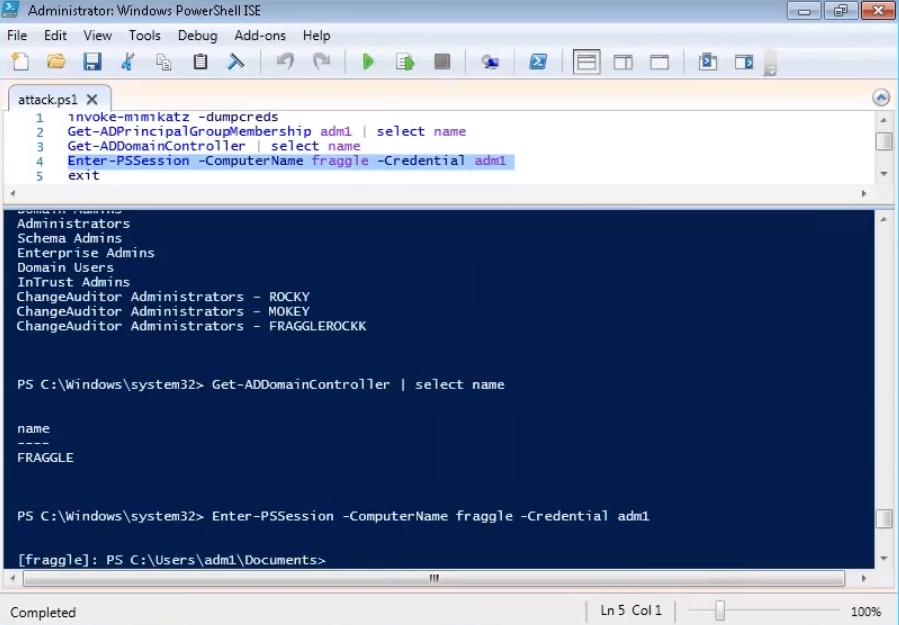

Y obtenga acceso a la ejecución de cualquier comando en el controlador de dominio.

Ahora intentemos hacer el mismo algoritmo de acciones, pero en nombre de un usuario que no fue agregado a la "lista blanca" en InTrust. Para la pureza del experimento, verificamos el nombre de usuario. Luego ejecutamos el script invoke-mimikatz.

Entre las acciones mencionadas en InTrust estaban la finalización de la sesión de acceso a la terminal y el bloqueo del usuario. Que es lo que pasó.

Ahora revise esta cuenta nuevamente.

Se evita el ataque, se bloquea al usuario, se salva el mundo.

Si tiene sus propias políticas para combatir varios tipos de intrusos, también puede especificarlos en InTrust. Junto con otros productos Quest (

Change Auditor y

Enterprise Reporter ) basados en InTrust, puede crear un sistema SIEM completo para identificar y prevenir las graves consecuencias de los ataques digitales en los negocios.

InTrust y otros productos Quest pueden probarse en su entorno como parte de un proyecto piloto.

Deje una solicitud para obtener más información.

Nuestros otros artículos sobre la etiqueta de

software de chicas .