Así es como se ve el centro de monitoreo del centro de datos NORD-2 ubicado en MoscúSobre qué medidas se toman para garantizar la seguridad de la información (IS), ha leído más de una vez. Cualquier persona de TI que se respete puede nombrar fácilmente 5-10 reglas IS. Cloud4Y también ofrece hablar sobre la seguridad de la información de los centros de datos.

Así es como se ve el centro de monitoreo del centro de datos NORD-2 ubicado en MoscúSobre qué medidas se toman para garantizar la seguridad de la información (IS), ha leído más de una vez. Cualquier persona de TI que se respete puede nombrar fácilmente 5-10 reglas IS. Cloud4Y también ofrece hablar sobre la seguridad de la información de los centros de datos. Al garantizar la seguridad de la información del centro de datos, los objetos más "protegidos" son:

- recursos de información (datos);

- procesos para la recopilación, procesamiento, almacenamiento y transmisión de información;

- usuarios del sistema y personal de mantenimiento;

- infraestructura de información, que incluye hardware y software para procesar, transmitir y mostrar información, incluidos canales de intercambio de información, sistemas de protección de información y locales.

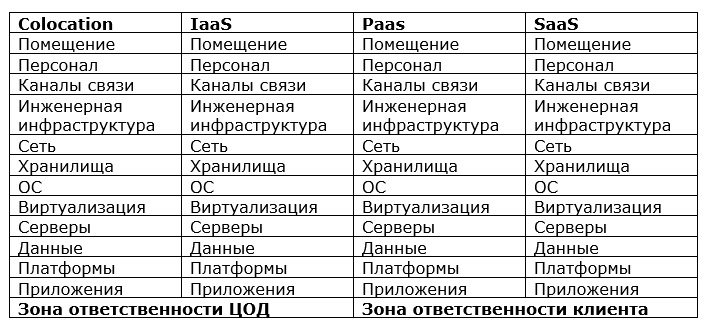

El área de responsabilidad del centro de datos depende del modelo de servicios prestados (IaaS / PaaS / SaaS). Cómo se ve, mira la imagen a continuación:

Alcance de la política de seguridad del centro de datos según el modelo de servicios prestados

Alcance de la política de seguridad del centro de datos según el modelo de servicios prestadosLa parte más importante del desarrollo de una política de seguridad de la información es construir un modelo de amenazas e infractores. ¿Qué podría convertirse en una amenaza para el centro de datos?

- Eventos adversos de naturaleza natural, tecnogénica y social.

- Terroristas, elementos criminales, etc.

- Dependencia de proveedores, proveedores, socios, clientes.

- Fallos, fallos, destrucción, daños en software y hardware.

- Empleados del centro de datos que se dan cuenta de las amenazas de IS utilizando los derechos y poderes legalmente otorgados (infractores internos de IS)

- Los empleados del centro de datos que se dan cuenta de las amenazas de IS fuera de los derechos y poderes legalmente otorgados a ellos, así como las entidades que no pertenecen al personal del centro de datos, pero que intentan acceder sin autorización y acciones no autorizadas (infractores externos de IS)

- Incumplimiento de los requisitos de los organismos de supervisión y regulación, la ley aplicable

El análisis de riesgos, que identifica las amenazas potenciales y evalúa la magnitud de las consecuencias de su implementación, ayudará a elegir las tareas prioritarias que deben resolver los expertos en seguridad de la información del centro de datos, planificar presupuestos para la compra de hardware y software.

La seguridad es un proceso continuo que incluye las etapas de planificación, implementación y operación, monitoreo, análisis y mejora del sistema de seguridad de la información. Para crear sistemas de gestión de seguridad de la información, se utiliza el llamado "

ciclo de Deming ".

Una parte importante de las políticas de seguridad es la distribución de roles y responsabilidades del personal para su implementación. Las políticas deben revisarse constantemente para tener en cuenta los cambios legislativos, las nuevas amenazas y los remedios emergentes. Y, por supuesto, para llevar los requisitos de seguridad de la información al personal y llevar a cabo su capacitación.

Medidas organizativas

Algunos expertos son escépticos sobre la seguridad "en papel", considerando las principales habilidades prácticas para resistir un intento de pirateo. La experiencia real en garantizar la seguridad de la información en los bancos sugiere lo contrario. Los expertos en seguridad de la información pueden tener una excelente experiencia en la identificación y mitigación de riesgos, pero si el personal del centro de datos no sigue sus instrucciones, todo será en vano.

La seguridad, por regla general, no aporta dinero, sino que solo minimiza los riesgos. Por lo tanto, a menudo se trata como algo interferente y secundario. Y cuando los especialistas en seguridad comienzan a resentirse (teniendo todo el derecho de hacerlo), a menudo surgen conflictos con el personal y los gerentes de las unidades operativas.

La presencia de los estándares y requisitos de la industria de los reguladores ayuda a los guardias de seguridad a defender sus posiciones en las negociaciones con la administración, y las políticas, regulaciones y normas de SI aprobadas nos permiten lograr que el personal cumpla con los requisitos descritos allí, resumiendo la base de decisiones a menudo impopulares.

Protección de la habitación

Al proporcionar un centro de datos con el modelo de colocación, la seguridad física y el control de acceso al equipo del cliente se destacan. Para esto, se utilizan particiones (partes cercadas de la sala), que están bajo videovigilancia del cliente y a las que se limita el acceso del personal del centro de datos.

En los centros informáticos estatales con seguridad física, a fines del siglo pasado, las cosas no estaban mal. Había control de acceso, control de acceso a las habitaciones, aunque sin computadoras y cámaras de video, sistemas de extinción de incendios: en caso de incendio, el freón se lanzaba automáticamente a la sala de máquinas.

Hoy en día, la seguridad física es aún mejor. Los sistemas de control y gestión de acceso (ACS) se han vuelto inteligentes; se están introduciendo métodos de restricción de acceso biométrico.

Los sistemas de extinción de incendios se han vuelto más seguros para el personal y el equipo, entre los que se encuentran las instalaciones para inhibir, aislar, enfriar y los efectos hipóxicos en la zona de ignición. Junto con los sistemas obligatorios de protección contra incendios en los centros de datos, a menudo se usa un sistema de detección temprana de incendios del tipo de aspiración.

Para proteger los centros de datos de amenazas externas (incendios, explosiones, colapso de estructuras de edificios, inundaciones, gases corrosivos), se comenzaron a utilizar salas y cajas de seguridad, en las que el equipo del servidor está protegido de casi todos los factores externos perjudiciales.

Enlace débil - Hombre

Los sistemas de CCTV “inteligentes”, los sensores de seguimiento volumétrico (acústico, infrarrojo, ultrasónico, microondas), ACS redujeron los riesgos, pero no resolvieron todos los problemas. Estas herramientas no ayudarán, por ejemplo, cuando las personas admitieron correctamente en el centro de datos con una herramienta correctamente cargada "enganchar" algo. Y, como sucede a menudo, un gancho aleatorio traerá problemas máximos.

El trabajo del centro de datos puede verse afectado por el mal uso de los recursos por parte del personal, por ejemplo, la minería ilegal. Los sistemas de gestión de infraestructura de centro de datos (DCIM) pueden ayudar en estos casos.

El personal también requiere protección, ya que a una persona a menudo se le llama el eslabón más vulnerable en el sistema de protección. Los ataques dirigidos por delincuentes profesionales a menudo comienzan con el uso de métodos de ingeniería social. A menudo, los sistemas más protegidos caen o se ven comprometidos después de que alguien haga clic / descargue / termine. Dichos riesgos pueden minimizarse capacitando al personal e introduciendo las mejores prácticas mundiales en el campo de la seguridad de la información.

Protección de infraestructura de ingeniería

Las amenazas tradicionales para el funcionamiento del centro de datos son fallas de energía y fallas del sistema de enfriamiento. Nos hemos acostumbrado a tales amenazas y hemos aprendido a lidiar con ellas.

Una nueva tendencia ha sido la introducción generalizada de equipos "inteligentes" en red: UPS controlados, sistemas inteligentes de refrigeración y ventilación, una variedad de controladores y sensores conectados a sistemas de monitoreo. Cuando se construye un modelo de amenaza de centro de datos, no se debe olvidar la probabilidad de un ataque a la red de infraestructura (y, posiblemente, a la red de TI del centro de datos asociada a ella). La situación se complica por el hecho de que parte del equipo (por ejemplo, enfriadores) se puede mover fuera del centro de datos, por ejemplo, en el techo de un edificio alquilado.

Protección del canal de comunicación

Si el centro de datos proporciona servicios no solo de acuerdo con el modelo de colocación, tendrá que ocuparse de la protección de la nube. Según Check Point, solo el año pasado, el 51% de las organizaciones de todo el mundo encontraron ataques en las estructuras de la nube. Los ataques DDoS detienen el negocio, los virus de ransomware requieren un rescate, los ataques dirigidos a los sistemas bancarios conducen al robo de fondos de las cuentas correspondientes.

Las amenazas de intrusiones externas también preocupan a los especialistas en seguridad de la información en los centros de datos. Los ataques distribuidos destinados a detener la prestación de servicios, así como las amenazas de piratería, robo o alteración de los datos contenidos en la infraestructura virtual o los sistemas de almacenamiento, son los más relevantes para los centros de datos.

Para proteger el perímetro externo del centro de datos, se utilizan sistemas modernos con las funciones de detección y neutralización de códigos maliciosos, aplicaciones de monitoreo y la capacidad de importar tecnología de defensa proactiva Threat Intelligence. En algunos casos, implemente sistemas con funcionalidad IPS (prevención de intrusiones) con ajuste automático del conjunto de firmas a los parámetros del entorno protegido.

Para protegerse contra los ataques DDoS, las compañías rusas, por regla general, usan servicios especializados externos que llevan el tráfico a otros nodos y lo filtran en la nube. La protección del lado del operador es mucho más efectiva que del lado del cliente, y los centros de datos actúan como intermediarios para la venta de servicios.

Los ataques DDoS internos también son posibles en los centros de datos: un atacante penetra en servidores débilmente protegidos de una compañía que aloja su equipo utilizando el modelo de colocación, y desde ellos realiza un ataque de denegación de servicio contra otros clientes de este centro de datos a través de una red interna.

Atención a entornos virtuales.

Es necesario tener en cuenta los detalles del objeto protegido: el uso de la virtualización, el dinamismo de las infraestructuras de TI cambiantes, la interconexión de los servicios, cuando un ataque exitoso a un cliente puede amenazar la seguridad de los vecinos. Por ejemplo, al hackear un acoplador frontend cuando se trabaja en PaaS basado en KuaRnetes, un atacante puede obtener de inmediato toda la información de la contraseña e incluso acceder al sistema de orquestación.

Los productos proporcionados por el modelo de servicio tienen un alto grado de automatización. Para no interferir con los negocios, no menos grado de automatización y escala horizontal deberían haber impuesto herramientas de protección de la información. La escala debe proporcionarse en todos los niveles de seguridad de la información, incluida la automatización del control de acceso y la rotación de las claves de acceso. Un desafío especial es el escalado de módulos funcionales que inspeccionan el tráfico de red.

Por ejemplo, el filtrado del tráfico de red en los niveles de aplicación, red y sesión en los centros de datos con un alto grado de virtualización debe realizarse a nivel de los módulos de red del hipervisor (por ejemplo, el firewall distribuido de VMware) o mediante la creación de cadenas de servicio (firewalls virtuales de Palo Alto Networks).

Si hay debilidades en el nivel de virtualización de los recursos informáticos, los esfuerzos para crear un sistema integrado de seguridad de la información a nivel de la plataforma serán ineficaces.

Niveles de protección de datos en el centro de datos

El enfoque general para la protección es el uso de sistemas integrados de seguridad IS de niveles múltiples, que incluyen macro segmentación a nivel de firewall (segmentación para varias áreas funcionales del negocio), microsegmentación basada en firewalls virtuales o marcado con etiquetas de tráfico de grupos (roles o servicios de usuarios) definidos por las políticas de acceso .

El siguiente nivel es la identificación de anomalías dentro y entre segmentos. Se analiza la dinámica del tráfico, que puede indicar la presencia de actividades maliciosas, como escaneo de red, ataques DDoS, descarga de datos, por ejemplo, cortando archivos de base de datos y emitiéndolos periódicamente al aparecer sesiones a intervalos largos. Volúmenes gigantescos de tráfico pasan dentro del centro de datos, por lo que para identificar anomalías debe usar algoritmos de búsqueda avanzada y sin análisis por lotes. Es importante que no solo se reconozcan los signos de actividad maliciosa y anormal, sino también que el malware funciona incluso en el tráfico cifrado sin descifrarlo, como se propone en las soluciones de Cisco (Stealthwatch).

La última frontera es la protección de los dispositivos terminales en una red local: servidores y máquinas virtuales, por ejemplo, utilizando agentes instalados en dispositivos terminales (máquinas virtuales) que analizan las actividades de E / S, eliminan, copian y en red, transfieren datos a la

nube , donde y Se requieren cálculos que requieren gran potencia informática. Allí, se realiza un análisis utilizando algoritmos de Big Data, se construyen árboles de lógica de máquina y se detectan anomalías. Los algoritmos de autoaprendizaje se basan en una gran cantidad de datos suministrados por una red global de sensores.

Puede hacerlo sin instalar agentes. Los medios modernos de protección de la información deben estar libres de agentes e integrados en los sistemas operativos a nivel de hipervisor.

Estas medidas reducen significativamente los riesgos de seguridad de la información, pero esto puede no ser suficiente para los centros de datos que proporcionan automatización de procesos de producción de mayor peligro, por ejemplo, plantas de energía nuclear.

Requerimientos Regulatorios

Dependiendo de la información que se procese, la infraestructura física y virtualizada del centro de datos debe cumplir con los diferentes requisitos de seguridad formulados en las leyes y estándares de la industria.

Estas leyes incluyen la Ley "sobre datos personales" (152-) y la ley "Sobre la seguridad de los objetos del RF KII RF" (187-) que entró en vigencia este año; la oficina del fiscal ya se ha interesado en el progreso de su implementación. Las disputas sobre la pertenencia de los centros de datos a los sujetos de KII aún están en curso, pero lo más probable es que los centros de datos que deseen prestar servicios a los sujetos de KII tengan que cumplir con los requisitos de la nueva legislación.

No será fácil para los centros de datos que alojan sistemas de información estatales. De acuerdo con el Decreto del Gobierno de la Federación de Rusia de fecha 11.05.2017 No. 555, los problemas de seguridad de la información deben resolverse antes de que el SIG se ponga en operación comercial. Y un centro de datos que quiera alojar un SIG debe cumplir con los requisitos de los reguladores de antemano.

En los últimos 30 años, los sistemas de seguridad del centro de datos han recorrido un largo camino: desde simples sistemas de protección física y medidas organizativas que, sin embargo, no han perdido relevancia, hasta complejos sistemas inteligentes que utilizan cada vez más elementos de inteligencia artificial. Pero la esencia del enfoque no ha cambiado. Las tecnologías más modernas no ahorrarán sin medidas organizativas y capacitación del personal, y en papel, sin software y soluciones técnicas. La seguridad del centro de datos no se puede garantizar de una vez por todas, es un trabajo diario constante para identificar amenazas prioritarias y una solución integral a los problemas emergentes.

¿Qué más es útil para leer en el blog de Cloud4Y?→

Configurar top en GNU / Linux→

Pentesters a la vanguardia de la ciberseguridad→

El camino de la inteligencia artificial de una idea fantástica a la industria científica.→

4 formas de ahorrar en copias de seguridad en la nube→

Historia de Mutt¡Suscríbete a nuestro canal de

Telegram para no perderte otro artículo! No escribimos más de dos veces por semana y solo por negocios. También le recordamos que puede

probar las soluciones en la nube de Cloud4Y de forma gratuita.