Una hermosa tarde de primavera, cuando no quería irme a casa, y el infatigable deseo de vivir y aprender cayó y se quemó como un hierro caliente, surgió la idea de

meter una característica

perdida tentadora en un firewall llamado "

política IP DOS ".

Después de las caricias preliminares y la familiarización con el manual, lo configuré en modo

Pass-and-Log para ver el escape y la dudosa utilidad de esta configuración.

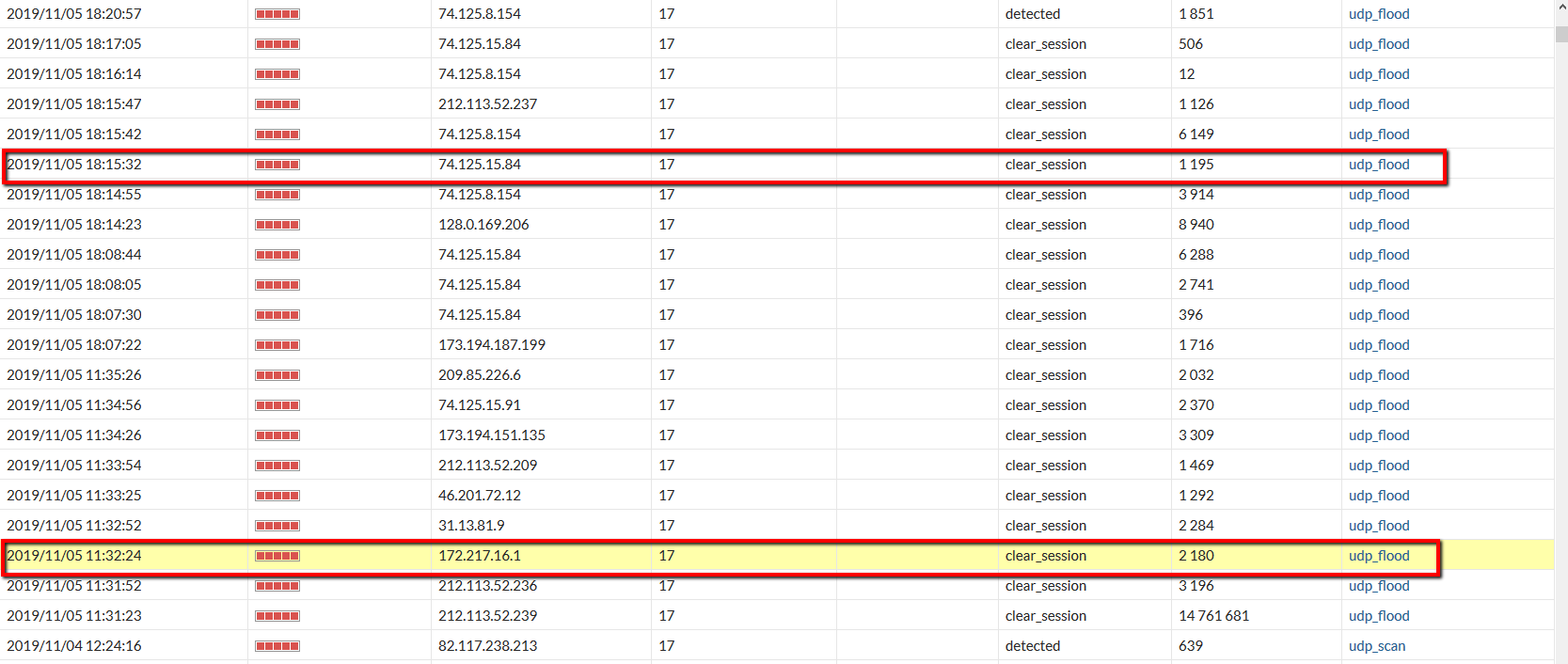

Después de un par de días (para que se acumularan las estadísticas, por supuesto, y no porque lo olvidé), miré los registros y, bailando en el acto, aplaudí, no había entradas en absoluto. Parece que es más fácil: active la política en el modo de bloqueo de todas las inundaciones, escaneos, que establecen sesiones

medio abiertas con una prohibición durante una hora y duerma tranquilo con el conocimiento de que la frontera está cerrada. Pero el 34 ° año de vida superó el maximalismo juvenil y en algún lugar en la parte posterior del cerebro sonó una voz débil: "Levantemos los párpados y veamos de quién son las direcciones que nuestro amado firewall reconoce como maliciosos creadores de inundaciones? Bueno, en el orden del delirio ".

Comenzamos a analizar los datos obtenidos de la lista de anomalías. Conduzco las direcciones a través de un simple script de

Powershell y mis ojos se topan con las conocidas letras de

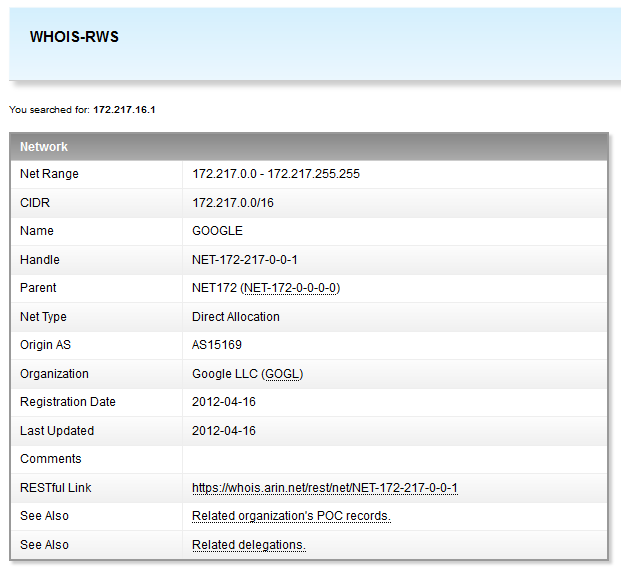

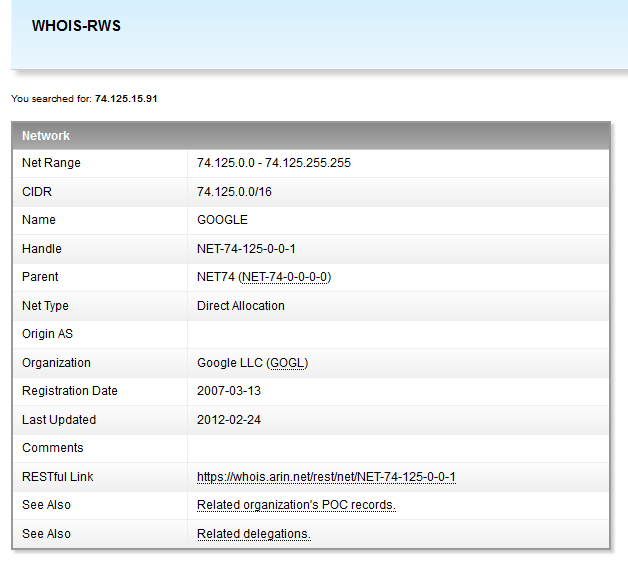

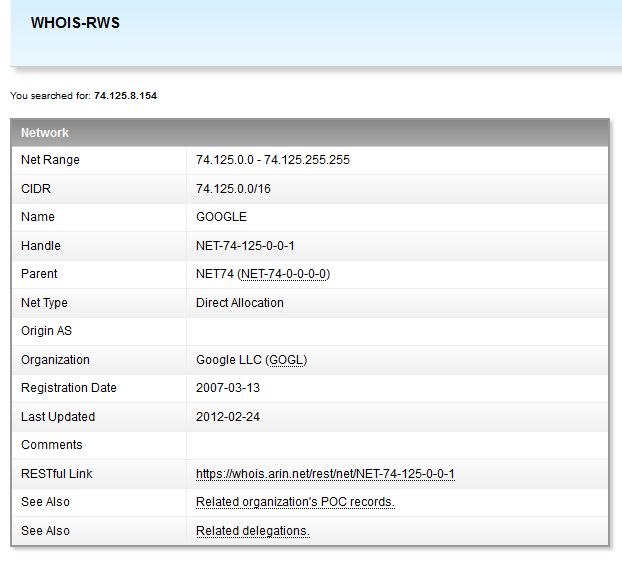

google .

Me froto los ojos, parpadeo durante unos cinco minutos, para asegurarme de no pensar en eso: está realmente en la lista de aquellos a quienes el cortafuegos considera un creador de inundaciones malicioso, el tipo de ataque es

inundación de udp , direcciones que pertenecen a la corporación del bien.

Me rasco la cabeza, configurando simultáneamente la captura de paquetes en la interfaz externa para su posterior análisis. Los pensamientos del arco iris pasan por mi cabeza: "¿Cómo es que algo está infectado en el ámbito de Google? ¿Y encontré esto? Bueno, bueno, bueno: premios, honores y una alfombra roja, y tu casino con blackjack y, bueno, entiendes ... "

Analizo el archivo

Wireshark resultante.

Sí, de hecho, desde la dirección de la primicia de

Google , se muestran los paquetes UDP desde el puerto 443 hasta el puerto aleatorio de mi dispositivo.

Pero espera un

minuto ... Aquí el protocolo cambia de

UDP a

GQUIC .

Semen Semenych ...

Inmediatamente recuerdo el informe de

High Toad de Alexander Tobol "

UDP contra

TCP o el futuro de la pila de red" (

enlace ).

Por un lado, llega una ligera decepción, ni a usted, caballero, a los laureles, ni a los honores. Por otro lado, el problema es claro, queda por entender dónde y cuánto cavar.

Un par de minutos de comunicación con la Corporación del Bien, y todo encaja. En un intento por mejorar la velocidad de entrega de contenido,

Google anunció en 2012 el protocolo

QUIC , que le permite eliminar la mayoría de las deficiencias de TCP (sí, sí, en estos artículos,

Rrraz y

Two se refieren a un enfoque completamente revolucionario, pero, para ser honesto, quiero fotochki con gatos cargados rápidamente, y no estas revoluciones de tu conciencia y progreso). Como lo ha demostrado la investigación adicional, muchas organizaciones ahora están haciendo la transición a una opción de entrega de contenido similar.

El problema es mío y, creo, no solo en mi caso resultó que al final hay muchos paquetes y el firewall los percibe como una inundación.

Había pocas soluciones:

1. Agregue a la lista de exclusión de la

Política de DoS en los ámbitos de firewall de las direcciones de

Google . Solo pensando en el rango de direcciones posibles, el ojo comenzó a temblar nerviosamente, la idea fue pospuesta como delirante.

2. Aumentar el umbral de respuesta para

la política de inundación de la udp tampoco es algo falso, pero de repente alguien que es realmente malicioso se escapará.

3. Prohibir llamadas desde la red interna a través de

UDP al puerto

443 de salida.

Después de leer más sobre la implementación e integración de

QUIC en

Google Chrome , se adoptó la última opción como una indicación de acción. El hecho es que, amado por todos en todas partes y sin piedad (no entiendo por qué, es mejor obtener el insolente bozal

Firefox pelirrojo por los gigabytes de RAM consumidos),

Google Chrome inicialmente intenta establecer una conexión utilizando su sufriendo

QUIC , pero si no ocurre un milagro , luego regresa a métodos probados como

TLS , aunque se avergüenza de esto.

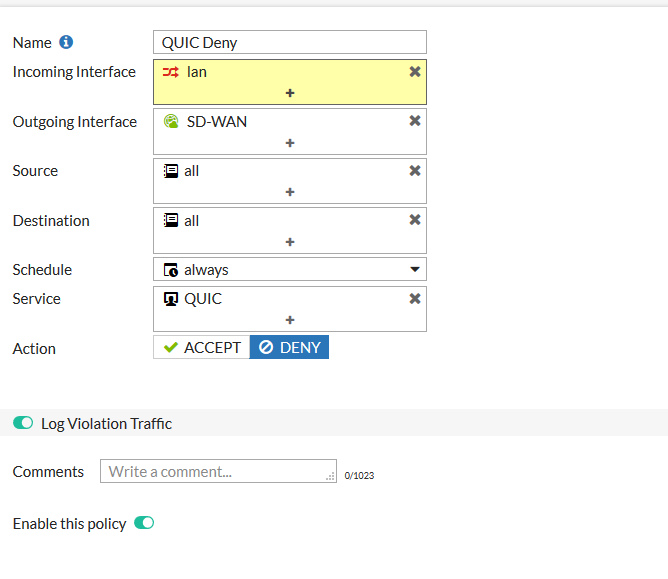

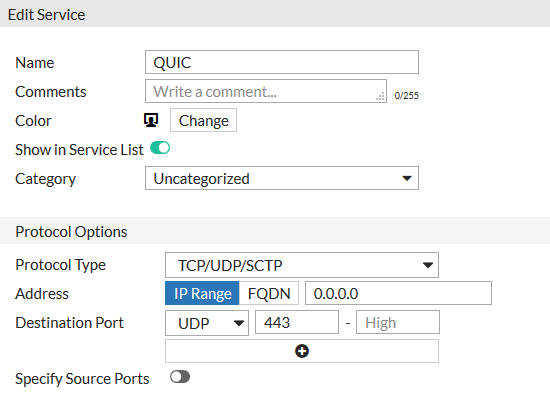

Creamos una entrada para el servicio

QUIC en el firewall:

Configuramos una nueva regla y la colocamos en algún lugar más alto de la cadena.

Después de la inclusión de la regla en la lista de anomalías, silenciosa y fluida, con la excepción de los infractores realmente maliciosos.

Gracias a todos por su atención.

Recursos utilizados:1.

Informe de Alexander Tobol2.

Descripción del protocolo QUIC de Infopulse3.

Wikipedia4.

KB de Fortinet