En un artículo anterior, vimos cómo anonimizar todo el tráfico de Internet desde un único host. Ahora aumentemos el nivel de seguridad envolviendo toda la red de área local con una VPN. Al mismo tiempo, eliminaremos el peligro de acceder a Internet desde un dispositivo aún no configurado y asociaremos la dirección de nuestro proveedor con este dispositivo.

Para este propósito, simplemente puede configurar el cliente VPN en la puerta de enlace, si el enrutador lo permite. Pero tal solución está cargada de consecuencias en forma de una disminución en la velocidad de Internet, una mayor carga en el enrutador, además, algunos clientes envían todo el tráfico a través de la conexión principal de inmediato si se desconectan de la VPN. No olvide que incluso los principales proveedores de VPN no pueden proporcionar un tiempo de actividad del 100% para sus servidores.

¿Cuáles son nuestros objetivos?

- pasar todo el tráfico saliente a través de VPN

- hazlo lo más rápido posible

- no depende de problemas temporales del proveedor de VPN

- Máximo anonimato en Internet

Preparación

Necesitamos un enrutador potente que pueda cifrar el tráfico a alta velocidad. Actuará como una puerta de enlace VPN. Encontramos maravillosas mini PC en AliExpress con esta tarea: Intel Celeron de cuatro núcleos, soporte nativo para AES-CBC, AES-XTS, AES-GCM, AES-ICM y hasta cuatro puertos RJ-45. Y por defecto, pfSense estaba instalado en ellos. Trabajaremos con ella.

Si su ISP requiere una configuración de conexión especial, puede tomar dos enrutadores más y compartir el acceso a Internet y la red local, y poner una puerta de enlace VPN entre ellos. En otro caso, puede conectar directamente el cable del proveedor a la puerta de enlace VPN y, detrás, colocar el enrutador doméstico con una red local. La configuración inicial de una conexión a Internet en pfSense está más allá del alcance de este artículo.

Personalización

El artículo asume que Internet está conectado al primer puerto, su PC o red doméstica al segundo, y que antes de configurar la VPN, pudo acceder a Internet.

Para evitar más problemas, iniciemos sesión en su proveedor de VPN favorito y busquemos instrucciones para configurar pfSense. Si su proveedor no proporciona instrucciones para la configuración manual en pfSense, puede usar esta de mi proveedor favorito:

www.expressvpn.com/support/vpn-setup/pfsense-with-expressvpn-openvpn : el punto principal no cambiará. El artículo anterior con imágenes describe cómo configurar completamente un enrutador recién comprado con pfSense.

Aquí hay una breve lista de verificación para configurar una nueva VPN:

- Sistema - Cert. Gerente - CAs. Agregar un certificado de VPN CA

- Sistema - Cert. Gerente - Certificados. Agregar un certificado de servidor VPN

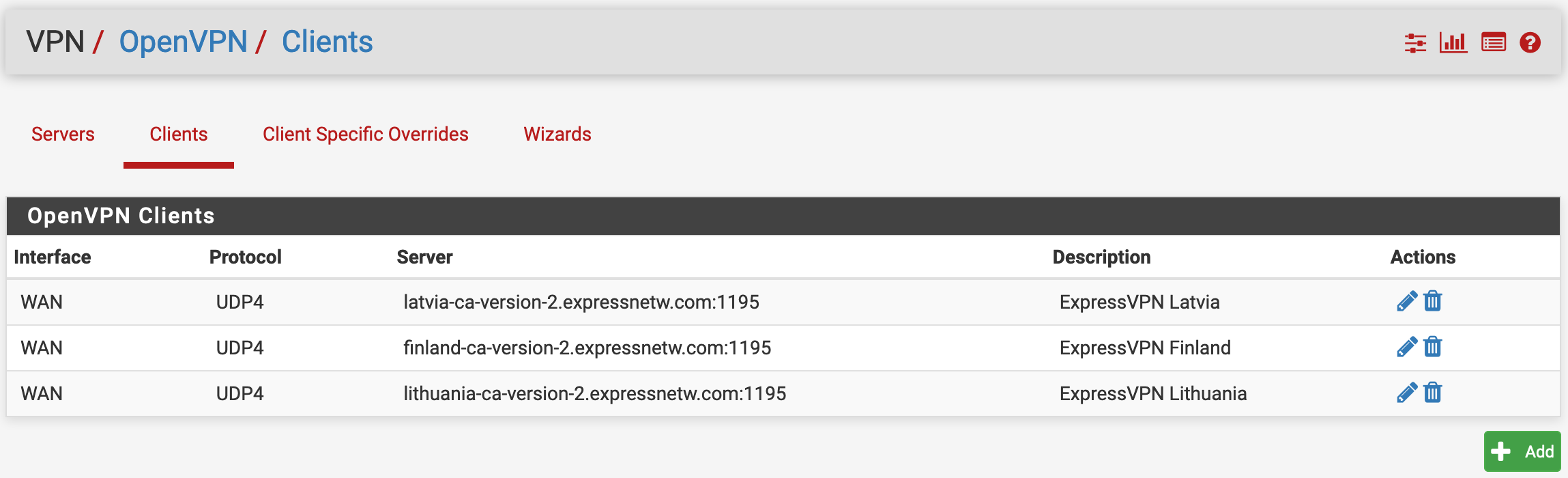

- VPN - OpenVPN - Clientes. Creamos un nuevo cliente de acuerdo con las instrucciones del proveedor de VPN

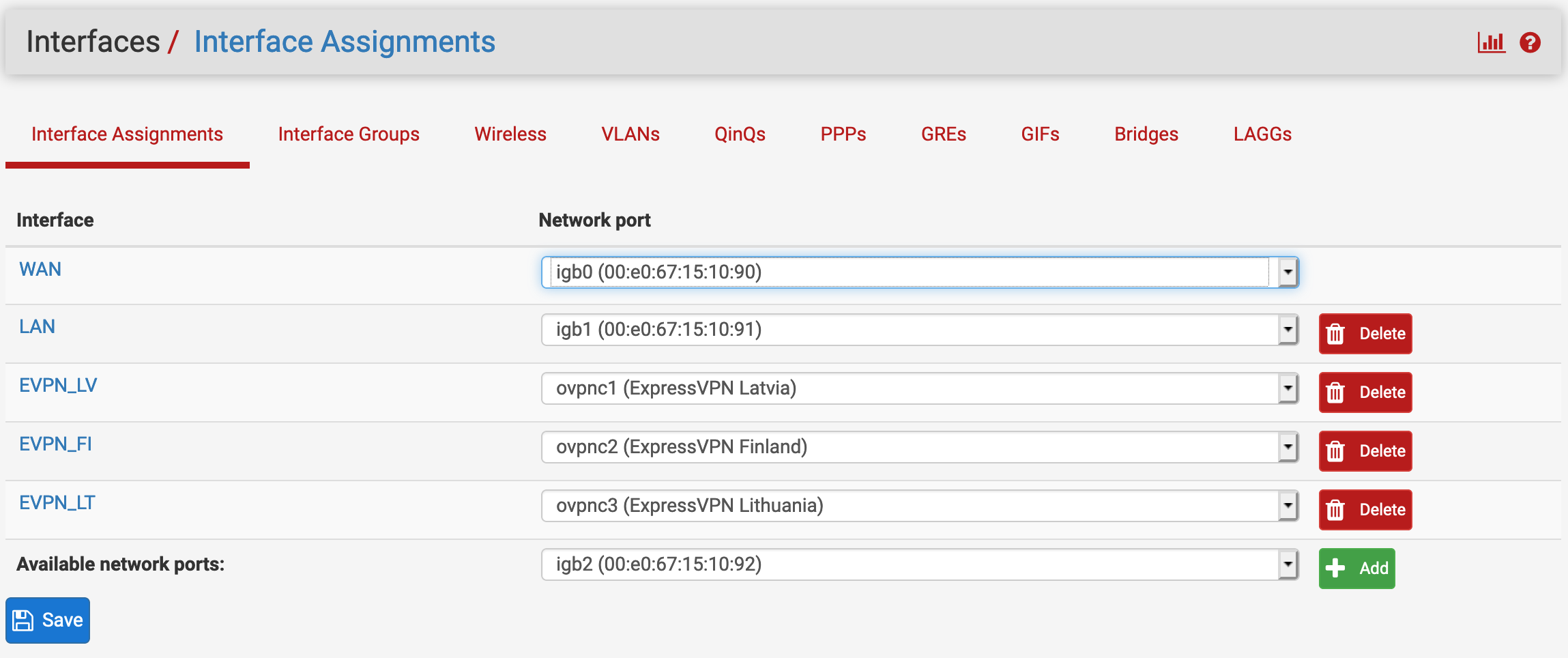

- Interfaces - Asignación. Agregar clientes como interfaces

- Sistema - Enrutamiento. Comprueba que ha aparecido la puerta de enlace.

- Cortafuegos - NAT. Agregar reglas NAT para cada cliente

- Cortafuegos - Reglas - LAN. Agregue la redirección de todo el tráfico de la red a través de Gateway

- Sistema - Enrutamiento. Para una VPN-a activa, en la configuración de la puerta de enlace, especifique Monitor IP, haga ping en el que se comprobará la VPN-a

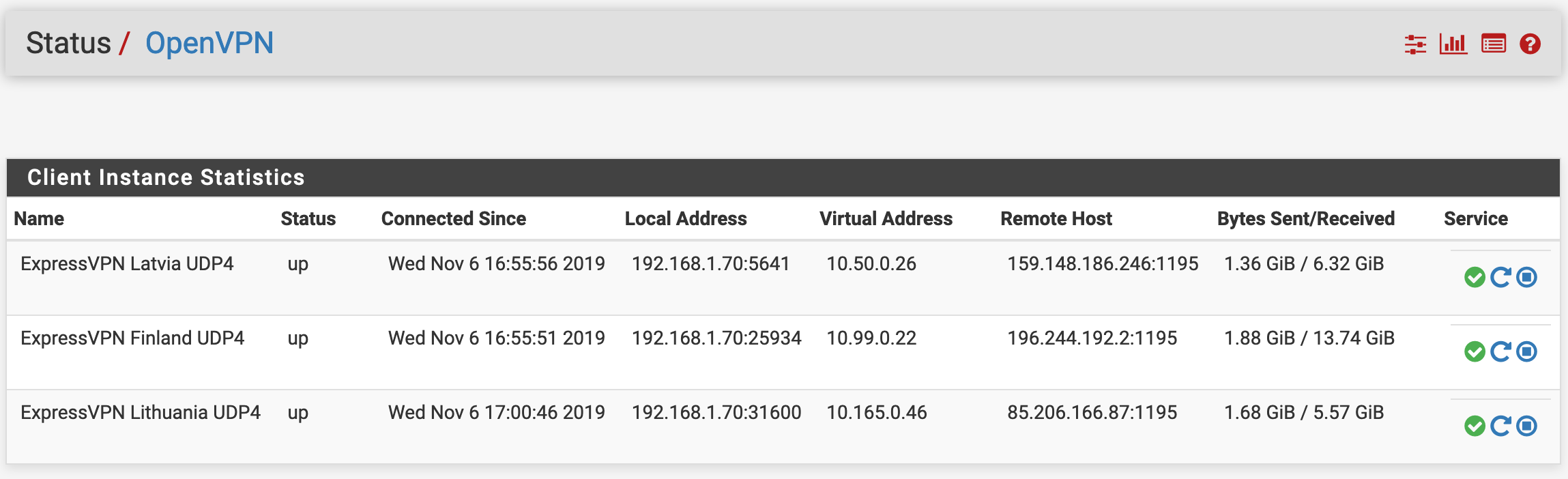

Las VPN se reinician en Estado - OpenVPN. Ver registros en Estado - Registros de paquetes - OpenVPN.

En esta etapa, nos detenemos y verificamos que haya acceso a Internet a través de VPN, y que cuando se desconecta de la VPN, el acceso desaparece por completo. Si no hay Internet, hemos cometido un error en alguna parte, miramos los registros de VPN, verificamos la configuración nuevamente. Si después de desconectar el tráfico VPN comienza a pasar por la puerta de enlace principal, entonces se equivocaron en el cortafuegos - Reglas - LAN.

Ahora para la parte interesante. Si su proveedor emite 20 Mbit por segundo, y luego por la noche, en esta etapa ya ha recibido una red de área local, completamente cerrada por una VPN, que funciona a la velocidad más alta posible. Pero, ¿y si tu canal es más ancho?

Escalable

Configuramos un par de clientes VPN más para diferentes servidores de acuerdo con las instrucciones anteriores. No es necesario agregar certificados de CA y de servidor, seleccionamos los que ya se agregaron. Además, no realizamos el paso con Firewall - Reglas - LAN, lo haremos más adelante. El número requerido de clientes se establece empíricamente por los resultados de las mediciones de velocidad a través de cada servidor separado.

Una vez completado, deberíamos tener la siguiente imagen:

- En VPN - OpenVPN - Clientes creados y clientes activados

- Interfaces - Asignación de interfaces creadas y activadas para cada cliente

- En estado - OpenVPN, todos los clientes están en estado "activo"

- Las puertas de enlace aparecieron en el sistema - Enrutamiento, y las direcciones IP de ping se indican para ellos.

(Si no puede averiguar a quién hacer ping, abra shodan.io y encuentre todas las direcciones IP de Google)

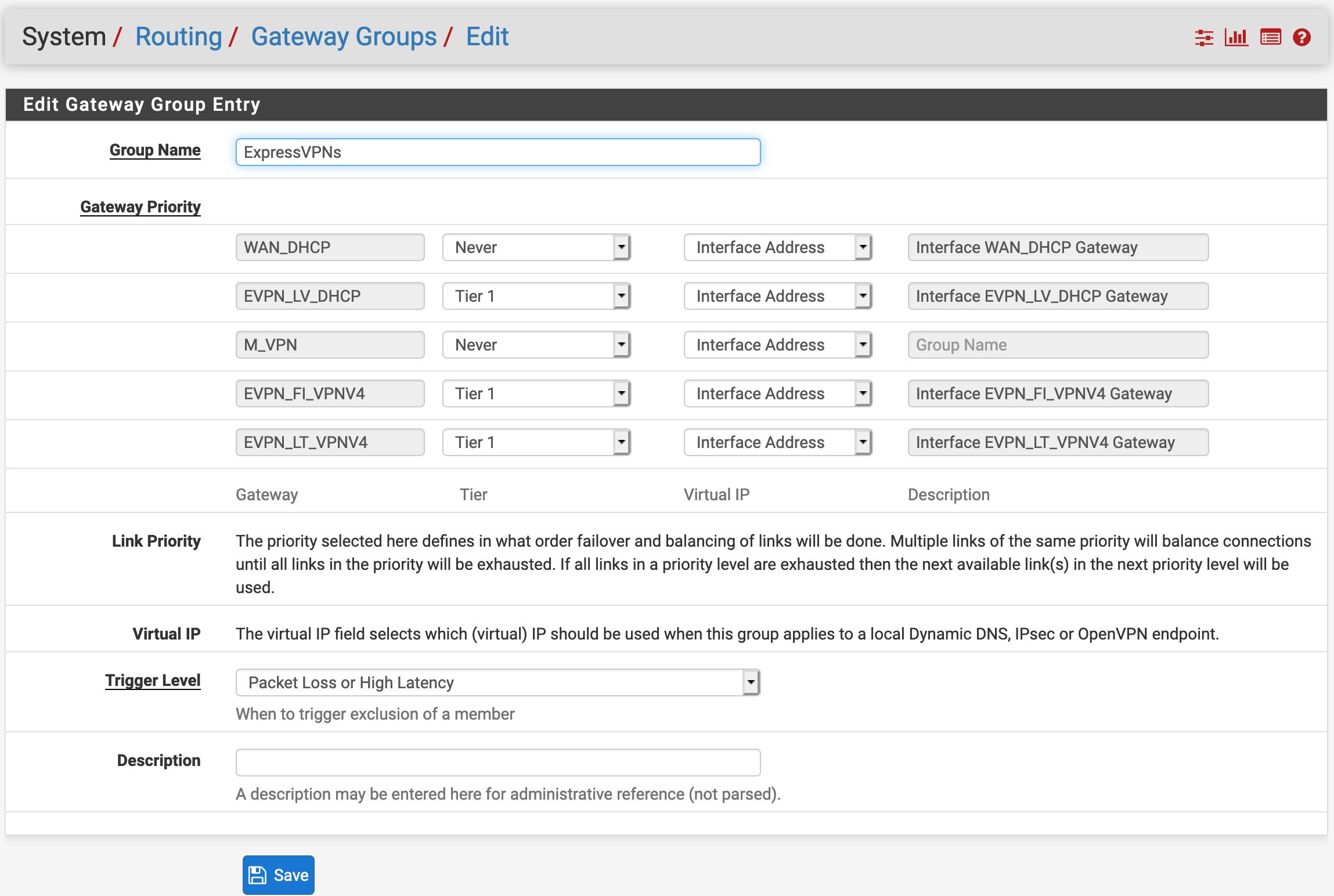

Ahora vamos a Sistema - Enrutamiento - Grupos de puerta de enlace. Haz clic en Agregar. Ingrese un nombre memorable en el nombre del grupo.

Ahora preste atención a la tabla Prioridad de puerta de enlace. Los grupos de puerta de enlace funcionan de la siguiente manera: conmutación por error por nivel, equilibrio dentro de un nivel. La columna Nivel indica a qué nivel se utilizará esta puerta de enlace. La opción más simple es especificar todas las puertas de enlace VPN activas en el primer nivel. Una opción para un Internet lento es crear dos clientes y colocarlos en el primer y segundo nivel, pero en este caso solo habrá tolerancia a fallas.

Encuentra el nivel de activación a continuación. Esta es la condición bajo la cual ocurre una exclusión temporal de la puerta de enlace del grupo. Las opciones distintas de Member Down le permiten dejar de enviar paquetes a la puerta de enlace un poco antes de que se caiga por completo, al exceder el umbral de pérdida de paquetes y / o por un ping alto. Los umbrales de pérdida y ping se establecen para cada puerta de enlace individualmente en el Sistema - Enrutamiento - Puerta de enlace.

Una vez que haya elegido una opción conveniente para organizar las puertas de enlace en niveles, haga clic en Guardar.

Es hora de reenviar el tráfico a un nuevo grupo de puertas de enlace. Vamos al Firewall - Reglas - LAN, abrimos la regla de redireccionamiento creada anteriormente, bajamos a la lista con puertas de enlace y vemos el grupo que creamos en esta lista. Lo seleccionamos, guardamos la regla y aplicamos los cambios. Eso es todo, ahora cada nueva conexión pasará por un nuevo cliente VPN en el grupo.

Tiempo de prueba: abra

api.ipify.me , desactive el caché y keep-alive y vuelva a cargar la página. Si usted es el único usuario en la red, para cada actualización de la página debería ver una nueva dirección IP que sea diferente de la de su hogar. Si ve la misma dirección, actualice completamente la página con Ctrl + F5 (Comando + Mayús + R en las amapolas) o abra una nueva pestaña privada. Si no ayuda, significa que en algún lugar cometieron un error en la configuración del grupo o no cambiaron la puerta de enlace en las reglas del firewall.

Ahora sobre lo malo. Desafortunadamente, esta solución tiene un pequeño error elusivo si lo usa frente al enrutador de la red local (y no al conmutador). Tarde o temprano, uno de los clientes de VPN se cae, lo expulsa del grupo y todo está bien hasta que la VPN se recupere. Dado que todos los usuarios están detrás de NAT, y el enrutador VPN solo ve una dirección IP y 65 mil puertos, con el tiempo asocia todos los puertos con esos clientes VPN que nunca cayeron. En consecuencia, tan pronto como se eleva el cliente VPN, no pasa tráfico. El cliente está completamente vivo, los pings y una cantidad estable de tráfico de servicio lo atraviesan, pero el tráfico del cliente no lo atraviesa. En teoría, esto se resolvería reiniciando la tabla de conexión, y para esto incluso hay una marca de verificación en la configuración de pfSense, pero en mi investigación esta marca de verificación bloqueó por completo todo el acceso al enrutador, ya que los clientes comenzaron a caer en ciclos, mientras que caían las conexiones recién establecidas de la web interfaz, lo que dificultaba mucho la solución del problema. Sin esta marca de verificación, si hay más de dos VPN, se equilibraron, de modo que el acceso a través de al menos uno siempre estuvo ahí. Al final, configuré la condición de monitoreo "si cinco minutos en la interfaz tenían menos de 1000 bytes de tráfico por segundo, dígame", y en casos especialmente avanzados, reinicio manualmente el cliente VPN zombie para restablecer la tabla de conexión.

Entonces, tenemos una red que pasa completamente a través de varias VPN distribuidas. Debido a la combinación de varios servidores VPN diferentes, no dependemos de la disponibilidad de cada uno de ellos individualmente, y la velocidad de la red está limitada solo por su canal menos el cifrado. Si de repente un enrutador no es suficiente para usted, también se pueden escalar, pero este es un tema para un artículo separado.