Este artículo resolverá varios problemas más. Enlaces a otras partes a continuación.

La primera parte:

Ethernet, FTP, Telnet, HTTP, Bluetooth: los conceptos básicos del análisis de tráfico. Resolver problemas en una red con r0ot-mi.Información organizacionalEspecialmente para aquellos que desean aprender algo nuevo y desarrollarse en cualquiera de las áreas de información y seguridad informática, escribiré y hablaré sobre las siguientes categorías:

- PWN;

- criptografía (criptografía);

- tecnologías de red (Red);

- inversa (ingeniería inversa);

- esteganografía (Stegano);

- búsqueda y explotación de vulnerabilidades WEB.

Además de esto, compartiré mi experiencia en informática forense, análisis de malware y firmware, ataques a redes inalámbricas y redes de área local, realización de pentests y escritura de exploits.

Para que pueda conocer nuevos artículos, software y otra información, creé un

canal en Telegram y un

grupo para discutir cualquier problema en el campo de ICD. Además, consideraré personalmente sus solicitudes personales, preguntas, sugerencias y recomendaciones

personalmente y responderé a todos .

Toda la información se proporciona solo con fines educativos. El autor de este documento no tiene ninguna responsabilidad por los daños causados a alguien como resultado del uso del conocimiento y los métodos obtenidos como resultado de estudiar este documento.

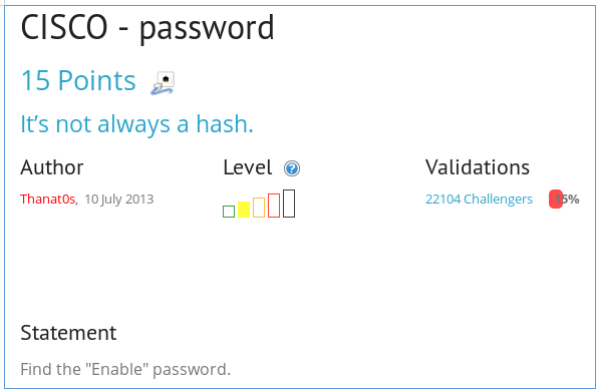

Contraseña de Cisco

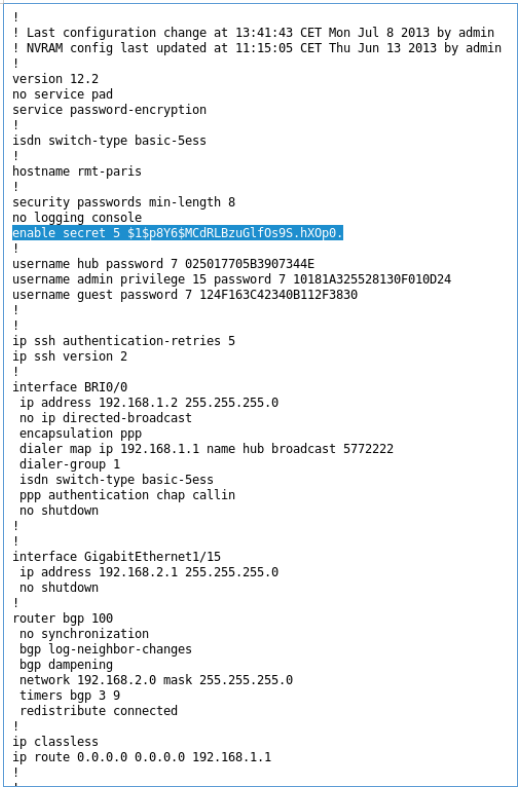

Se nos pide que busquemos la contraseña de habilitación y proporcionemos la configuración de Cisco.

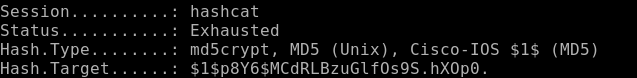

La configuración contiene su hash, vamos a recorrerla. Usaré hashcat.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

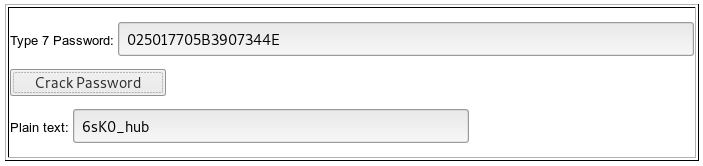

Y no encontramos la contraseña. Graznemos a los demás. Puedes usar

este sitio para

esto .

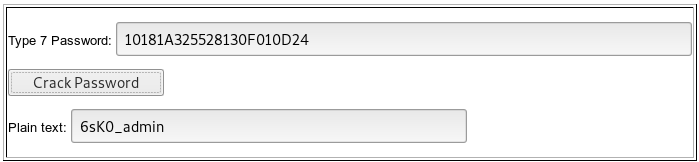

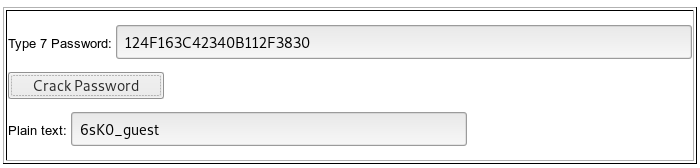

Rompemos todas las contraseñas de Cisco tipo 7. Vemos el patrón: nombre de usuario 6sK0_. Tomemos un hash de la línea 6sK0_enable según un principio similar. Primero, un poco sobre el formato hash.

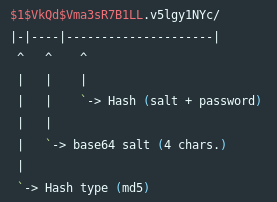

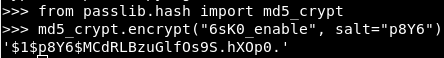

Como puede ver, el hash consta de tres partes. La primera parte es un tipo hash (en este caso MD5, lo usamos en hashcat), la segunda y tercera parte son salt y hash. Usamos python.

Este hash coincide con el hash en la configuración. El problema está resuelto.

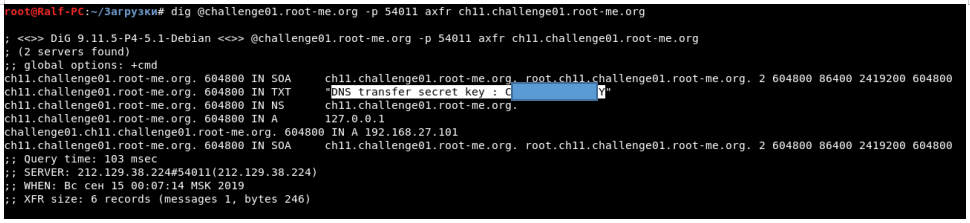

Transferencia de zona DNS

Como se puede entender de la tarea, necesitamos realizar la transferencia de la zona DNS.

La transferencia de zona DNS es un tipo de transacción DNS. Es uno de los mecanismos para sincronizar el contenido de varias bases de datos DNS entre servidores. La información contenida en la zona DNS puede considerarse confidencial desde el punto de vista de la seguridad operativa. Por ejemplo, los registros de recursos pueden contener información sobre el rol del servidor o huellas digitales de clave SSH.

Puede transferir una zona utilizando el programa de excavación, donde especificamos el host, el puerto, el tipo de transacción: axfr y el dominio.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

Obtenemos la clave secreta.

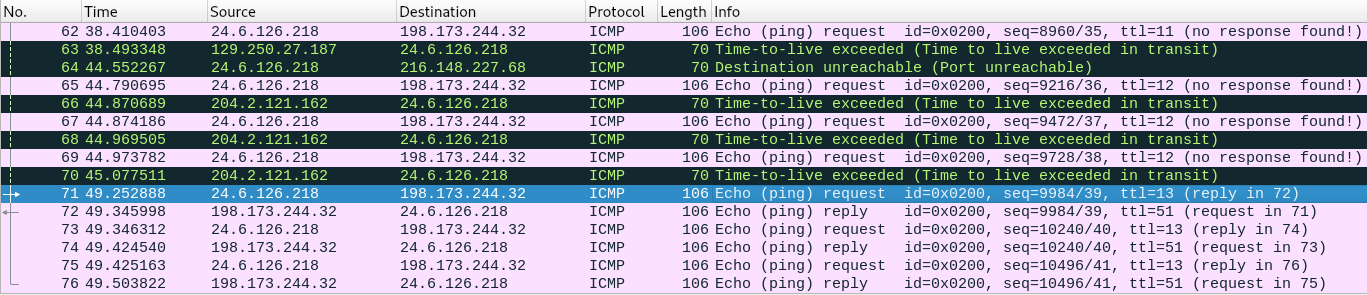

IP TTL

Nos dan un volcado de tráfico y se les pide que encuentren el TTL utilizado para llegar al host de destino. Es muy facil. Abrimos el volcado y notamos que algunas respuestas están marcadas en negro, mientras que el TTL es 11 y 12. Cuando el TTL de solicitud es 13, la respuesta viene sin errores. Es decir, el TTL deseado es 13.

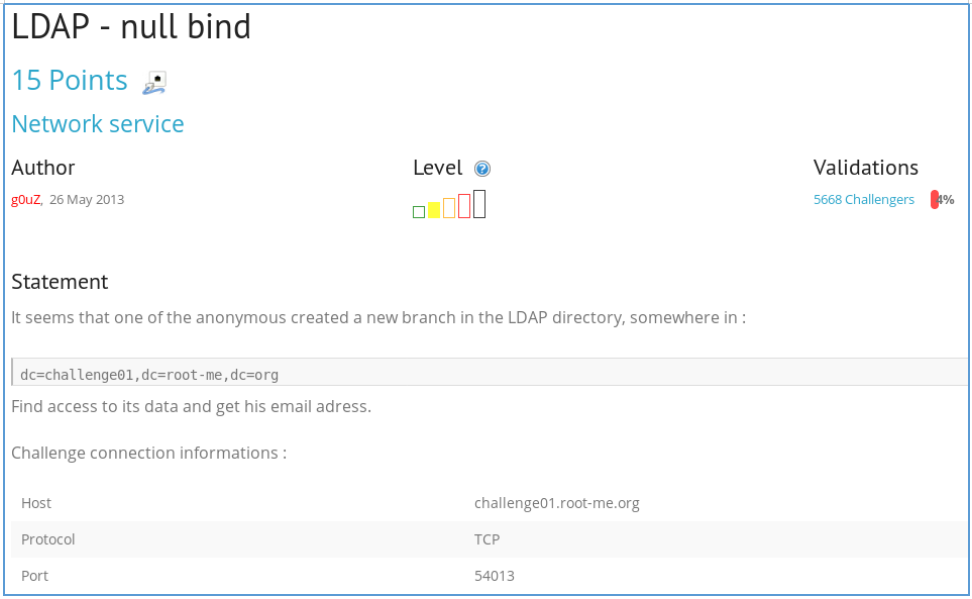

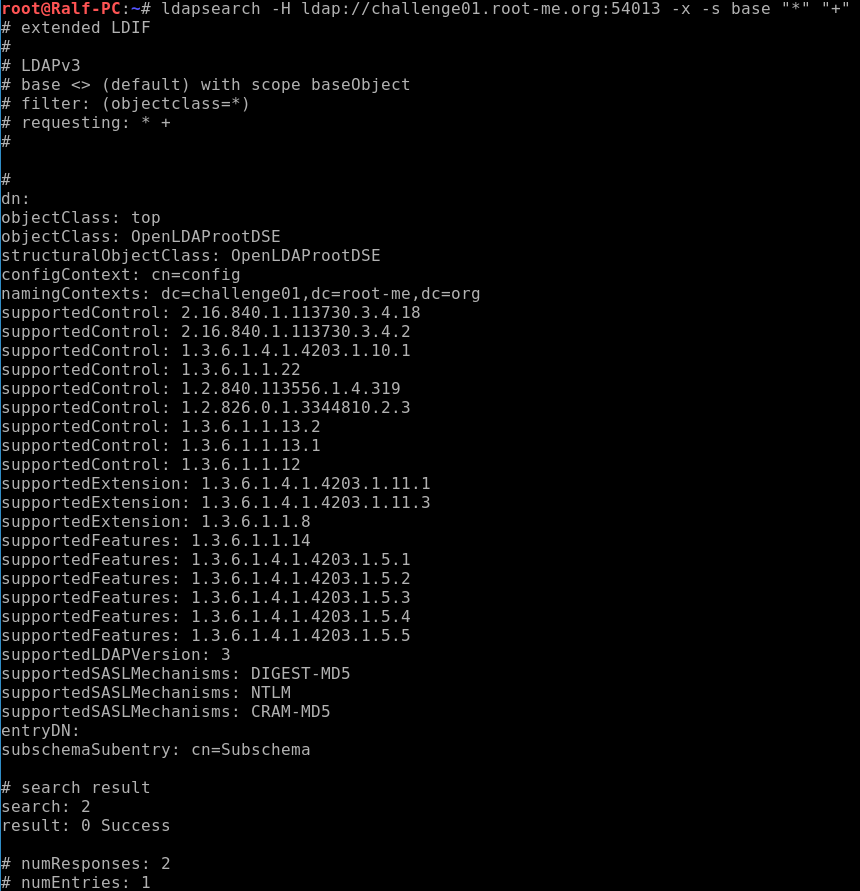

Enlace nulo LDAP

Necesitamos acceder a los datos, desde donde será necesario averiguar la dirección de correo electrónico.

LDAP es un protocolo de acceso al directorio fácilmente extensible que utiliza TCP / IP y permite autenticación (enlace), búsqueda (búsqueda) y comparación (comparación), así como también agregar, cambiar o eliminar entradas.

El nombre de la tarea sugiere una solicitud nula. El hecho es que dicha solicitud no requiere autenticación para recibir información. Vamos a probar usando el programa ldapsearch. Un poco sobre las opciones: necesitamos especificar el host (-H), especificar la autenticación habitual (-x), el nivel de anidación de la búsqueda (-s) en este caso solo en la entrada raíz (base) y también el tipo de atributos; también buscaremos atributos de usuario (* ) y en funcionamiento (+).

Como puede ver, los atributos nos fueron devueltos, lo que significa que la suposición acerca de la solicitud cero era correcta. Además, namingContexts coincide con lo que se da en la tarea.

A la dirección que se nos proporcionó le falta una unidad organizativa. Como la solicitud es cero, especificaremos el estándar anónimo.

Obtenemos los datos donde encontramos el correo.

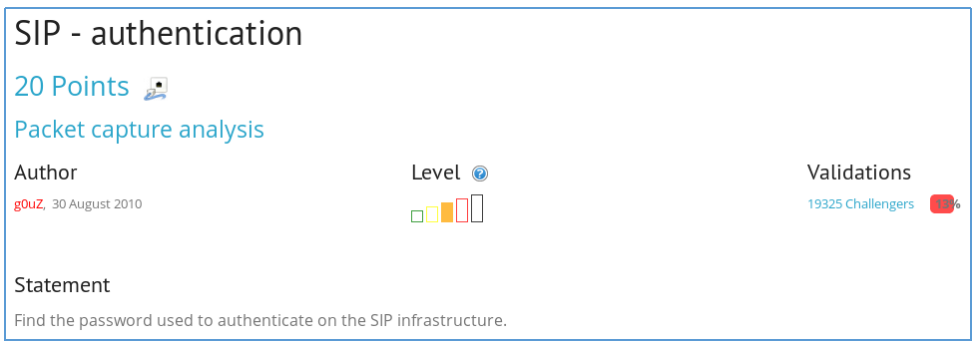

Autenticación SIP

Necesito encontrar una contraseña. Esto es muy fácil, ya que la última columna contiene un hash o una contraseña. Tratando LISO ... Se adapta ...

Discutiría sobre la complejidad de esta tarea y su evaluación.

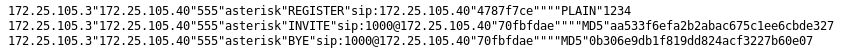

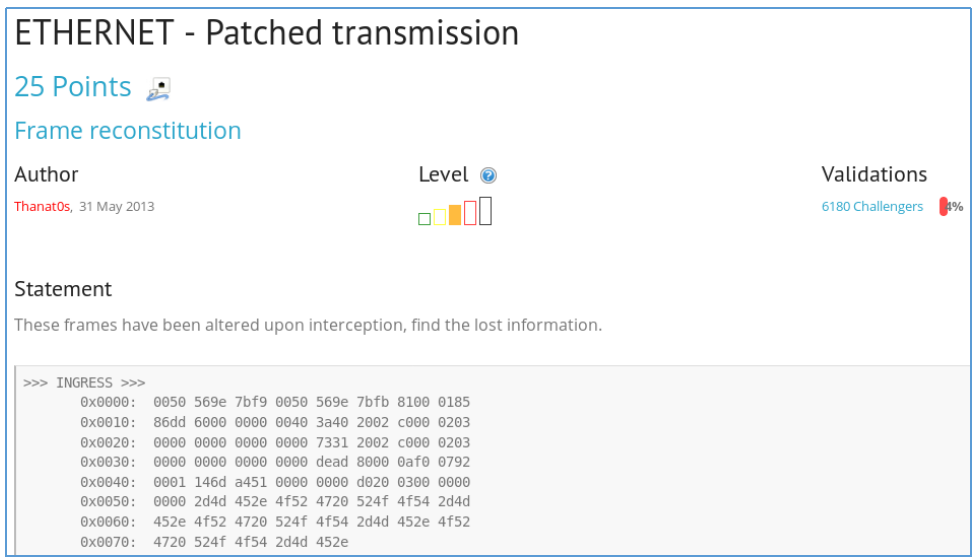

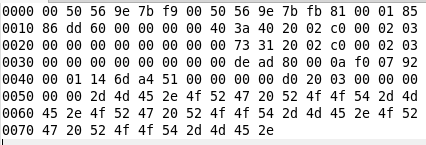

ETHERNET - Transmisión parcheada

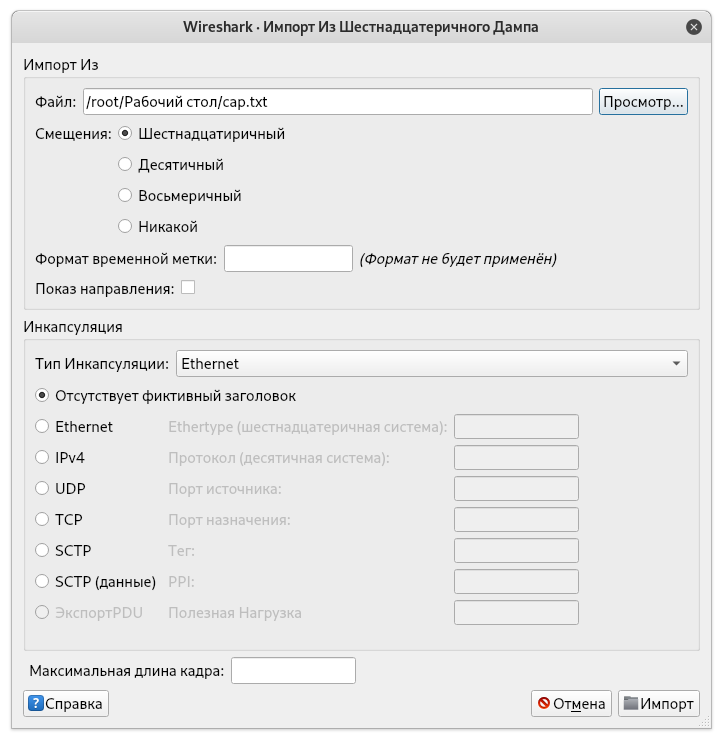

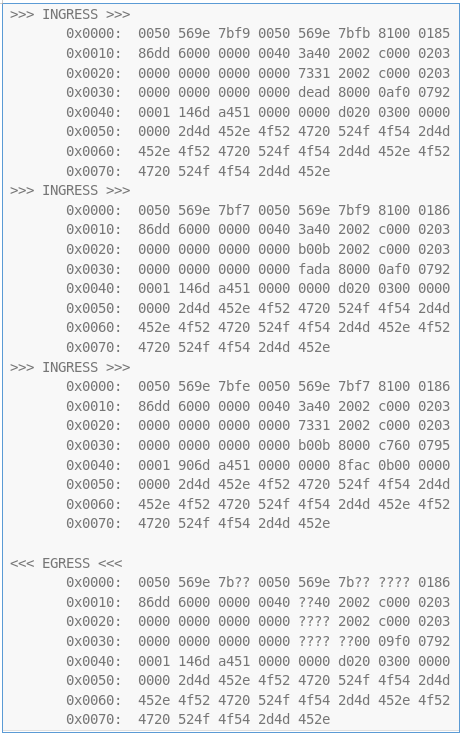

Nos dan paquetes en forma hexadecimal. En el último paquete, se cambiaron 10 bytes, deben restaurarse. La forma más conveniente de trabajar con paquetes es en Wireshark. Para cargar un volcado hexadecimal, debe llevarlo al siguiente formulario.

A continuación, seleccione Archivo -> Importar desde Hex ...

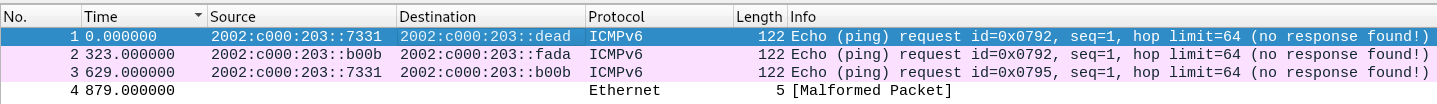

Después de descargar todos los paquetes, deben combinarse. Para hacer esto, seleccione Archivo -> Fusionar. Ahora tenemos la siguiente imagen.

Observamos qué bytes deben restaurarse.

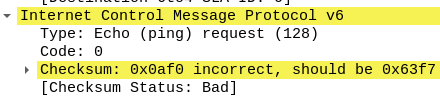

Tenemos en cuenta 2 hechos. El primero: tres paquetes de solicitud y un paquete de respuesta, el segundo: 1 y 3 paquetes están marcados con una suma de verificación incorrecta.

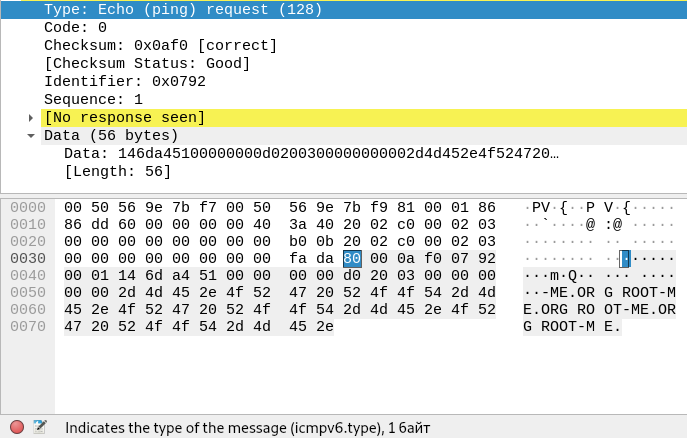

De esto podemos concluir que estamos analizando la respuesta ICMPv6 a la solicitud del segundo paquete. Comencemos el pedido. Los primeros 16 bytes son las direcciones MAC del receptor y la fuente. Tomamos del segundo paquete y cambiamos lugares, es decir primeros 2 bytes desconocidos de f9f7. Luego vienen los tipos 8100 y 3a. Luego vienen las direcciones IP de la fuente y el receptor, también se intercambian desde el segundo paquete: fadab00b.

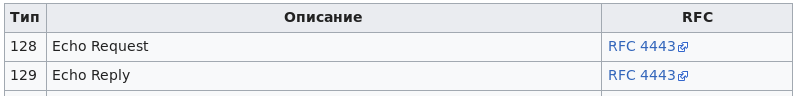

Queda el último byte. Este es un tipo de mensaje ICMPv6.

En el segundo paquete de solicitud (128), hemos respondido.

Es decir, el último byte buscado es 81. Recopilamos, enviamos, la respuesta es correcta.

Más y más complicado ... Puedes unirte a nosotros en

Telegram . Allí puede proponer sus propios temas y votar sobre la elección de los temas para los siguientes artículos.