Casi todos los medios de comunicación escribieron sobre la piratería de altavoces inteligentes a distancia usando un láser la semana pasada (

noticias ,

sitio del proyecto,

investigación científica,

publicación en Habré). El tema es realmente atractivo: un truco al estilo de las películas de James Bond. Investigadores de universidades de EE. UU. Y Japón han demostrado cómo puede transmitir comandos de voz a un altavoz inteligente a una distancia de hasta 110 metros (tal vez más, pero esto no se verificó) con un rayo láser dirigido. El estudio probó los altavoces inteligentes Google Home y Amazon Echo, pero cualquier dispositivo que sea capaz de reconocer comandos de voz y esté equipado con micrófonos

MEMS altamente sensibles es "vulnerable".

Todo esto es, por supuesto, muy bueno, pero no se olvide de un punto importante: en la práctica, nadie hará brillar un láser en el micrófono con un láser. Además, nadie

leerá la imagen de la pantalla del monitor, analizando la radiación de su fuente de alimentación. El estudio demostró una vez más que los asistentes de voz tienen una vulnerabilidad fundamental en términos de autorización del propietario, y también que el ataque puede llevarse a cabo a una distancia decente. Cuanto más lejos, más dependemos de la precisión de las computadoras en todo el mundo. Este problema no se limita al habla humana, sino que, por seguridad, la capacidad de la máquina para identificar con precisión la señal de límite de velocidad o las marcas en el asfalto juega un papel importante.

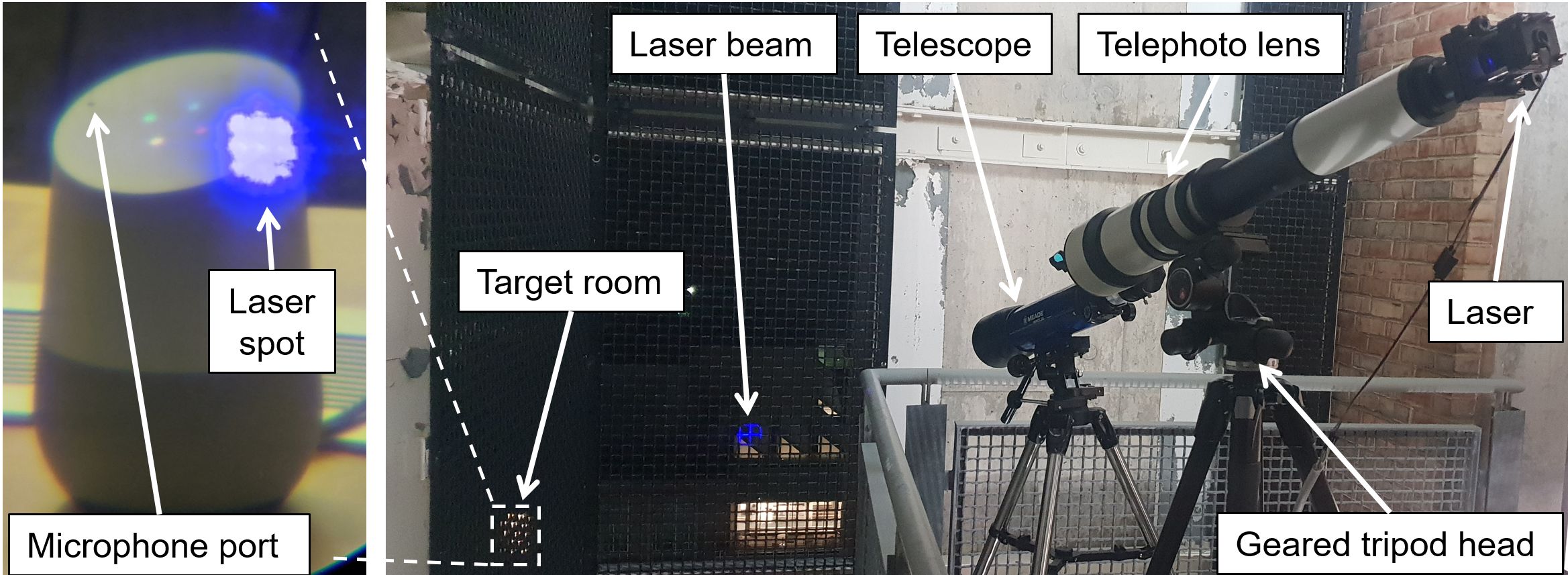

Los investigadores han descubierto que, sujeto a una serie de condiciones, los micrófonos sensibles de los dispositivos activados por voz en el hogar responden a la radiación láser de la misma manera que lo hacen al sonido. Puede modular la potencia de radiación para que, de forma remota y silenciosa, incluso a través de una ventana de doble acristalamiento, transmita comandos de voz al micrófono. Entonces todo depende de las capacidades del sistema inteligente. Puedes adivinar las opciones de "Alexa, pide pizza" a "Hola Google, abre la puerta". El trabajo a una gran distancia (desde 100 metros) requiere cierta preparación, en particular, la precisión del enfoque del rayo láser es de importancia crítica. Esto se logró para dos de los 18 dispositivos examinados; Se requería equipo especial, pero económico: todo se puede comprar en Internet y el presupuesto total no superará los $ 500.

El estudio proporciona enlaces a trabajos de investigación anteriores sobre el tema. Todo comenzó con simples intentos de reproducir un comando de voz en un teléfono inteligente sin el conocimiento de su propietario. Esto es bastante fácil de hacer incorporando funcionalidades adicionales en una aplicación que no requiere privilegios especiales en el sistema operativo. El siguiente paso: ocultar la señal de voz en el ruido para que a una persona le parezca un mal funcionamiento incomprensible, y un altavoz o teléfono inteligente reconozca el comando. Los ataques de ultrasonido son otro nivel que no molesta en absoluto a una persona. El inconveniente de todos estos métodos fue el rango de acción extremadamente limitado, y el ataque con láser resuelve este problema en cierta medida. Puede enviar un comando a través de una ventana, desde un edificio vecino, desde un automóvil. Sí, primero debe enfocarse con precisión en un punto vulnerable con un área de una moneda de rublo, y no todos los dispositivos podrán atacar desde una gran distancia. Entonces, los teléfonos reaccionan peor a la radiación que los parlantes inteligentes. Sin embargo, puede acercarse, de modo que quedan 20 metros hasta el objetivo, o aumentar la potencia del láser.

La declaración al comienzo de la publicación sobre la falta de herramientas de autorización para los propietarios en el asistente de voz no es del todo cierto. En los dispositivos domésticos, la capacidad de reconocer al propietario incluso por la naturaleza de la pronunciación de la "palabra clave" generalmente está desactivada, en los teléfonos inteligentes está activada de manera predeterminada. Esta limitación se eludió utilizando el generador de texto a voz. De hecho, se realizó "fuerza bruta": se utilizaron secuencialmente diferentes voces generadas por la computadora hasta que se encontró una coincidencia. El estudio describe formas de evitar y autorizar mediante un código PIN. Si es así, puede romper la protección, por ejemplo, en el asistente de voz del automóvil (se mencionan los últimos sistemas en los automóviles Ford y Tesla), que requiere un código PIN para arrancar el motor o abrir las puertas. Y esto ya parece un posible ataque en la práctica: puede brillar con un láser en un automóvil estacionado en la calle durante mucho tiempo sin atraer la atención de los

asistentes .

Además de la magia con láser, el estudio muestra que la seguridad de los asistentes de voz corresponde aproximadamente a la seguridad de los primeros protocolos en Internet: una vez se consideró normal recibir correo a través de POP3 sin cifrar datos, pasar contraseñas y números de tarjetas de crédito a través de una conexión insegura, y almacenar las contraseñas de los usuarios en la base de datos al aire libre. forma Todo cambió después de varios ataques y filtraciones graves, y luego la transición a conexiones seguras solo HTTPS aún no se ha completado. Suponga que será lo mismo con el control por voz: al principio no hay seguridad, ya que nadie está tratando de romper tales sistemas. O inténtelo, pero con métodos científicamente poco probables. Luego están los ataques prácticos: robo de automóviles, robo de voz y similares. Y solo después de que las tecnologías de protección comienzan a desarrollarse. La investigación con láser es un intento de comenzar a desarrollar métodos de defensa ANTES de que los ataques prácticos en los sistemas de control de voz sean posibles.

¿Qué más pasó?Amazon Ring

encontró una vulnerabilidad en los timbres inteligentes durante la configuración inicial. En este modo, debe conectarse al dispositivo desde su teléfono inteligente a través de un punto de acceso desprotegido y transferir los parámetros de la red Wi-Fi doméstica "normal". La contraseña del punto de acceso se transmite en texto claro y se puede espiar a corta distancia.

Una serie de vulnerabilidades en el

cargador de arranque universal

Das U-Boot le permiten obtener

un control total sobre el dispositivo. Este gestor de arranque utiliza muchos dispositivos, como lectores Kindle de Amazon, Chromebooks y otros.

Vulnerabilidad infantil en Office 2016 y 2019 para Mac OS X. La opción "prohibir la ejecución de todas las macros sin notificación" no prohíbe todas las macros: el código XLM seguirá ejecutándose sin el conocimiento del usuario.

Se ha

cerrado otro conjunto de vulnerabilidades graves en los controladores de Nvidia. Denegación de servicio, fuga de datos y ejecución de código arbitrario son posibles.

Los vicepresidentes se

quejan de las solicitudes de publicidad de sitios web falsos que prometen a los propietarios de iPhone la posibilidad de jailbreak (con consecuencias para las víctimas de instalar un adware para tomar el control de un dispositivo a través de la administración de dispositivos móviles).

El blog de Kaspersky Lab

comparte los resultados de un experimento basado en el último Terminator. ¿Es posible proteger un teléfono móvil de la vigilancia si lo lleva en una bolsa de papas fritas? Spoiler: posible, pero se necesitarán dos sobres.