El segundo mes de otoño de este año fue turbulento para los propietarios de dispositivos Android. Los analistas de virus Doctor Web han detectado muchos programas maliciosos en el directorio de Google Play, en particular

Android. Haga clic en troyanos clicker, que suscriben a los usuarios a servicios pagos. Entre las amenazas encontradas también se encontraban aplicaciones maliciosas de la familia

Android.Joker . También suscribieron a las víctimas a servicios caros y pudieron ejecutar código arbitrario. Además, nuestros expertos han identificado otros troyanos.

Amenaza móvil del mes

A principios de octubre, Doctor Web informó a los usuarios sobre varios troyanos clicker agregados a la base de datos de virus Dr.Web como Android.Click.322.origin , Android.Click.323.origin y Android.Click.324.origin . Estas aplicaciones maliciosas cargaron silenciosamente sitios web donde suscribieron independientemente a sus víctimas a servicios móviles pagos. Características de los troyanos:

- integrado en programas inofensivos;

- protegido por un empacador comercial;

- se disfrazan de SDK conocidos;

- atacar a usuarios en ciertos países.

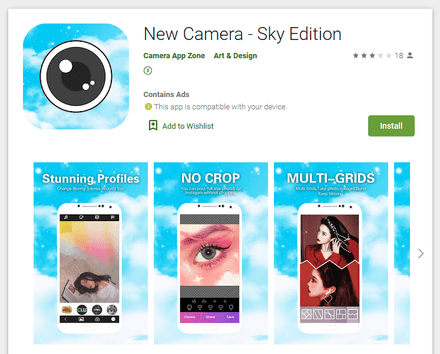

A lo largo del mes, nuestros analistas de virus detectaron otras modificaciones de estos clickers, por ejemplo, Android.Click .791 , Android.Click .800 , Android.Click .802 , Android.Click .808 , Android.Click .839 , Android.Click . 841 . Más tarde, se encontraron aplicaciones maliciosas similares a ellas, que se llamaron Android.Click .329.origin , Android.Click .328.origin y Android.Click .844 . También firmaron víctimas para servicios pagos, pero otros creadores de virus podrían ser sus desarrolladores. Todos estos troyanos se escondían en programas aparentemente inocuos: cámaras, editores de fotos y colecciones de fondos de pantalla.

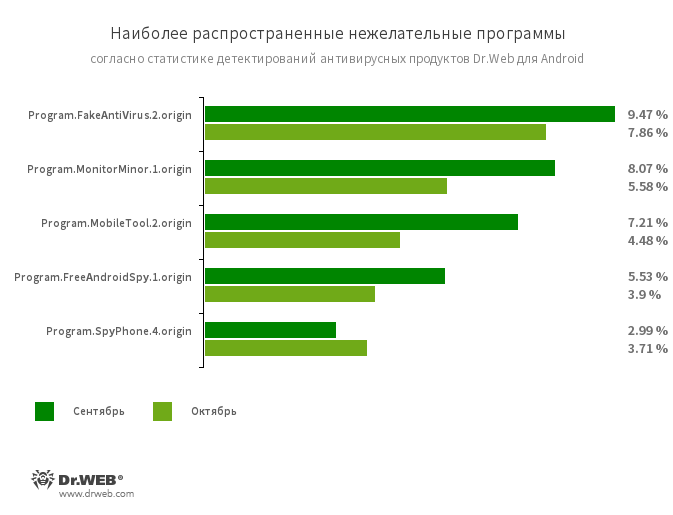

De acuerdo con Dr.Web para productos antivirus Android

- Android.HiddenAds .472.origin: troyano que muestra anuncios intrusivos.

- Android.RemoteCode .5564: una aplicación maliciosa que descarga y ejecuta código arbitrario.

- Android.Backdoor .682.origin: un troyano que ejecuta comandos maliciosos y les permite controlar dispositivos móviles infectados.

- Android.DownLoader .677.origin: descargador para otro malware.

- Android.Triada.465 .origin: un troyano multifuncional que realiza una variedad de acciones maliciosas.

- Tool.SilentInstaller .6.origin

- Tool.SilentInstaller .7.origin

- Tool.SilentInstaller .11.origin

- Tool.VirtualApk .1.origin: plataformas de software potencialmente peligrosas que permiten a las aplicaciones ejecutar archivos apk sin instalarlos.

- Tool.Rooter .3: una utilidad diseñada para obtener privilegios de root en dispositivos Android. Puede ser utilizado por ciberdelincuentes y malware.

- Adware.Patacore .25 3

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Troyanos en Google Play

Junto con los troyanos clicker, los analistas de virus Doctor Web han revelado muchas versiones nuevas en Google Play, así como modificaciones de aplicaciones maliciosas ya conocidas de la familia Android.Joker . Entre ellos se encuentran Android.Joker .6 , Android.Joker .7 , Android.Joker .8 , Android.Joker .9 , Android.Joker .12 , Android.Joker .18 y Android.Joker .20.origin . Estos troyanos descargan y lanzan módulos maliciosos adicionales, son capaces de ejecutar código arbitrario y suscriben a los usuarios a costosos servicios móviles. Se distribuyen bajo la apariencia de programas útiles e inofensivos: colecciones de imágenes para el escritorio, cámaras con filtros de arte, diversas utilidades, editores de fotos, juegos, mensajeros de Internet y otro software.

Además, nuestros especialistas descubrieron otro troyano adware de la familia Android.HiddenAds , que recibió el nombre de Android.HiddenAds .477.origin . Los atacantes lo distribuyeron bajo la apariencia de un reproductor de video y una aplicación que proporciona información sobre llamadas telefónicas. Después del lanzamiento, el troyano ocultó su icono en la lista de aplicaciones en la pantalla principal del sistema operativo Android y comenzó a mostrar anuncios molestos.

Los registros para detectar los troyanos Android.SmsSpy .10437 y Android.SmsSpy .10447 también se agregaron a la base de datos de virus Dr.Web. Estaban escondidos en una colección de imágenes y una aplicación de cámara. Ambos malware interceptaron el contenido de los mensajes SMS entrantes, mientras que Android.SmsSpy .10437 podría ejecutar código arbitrario descargado del servidor de control.

Para proteger los dispositivos Android de programas maliciosos y no deseados, los usuarios deben instalar Dr.Web para los productos antivirus de Android.