Escribí esta revisión (o, si lo desea, una guía para la comparación) cuando se me indicó que comparara varios dispositivos de diferentes proveedores entre ellos. Además, estos dispositivos pertenecían a diferentes clases. Tenía que entender la arquitectura y las características de todos estos dispositivos y componer un "sistema de coordenadas" para comparar. Me alegrará si mi comentario ayuda a alguien:

- Entender las descripciones y especificaciones de los dispositivos de cifrado

- Distinguir las características "en papel" de las realmente importantes en la vida real

- Ir más allá del juego habitual de proveedores para incluir la consideración de cualquiera de los productos que son adecuados para la tarea

- Haga las preguntas correctas en las negociaciones.

- Redactar requisitos de licitación (RFP)

- Comprenda qué características debe sacrificar si se selecciona algún modelo de dispositivo

¿Qué se puede estimar?

En principio, el enfoque es aplicable a cualquier dispositivo independiente adecuado para encriptar el tráfico de red entre segmentos remotos de Ethernet (encriptación entre sitios). Es decir, las "cajas" en un caso separado (bueno, los blades / módulos para el chasis también se incluyen aquí) que se conectan a través de uno o más puertos Ethernet a una red Ethernet local (campus) con tráfico no cifrado, y a través de otro puerto (puertos) - a canal / red a través de la cual ya está cifrada tráfico se transmite a otros segmentos remotos. Dicha solución de cifrado se puede implementar en una red privada o de operador a través de varios tipos de "transporte" (fibra óptica "oscura", equipo de separación de frecuencia, Ethernet conmutada, así como "pseudowires" colocados a través de una red con una arquitectura de enrutamiento diferente, a menudo MPLS), el uso de tecnologías VPN, o sin ella.

WAN Ethernet cifrado de red

WAN Ethernet cifrado de redLos dispositivos en sí pueden ser

especializados (destinados exclusivamente al cifrado) o multifuncionales (híbridos,

convergentes ), es decir, también realizan otras funciones (por ejemplo, un firewall o enrutador). Diferentes proveedores atribuyen sus dispositivos a diferentes clases / categorías, pero no importa: lo único importante es si pueden cifrar el tráfico entre sitios y qué características tienen.

En cualquier caso, recordar que la "encriptación de red", "el cifrado del tráfico", "codificador" - términos informales, aunque a menudo utilizado. En los actos legales regulatorios rusos (incluidos los que introducen GOST) es muy probable que no los cumpla.

Niveles de cifrado y modos de transferencia

Antes de proceder a la descripción de las mismas características, que se utilizarán para evaluar la necesidad de comenzar a entender una cosa importante, a saber, "el nivel de cifrado." Noté que a menudo se menciona tanto en documentos oficiales de proveedores (en descripciones, manuales, etc.) como en discusiones informales (en negociaciones, en entrenamientos). Es decir, es como si todos estuvieran al tanto de lo que está en juego, pero personalmente fueron testigos de cierta confusión.

Entonces, ¿qué es exactamente un "nivel de cifrado"? Está claro que este es el número de nivel del modelo de red de referencia OSI / ISO en el que tiene lugar el cifrado. Leemos GOST R ISO 7498-2–99 “Tecnología de la información. Interconexión de sistemas abiertos. El modelo de referencia básico. Parte 2. Arquitectura de seguridad de la información ". A partir de este documento, es posible entender que el nivel de privacidad de servicio (uno de los mecanismos para asegurar que solo es cifrado) - este nivel de protocolo de la unidad de datos de servicio ( "carga útil" usuario de datos) que está cifrado. ¿Cómo, si está escrito en la norma, el servicio puede ser proporcionado tanto en el mismo nivel, "por su cuenta", y por el nivel inferior (así, por ejemplo, se implementa a menudo en MACsec).

En la práctica, hay dos datos cifrados modo de transferencia a través de una red (viene a la mente IPsec, pero estos modos se encuentran en otros protocolos). En el modo de

transporte (a veces también se le llama nativo), solo el bloque de datos de

servicio está encriptado y los encabezados permanecen "abiertos", sin encriptar (a veces se agregan campos adicionales con la información de servicio del algoritmo de encriptación, y otros campos se modifican, se vuelven a contar). En el modo de

túnel , todo el bloque de datos del

protocolo (es decir, el paquete en sí) está encriptado y encapsulado en un bloque de datos de servicio del mismo nivel o superior, es decir, está enmarcado por nuevos encabezados.

El nivel de cifrado en sí, en combinación con algún tipo de modo de transmisión, no es ni bueno ni malo, por lo que no se puede decir, por ejemplo, que L3 en modo transporte es mejor que L2 en modo túnel. Simplemente, muchas características dependen de ellos, según los dispositivos que se evalúen. Por ejemplo, flexibilidad y compatibilidad. Para trabajar en la red L1 (flujo de bits de retransmisión), el L2 (conmutación de tramas) y L3 (enrutamiento de paquetes) en el modo de transporte, en busca de soluciones que cifrar en el mismo o un nivel más alto (información de dirección de lo contrario será encriptada, y los datos no se llega a la destinación) y el modo de túnel le permite superar esta limitación (aunque sacrificar otras características importantes).

Transporte y cifrado túnel modos L2

Transporte y cifrado túnel modos L2Y ahora procederá a examinar las características.

Rendimiento

Para el cifrado de red, el rendimiento es un concepto complejo y multidimensional. Sucede que cierto modelo, superior en una característica de rendimiento, inferior en otro. Por lo tanto, siempre es útil considerar todos los componentes del rendimiento del cifrado y su impacto en el rendimiento de la red y sus aplicaciones. Aquí puede hacer una analogía con un automóvil, para el cual no solo es importante la velocidad máxima, sino también el tiempo de aceleración a "cientos", el consumo de combustible, etc. Las características de rendimiento de las empresas vendedoras y sus clientes potenciales prestan gran atención. Como regla general, es el rendimiento el que se clasifica en la línea de proveedores de dispositivos de cifrado.

Está claro que el rendimiento depende de la complejidad de la red y las operaciones criptográficas realizadas en el dispositivo (incluido qué tan bien se pueden paralelizar y canalizar estas tareas), así como del rendimiento del equipo y la calidad del firmware. Por lo tanto, en los modelos más antiguos utilizados más productivo "de hierro", a veces es posible adaptar procesadores adicionales y módulos de memoria. Hay varios enfoques para la ejecución de las funciones criptográficas: el procesador central universales (CPU), un circuito integrado de aplicación específica dedicada (ASIC) o un circuito lógico programable integrado (FPGA). Cada enfoque tiene sus pros y sus contras. Por ejemplo, una CPU puede convertirse en un cuello de botella de cifrado, especialmente si el procesador no tiene instrucciones especializadas para admitir el algoritmo de cifrado (o si no se utilizan). Los microcircuitos especializados carecen de flexibilidad; no siempre es posible "actualizarlos" para mejorar el rendimiento, agregar nuevas funciones o eliminar vulnerabilidades. Además, su uso se vuelve rentable solo con grandes volúmenes de producción. Es por eso que el "medio dorado" se ha vuelto tan popular: el uso de FPGA (FPGA en ruso). Es en el FPGA donde se fabrican los llamados aceleradores criptográficos: módulos de hardware especializados integrados o enchufables para soportar operaciones criptográficas.

Puesto que estamos hablando de cifrado de

red, es lógico que el rendimiento de las soluciones que se mide en las mismas condiciones que para los otros dispositivos de red - porcentaje de pérdida de ancho de banda de marco (pérdida de tramas) y el retardo (latencia). Estos valores se definen en RFC 1242. Por cierto, acerca de la variación mencionada frecuencia de retardo (jitter) en esta RFC no dice nada. ¿Cómo medir estos valores? Aprobado en cualquier estándar (RFC tipo formal o informal) específicamente para la técnica de cifrado de red no he encontrado. Lo lógico sería utilizar una técnica para dispositivos de red, montado en el estándar RFC 2544. Muchos de los vendedores y seguirlo - muchos, pero no todos. Por ejemplo, el tráfico de prueba se sirve solo en una dirección en lugar de en ambas, como lo

recomienda el estándar. Oh bien

La medición de rendimiento del dispositivo de cifrado de red todavía tiene sus propias características. En primer lugar, realice correctamente todas las mediciones para un par de dispositivos: aunque los algoritmos de cifrado son simétricos, el retraso y la pérdida de paquetes durante el cifrado y descifrado no serán necesariamente iguales. En segundo lugar, tiene sentido medir el delta, el efecto del cifrado de red en el rendimiento total de la red, comparando dos configuraciones entre sí: sin y sin dispositivos de cifrado. O, como en el caso de los dispositivos híbridos que combinan varias funciones además del cifrado de red, con y sin cifrado. Este efecto puede ser diferente y depender del esquema de conexión de los dispositivos de cifrado, de los modos de operación y, finalmente, de la naturaleza del tráfico. En particular, muchos parámetros de rendimiento dependen de la longitud de los paquetes, por lo que para comparar el rendimiento de diferentes soluciones, a menudo usan gráficos de la dependencia de estos parámetros en la longitud de los paquetes, o usan IMIX - distribución de tráfico por longitud de paquetes, que refleja aproximadamente el real. Si tomamos la misma configuración básica para la comparación sin cifrado, podemos comparar las soluciones de cifrado de red implementadas de diferentes maneras, sin entrar en estas diferencias: L2 con L3, almacenar y reenviar (almacenar y reenviar) ) con corte, especializado en convergente, GOST con AES, etc.

Esquema de conexión de las pruebas de rendimiento

Esquema de conexión de las pruebas de rendimientoLa primera característica a la que prestamos atención es la "velocidad" del dispositivo de cifrado, es decir

, el ancho de banda de sus interfaces de red, la velocidad de bits. Está definido por los estándares de red que son compatibles con las interfaces. Para Ethernet, los números habituales son 1 Gb / sy 10 Gb / s. Pero, como sabemos, en cualquier red, el

rendimiento teórico máximo en cada uno de sus niveles es siempre menor que el ancho de banda: parte de la banda se "consume" por intervalos entre cuadros, encabezados de servicio, etc. Si el dispositivo puede aceptar, proceso (en este caso, para cifrar o descifrar) y pasar el tráfico en la interfaz completa red de alta velocidad, es decir, el nivel máximo para este modelo de red de ancho de banda teórico, se dice que se está trabajando

en la velocidad de línea. Para este fin, el dispositivo se pierde, no deje caer los paquetes con cualquiera de su tamaño y de cualquier tasa de repetición. Si el dispositivo de cifrado no admite la operación a velocidad de línea, entonces su ancho de banda máximo generalmente se indica en los mismos gigabits por segundo (a veces con una indicación de la longitud de los paquetes: cuanto más cortos son los paquetes, generalmente menor es el ancho de banda). Es importante entender que la capacidad máxima - al máximo

sin pérdida (aunque el dispositivo y puede ser "bombeado" por sí mismo el tráfico a velocidades más altas, sino que forma parte de la pérdida de un paquete). Además, debe prestar atención al hecho de que algunos proveedores miden el ancho de banda total entre todos los pares de puertos, por lo que estas cifras no significan mucho si todo el tráfico encriptado pasa por un solo puerto.

¿Dónde es particularmente importante el trabajo a velocidad de línea (o, de lo contrario, sin pérdida de paquetes)? En canales con gran ancho de banda y latencia alta (por ejemplo, satélite), en el que para mantener un alto índice de transmisión necesario para mostrar la ventana TCP de alta resolución, y en el que la pérdida de paquetes reducir drásticamente el rendimiento de red.

Pero no todo el ancho de banda se usa para transferir datos útiles. Tenemos que contar con la llamada

sobrecarga de ancho

de banda (sobrecarga). Es parte de la capacidad de rendimiento del dispositivo de encriptación (en porcentaje o en bytes por paquete), que es en realidad pierde (no se puede utilizar para aplicaciones de transmisión de datos). Overhead surgir en primer lugar debido a la mayor tamaño (suplemento "relleno") campo de datos en paquetes de red encriptados (dependiendo del algoritmo de cifrado y su modo de funcionamiento). En segundo lugar, debido al aumento en la longitud de los encabezados de paquetes (modo de túnel, inserción de servicio del protocolo de cifrado, autoinserción, etc., dependiendo del protocolo y el modo, la operación del cifrado y el modo de transmisión), generalmente estos gastos generales son los más importantes, y para ellos Presta atención en primer lugar. En tercer lugar, debido a la fragmentación de los paquetes cuando se excede el tamaño máximo de la unidad de datos (MTU) (si la red puede dividir un paquete con dos MTU superiores, duplicando sus encabezados). Cuarto, debido a la aparición en la red de tráfico de servicio adicional (control) entre dispositivos de cifrado (para intercambiar claves, instalar túneles, etc.). La baja sobrecarga es importante cuando la capacidad del canal es limitada. ¡Esto es especialmente evidente en el tráfico de paquetes pequeños, por ejemplo, la voz de arriba puede "comer" más de la mitad de la velocidad del canal!

Rendimiento

RendimientoPor último, existe

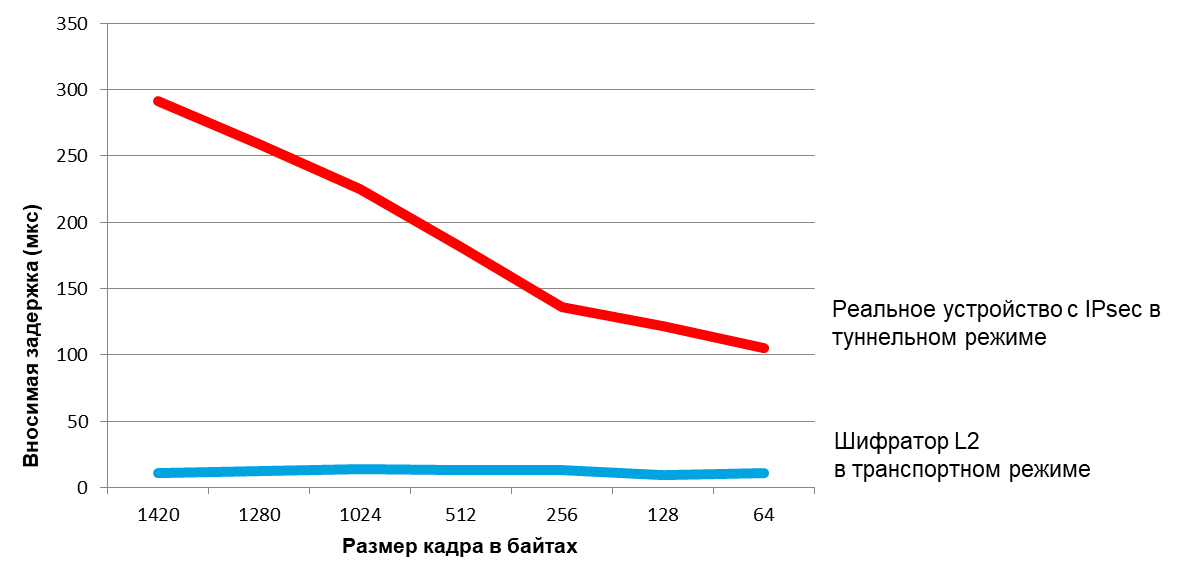

el retardo introducido por - la diferencia (en fracciones de segundo) en el retardo de red (el tiempo de transmisión de datos desde la entrada de red al cabo de salida de la misma) entre la red de transmisión de datos sin cifrado a él. En términos generales, cuanto menor es la latencia ("latencia") de la red, más crítica es la demora introducida por los dispositivos de cifrado. La demora es introducida por la operación de cifrado en sí (depende del algoritmo de cifrado, la longitud del bloque y el modo de operación de cifrado, así como de la calidad de su implementación en el software), así como del procesamiento del paquete de red en el dispositivo. El retraso de inserción depende tanto del modo de procesamiento de paquetes (de extremo a extremo o "guardar y transmitir") y del rendimiento de la plataforma (la implementación de "hardware" en FPGA o ASIC, por regla general, es más rápida que el "software" en la CPU). cifrado L2 casi siempre es menor que el retardo introducido por el cifrado en el L3 o L4: afecta a qué dispositivos se cifran en el L3 / L4, a menudo se realiza convergentes. Por ejemplo, para codificadores Ethernet de alta velocidad implementados en FPGA y encriptación en L2, el retraso debido a la operación de encriptación es muy pequeño, a veces cuando se habilita la encriptación en un par de dispositivos, ¡la demora total introducida por ellos incluso disminuye! Un pequeño retraso es importante cuando es comparable a los retrasos totales en el canal, incluido el retraso de propagación de la señal, que es de aproximadamente 5 μs por kilómetro. Es decir, podemos decir que para las redes urbanas (decenas de kilómetros de diámetro) los microsegundos pueden resolver mucho. Por ejemplo, para la replicación sincrónica de bases de datos, el comercio de alta frecuencia, la misma cadena de bloques.

retraso de inserción

retraso de inserciónEscalabilidad

Las grandes redes distribuidas pueden incluir miles de nodos y dispositivos de red, cientos de segmentos de redes de área local. Es importante que las soluciones de cifrado no impongan restricciones adicionales en el tamaño y la topología de una red distribuida. Esto se aplica principalmente al número máximo de direcciones de host y de red. Con tales limitaciones se pueden encontrar, por ejemplo, cuando la aplicación de una topología de red multipunto protegida por cifrado (con conexiones independientes seguras o túneles) o el cifrado selectivo (por ejemplo, en número o en protocolo VLAN). Si al mismo tiempo las direcciones de red (MAC, IP, ID de VLAN) se utilizan como claves en la tabla, el número de filas es limitado, entonces estas limitaciones aparecen aquí.

Además, las redes grandes a menudo tienen varios niveles estructurales, incluida una red central, cada una de las cuales tiene su propio esquema de direccionamiento y su propia política de enrutamiento. Para implementar este enfoque, a menudo se utilizan formatos de trama especiales (como Q-in-Q o MAC-in-MAC) y protocolos de enrutamiento. Con el fin de no interferir con la construcción de estas redes, dispositivos de encriptación deben tratar de manera adecuada con estos marcos (que es, en este sentido, la escalabilidad, compatibilidad significará - sobre ello más adelante).

Flexibilidad

Aquí estamos hablando de soportar varias configuraciones, diagramas de cableado, topologías y más. Por ejemplo, para redes conmutadas basadas en tecnologías Carrier Ethernet, esto significa admitir diferentes tipos de conexiones virtuales (E-Line, E-LAN, E-Tree), diferentes tipos de servicio (tanto en puertos como en VLAN) y diferentes tecnologías de transporte (ellos ya mencionado arriba). Es decir, el dispositivo debe poder funcionar tanto en modo lineal (punto a punto) como multipunto, establecer túneles separados para diferentes VLAN y permitir la entrega de paquetes sin ordenar dentro del canal seguro. La capacidad de seleccionar diferentes modos de operación del cifrado (incluso con o sin autenticación de contenido) y diferentes modos de transmisión de paquetes le permite equilibrar la fuerza y el rendimiento según las condiciones actuales.

También es importante admitir tanto redes privadas, cuyo equipo pertenece a una organización (o se alquila a ella), como redes de operadores, cuyos diferentes segmentos son administrados por diferentes compañías. Es bueno si la solución le permite administrar sus propios recursos y una organización de terceros (de acuerdo con el modelo de servicio administrado).

En las redes de operadores, otra función es importante: soporte para multicliente (compartido por diferentes clientes) en forma de aislamiento criptográfico de clientes individuales (suscriptores) cuyo tráfico pasa a través del mismo conjunto de dispositivos de cifrado. Como regla, esto requiere el uso de conjuntos de claves y certificados separados para cada cliente.Si el dispositivo se compra para un escenario específico, entonces todas estas características pueden no ser muy importantes, solo debe asegurarse de que el dispositivo sea compatible con lo que necesita ahora. Pero si la solución se adquiere "para el crecimiento", también para soportar escenarios futuros, y se elige como el "estándar corporativo", entonces la flexibilidad no será superflua, especialmente teniendo en cuenta las restricciones sobre la interoperabilidad de dispositivos de diferentes proveedores (más sobre esto a continuación).Simplicidad y conveniencia

La capacidad de servicio también es un concepto de múltiples factores. Se puede decir aproximadamente que estos son el tiempo total que dedican los especialistas de una determinada calificación necesaria para respaldar una solución en diferentes etapas de su ciclo de vida. Si no hay costos, y la instalación, configuración, operación es completamente automática, entonces los costos son cero y la conveniencia es absoluta. Por supuesto, esto no sucede en el mundo real. Un enfoque razonable - es un modelo "nodo en el cable"(bump-in-the-wire), o conexión transparente, en la que la adición y desconexión de dispositivos de cifrado no requiere ningún cambio manual o automático en la configuración de la red. Esto simplifica el mantenimiento de la solución: puede activar / desactivar de forma segura la función de cifrado y, si es necesario, simplemente "puentear" el dispositivo con un cable de red (es decir, conectar directamente los puertos del equipo de red al que estaba conectado). Es cierto, hay un menos: el atacante puede hacer lo mismo. Para implementar el principio de "nodo en el cable" es necesario tener en cuenta el tráfico no solo de la capa de datos , sino también de las capas de control y gestión- los dispositivos deben ser transparentes para ellos. Por lo tanto, dicho tráfico solo se puede cifrar cuando no hay receptores de este tipo de tráfico en la red entre los dispositivos de cifrado, ya que si se descarta o se cifra, la configuración de la red puede cambiar cuando se activa o desactiva el cifrado. El dispositivo de cifrado también puede ser transparente para la señalización a nivel físico. En particular, cuando se pierde una señal, debe transmitir esta pérdida (es decir, apagar sus transmisores) hacia adelante y hacia atrás ("por sí misma") en la dirección de la señal.También es importante el apoyo en la separación de poderes entre los departamentos de seguridad de la información y TI, en particular, el departamento de red. La solución de cifrado debe ser compatible con el modelo de auditoría y control de acceso de la organización. La necesidad de interacción entre diferentes departamentos para llevar a cabo operaciones de rutina debe ser minimizada. Por lo tanto, una ventaja en términos de conveniencia es para dispositivos especializados que admiten funciones de cifrado exclusivamente y son lo más transparentes posible para las operaciones de red. En pocas palabras, los empleados del servicio de IS no deberían tener una razón para contactar a los "networkers" para cambiar la configuración de la red. Y aquellos, a su vez, no deberían necesitar cambiar la configuración de encriptación cuando presten servicio a la red.Otro factor es la capacidad y conveniencia de los controles. Deben ser claros, lógicos, proporcionar configuraciones de importación-exportación, automatización, etc. Inmediatamente debe prestar atención a las opciones de control disponibles (generalmente su propio entorno de control, interfaz web y línea de comando) y con qué conjunto de funciones en cada una de ellas (existen restricciones). Una función importante - El apoyo a fuera de banda de gestión (fuera de banda), es decir, a través de una gestión de red dedicada y dentro de bandagestión (en banda), es decir, a través de una red común a través de la cual se transmite tráfico útil. Los controles deben indicar todas las situaciones de emergencia, incluidos los incidentes de IS. Las operaciones rutinarias y repetitivas deben realizarse automáticamente. Esto se relaciona principalmente con la gestión de claves. Deben ser generados / distribuidos automáticamente. El soporte de PKI es una gran ventaja.Compatibilidad

Es decir, compatibilidad del dispositivo con los estándares de red. Por otra parte, tenemos en cuenta no sólo los estándares de la industria adoptadas por organizaciones de renombre tales como IEEE, y protocolos propietarios, pero los líderes de la industria, tales como Cisco. Hay dos formas principales de garantizar la compatibilidad: ya sea a través de la transparencia o mediante el soporte explícito de protocolos (cuando un dispositivo de cifrado se convierte en uno de los nodos de red para algún protocolo y procesa el tráfico de control de este protocolo). La compatibilidad con las redes depende de la integridad y corrección de la implementación de los protocolos de control. Es importante admitir diferentes opciones para el nivel PHY (velocidad, medio de transmisión, esquema de codificación), tramas Ethernet de diferentes formatos con cualquier MTU, diferentes protocolos de servicio L3 (principalmente la familia TCP / IP).La transparencia se garantiza mediante mecanismos de mutación (cambio temporal del contenido de los encabezados abiertos en el tráfico entre encriptadores), omisión (cuando los paquetes individuales permanecen sin encriptar) e indentación del comienzo del encriptado (cuando los campos de paquetes encriptados generalmente no están encriptados). Cómo se garantiza la transparencia.Por lo tanto, siempre especifique cómo se proporciona soporte para un protocolo en particular. A menudo, el soporte en modo transparente es más conveniente y confiable.

Cómo se garantiza la transparencia.Por lo tanto, siempre especifique cómo se proporciona soporte para un protocolo en particular. A menudo, el soporte en modo transparente es más conveniente y confiable.interoperabilidad

Esto también es compatible, pero en un sentido diferente, es decir, la capacidad de trabajar junto con otros modelos de dispositivos de cifrado, incluidos otros fabricantes. Mucho depende del estado de estandarización de los protocolos de cifrado. Simplemente no hay estándares de cifrado generalmente aceptados en L1.L2 cifrado para redes Ethernet tiene 802.1ae estándar (MACsec), pero que no utiliza a través de (extremo a extremo) y la inter-PN, El cifrado "Hop-by-hop", y en su versión original no es apto para su uso en redes distribuidas, por lo que aparecieron sus extensiones propietarias que superan esta limitación (por supuesto, debido a la interoperabilidad con equipos de otros fabricantes). Es cierto que en 2018, el soporte para redes distribuidas se agregó al estándar 802.1ae, pero todavía no hay soporte para los conjuntos de algoritmos de cifrado GOST. Por lo tanto, los protocolos de encriptación L2 no estándar patentados, como regla, se caracterizan por una mayor eficiencia (en particular, menor sobrecarga de ancho de banda) y flexibilidad (la capacidad de cambiar algoritmos y modos de encriptación).En los niveles superiores (L3 y L4) existen estándares reconocidos, especialmente IPsec y TLS, entonces no todo es tan simple. El hecho es que cada uno de estos estándares es un conjunto de protocolos, cada uno de los cuales tiene diferentes versiones y extensiones, obligatorias u opcionales para su implementación. Además, algunos fabricantes prefieren usar sus protocolos de cifrado patentados en L3 / L4. Por lo tanto, en la mayoría de los casos, la interoperabilidad completa debe no cuenta, pero es importante para proporcionar al menos la interacción entre los diferentes modelos y diferentes generaciones de un mismo fabricante.Fiabilidad

Para comparar diferentes soluciones, puede usar el tiempo medio entre fallas o el factor de disponibilidad. Si estas cifras no son (o no hay confianza en ellas), entonces se puede hacer una comparación cualitativa. La ventaja será para dispositivos con control conveniente (menos riesgo de errores de configuración), encriptadores especializados (por la misma razón), así como soluciones con un tiempo mínimo para la detección y eliminación de fallas, incluidos los medios de respaldo "en caliente" de nodos y dispositivos en su conjunto.Costo

En lo que respecta al costo, como con la mayoría de las soluciones de TI, es aconsejable comparar el costo total de propiedad. Para calcularlo, no puede reinventar la rueda, sino utilizar cualquier técnica adecuada (por ejemplo, de Gartner) y cualquier calculadora (por ejemplo, la que ya se utiliza en la organización para calcular el TCO). Está claro que para una solución de cifrado de red, el costo total de propiedad consiste en los costos directos de comprar o alquilar la solución en sí, la infraestructura para colocar el equipo y los costos de implementación, administración y mantenimiento (no importa, por su cuenta o en forma de una organización de terceros), así como indirectolos costes de tiempo de inactividad soluciones (debido a la pérdida de productividad del usuario final). Probablemente solo haya una sutileza. El impacto del rendimiento de la solución se puede tener en cuenta de diferentes maneras: ya sea como costos indirectos causados por una caída en la productividad o como costos directos "virtuales" para la compra / actualización y mantenimiento de herramientas de red que compensan la caída en el rendimiento de la red debido al uso de cifrado. En cualquier caso, los costos son difíciles de calcular con una precisión suficiente, es mejor "factor de fuera" cálculo: por lo que habrá más confianza en los totales. Y, como de costumbre, en cualquier caso, tiene sentido hacer una comparación de diferentes dispositivos por TCO para un escenario específico de su uso, real o típico.Durabilidad

Y la última característica es la estabilidad de la decisión. En la mayoría de los casos, la resistencia sólo puede estimarse cualitativamente, la comparación de las diferentes soluciones. Debemos recordar que los dispositivos de cifrado no son solo un medio, sino también un objeto de protección. Pueden estar expuestos a diversas amenazas. En primer plano hay amenazas de confidencialidad, reproducción y modificación de mensajes. Estas amenazas se pueden realizar a través de vulnerabilidades del cifrado o sus modos individuales, a través de vulnerabilidades en los protocolos de cifrado (incluso en las etapas de establecer una conexión y generar / distribuir claves). La ventaja será para las soluciones que permiten cambiar el algoritmo de cifrado o cambiar el modo de cifrado (al menos a través de una actualización de firmware), para soluciones que proporcionan el cifrado más completo, ocultando al atacante no solo los datos del usuario,pero también la dirección y otra información de servicio, así como aquellas soluciones que no solo cifran, sino que también protegen los mensajes de la reproducción y modificación. Para todos los algoritmos de cifrado modernos, firmas electrónicas, generación de claves y otros, que están consagrados en los estándares, se puede suponer la misma fuerza (de lo contrario, puede perderse en la naturaleza de la criptografía). ¿Deberían ser ciertamente algoritmos GOST? Aquí todo es simple: si el escenario de la aplicación requiere la certificación del FSB para la protección de la información criptográfica (y en Rusia este es el caso más frecuente) para la mayoría de los escenarios de cifrado de red, entonces solo elegimos entre los certificados. Si no es así - no hay sentido de excluir dispositivos sin necesidad de certificados de consideración.Para todos los algoritmos de cifrado modernos, firmas electrónicas, generación de claves y otros, que están consagrados en los estándares, se puede suponer la misma fuerza (de lo contrario, puede perderse en la naturaleza de la criptografía). ¿Deberían ser ciertamente algoritmos GOST? Aquí todo es simple: si el escenario de la aplicación requiere la certificación del FSB para la protección de la información criptográfica (y en Rusia este es el caso más frecuente) para la mayoría de los escenarios de cifrado de red, entonces solo elegimos entre los certificados. De lo contrario, no tiene sentido excluir dispositivos sin certificados.Para todos los algoritmos de cifrado modernos, firmas electrónicas, generación de claves y otros, que están consagrados en los estándares, se puede suponer la misma fuerza (de lo contrario, puede perderse en la naturaleza de la criptografía). Si esto asegúrese de algoritmos GOST? Aquí todo es simple: si el escenario de la aplicación requiere la certificación del FSB para la protección de la información criptográfica (y en Rusia este es el caso más frecuente) para la mayoría de los escenarios de cifrado de red, entonces solo elegimos entre los certificados. De lo contrario, no tiene sentido excluir dispositivos sin certificados.Si el escenario de la aplicación requiere la certificación del FSB para la protección de la información criptográfica (y en Rusia este es el caso más frecuente) para la mayoría de los escenarios de cifrado de red, entonces solo elegimos entre los certificados. De lo contrario, no tiene sentido excluir dispositivos sin certificados.Si el escenario de la aplicación requiere la certificación del FSB para la protección de la información criptográfica (y en Rusia este es el caso más frecuente) para la mayoría de los escenarios de cifrado de red, entonces solo elegimos entre los certificados. De lo contrario, no tiene sentido excluir dispositivos sin certificados.Otra amenaza es la amenaza de piratería informática, acceso no autorizado a dispositivos (incluso a través del acceso físico fuera y dentro de la carcasa). La amenaza se puede realizar a través devulnerabilidades de implementación , en hardware y en código. Por lo tanto, la ventaja será para soluciones con una mínima "superficie de ataque" a través de la red, con carcasas protegidas contra el acceso físico (con sensores de manipulación, con protección de sonido y restablecimiento automático de la información clave al abrir el caso), así como aquellas que permiten actualizaciones de firmware cuando se convierte en vulnerabilidad conocida en el código. Hay otra forma: si todos los dispositivos que se comparan tienen certificados FSB, entonces la clase de certificado de protección de información criptográfica según la cual se emite el certificado puede considerarse un indicador de resistencia al agrietamiento.Finalmente, otro tipo de amenaza son los errores de configuración y operación, el factor humano en su forma más pura. Aquí se muestra una ventaja más de los encriptadores especializados sobre las soluciones convergentes, que a menudo se centran en "networkers" experimentados, y pueden causar dificultades a los especialistas en seguridad de la información de "amplio perfil".Para resumir

En principio, uno podría ofrecer un cierto indicador integral para comparar diferentes dispositivos, algo así comodonde p es el peso del indicador, y r es el rango del dispositivo de acuerdo con este indicador, y cualquiera de las características anteriores se puede dividir en indicadores "atómicos". Tal fórmula podría ser útil, por ejemplo, cuando se comparan propuestas de licitación de acuerdo con reglas previamente acordadas. Pero puedes sobrevivir con una tabla simple comoEstaré encantado de responder preguntas y críticas constructivas.