Presentador: damas y caballeros, esta actuación es muy divertida y muy interesante, hoy vamos a hablar sobre cosas reales que se observan en Internet. Esta conversación es ligeramente diferente de las que estamos acostumbrados en las conferencias de Black Hat porque vamos a hablar sobre cómo los atacantes ganan dinero con sus ataques.

Le mostraremos algunos ataques interesantes que pueden generar ganancias, y hablaremos sobre los ataques que realmente tuvieron lugar esa noche cuando pasamos por el Jägermeister y llevamos a cabo una tormenta de ideas. Fue divertido, pero cuando nos tranquilizamos un poco, hablamos con personas que se dedican al SEO y realmente aprendimos que mucha gente gana dinero con estos ataques.

Solo soy un gerente de nivel medio sin cerebro, así que renuncio a mi asiento y quiero presentarles a Jeremy y Trey, que son mucho más inteligentes que yo. Debería tener una presentación inteligente y divertida, pero no está allí, así que mostraré estas diapositivas.

La pantalla muestra diapositivas que representan a Jeremy Grossman y Trey Ford.

Jeremy Grossman, fundador y CTO de WhiteHat Security, fue nombrado entre los 25 mejores CTO por InfoWorld en 2007, cofundador del Consorcio de Seguridad de Aplicaciones Web y coautor de ataques de scripting entre sitios.

Trey Ford es el director del departamento de soluciones arquitectónicas de WhiteHat Security, tiene 6 años de experiencia como consultor de seguridad para compañías de Fortune 500 y uno de los desarrolladores del estándar de seguridad de datos de tarjetas de pago PCI DSS.

Creo que estas imágenes compensan mi falta de humor. En cualquier caso, espero que disfrute de su rendimiento, después de lo cual comprenderá cómo se utilizan estos ataques en Internet para ganar dinero.

Jeremy Grossman: Buenas tardes, gracias a todos por venir. Será una conversación muy divertida, aunque no verá un ataque de día cero o una nueva tecnología genial. Intentaremos contar de manera interesante las cosas reales que suceden todos los días y permitir que los malos "cocinen" mucho dinero.

No nos esforzamos por impresionarlo con lo que se muestra en esta diapositiva, sino que simplemente le explicamos lo que está haciendo nuestra empresa. Entonces, White Hat Sentinel, o "White Hat Sentinel" es:

- número ilimitado de clasificaciones: control y gestión experta de sitios de clientes, la capacidad de escanear sitios independientemente de su tamaño y frecuencia de cambios;

- amplio alcance: escaneo autorizado de sitios para detectar vulnerabilidades técnicas y pruebas de usuarios para detectar errores lógicos en áreas comerciales no alcanzadas;

- eliminación de resultados falsos positivos: nuestro equipo de trabajo verifica los resultados y asigna la gravedad y la clasificación de amenazas adecuadas;

- desarrollo y control de calidad: el sistema WhiteHat Satellite Appliance nos permite atender de manera remota los sistemas de los clientes a través del acceso a la red interna;

- mejora y mejora: el escaneo realista le permite actualizar el sistema de manera rápida y eficiente.

Por lo tanto, realizamos una auditoría de cualquier sitio en el mundo, tenemos el equipo más grande de expertos en aplicaciones web, realizamos 600-700 pruebas de evaluación cada semana, y todos los datos que verá en esta presentación se toman de nuestra experiencia en la realización de este tipo de trabajo.

En la siguiente diapositiva, verá los 10 tipos de ataques más comunes en sitios mundiales. Muestra el porcentaje de vulnerabilidad a ciertos ataques. Como puede ver, el 65% de todos los sitios son vulnerables a las secuencias de comandos entre sitios, el 40% permite la filtración de información, el 23% son vulnerables a la suplantación de contenido. Además de las secuencias de comandos entre sitios, la inyección SQL y las notorias consultas falsas entre sitios, que no se encuentran entre nuestros diez principales, son comunes. Pero en esta lista hay ataques con nombres esotéricos, para la descripción de qué formulaciones vagas se usan y la especificidad de las cuales radica en el hecho de que están dirigidas contra ciertas compañías.

Estas son fallas en la autenticación, fallas en el proceso de autorización, fuga de información, etc.

La siguiente diapositiva habla sobre ataques a la lógica empresarial. Los equipos de control de calidad de control de calidad generalmente los ignoran. Prueban lo que debe hacer el software, no lo que puede hacer, y luego puedes ver cualquier cosa. Los escáneres, todos estos Bohs Blancos / Negros / Grises (cuadros blancos / negros / grises), todos estos cuadros multicolores no pueden detectar estas cosas en la mayoría de los casos, porque simplemente están fijados en el contexto de lo que puede ser el ataque o lo que sucede Parece cuando sucede. Carecen de inteligencia y no saben si algo funcionó o no.

Lo mismo ocurre con los sistemas de detección de intrusos IDS y los firewalls de nivel de aplicación WAF, que tampoco detectan fallas en la lógica empresarial porque las solicitudes HTTP parecen completamente normales. Le mostraremos que los ataques asociados con las deficiencias de la lógica empresarial surgen de forma bastante natural, no hay piratas informáticos, ni metacaracteres y otras rarezas, parecen procesos naturales. Lo que es más importante, a los malos les encantan este tipo de cosas porque los defectos de la lógica empresarial les hacen ganar dinero. Usan XSS, SQL, CSRF, pero llevar a cabo ataques de este tipo se está volviendo más difícil, y vemos que en los últimos 3-5 años se volvieron menos. Pero no desaparecerán solos, ya que los desbordamientos del búfer no irán a ninguna parte. Sin embargo, los tipos malos piensan cómo usar ataques más sofisticados, porque piensan que los "tipos realmente malos" siempre intentan ganar dinero con sus ataques.

Quiero demostrarte trucos reales, y puedes llevarlos a tu arsenal para usarlos de la manera correcta para proteger tu negocio. Otro objetivo de nuestra presentación es que te estés preguntando acerca de la ética.

Encuestas en línea y encuestas

Entonces, al comienzo de la discusión de las deficiencias de la lógica empresarial, hablemos de las encuestas en línea. Las encuestas en línea son la forma más común de averiguar o influir en la opinión pública. Comenzaremos con una ganancia de $ 0 y luego consideraremos el resultado de 5, 6, 7 meses de usar esquemas fraudulentos. Comencemos con una encuesta muy, muy simple. Usted sabe que cada sitio nuevo, cada blog, cada portal de noticias realiza encuestas en línea. Además, ni un solo nicho es demasiado grande o demasiado estrecho, pero queremos ver la opinión pública en áreas específicas.

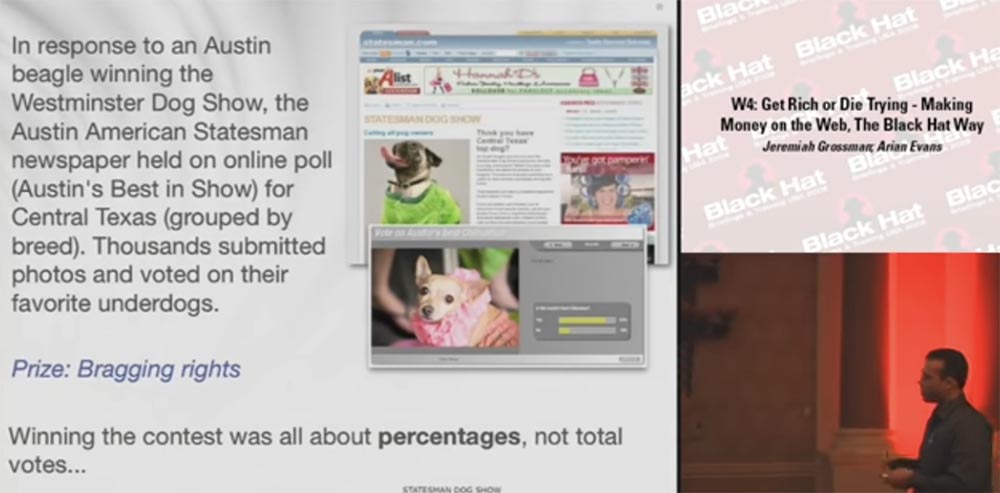

Me gustaría llamar su atención sobre una encuesta realizada en Austin, Texas. Desde que el Beagle de Austin ganó el Westminster Dog Show, Austin American Statesman decidió realizar una encuesta en línea de Best in Show de Austin para los dueños de perros en el centro de Texas. Miles de propietarios enviaron fotos y votaron por sus favoritos. Como en muchas otras encuestas, no había otro premio que el derecho a mostrar a su mascota.

Para votar, se utilizó una aplicación del sistema Web 2.0. Hiciste clic en "sí" si te gustó el perro y descubriste si era el mejor perro de la raza o no. Por lo tanto, votó en varios cientos de perros publicados en el sitio como candidatos para el ganador del programa.

Con este método de votación, fueron posibles 3 tipos de trampas. El primero son innumerables votos, cuando votas por el mismo perro una y otra vez. Es muy simple La segunda forma es un voto múltiple negativo cuando votas una gran cantidad de veces contra un perro en competencia. El tercer método fue que, literalmente, en el último minuto del concurso, colocaste un nuevo perro, votaste por ella, de modo que la oportunidad de obtener votos negativos fue mínima, y ganaste obteniendo 100% de votos positivos.

Además, la victoria se determinó como un porcentaje, y no por el número total de votos, es decir, no se pudo determinar cuál de los perros obtuvo el número máximo de calificaciones positivas, solo se calculó el porcentaje de calificaciones positivas y negativas para un perro en particular. El perro con la mejor relación positiva / negativa ganó.

El colega de "RSnake", amigo de Hansen, le pidió que ayudara a su chihuahua Tiny a ganar la competencia. Ya sabes Robert, él es de Austin. Él, como súper hacker, apagó el proxy Burp y tomó el camino de menor resistencia. Utilizó la técnica de hacer trampa No. 1, habiéndolo llevado a través del ciclo de Burp varios cientos o miles de solicitudes, y esto le dio al perro 2000 votos positivos y la colocó en el primer lugar.

Luego usó la técnica de hacer trampa No. 2 contra su rival Taini, apodado Chuchu. En los últimos minutos del concurso, emitió 450 votos contra Chuchu, lo que fortaleció aún más la posición de Tiny en el primer lugar con una proporción de votos de más de 2: 1, sin embargo, en el porcentaje de críticas positivas y negativas, Tinyi aún perdió. En esta diapositiva, verá la nueva cara de un cibercriminal desanimado por este resultado.

Sí, fue un escenario interesante, pero creo que a mi novia no le gustó esta actuación. Solo quería ganar la competencia de chihuahua en Austin, pero había alguien que estaba tratando de "hackearlo" y hacer lo mismo. Bueno, ahora le paso la palabra a Trey.

Creación de demanda artificial y ganancias en este

Trey Ford: El concepto de "déficit artificial de DoS" se refiere a varios escenarios interesantes diferentes cuando compramos boletos en línea. Por ejemplo, al reservar un lugar especial para un vuelo. Esto puede aplicarse a cualquier tipo de boleto, por ejemplo, a algún evento deportivo o concierto.

Para evitar la compra repetida de cosas escasas, como asientos en el avión, elementos físicos, nombres de usuario, etc., la aplicación bloquea el objeto durante un período de tiempo para evitar conflictos. Y aquí hay una vulnerabilidad asociada con la capacidad de reservar algo por adelantado.

Todos sabemos sobre el tiempo de espera, todos sabemos sobre el final de la sesión. Pero este defecto lógico en particular nos permite elegir un lugar para el vuelo y luego volver a tomar una decisión nuevamente sin pagar nada. Seguramente muchos de ustedes a menudo vuelan en viajes de negocios, pero para mí esto es una parte esencial del trabajo. Probamos este algoritmo en muchos lugares: selecciona un vuelo, elige un lugar y solo después de estar listo ingresa la información de pago. Es decir, después de haber elegido un lugar, este se reserva para usted durante un cierto período de tiempo, desde varios minutos hasta varias horas, y todo este tiempo nadie más puede reservar este lugar. Debido a este período de espera, tiene una oportunidad real de reservar todos los asientos en el avión, simplemente regresando al sitio y reservando los lugares que desea.

Por lo tanto, aparece una opción de ataque DoS: repita automáticamente este ciclo para cada lugar en el avión.

Probamos esto con al menos dos de las aerolíneas más grandes. Puede encontrar la misma vulnerabilidad con cualquier otra reserva. Esta es una gran oportunidad para aumentar los precios de sus boletos para aquellos que quieran revenderlos. Para esto, los especuladores simplemente necesitan reservar los boletos restantes sin ningún riesgo de pérdida de efectivo. De esta manera, puede "bloquear" el comercio electrónico que vende productos de alta demanda: videojuegos, consolas de juegos, iPhones, etc. Es decir, el inconveniente existente de la reserva en línea o del sistema de reservas hace posible que un atacante gane dinero con esto o perjudique a los competidores.

Decodificando Captcha

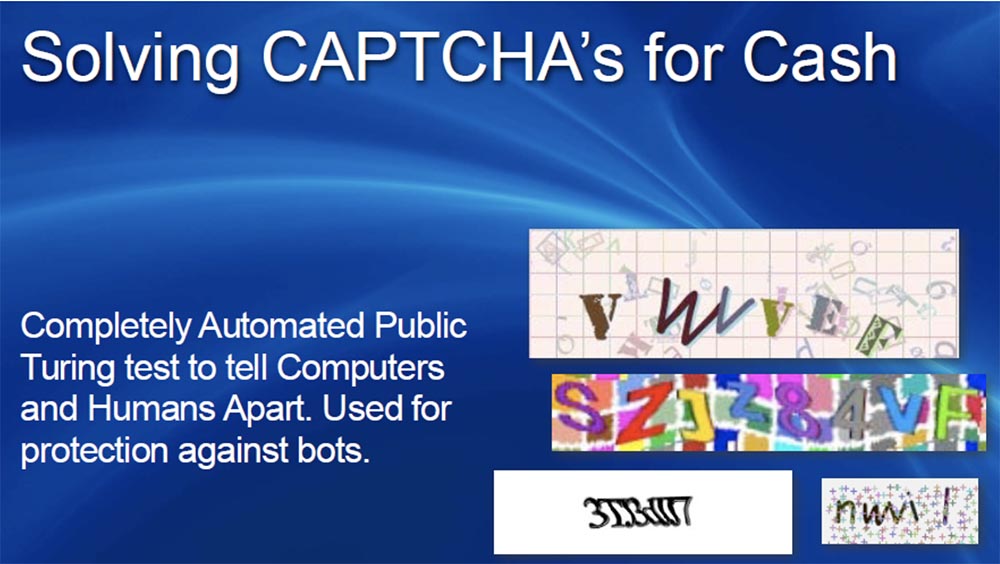

Jeremy Grossman: Ahora hablemos de captcha. Todos conocen estas imágenes molestas que obstruyen Internet y se utilizan para combatir el correo no deseado. Potencialmente, también puede obtener ganancias del captcha. Captcha es una prueba de Turing totalmente automatizada que le permite distinguir a una persona real de un bot. Encontré muchas cosas interesantes al estudiar el tema del uso de captcha.

Captcha se usó por primera vez alrededor de 2000-2001. Los spammers quieren eliminar el captcha para registrarse en los servicios gratuitos de correo electrónico Gmail, Yahoo Mail, Windows Live Mail, MySpace, FaceBook, etc. y enviar spam. Como el captcha se usa lo suficientemente ampliamente, ha aparecido todo un mercado de servicios que ofrece evitar el ubicuo captcha. En última instancia, genera ganancias: un ejemplo es el envío de spam. Puede omitir el captcha de 3 maneras, echemos un vistazo.

El primero son las fallas en la implementación de la idea, o las fallas en el uso de captcha.

Entonces, las respuestas a las preguntas contienen muy poca entropía, como "escribir, qué es 4 + 1". Las mismas preguntas se pueden repetir muchas veces, mientras que el rango de respuestas posibles es bastante pequeño.

La efectividad del captcha se verifica de esta manera:

- la prueba debe llevarse a cabo en condiciones en que la persona y el servidor se eliminan entre sí,

la prueba no debe ser difícil para una persona; - la pregunta debe ser tal que una persona pueda responderla en unos segundos,

Solo la persona a quien se le hace la pregunta debe responder; - la respuesta a la pregunta debería ser difícil para la computadora;

- el conocimiento de preguntas anteriores, respuestas o su combinación no debería afectar la previsibilidad de la próxima prueba;

- la prueba no debe discriminar a personas con discapacidad visual o auditiva;

- La prueba no debe tener un sesgo geográfico, cultural o lingüístico.

Resulta que crear el captcha "correcto" es bastante difícil.

El segundo inconveniente de captcha es la capacidad de utilizar el reconocimiento óptico de caracteres OCR. Un código puede leer una imagen captcha sin importar cuánto ruido visual contenga, ver qué letras o números la forman y automatizar el proceso de reconocimiento. Los estudios han demostrado que la mayoría de los captcha se pueden descifrar fácilmente.

Citaré citas de la Facultad de Informática de la Universidad de Newcastle, Reino Unido. Dicen sobre la facilidad de descifrar los CAPTCHA de Microsoft: "nuestro ataque fue capaz de garantizar un 92% de éxito de segmentación, esto implica que el esquema de captcha de MSN se puede descifrar en el 60% de los casos al segmentar la imagen con su posterior reconocimiento". El hack de captcha de Yahoo fue igual de fácil: "Nuestro segundo ataque logró segmentar 33.4%. Por lo tanto, alrededor del 25.9% de captcha puede ser descifrado. Nuestra investigación muestra que los spammers nunca deberían usar mano de obra humana barata para sortear el captcha de Yahoo, sino que deben confiar en un ataque automatizado de bajo costo ".

La tercera forma de evitar el captcha se llama "Mechanical Turk" o "Turk". Lo probamos contra Yahoo CAPTCHA inmediatamente después de la publicación, y hasta el día de hoy no sabemos, y nadie sabe, cómo defenderse de tal ataque.

Este es el caso cuando tienes un chico malo que ejecutará un sitio para adultos o un juego en línea desde donde los usuarios solicitan algún tipo de contenido. Antes de que puedan ver la siguiente imagen, un sitio propiedad de un hacker hará una solicitud de fondo a un sistema en línea que conozca, digamos Yahoo o Google, tome el captcha desde allí y deslícelo en el usuario. Y tan pronto como el usuario responda la pregunta, el hacker enviará el captcha adivinado al sitio de destino y le mostrará al usuario la imagen solicitada de su sitio. Si tiene un sitio muy popular con mucho contenido interesante, puede movilizar un ejército de personas que completarán automáticamente el captcha de otras personas para usted. Esto es algo muy poderoso.

Sin embargo, no solo las personas intentan evadir el captcha, esta técnica también utiliza los negocios. Robert "RSnake" Hansen en su blog habló una vez con un "solucionador de captcha" rumano, quien dijo que puede resolver de 300 a 500 captcha por hora a una tasa de 9 a 15 dólares por mil captcha resueltos.

Sin rodeos, dice que los miembros de su equipo trabajan 12 horas al día, resolviendo alrededor de 4800 captchas durante este tiempo y, dependiendo de cuán difíciles sean las captchas, pueden recibir hasta $ 50 por día por su trabajo. Esta fue una publicación interesante, pero aún más interesantes son los comentarios que los usuarios del blog dejaron debajo de esta publicación. Inmediatamente apareció un mensaje de Vietnam, donde cierto Kwang Hung informó sobre su grupo de 20 personas, que aceptaron trabajar por $ 4 por 1000 captcha adivinados.

El siguiente mensaje fue de Bangladesh: “¡Hola! ¡Espero que estés bien! Somos una empresa de procesamiento líder de Bangladesh. Actualmente, 30 de nuestros operadores pueden resolver más de 100,000 captcha por día. Ofrecemos excelentes condiciones y una tarifa baja: $ 2 por 1000 captcha adivinado de Yahoo, Hotmail, Mayspace, Gmail, Facebook, etc. Esperamos una mayor cooperación ".

Otro mensaje interesante fue enviado por cierto Babu: "Estaba interesado en este trabajo, por favor llámeme por teléfono".

Entonces es bastante interesante. Podemos discutir cuán legal o ilegal es tal actividad, pero el hecho es que la gente realmente gana dinero con ella.

Obtener acceso a cuentas extranjeras

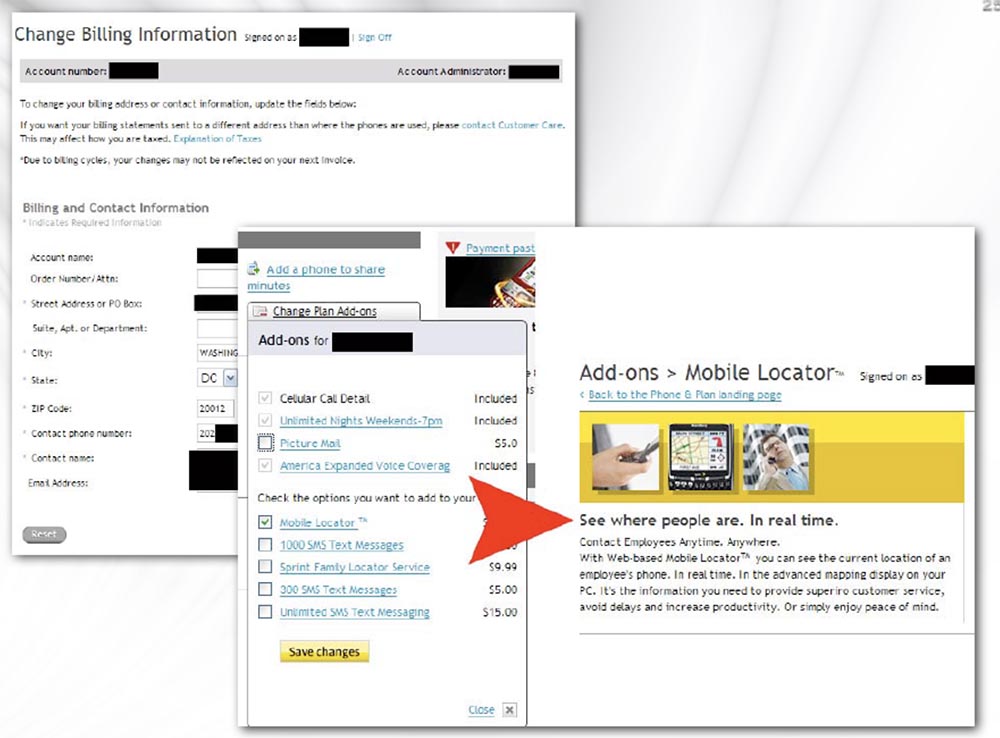

Trey Ford: el próximo escenario del que hablaremos es ganar dinero al hacerse cargo de la cuenta de otra persona.

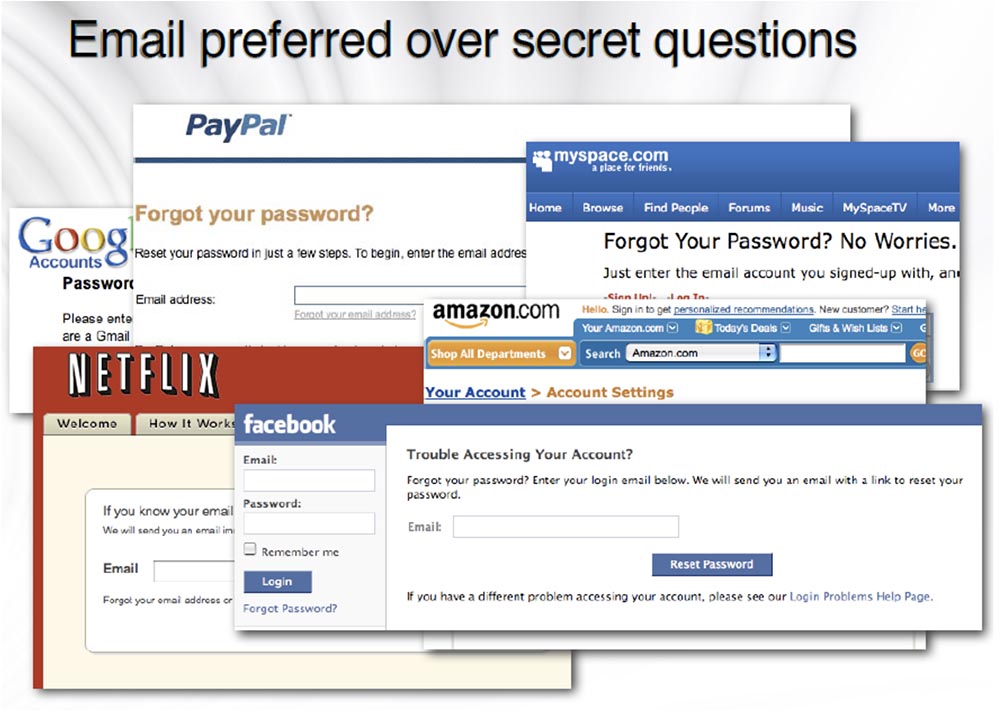

Todos olvidan las contraseñas, y para probar la seguridad de las aplicaciones, el restablecimiento de contraseñas y el registro en línea son dos procesos comerciales enfocados diferentes. , . , , , .

- Sprint. White Hat Sprint -. , , , – , , . - , , . , . – , , . -: GPS- .

, Sprint . , , . Sprint, . , : « , », : Lotus, Honda, Lamborghini, Fiat « ». , , , - ? , — .

: « »? , . (Stifliin) — «», , — , . , , . , , - , «i». , – , , . .

: « ?» — (Longmont), (North Hollywood), (Genoa) (Butte)? , – .

- Sprint , . , , . , , « ».

, GPS , . , .

, . , , .

, . , . , , , . , , , . , . , !

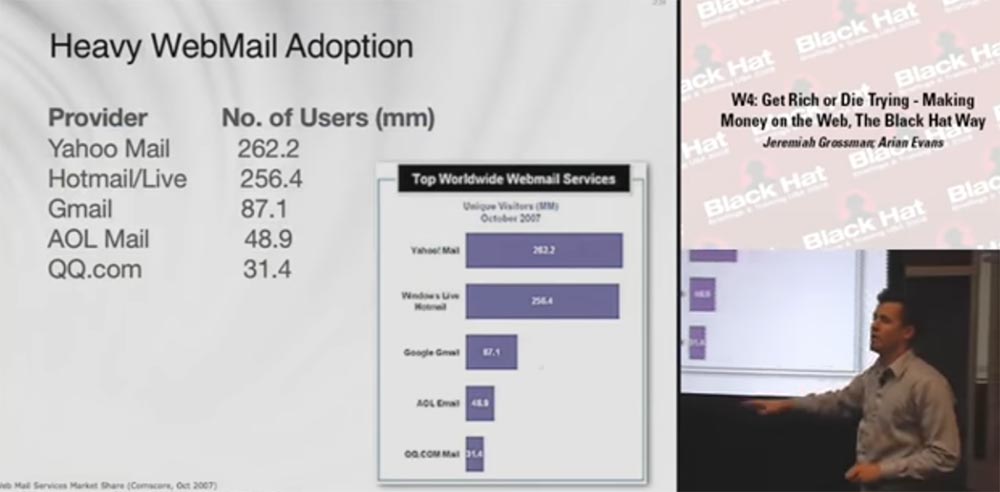

, . Gmail, Yahoo Mail, Hotmail, AOL Mail, -, , , . , , .

Entonces, en China, se basa el servicio en línea "Recuperación de contraseña", donde paga para hackear "su" cuenta. Por 300 yuanes, esto es aproximadamente $ 43, puede intentar restablecer la contraseña de un buzón extranjero con una tasa de éxito del 85%. Por 200 yuanes, o $ 29, se restablecerá con éxito con una contraseña de buzón del 90% para el servicio de correo de su casa. Mil yuanes, o $ 143, cuesta piratear el buzón de cualquier empresa, pero el éxito no está garantizado. También puede utilizar la contratación externa para descifrar contraseñas en los servicios 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN, etc.

Entonces, en China, se basa el servicio en línea "Recuperación de contraseña", donde paga para hackear "su" cuenta. Por 300 yuanes, esto es aproximadamente $ 43, puede intentar restablecer la contraseña de un buzón extranjero con una tasa de éxito del 85%. Por 200 yuanes, o $ 29, se restablecerá con éxito con una contraseña de buzón del 90% para el servicio de correo de su casa. Mil yuanes, o $ 143, cuesta piratear el buzón de cualquier empresa, pero el éxito no está garantizado. También puede utilizar la contratación externa para descifrar contraseñas en los servicios 163, 126, QQ, Yahoo, Sohu, Sina, TOM, Hotmail, MSN, etc.SOMBRERO NEGRO Conferencia de Estados Unidos. Hazte rico o muere: gana dinero en Internet con Black Hat.

Parte 2 (el enlace estará disponible mañana)Un poco de publicidad :)

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes? Apóyenos haciendo un pedido o recomendando a sus amigos,

VPS en la nube para desarrolladores desde $ 4.99 , un

descuento del 30% para usuarios de Habr en un análogo único de servidores de nivel básico que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 Núcleos) 10GB DDR4 240GB SSD 1Gbps desde $ 20 o ¿cómo compartir un servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?