... de lo contrario, su dispositivo puede convertirse en un nodo de red botnet para DDoS.

Hace unos días, aparecieron noticias sobre

Habr y otros recursos de que los servidores MTProxy atacaron al proveedor iraní de nubes Arvan Cloud.

Por un lado, la noticia no es del todo cierta. Pero, por otro lado, ¡el ingenioso enfoque de los hackers me llegó!

Durante mucho tiempo no pude entender con qué propósito

publican proxies gratuitos . Después de todo, es necesario ser un altruista estúpido para compartir su conexión a Internet para todo el mundo. Y en Rusia, por las acciones de terceros a través de este proxy, pueden poner al propietario del proxy, como sucedió con el

creador de Kate Mobile .

En este caso, no considero dispositivos rotos que se usan sin el conocimiento del propietario.Resultó todo ingenioso, ¡simple!

Como funciona

- Una organización hacker toma un pedido de DDoS de algún recurso (más a menudo un sitio).

- Se crea un nombre de dominio en el que la dirección IP del servidor real se indica como un registro A en el DNS. En este caso, el TTL se establece al mínimo.

- Se inicia un servidor proxy en sus servidores (MTProxy, calcetines, etc.)

- El puerto proxy es el puerto de destino en el servidor atacado.

- Publican listas de sus "gratuitos" y esperan un conjunto de "clientes" en el proxy.

- En el momento adecuado, los piratas informáticos cambian el registro A del número requerido de sus dominios, que se distribuyeron como servidores proxy, a la dirección IP del servidor atacado.

Los clientes proxy comienzan a intentar establecer conexiones en los puertos especificados. Y esto sucede hasta que el propietario del dispositivo se da cuenta de que el proxy se ha roto.

Después de un ataque, los hackers devuelven

un registro de sus dominios a un proxy real.

Por lo tanto, una persona puede no notar la "desaparición" del proxy, y los clientes retendrán la base de "clientes" para nuevos ataques.

Teniendo en cuenta que en la Federación de Rusia, Telegram es utilizado por más de 3 millones de personas y dispositivos, luego, cuando se bloquean, todos comenzarán a usar proxies. ¿Cuántos dispositivos se pueden redirigir para DDoS?

Incluso la

inundación SYN se puede hacer bien.

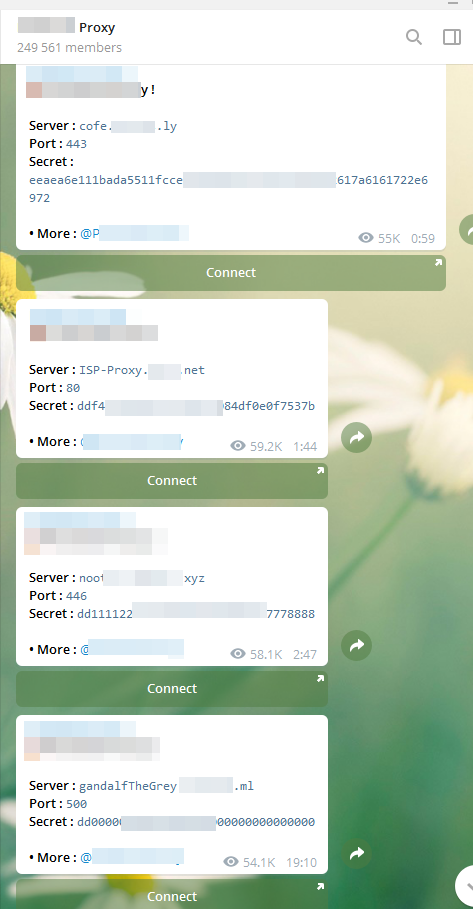

Hay muchos grupos en telegramas que dan "representantes gratuitos".

Y como puede ver, hay muchos cargadores libres.

Incluso si una persona vio que el proxy estaba roto, seleccionaría uno nuevo del mismo canal de telegramas y permanecería en las filas de la botnet.

¿Qué son las noticias falsas?

MTProxy solo no puede atacar por las siguientes razones:

- No es económicamente viable. El significado de los piratas informáticos para "disparar" la fuente del ataque. Y su número no es suficiente para llevar a cabo un ataque DDoS completo.

- Durov no es tonto por usar MTProto para tan bajos propósitos. Incluso si hay algunas tareas ocultas de este protocolo, no se utilizarán para atacar a un proveedor pequeño.

¿Quién tiene la culpa?

Los Estados (en este caso, Irán) están tratando de controlar la vida de sus ciudadanos y bloquear recursos que no se ajustan a sus patrones de gestión.

Pero los ciudadanos están tratando de obtener lo que necesitan y están buscando formas de evitar las prohibiciones. Y los hackers simplemente usan las necesidades naturales de las personas para sus propios fines.

Resulta que el gobierno, tratando de "apretar los tornillos", creó un arma contra sí mismo y sus ciudadanos.

La única forma de dejar de usar el Telegram es crear algo que sea más genial y más conveniente. Pero las tácticas del gobierno son solo "prohibir" y no "crear mejor" ...

Por lo tanto, antes de usar un proxy gratuito, ¡recomiendo comprobar su fiabilidad! O compre / cree su propio personal ...