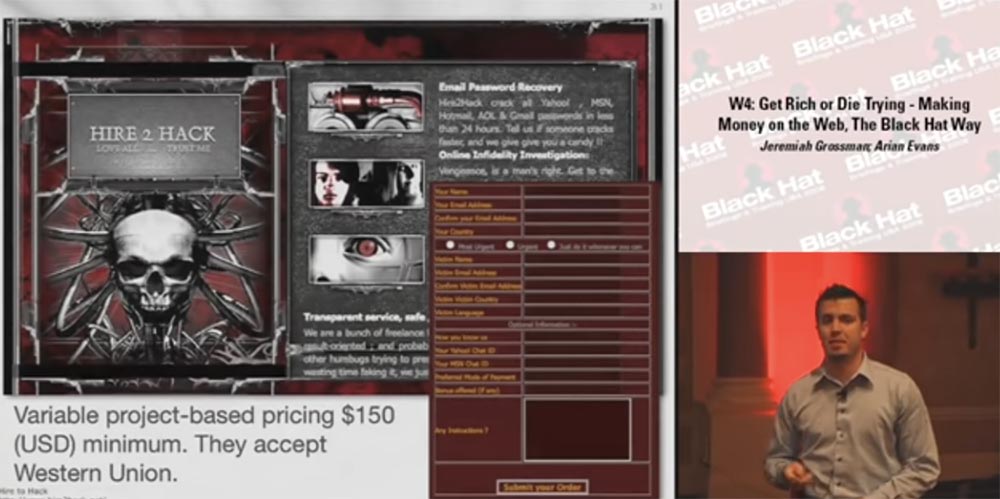

SOMBRERO NEGRO Conferencia de Estados Unidos. Hazte rico o muere: gana dinero en Internet con Black Hat. Parte 1Hay un sitio llamado Hire2Hack, que también acepta aplicaciones para la "recuperación" de contraseñas. Aquí, el costo del servicio comienza en $ 150. No sé sobre el resto, pero debe proporcionarles información sobre usted, porque los va a pagar. Para registrarse, debe especificar un nombre de usuario, correo electrónico, contraseña, etc. Lo curioso es que aceptan incluso transferencias de Western Union.

Vale la pena señalar que los nombres de usuario son información muy valiosa, especialmente cuando están vinculados a una dirección de correo electrónico. Dime, ¿cuál de ustedes indica su nombre real al registrar un buzón? Nadie, esto es divertido!

Por lo tanto, las direcciones de correo electrónico son información valiosa, especialmente si compra en línea o desea rastrear el asunto de un cónyuge que cuelga en un sitio de citas. Si usted es un vendedor, utilizando las direcciones de correo electrónico puede verificar cuáles de sus consumidores o suscriptores utilizan actualmente los servicios de cualquiera de sus competidores.

Por lo tanto, los atacantes de phishing pagan mucho dinero por direcciones de usuarios reales. Además, utilizan ventanas de recuperación de contraseña e inicio de sesión para extraer direcciones de correo electrónico válidas mediante ataques temporales. Muchos grandes portales de comercio electrónico y redes sociales ven el robo de direcciones de correo electrónico válidas como un problema que puede causar mucho daño ya que se han publicado investigaciones interesantes. Por lo tanto, debemos luchar en dos frentes: contra ataques de tiempo y contra fugas de información de este tipo.

Convertir cupones electrónicos en dinero

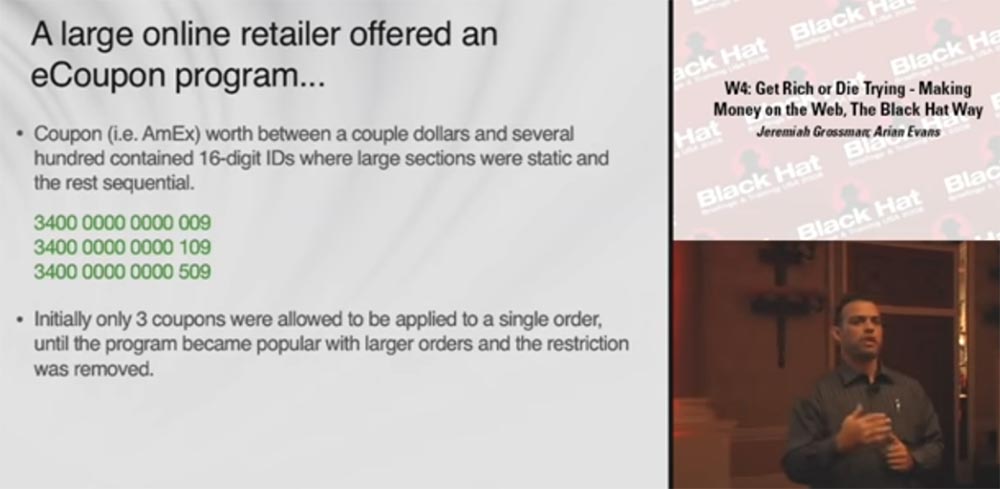

Jeremy Grossman: Entonces, analizamos tres métodos de fraude en línea y ahora estamos elevando las tasas. La siguiente forma es convertir los cupones electrónicos de eCoupons en dinero. Estos cupones se utilizan para compras en línea. El cliente ingresa su identificación única y se aplica un descuento a su compra. Los principales comerciantes en línea ofrecen a los clientes un programa de descuentos que cuenta con el respaldo de AmEx.

Muchos de ustedes saben que los cupones ofrecen un descuento de unos pocos a un par de cientos de dólares y están equipados con una identificación de 16 dígitos. Estos números son muy estáticos y generalmente van en orden. Al principio, solo se permitía aplicar un cupón a un pedido, pero luego, a medida que el programa creció en popularidad, se eliminaron estas restricciones y ahora se pueden usar más de 3 cupones con un pedido.

Alguien ha desarrollado un script que intenta identificar miles de posibles cupones de descuento válidos. Los vendedores son conocidos por pedidos de más de 50 mil dólares, que en lugar de dinero se pagaron con 200 o más cupones. De acuerdo, este es un buen regalo de Navidad!

El problema pasó desapercibido durante mucho tiempo, porque el programa funcionó perfectamente, todos usaron cupones y todos estaban contentos. Esto continuó hasta que el sistema de planificación de carga del programa detectó un aumento del 90% en la carga del procesador en un momento en que las personas "desplazaban" los números de identificación, eligiendo los que ofrecían un descuento.

Los comerciantes le pidieron al FBI que investigara este caso, ya que sospechaban que algo andaba mal. Pero el problema era que los productos se enviaron a una dirección inexistente, y esto los confundió. Resultó que el atacante entró en una conspiración con el servicio de entrega, que "interceptó" los productos por adelantado.

En este caso, lo interesante es que los cupones no son moneda, solo son herramientas de marketing. Sin embargo, los errores en la lógica empresarial llevaron a la necesidad de involucrar al Servicio Secreto, que también se enfrentó al fraude por parte del servicio de entrega que utilizó el sistema en su beneficio.

Ganancias en cuentas falsas

Trey Ford: Esta es una de mis historias favoritas. "La vida real: piratear el espacio de la oficina". Creo que viste una película sobre hackers, "Office Space". Vamos a resolver esto. ¿Cuántos de ustedes han usado la banca en línea?

Bueno, todos admitieron que usaban. Hay una cosa interesante: la capacidad de pagar facturas en línea a través de ACH. La Cámara de Liquidación Automatizada de ACH funciona así. Supongamos que quiero comprar un automóvil de Jeremy y voy a transferir dinero directamente de mi cuenta a su cuenta. Antes de realizar el pago principal, mi institución financiera debe asegurarse de que todo esté bien con nosotros. Por lo tanto, primero, el sistema transfiere una pequeña cantidad, de unos pocos centavos a $ 2, para verificar que las cuentas financieras y las direcciones de enrutamiento de las partes estén en orden y que el cliente reciba este dinero. Después de estar convencidos de que esta transferencia se ha completado normalmente, están listos para enviar el pago completo. Puede hablar sobre si esto es legal, si cumple con los términos del acuerdo de usuario, pero ¿cuál de ustedes tiene una cuenta PayPal? ¿Cuántas personas tienen múltiples ID de PayPal? Esto es probablemente bastante legal y cumple con los Términos y condiciones.

Ahora imagine que este mecanismo se puede utilizar para ganar mucho dinero. Estamos hablando de usar el efecto de crear, digamos, 80 mil de esas cuentas configurando un script simple. Lo único a lo que debe prestar atención es que comenzamos nuestra historia con el uso de un proxy local, script de RSnake, otra herramienta de piratería que debería ayudarnos a ganar dinero, pero ahora vamos a volver y mostrar cómo hacer que la piratería sea mucho más fácil, para ganar dinero solo puedes usar un navegador.

Este ataque particular es individual. Michael Largent, de 22 años y residente en California, utilizó un script simple para crear 58,000 cuentas de corretaje falsas. Los abrió en los sistemas de Schwab, eTrade y algunos otros, asignando los nombres de personajes de dibujos animados a los usuarios falsos de estas cuentas.

Para cada una de estas cuentas, utilizó solo una traducción de prueba utilizando el sistema ACH, sin realizar una transferencia completa de fondos. Pero poseía una cuenta general, en la que se reunieron todas estas herramientas de verificación, y luego se las transfirió a sí mismo. Suena bien, no es mucho dinero, pero en total le dieron un ingreso muy sólido. Así fue como ganó dinero, siguiendo la idea de la película "Office Space". Lo más interesante es que no hay nada ilegal: simplemente recolectó todas estas pequeñas cantidades, pero lo hizo muy rápidamente.

Ganó $ 8,225 en Google Checkout, otros $ 50,225 en eTrade y Schwab. Luego retiró este dinero a una tarjeta de crédito y se lo asignó. Cuando el banco descubrió que todos estos miles de cuentas pertenecen a una persona, los empleados del banco lo llamaron y le preguntaron por qué lo hizo, ¿no comprende que está robando dinero? A lo que Michael les respondió que no entendía y no sabía que estaba cometiendo algo ilegal.

Esta es una muy buena manera de construir nuevas relaciones con personas del Servicio Secreto que lo siguen a todas partes y quieren aprender más sobre usted. Repito una vez más: lo más divertido de este esquema es que no había nada ilegal aquí. Fue detenido sobre la base de la Ley Patriota, la Ley Patriótica. ¿Quién sabe qué es la Ley Patriótica?

Así es, esta es una ley que expande los poderes de los servicios especiales en el campo de la lucha contra el terrorismo. Este tipo usó dibujos animados y nombres cómicos, por lo que pudieron detenerlo por usar nombres de usuario falsos. Por lo tanto, los presentes que usan nombres ficticios para sus buzones deben tener cuidado: ¡esto puede declararse ilegal!

La acusación del Servicio Secreto se basó en cuatro puntos: fraude informático, fraude en Internet y fraude postal, pero el acto de recibir dinero se reconoció como completamente legal, ya que utilizó una cuenta real. No puedo decir si se hizo correctamente o no, éticamente o no éticamente, pero básicamente todo lo que Michael hizo estuvo de acuerdo con los Términos y Condiciones que figuran en los sitios web, por lo que tal vez fue una función adicional.

Hackear bancos a través de ASP

Jeremy Grossman: ya sabes, viajo mucho y me encuentro con personas que tienen conocimientos técnicos o viceversa, que no están versados en tecnología. Y cuando hablamos de la vida, me preguntan dónde trabajo. Cuando respondo que estoy comprometido con la seguridad de la información, me preguntan qué es. Les explico, y luego dicen: "¡Oh, para que puedas romper el banco!"

Entonces, cuando comienzas a explicar cómo realmente puedes hackear un banco, te refieres a hackear a través de proveedores de aplicaciones financieras ASP. Los proveedores de servicios de aplicaciones son compañías que alquilan su propio software y hardware a sus clientes: bancos, cooperativas de crédito y otras compañías financieras.

Sus servicios son utilizados por bancos pequeños y compañías similares que no son financieramente rentables para tener su propio "software" y "hardware". Por lo tanto, alquilan instalaciones ASP, pagándolas mensualmente o todos los años.

Los ASP disfrutan de la mayor atención de los piratas informáticos, porque en lugar de piratear un banco, pueden piratear inmediatamente 600 o mil bancos. Por lo tanto, los ASP son un objetivo muy interesante para los malos.

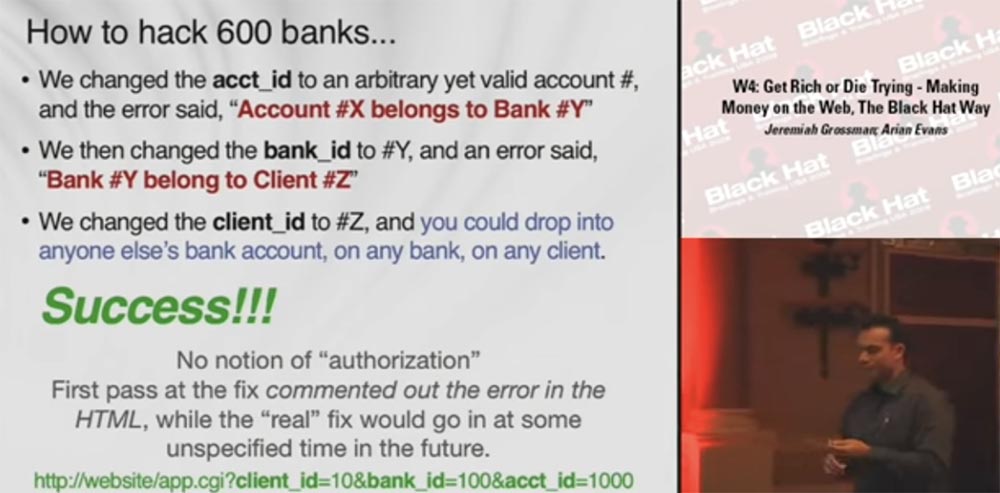

Por lo tanto, las empresas ASP prestan servicios a una gran cantidad de bancos sobre la base de los tres parámetros de URL más importantes: identificador de cliente ID de cliente, identificador de banco ID de banco e identificador de cuenta acct_ID. Cada cliente ASP tiene su propio identificador único que puede usarse potencialmente en varios sitios bancarios. Cada banco puede tener cualquier número de cuentas de usuario para cada aplicación financiera: un sistema de ahorro, un sistema de verificación de cuenta, un sistema de pago, etc., y cada aplicación financiera tiene su propia identificación. Además, cada cuenta de cliente en este sistema de aplicación también tiene su propia ID. Por lo tanto, tenemos tres sistemas de cuentas.

Entonces, ¿cómo pirateamos 600 bancos al mismo tiempo? En primer lugar, miramos el final de una línea de una URL de este tipo:

website / app.cgi? Client_id = 10 & bank_id = 100 & acct_id = 1000 e intentamos reemplazar acct_id con un valor arbitrario #X, después de lo cual obtenemos un mensaje de error grande, resaltado en rojo con el siguiente contenido: " La cuenta #X pertenece al banco #Y "(la cuenta #X pertenece al banco #Y). A continuación, tomamos bank_id, lo cambiamos en el navegador a #Y y recibimos el mensaje: "El banco #Y pertenece al cliente #Z" (el banco #Y pertenece al cliente #Z).

Finalmente, tomamos client_id, le asignamos #Z, y eso es todo, ingresamos a la cuenta en la que originalmente queríamos ingresar. Después de haber descifrado con éxito el sistema, podemos ingresar a cualquier otra cuenta bancaria, o cuenta bancaria o de cliente de la misma manera. Podemos acceder a todas las cuentas del sistema. Generalmente no hay indicios de autorización. Lo único que comprueban es que ha iniciado sesión con su ID y ahora puede retirar dinero libremente, realizar una transferencia, etc.

Un día, uno de nuestros clientes, no ASP, reenvió nuestra información sobre esta vulnerabilidad a otro cliente que usó ASP y les informó que había un problema que debía solucionarse. Les dijimos que probablemente sería necesario reescribir toda la solicitud para ingresar la autorización y que el sistema verificaría si el cliente tiene derecho a realizar transacciones financieras y que llevará algún tiempo.

Dos días después, nos enviaron una respuesta en la que informaron que ya habían solucionado todo por sí mismos: corrigieron la URL para que el mensaje de error ya no apareciera. Por supuesto, fue genial, y decidimos mirar el código fuente para ver qué hicieron usando su "gran" técnica de hackers. Entonces, todo lo que se hizo fue dejar de mostrar el mensaje de error en formato HTML. En general, tuvimos una conversación muy interesante con este cliente. Dijeron que debido a que no pudieron resolver este problema rápidamente, decidieron hacerlo por ahora, con la esperanza de corregir completamente la vulnerabilidad en un futuro lejano.

Transferencia de dinero inversa

Otro método de fraude, que analizaré muy brevemente, es una transferencia de dinero inversa. Esta operación se realiza en muchas aplicaciones bancarias. Al transferir $ 10,000 de la cuenta A a la cuenta B, la fórmula de operación debería funcionar lógicamente de la siguiente manera:

A = A - ($ 10,000)

B = B + ($ 10,000)

Es decir, $ 10,000 se retiran de la cuenta A y se agregan a la cuenta B.

Curiosamente, el banco no verifica si ingresa el monto de transferencia correcto. Por ejemplo, puede reemplazar un número positivo por uno negativo, es decir, transferir _10000 $ de la cuenta A a la cuenta B. En este caso, la fórmula de transacción se verá así:

A = A - (- $ 10,000)

B = B + (- $ 10,000)

Es decir, en lugar de debitar fondos de la cuenta A, se debitarán de la cuenta B y se acreditarán en la cuenta A. Esto sucede de vez en cuando y trae resultados interesantes. En la parte inferior de esta diapositiva, verá un enlace a un artículo de investigación

Breaking the Bank (Vulnerabilities in Numeric Processing dentro de aplicaciones financieras) .

Describe cosas similares que suceden con los errores de redondeo. Este artículo de Corsaire tiene muchas cosas interesantes que nos sirvieron como material para algunas de nuestras propias soluciones.

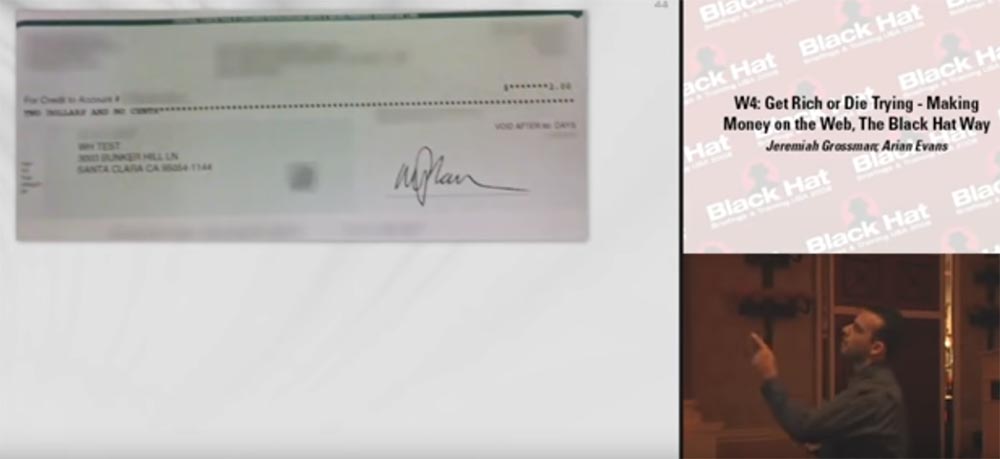

Pero volviendo al problema anterior. Nos pusimos en contacto con la seguridad de ASP y recibimos la siguiente respuesta: "El control comercial interno evitará tales problemas". Dijimos, "ok, mira su sitio web". Unas semanas más tarde, cuando continuamos trabajando con nuestro cliente, recibimos este cheque por correo postal:

Aquí se dice que esta es una tarifa de prueba de $ 2 para nuestra empresa WH. ¡Así ganamos dinero!

Este cheque todavía está en mi escritorio. ¡Para dos de estos exámenes, podemos obtener hasta 4 dólares!

Pero unos meses después nos enteramos de un cliente específico que $ 70,000 fueron transferidos ilegalmente a uno de los países de Europa del Este. No se pudo devolver el dinero porque era demasiado tarde y la ASP perdió a su cliente. Estas cosas suceden, pero lo que nunca aprendimos, porque no somos investigadores forenses, es cuántos otros clientes han sufrido esta vulnerabilidad. Debido a que todo en este esquema parece completamente legal nuevamente, solo cambia la apariencia de la URL.

Comprar en tiendas de TV

Trey Ford: Ahora te contaré sobre un truco verdaderamente técnico, así que escucha con atención. Todos conocemos una pequeña estación de televisión llamada QVC, estoy seguro de que a veces compras algo en este telemercado.

Tenga en cuenta que cuando compre algo en línea, independientemente del sitio, ¡no haga clic en ningún lado, ya que su pedido comenzará a procesarse de inmediato! Tal vez cambie de opinión de inmediato y detenga la transacción. Pero dentro de unos días recibirá por correo un montón de todo tipo de basura, por lo que deberá pagar de inmediato.

Aquí está Quintina Moore Perry, una hacker certificada de 33 años de Greensboro, Carolina del Norte. No sé cómo se ganaba la vida antes, pero puedo decirte cómo comenzó a ganar dinero después de una transacción accidental, que supuestamente hizo, aunque casi inmediatamente canceló la transacción en el sitio.

Todas estas cosas "ordenadas" comenzaron a llegar a su dirección postal de QVC: bolsos de mujer, electrodomésticos, joyas, productos electrónicos. ¿Qué haría si no ordenara por correo? Eso es correcto, nada! Puedes ver de inmediato, nuestra gente ...

Sin embargo, ¡obtienes envío gratis, y el envío gratis es un beneficio! Después de todo, los paquetes ya están en el correo, no necesita enviarlos a ningún lado. Si este es un proceso comercial estándar, ¿cómo se puede usar? ¿Qué hacer con 1800 paquetes que llegaron a su dirección postal de mayo a noviembre? Entonces, esta mujer puso todas estas cosas a subasta en eBay, y como resultado de vender toda esta basura, ¡su ganancia fue de $ 412,000! ¿Cómo lo hizo? ¡Muy simple! Ella dijo en el correo que alguien ordenó todos estos paquetes con QVC a su dirección, pero es muy difícil para ella volver a embalarlos y enviarlos a los destinatarios, ¡así que permita que se envíen en el embalaje original de QVC!

Como puede ver, esta es una solución muy técnica. Sin embargo, QVC estaba preocupado por este problema después de que 2 personas que compraron el producto en eBay lo recibieron en un paquete de QVC. Un tribunal federal encontró a esta mujer culpable de fraude postal.

Por lo tanto, un simple problema técnico con la cancelación de los pedidos realizados permitió a esta mujer ganar una gran cantidad de dinero.

37:40 min

SOMBRERO NEGRO Conferencia de Estados Unidos. Hazte rico o muere: gana dinero en Internet con Black Hat. Parte 3Un poco de publicidad :)

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes? Apóyenos haciendo un pedido o recomendando a sus amigos,

VPS en la nube para desarrolladores desde $ 4.99 , un

descuento del 30% para usuarios de Habr en un análogo único de servidores de nivel básico que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 Núcleos) 10GB DDR4 240GB SSD 1Gbps desde $ 20 o ¿cómo compartir un servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?