SOMBRERO NEGRO Conferencia de Estados Unidos. Hazte rico o muere: gana dinero en Internet con Black Hat. Parte 1SOMBRERO NEGRO Conferencia de Estados Unidos. Hazte rico o muere: gana dinero en Internet con Black Hat. Parte 2Llegaron a discutir la posibilidad de llevar a los conductores de UPS a una confrontación con un sospechoso. Veamos ahora si lo que se cita en esta diapositiva es legal.

Esto es lo que la Comisión Federal de Comercio de la FTC responde a la pregunta: "¿Tengo que devolver o pagar un artículo que nunca pedí?" - "No. Si recibió un producto que no ordenó, tiene el derecho legal de aceptarlo como un regalo gratis ". ¿Eso suena ético? Me lavo las manos porque no soy lo suficientemente inteligente como para discutir tales problemas.

Pero curiosamente, vemos una tendencia en la que cuanto menos tecnología usamos, más dinero obtenemos.

Fraude de Internet de afiliados

Jeremy Grossman: Es realmente muy difícil de entender, pero de esta manera puedes obtener una cantidad de dinero de seis cifras. Entonces, para todas las historias que escuchaste, hay enlaces reales, y puedes leer en detalle sobre todo esto. Uno de los tipos más interesantes de fraude en línea es el fraude de afiliados. Las tiendas en línea y los anunciantes, a través de redes de afiliados, dirigen el tráfico y los usuarios a sus sitios a cambio de una parte de las ganancias generadas por esto.

Voy a hablar sobre algo que mucha gente conoce desde hace muchos años, pero no pude encontrar un solo enlace público que indicara cuántas pérdidas causó este tipo de fraude. Que yo sepa, no hubo demandas judiciales, ni investigaciones penales. Hablé con empresarios dedicados a la producción, hablé con muchachos de redes de afiliados, hablé con Black Cats: todos están seguros de que los estafadores ganaron una gran cantidad de dinero de la asociación.

Le pido que tome mi palabra y se familiarice con el resultado de la "tarea" que completé con estos problemas específicos. En ellos, los estafadores "sueldan" cantidades de 5-6 dígitos, y algunas veces de siete cifras mensualmente, utilizando técnicas especiales. Hay personas en esta sala que pueden verificar esto si no están obligados por un acuerdo de confidencialidad. Entonces, te voy a mostrar cómo funciona esto. Varios jugadores están involucrados en este esquema. Verás lo que es una nueva generación de juegos asociados.

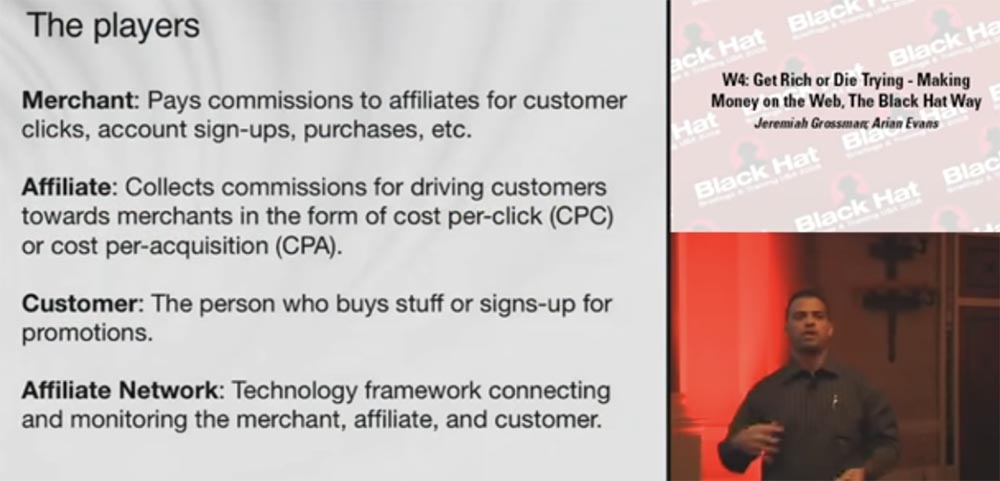

El juego involucra a un comerciante que tiene algún tipo de sitio web o producto, y le paga a los socios una comisión por los clics de los usuarios, las cuentas creadas, las compras, etc. Le paga al socio que alguien visite su sitio, hace clic en el enlace, va al sitio web de su vendedor y compra algo allí.

El siguiente jugador es un socio que recibe dinero en forma de pago por cada clic (CPC) o en forma de comisión (CPA) para redirigir a los compradores al sitio web del vendedor.

Las comisiones implican que, como resultado de las actividades del socio, el cliente realizó una compra en el sitio web del vendedor.

Un comprador es una persona que realiza compras o se suscribe a las acciones de un vendedor.

Las redes de afiliados proporcionan tecnologías que integran y rastrean las actividades del vendedor, socio y comprador. Ellos "pegan" a todos los jugadores y proporcionan su interacción.

Es posible que necesite unos días o un par de semanas para comprender cómo funciona todo esto, pero no hay tecnologías complicadas. Las redes de afiliados y los programas de afiliados cubren todos los tipos de negociación y todos los mercados. Google, EBay, Amazon los tienen, sus intereses de comisionados se cruzan, están en todas partes y no carecen de ingresos. Estoy seguro de que sabe que incluso el tráfico de su blog es capaz de generar varios cientos de dólares en ganancias mensuales, por lo que este esquema será fácil de entender.

Así es como funciona el sistema. Usted afilia un sitio pequeño, o un tablón de anuncios electrónico, no importa, firme un programa de afiliación y obtenga un enlace especial que coloque en su página web. Ella se ve así:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Aquí hay un programa de afiliación específico, su ID de afiliación, en este caso es 100, y el nombre del producto que se vende. Y si alguien hace clic en este enlace, el navegador lo envía a la red de afiliados, configura cookies de seguimiento especiales, vinculándolo al ID de afiliado = 100.

Set-Cookie: AffiliateID=100

Y redirige a la página del vendedor. Si más tarde el comprador compra algún producto durante el período de tiempo X, que puede ser día, hora, tres semanas, cualquier hora acordada, y todo este tiempo las cookies continúan existiendo, entonces el socio recibe su comisión.

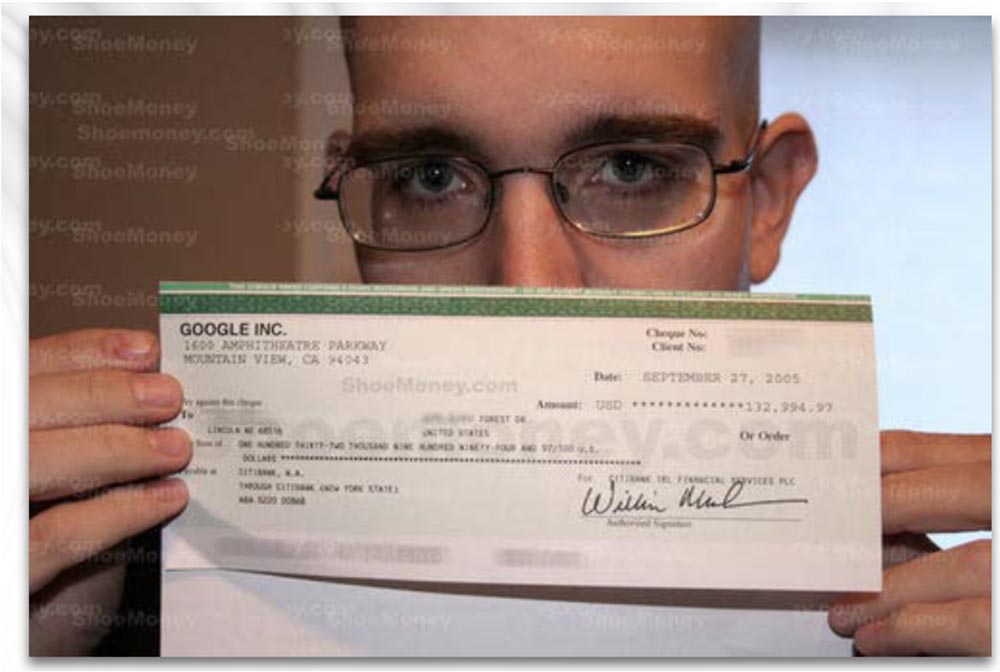

Este es el esquema, gracias al cual las compañías afiliadas ganan miles de millones de dólares usando tácticas efectivas de SEO. Daré un ejemplo. La siguiente diapositiva muestra el cheque, ahora lo aumentaré para mostrarle la cantidad. Este es un cheque de Google por 132 mil dólares. El nombre de este caballero es Schumann, es dueño de una red de sitios web publicitarios. Esto no es todo el dinero, Google paga tales cantidades una vez al mes o una vez cada 2 meses.

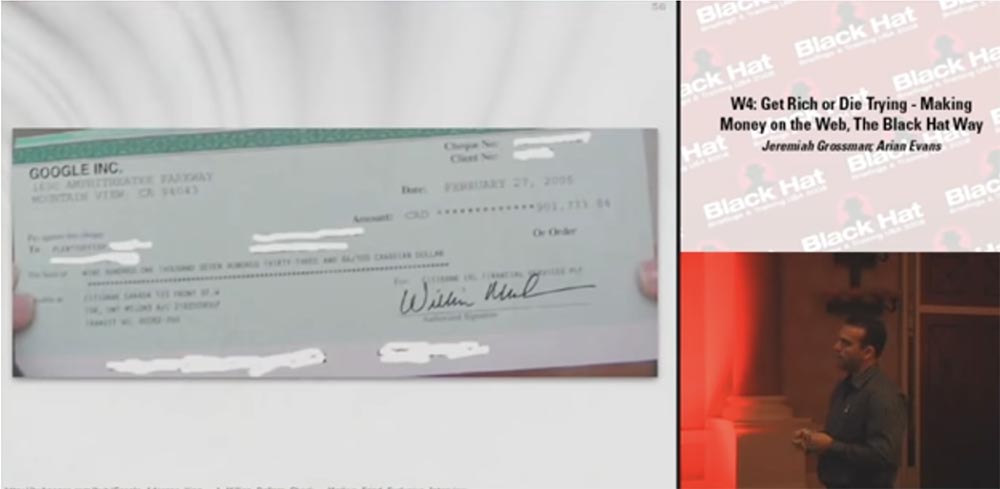

Otro cheque de Google, lo aumentaré, y verá que se emite por un monto de 901 mil dólares.

¿Debo preguntarle a alguien sobre la ética de tales formas de ganar? Silencio en el pasillo ... Este cheque es un pago de 2 meses, porque el cheque anterior fue rechazado por el banco del beneficiario debido a un pago excesivo.

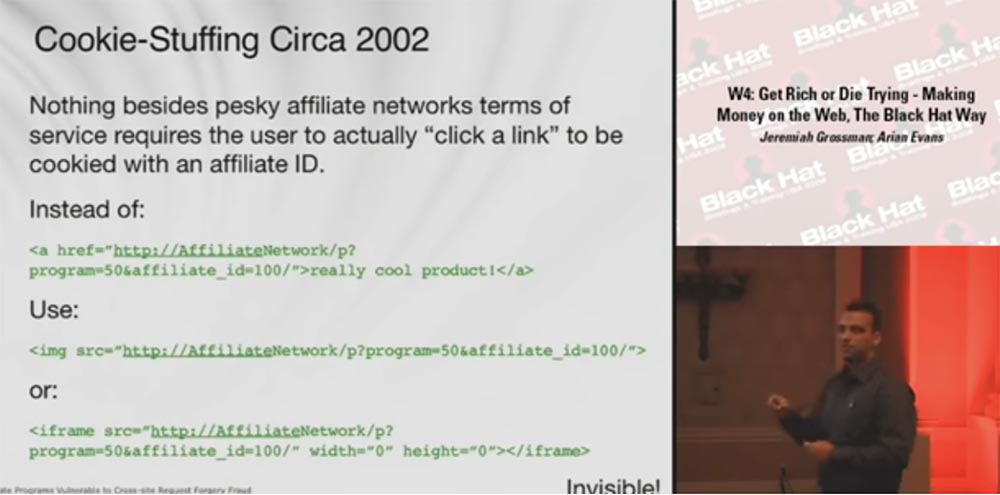

Por lo tanto, nos aseguramos de que ese dinero se pueda hacer, y este dinero se paga. ¿Cómo puedes vencer este esquema? Podemos usar una técnica llamada relleno de cookies o "relleno de cookies". Este es un concepto muy simple que apareció en 2001-2002, y esta diapositiva muestra cómo se veía en 2002. Te contaré la historia de su aparición.

Nada más que las molestas condiciones de servicio de las redes de afiliados requieren que el usuario realmente haga clic en el enlace para que su navegador recoja las cookies con la ID de afiliado.

Puede descargar automáticamente esta URL, en la que generalmente hace clic el usuario, en la fuente de la imagen o en la etiqueta del iframe. Además, en lugar del enlace:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

Cargas esto:

<img src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”>

O es:

<iframe src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/” width=”0” height=”0”></iframe>

Y cuando el usuario acceda a su página, recogerá automáticamente las cookies de afiliados. Al mismo tiempo, independientemente de si compra algo en el futuro, recibirá su comisión, ya sea que haya redirigido el tráfico o no, no importa.

En los últimos años, esto se ha convertido en el entretenimiento de los usuarios de SEO que publican material similar en los tableros de anuncios y desarrollan todo tipo de scripts, dónde más publicar sus enlaces. Los socios agresivos se dieron cuenta de que pueden publicar su código en cualquier lugar de Internet, y no solo en sus propios sitios.

En esta diapositiva, verá que tienen sus propios programas de relleno de cookies que ayudan a los usuarios a rellenar sus "cookies". Y esta no es una cookie, puede descargar 20-30 identificadores de redes afiliadas al mismo tiempo, y tan pronto como alguien compre algo, se le pagará por ello.

Pronto, estos chicos se dieron cuenta de que podrían no publicar este código en sus páginas. Rechazaron las secuencias de comandos entre sitios y simplemente comenzaron a publicar sus pequeños fragmentos con código HTML en tableros de mensajes, libros de visitas y redes sociales.

Alrededor de 2005, los comerciantes y las redes de afiliados descubrieron lo que estaba sucediendo, comenzaron a rastrear las referencias y las tasas de clics, y comenzaron a expulsar a socios sospechosos. Por ejemplo, notaron que el usuario hace clic en el sitio MySpace, pero este sitio pertenece a una red de afiliados completamente diferente a la que recibe beneficios legítimos.

Estos muchachos se volvieron un poco más sabios, y en 2007 apareció un nuevo tipo de relleno de galletas. Los socios comenzaron a colocar su código en páginas SSL. De acuerdo con el Protocolo de transferencia de hipertexto RFC 2616, los clientes no deben incluir el campo de encabezado Referer en una solicitud HTTP insegura si la página de referencia se migró desde un protocolo seguro. Esto se debe a que no desea filtrar esta información de su dominio.

A partir de esto, está claro que ningún Referer enviado al socio puede ser rastreado, por lo que los socios principales verán un enlace vacío y no podrán echarlo por esto. Ahora los estafadores tienen la oportunidad de hacer sus "cookies rellenas" con impunidad. Es cierto que no todos los navegadores le permiten hacer esto, pero hay muchas otras formas de hacer lo mismo, mediante la actualización automática de la meta-actualización, metaetiquetas o JavaScript de la página actual del navegador.

En 2008, comenzaron a usar herramientas de hackers más potentes, como los ataques de reenlace - Reenlace de DNS, Gifar y contenido Flash malicioso, que podría destruir completamente los modelos de protección existentes. Lleva algún tiempo descubrir cómo usarlos, porque los muchachos de Cookie-Stuffing no son hackers muy avanzados, solo son vendedores agresivos que no saben mucho de codificación.

Venta de información semi-disponible.

Entonces, vimos cómo ganar montos de 6 dígitos, y ahora pasemos a los de siete dígitos. Necesitamos mucho dinero para hacernos ricos o morir. Veremos cómo puede ganar dinero vendiendo información semi-disponible. Business Wire era muy popular hace un par de años, y sigue siendo importante, vemos su presencia en muchos sitios. Para aquellos que no lo saben, Business Wire proporciona un servicio que consiste en el hecho de que los usuarios registrados del sitio reciben un flujo de comunicados de prensa relevantes de miles de empresas. Varias organizaciones envían comunicados de prensa a esta empresa, que a veces están prohibidos o embargados temporalmente, por lo que la información en estos comunicados de prensa puede afectar el valor de las acciones.

Los archivos de comunicados de prensa se cargan en el servidor web de Business Wire, pero no se vinculan hasta que se levante el embargo. Todo este tiempo, las páginas web de los comunicados de prensa están vinculadas al sitio web principal, y los usuarios son notificados por URL de este tipo:

http://website/press_release/08/29/2007/00001.html http://website/press_release/08/29/2007/00002.html http://website/press_release/08/29/2007/00003.htm

Por lo tanto, mientras está bajo el embargo, publica datos interesantes en el sitio para que tan pronto como se levante el embargo, los usuarios se familiaricen inmediatamente con ellos. Estos enlaces están fechados y enviados por correo electrónico a los usuarios. Tan pronto como expire la prohibición, el enlace funcionará y dirigirá al usuario al sitio donde se publica el comunicado de prensa correspondiente. Antes de proporcionar acceso a la página web del comunicado de prensa, el sistema debe asegurarse de que el usuario haya iniciado sesión legalmente en el sistema.

No comprueban si tiene derecho a familiarizarse con esta información antes de la fecha límite para el embargo, solo necesita iniciar sesión en el sistema. Parece inofensivo por ahora, pero si no ves algo, no significa que él no esté allí.

Lohmus Haavel & Viisemann, una compañía financiera estonia, no piratas informáticos en absoluto, descubrió que las páginas web de los comunicados de prensa fueron nombradas de manera predecible y comenzaron a adivinar estas URL. Si bien es posible que los enlaces aún no existan porque el embargo está vigente, esto no significa que el pirata informático no pueda adivinar el nombre del archivo y, por lo tanto, acceder a él de forma prematura. Este método funcionó porque la única verificación de seguridad de Business Wire fue que el usuario inició sesión legalmente y nada más.

Por lo tanto, los estonios recibieron información antes del cierre del mercado y vendieron estos datos. Hasta que la SEC los rastreó y congeló sus cuentas, lograron ganar $ 8 millones intercambiando información semi-disponible. Piensa en el hecho de que estos tipos solo miraron cómo se veían los enlaces, trataron de adivinar las URL y ganaron 8 millones. Por lo general, en este punto le pregunto a la audiencia si se considera legal o ilegal, si se refiere a los conceptos de comercio o no. Pero ahora solo quiero llamar su atención sobre quién lo hizo.

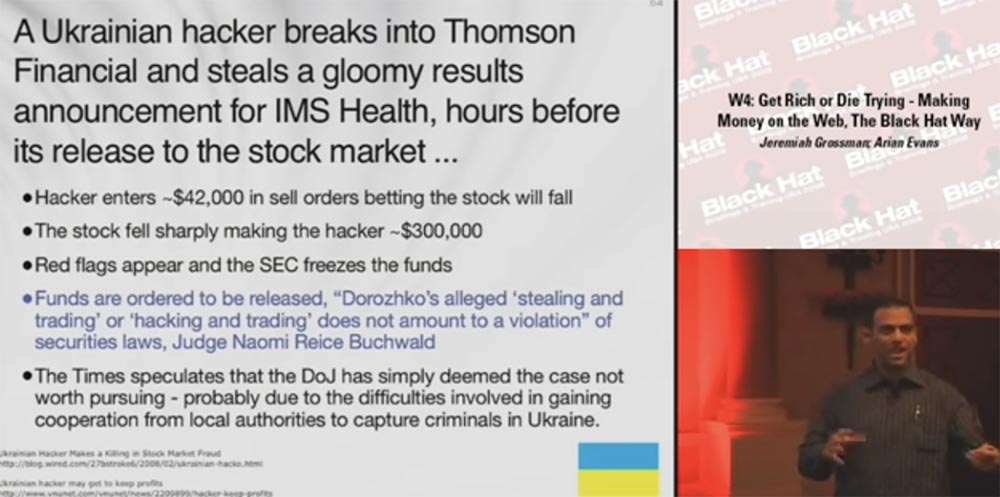

Antes de intentar responder estas preguntas, le mostraré la siguiente diapositiva. Esto no está directamente relacionado con el fraude en línea. Un pirata informático ucraniano pirateó a Thomson Financial, un proveedor de inteligencia de negocios, y robó el problema financiero de IMS Health unas horas antes de que supuestamente ingresara al mercado financiero. No hay duda de que es culpable de romper.

El hacker realizó pedidos de venta por un monto de 42 mil dólares, jugando antes de caer las apuestas. Para Ucrania, esto es una gran cantidad, por lo que el hacker sabía bien lo que estaba haciendo. Una caída repentina en los precios de las acciones le trajo durante varias horas alrededor de 300 mil dólares en ganancias. El intercambio publicó una Bandera Roja, la SEC congeló los fondos, señalando que algo iba mal, y comenzó la investigación. Sin embargo, la jueza Naomi Reis Buchwald declaró que los fondos deberían descongelarse, ya que "el robo y el comercio" y el "pirateo y el comercio" atribuidos a Dorozhko no violan las leyes de valores. El hacker no era un empleado de esta compañía, por lo que no violó ninguna ley sobre la divulgación de información financiera confidencial.

The Times sugirió que el Departamento de Justicia de los Estados Unidos simplemente consideró el caso poco prometedor debido a las dificultades que implica obtener el consentimiento de las autoridades ucranianas para cooperar en la captura del criminal. Entonces este hacker obtuvo 300 mil dólares muy fácilmente.

Ahora compare esto con el caso anterior cuando las personas ganaban dinero simplemente cambiando las URL de los enlaces en su navegador y vendiendo información comercial. Estas son bastante interesantes, pero no son las únicas formas de ganar dinero en la bolsa de valores.

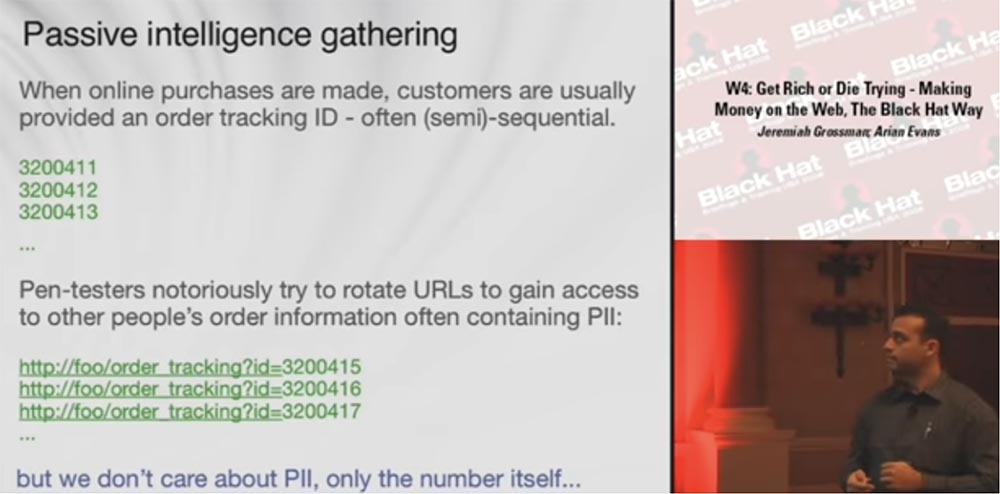

Considere la recopilación pasiva de información. Por lo general, después de realizar una compra en línea, el comprador recibe un código de seguimiento para el pedido, que puede ser secuencial o pseudo-secuencial y se ve así:

3200411

3200412

3200413

Con él, puede rastrear su pedido. Los pentesters o hackers intentan "desplazar" las URL para acceder a los datos del pedido, que generalmente contienen información personal (PII):

http://foo/order_tracking?id=3200415 http://foo/order_tracking?id=3200416 http://foo/order_tracking?id=3200417

Al desplazarse por los números, obtienen acceso a los números de tarjeta de crédito, direcciones, nombres y otra información personal del comprador. Sin embargo, no estamos interesados en la información personal del cliente, sino en el código de seguimiento del pedido en sí, estamos interesados en la inteligencia pasiva.

El arte de sacar conclusiones

Considere el "Arte de sacar conclusiones". Si puede estimar con precisión cuántos "pedidos" procesa la empresa al final del trimestre, entonces, con base en datos históricos, puede concluir si sus asuntos financieros son buenos y en qué dirección fluctuará el valor de sus acciones. Por ejemplo, usted ordenó o compró algo al comienzo del trimestre, no importa, y luego hizo un nuevo pedido al final del trimestre. Por la diferencia en números, podemos concluir cuántos pedidos fueron procesados por la compañía durante este período de tiempo. Si estamos hablando de mil órdenes contra cien mil para el mismo período pasado, puede suponer que los asuntos de la compañía son malos.

Sin embargo, el hecho es que a menudo estos números de serie se pueden obtener sin cumplir realmente el pedido o el pedido, que posteriormente se canceló. Espero que estos números no se muestren en ningún caso y la secuencia continuará desde los números:

3200418

3200419

3200420

Por lo tanto, sabe que tiene la oportunidad de realizar un seguimiento de los pedidos y puede comenzar a recopilar pasivamente información del sitio que nos proporcionan. No sabemos si esto es legal o no, solo sabemos que se puede hacer.

Por lo tanto, hemos examinado los diversos defectos de la lógica empresarial.

Trey Ford: los atacantes son hombres de negocios. Cuentan con el retorno de su inversión. Cuanta más tecnología, cuanto más grande y complejo sea el código, más trabajo debe hacer y es más probable que sea atrapado. Pero hay muchas formas muy beneficiosas de llevar a cabo ataques sin ningún esfuerzo. La lógica de negocios es un negocio gigantesco, y existe una tremenda motivación para que los delincuentes lo rompan. Las desventajas de la lógica de negocios son el objetivo principal de los delincuentes y esto es algo que no se puede detectar simplemente ejecutando un escaneo o realizando pruebas estándar en el proceso de garantía de calidad. Existe un problema psicológico en el aseguramiento de la calidad del control de calidad, que se denomina "tendencia a confirmar el punto de vista de uno", porque, como todo tipo de personas, queremos saber que estamos en lo cierto. Por lo tanto, debe realizar pruebas en condiciones reales.

Es necesario probar todo y todo, porque no todas las vulnerabilidades se pueden detectar en la etapa de desarrollo analizando el código, o incluso durante el control de calidad. Por lo tanto, debe realizar todo el proceso comercial y desarrollar todas las medidas para protegerlo. Se puede aprender mucho de la historia porque algunos tipos de ataques se repiten con el tiempo. Si se despierta una noche debido a una carga máxima en el procesador, puede suponer que algún hacker está tratando de encontrar cupones de descuento válidos. La forma real de reconocer el tipo de ataque es observar el ataque activo, porque reconocerlo en función del historial de registro será una tarea extremadamente difícil.

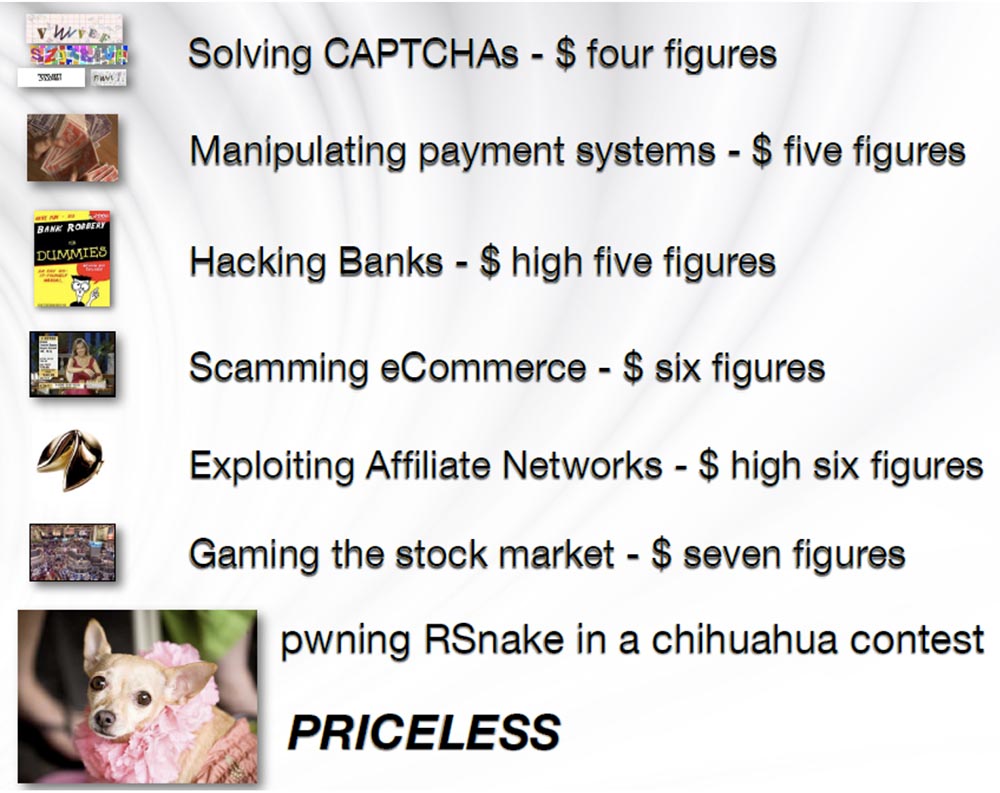

Jeremy Grossman: Entonces, esto es lo que aprendimos hoy.

Adivinar el captcha puede traerte una cantidad en dólares de cuatro dígitos. La manipulación de los sistemas de pago en línea generará una ganancia de cinco cifras para el hacker. Hackear bancos puede generarle ganancias de más de cinco dígitos, especialmente si lo hace más de una vez.

El fraude de comercio electrónico le dará una suma de dinero de seis cifras, y el uso de redes afiliadas le dará una ganancia de 5-6 dígitos o incluso de siete dígitos. Si eres lo suficientemente valiente, puedes intentar engañar al mercado de valores y obtener más de siete cifras de ganancias. ¡Y usar el método RSnake en competencias para el mejor chihuahua no tiene precio!

Lo más probable es que las nuevas diapositivas de esta presentación no aparecieran en el CD, por lo que puede descargarlas más tarde desde la página de mi blog. La conferencia OPSEC se llevará a cabo en septiembre, en la que voy a participar, y creo que podremos crear algunas cosas realmente geniales junto con ellos. Y ahora, si tiene alguna pregunta, estamos listos para responderla.

Un poco de publicidad :)

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes? Apóyenos haciendo un pedido o recomendando a sus amigos,

VPS en la nube para desarrolladores desde $ 4.99 , un

descuento del 30% para usuarios de Habr en un análogo único de servidores de nivel básico que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 Núcleos) 10GB DDR4 240GB SSD 1Gbps desde $ 20 o ¿cómo compartir un servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?