El 24 de noviembre terminó con Slurme Mega, un intensivo avanzado en Kubernetes. El próximo Mega se llevará a cabo en Moscú del 18 al 20 de mayo.

La idea de Slurm Mega: miramos bajo el capó del clúster, analizamos en teoría y practicamos las complejidades de instalar y configurar el clúster listo para producción ("la forma no tan fácil"), consideramos los mecanismos para garantizar la seguridad y la tolerancia a fallas de las aplicaciones.

Mega Bonus: aquellos que aprueban Slurm Basic y Slurm Mega reciben todos los conocimientos necesarios para aprobar el examen CKA en CNCF y un descuento del 50% en el examen.

Un agradecimiento especial a Selectel por proporcionar la nube para practicar, gracias a lo cual cada participante trabajó en su propio grupo completo, y no tuvimos que agregar 5 mil adicionales al precio del boleto para esto.

No diré quiénes son Bondarev y Selivanov, quienes están interesados, lea aquí .

Slurm Mega. Primer dia

El primer día de Slurm Mega, cargamos a los participantes con 4 temas. Pavel Selivanov habló sobre el proceso de crear un clúster a prueba de fallas desde el interior, sobre el trabajo de Kubeadm, así como sobre las pruebas y la agrupación en clúster.

El primer descanso para tomar café. Por lo general, una "llamada para un maestro", pero en Slurm, mientras los estudiantes toman café, los maestros continúan respondiendo preguntas.

Y a pesar del hecho de que la nube "Break II" se cierne sobre la cabeza de Pavel Selivanov, no es su destino irse a descansar.

Sergei Bondarev y Marcel Ibraev están esperando en la fila para ir al departamento.

Durante el descanso, me acerqué a Sergey Bondarev y le pregunté: "¿Qué recomendarías a todos los ingenieros de Kubernetes en función de tu experiencia trabajando con grupos de nuestros clientes?"

Sergey hizo una recomendación simple: “ Bloquee el acceso de Internet al servidor API. Porque periódicamente hay amenazas de seguridad que permiten que usuarios no autorizados accedan al clúster. "

Después de un par de minutos y una botella de agua mineral, Pavel Selivanov se lanzó a la batalla con una sombra el tema "Iniciar sesión en el clúster utilizando un proveedor externo", a saber, LDAP (Nginx + Python) y OIDC (Dex + Gangway).

En el siguiente descanso, los ingenieros de Kubernetes fueron asesorados por Marcel Ibraev, Presidente de Slerm, Administrador Certificado de Kubernetes: " Diré algo trivial, pero dada la frecuencia con la que me encuentro con esto, existe la sospecha de que no todos tienen esto en cuenta. No creas ciegamente todo tipo de procedimientos de Internet, que te dirán cuán genial funciona esta o aquella solución. En el contexto de Kubernetes, esto adquiere un significado especial. Para Kubernetes, un sistema complejo y agregarle una solución que no se probó específicamente en su proyecto y su instalación del clúster puede tener consecuencias tristes, a pesar del hecho de que escribieron sobre su genialidad en Internet. Incluso el propio Kubernetes, sin un enfoque equilibrado, puede dañar su proyecto, "lo que es bueno para el ruso, entonces el alemán es la muerte". Por lo tanto, probamos, verificamos y ejecutamos cualquier solución antes de implementarla en casa. Solo de esta manera tendrá en cuenta todos los matices que puedan surgir ".

Después del almuerzo, Sergey Bondarev se unió a la batalla. Su tema es la política de red, es decir, una introducción a CNI y la política de seguridad de red.

Internet está lleno de artículos sobre política de red. Existe una opinión entre los administradores de que puede prescindir de las Políticas de red, pero los guardias de seguridad aman mucho esta herramienta y requieren que las Políticas de red estén habilitadas.

El volante de Kubernetes de Sergey Bondarev fue interceptado por Pavel Selivanov con el tema "Aplicaciones seguras y altamente accesibles en el clúster". Tiene sus temas favoritos: PodSecurityPolicy, PodDisruptionBudget, LimitRange / ResourceQuota.

El tema de Mega que Pavel habló en DevOpsConf: cómo romper rápida y fácilmente el clúster de Kubernetes y obtener todos los derechos en 5 minutos .

Después de la historia, con qué facilidad se agrieta el grupo de Kubernetes, los administradores escépticos dicen: "Sí, te lo dije, tu Kubernetes es una tontería". Pavel explica que es posible configurar la seguridad en un clúster, y esto no es difícil, solo la configuración de seguridad está deshabilitada por defecto. Detalles en la transcripción del informe .

- ¿Quién rompió el clúster? ¡Entonces él rompió un grupo! ¡Puedo ver perfectamente desde aquí!

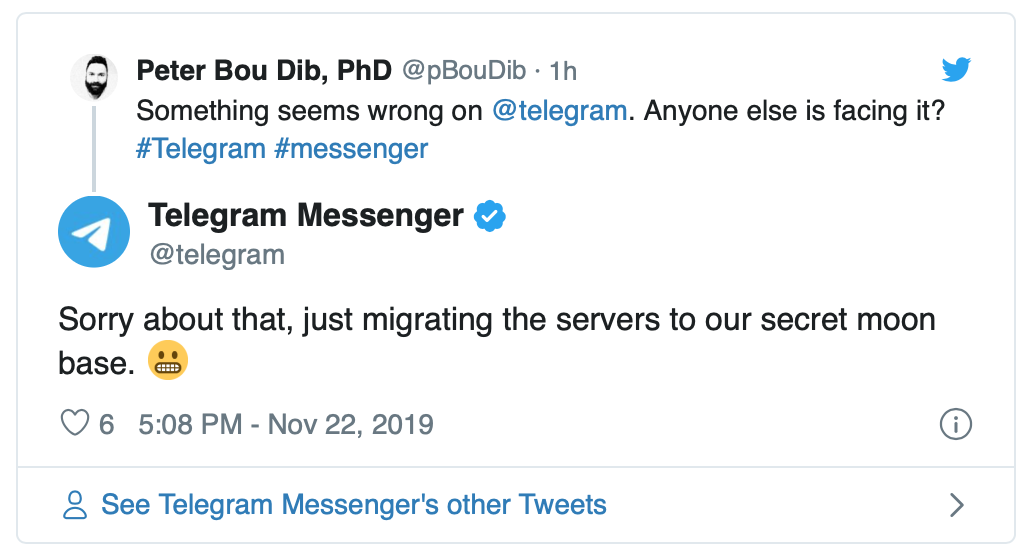

Todo es simple y fácil en Slmerms, para no aburrirse. Pero esta vez Telegram decidió mostrarles a todos el quinto punto:

, [22 . 2019 ., 16:52:52]: , ,

En este brillante y lleno de conocimientos prácticos terminó el primer día. En el segundo día habrá aún más práctica, comenzando un clúster de base de datos usando el ejemplo de PostgreSQL, comenzando un clúster RabbitMQ, administrando secretos en Kubernetes.

Slurm Mega. Segundo dia

El anfitrión comenzó el segundo día con un anuncio alegre: “Por la mañana, como dijo Pavel ayer, nos espera un verdadero hardcore. ¡En el lenguaje de los cirujanos, profundizamos en las entrañas de Kubernetes!

El artista de masas es una historia separada. Uno de los problemas de Slurm es que las personas con sobrecarga de información se desconectan y se quedan dormidas. Siempre hemos estado buscando una manera de hacer algo al respecto, y en el último Slurme, los pequeños juegos con el público se mostraron bien. Esta vez contratamos a una persona especialmente entrenada. Charlamos mucho sobre "concursos interesantes" en el chat, pero el hecho es que no hemos visto participantes tan atrevidos.

Marcel Ibraev vino al rescate, y comenzó a estudiar aplicaciones con estado en el clúster. A saber, iniciar un clúster de base de datos utilizando el ejemplo de PostgreSQL e iniciar un clúster RabbitMQ.

Después del almuerzo, Sergey Bondarev se dirigió a K8S. Y su tema era "Guardar secretos". Estaba cubierto por Mulder y Scully. Aprendí gestión de secretos en Kubernetes y Vault. Y también "La verdad está ahí afuera".

Lo que continuó hasta altas horas de la noche cuando Pavel Selivanov habló sobre el Autoescalador Horizontal Pod

Slurm Mega. Tercer día

Enérgicamente y enérgicamente por la mañana, Sergey Bondarev sorprendió a la audiencia con respaldo y recuperación después de los fracasos. El clúster de copia de seguridad y recuperación utilizando Heptio Velero y etcd fueron verificados personalmente.

Sergey continuó con el tema de la rotación anual de certificados en un grupo: renovando los certificados del plano de control usando kubeadm. Justo antes del almuerzo, para despertar el apetito de los participantes o repelerlo por completo, Pavel Selivanov planteó el tema del despliegue de la aplicación.

Examinamos las herramientas de plantillas y despliegue, y al mismo tiempo las estrategias de despliegue.

Pavel Selivanov contó un nuevo tema: Service Mesh, instalación de Istio. El tema resultó ser tan rico que se puede hacer por separado de manera intensiva. Discutimos planes, seguimos los anuncios.

Lo principal es que todo funciona correctamente. Porque es hora de practicar:

creación de CI / CD para iniciar simultáneamente la implementación de la aplicación y la actualización del clúster. En proyectos de capacitación, todo funciona bien. Y la vida a veces está llena de sorpresas.

¡Que el Slurm te acompañe!