Hoy describiremos el flujo de trabajo real que el Equipo de Respuesta a Incidentes de Varonis utiliza para investigar los ataques de ataque de fuerza bruta (en adelante, los ataques de fuerza bruta) a través de NTLM. Estos ataques son bastante comunes, y nuestro equipo a menudo los encuentra con clientes de todo el mundo.

Descubrimiento

Si ve alguna de estas alertas en el panel de control de Varonis, puede estar expuesto a un ataque de fuerza bruta a través de NTLM:

- Contraseña rociada desde una sola fuente

- Enumeración de cuentas a través de NTLM

- Múltiples bloqueos de cuenta

También puede buscar todos los intentos fallidos de autenticación en el panel de control de Varonis para encontrar actividades sospechosas que deban investigarse.

1. Investigación inicial en la interfaz Varonis

Haga clic en Analytics en el panel de control de Varonis.

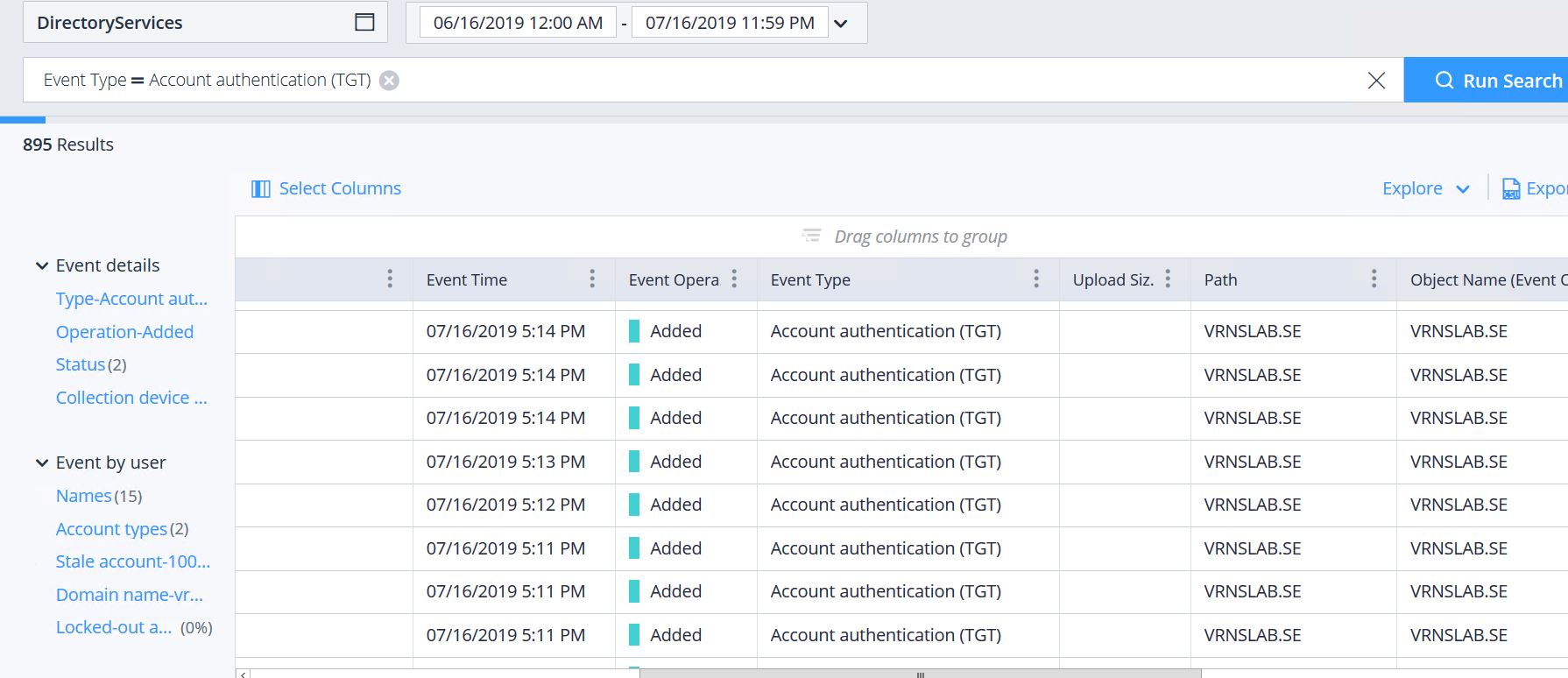

En la lista desplegable Servidores, seleccione DirectoryServices.

Para el tipo de filtro por Tipo de evento, seleccione "Autenticación de cuenta". Como resultado, obtendrá una selección de eventos relacionados con los intentos de inicio de sesión durante un período de tiempo determinado.

Busque intentos de inicio de sesión fallidos para usuarios desconocidos que pueden indicar un ataque de diccionario por nombres de cuenta comunes como "administrador" o "servicio". Varonis muestra cuentas como "Resumen / Nadie" (en el campo resaltado Nombre de usuario (Evento por)) porque no existen en Active Directory y no se pueden comparar.

En la columna "Nombre del dispositivo", lo más probable es que vea el nombre disfrazado de la máquina utilizada para las solicitudes de autenticación. Probablemente no conozca esta máquina, y su nombre no cumplirá con la política de nombres de dispositivos corporativos. Los atacantes a menudo usan nombres de dispositivos como "estación de trabajo" o "mstsc" con la esperanza de ocultar su actividad. A veces dejan el nombre del dispositivo completamente en blanco.

Si ha determinado que un ataque de fuerza bruta a través de NTLM realmente tiene un lugar para estar, debe profundizar en los registros con más detalle.

Busque todos los intentos fallidos de inicio de sesión a través de NTLM utilizando los siguientes filtros:

- descripción del evento 'contiene' NTLM

- Estado del evento = Fallo

- Tipo de evento = Autenticación TGT

Busque todas las autenticaciones exitosas de los nombres de dispositivos utilizados por los ciberdelincuentes para verificar que en este momento no haya signos inmediatos de compromiso exitoso de la cuenta. Registre el valor del campo "Nombre de host del dispositivo de recopilación" para los eventos que se analizan. Este es el nombre del controlador de dominio desde el cual comenzar la siguiente fase de la investigación.

2. Preparando una Auditoría NTLM

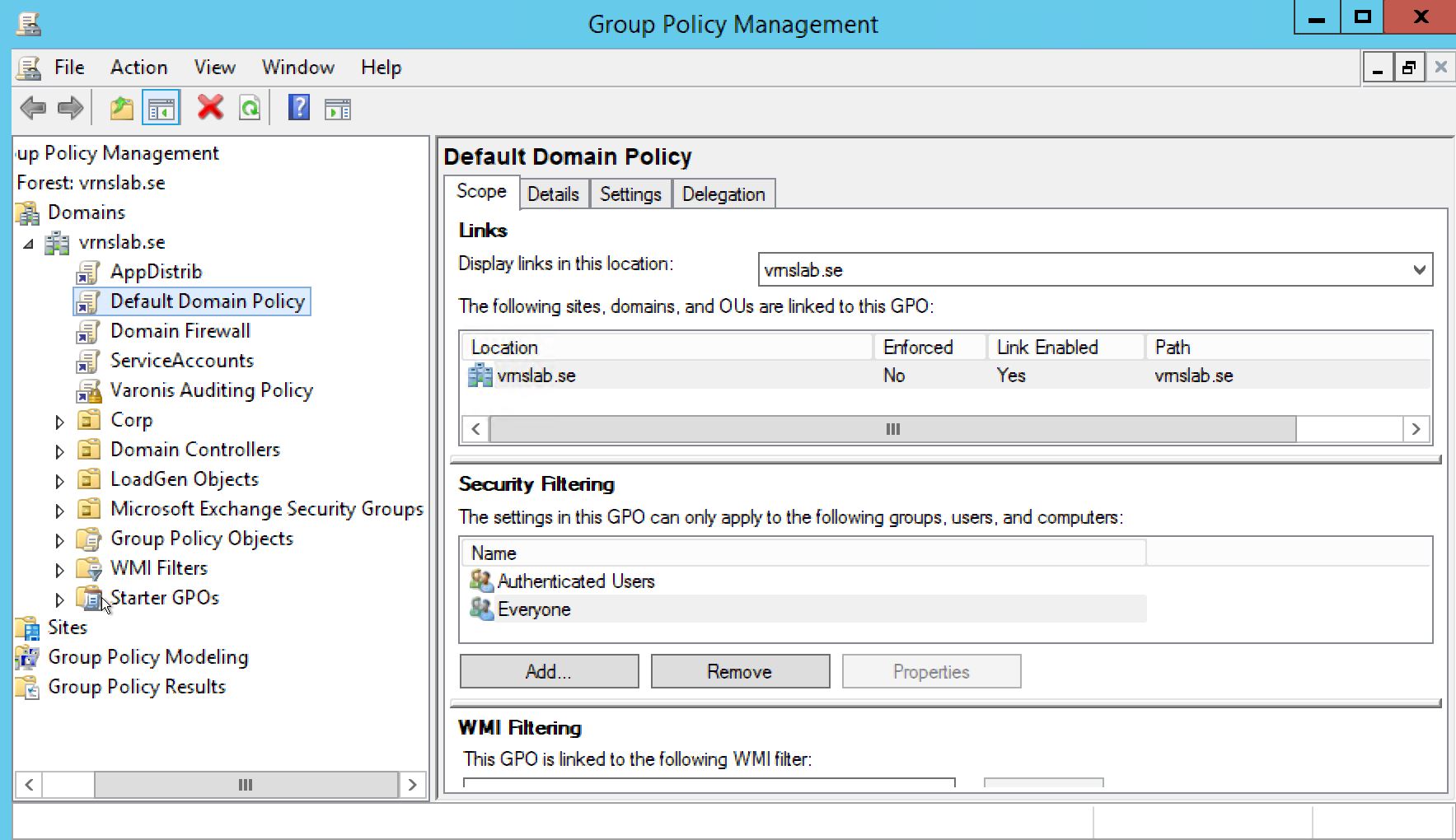

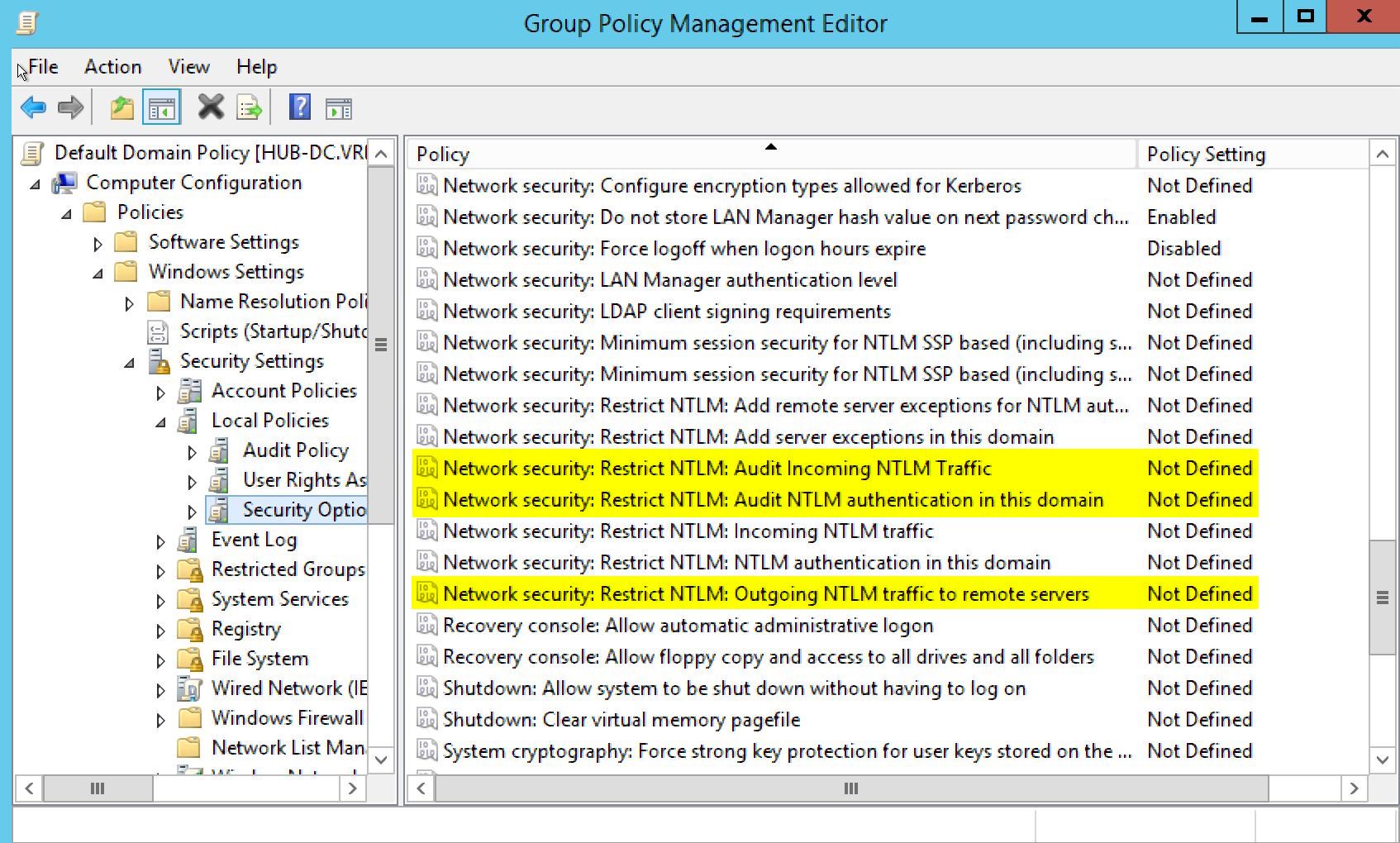

Resalte la Política de dominio predeterminada para que luego podamos recibir eventos de todos los controladores de dominio.

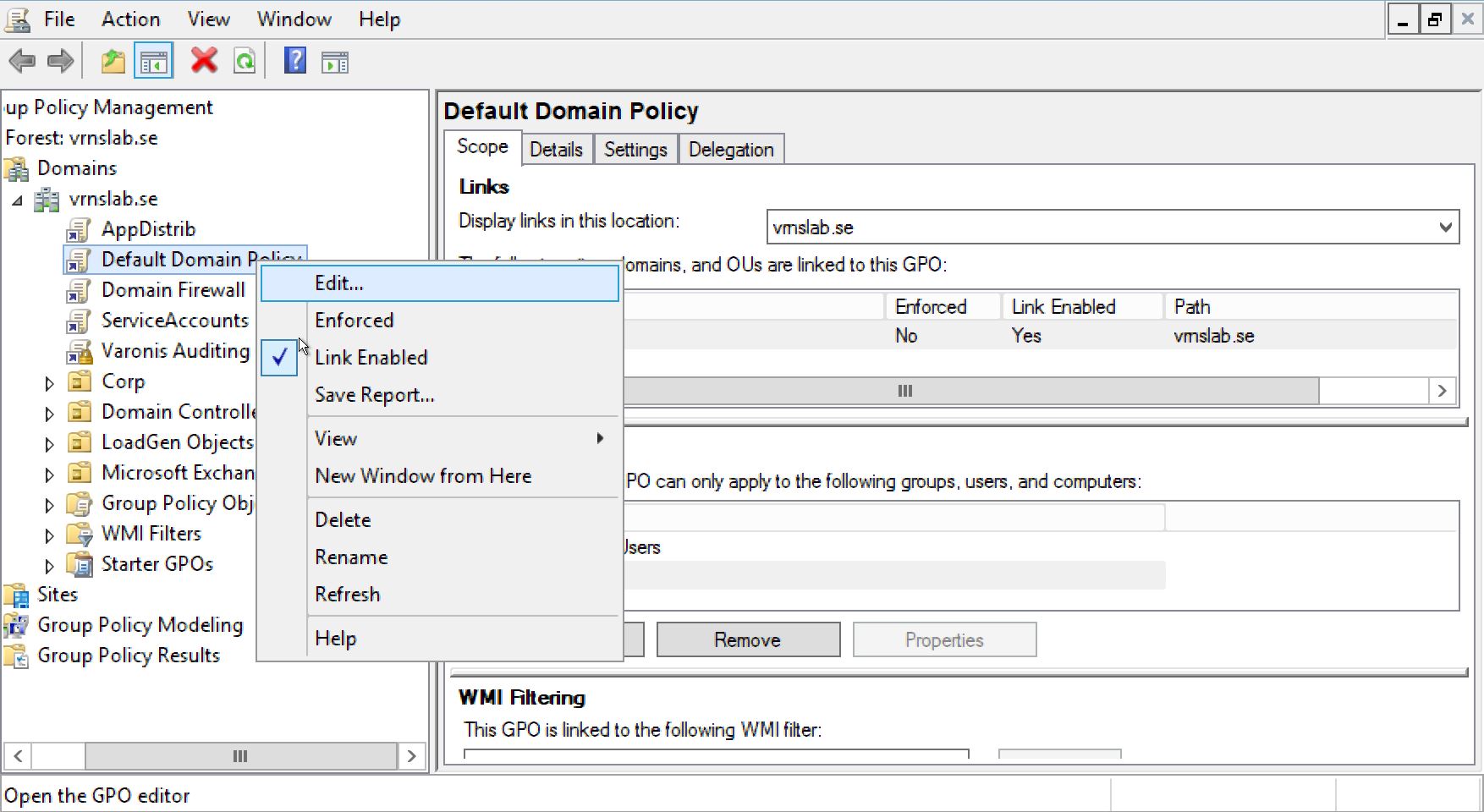

Haga clic derecho en la Política de dominio predeterminada y seleccione Editar.

Se abre la ventana del Editor de administración de directivas de grupo. Expandiendo la jerarquía, seleccione Opciones de seguridad.

Cambie los siguientes valores:

- Seguridad de red: restringir NTLM: auditar tráfico entrante = habilitar la auditoría para todas las cuentas

- Seguridad de red: restringir NTLM: auditar la autenticación NTLM en este dominio = Habilitar todo

- Seguridad de red: Restringir NTLM: Tráfico NTLM saliente a servidores remotos = Auditar todo

Ejecute el comando gpupdate / force para aplicar los cambios.

3. Investigación de registros NTLM

Vaya al controlador de dominio identificado a través de la columna "Nombre del host del dispositivo de recopilación" en el paso 1.

Ejecute el Visor de eventos (comando eventvwr en cmd) y expanda la jerarquía a Registros de aplicaciones y servicios> Microsoft> Windows> NTLM> Operativo. Haga clic derecho en el registro especificado, seleccione Propiedades y aumente el tamaño del registro a al menos 20 MB (el tamaño predeterminado es 1 MB).

Los eventos con Id. De evento = 8004 se asociarán en su mayor parte con intentos de autenticación maliciosa.

Mire en el registro utilizando los nombres de dispositivos o usuarios que vimos en el paso 1. En los eventos encontrados, preste atención al campo "Nombre de canal seguro". Este es el nombre del dispositivo que está siendo atacado.

Aviso importanteEn el registro de eventos de NTLM, verá solo nuevos eventos que comenzaron a llegar desde el momento en que se activó la auditoría en el párrafo 2

4. Remedio

Una vez que hemos identificado el nombre del dispositivo atacado, podemos descubrir cómo el atacante envía estos intentos de autenticación. En los registros del firewall, verifique las conexiones durante los intentos de autenticación maliciosa. En el dispositivo de destino, puede usar el comando netstat o la utilidad Wireshark. Por lo tanto, buscamos la dirección IP y el puerto que utiliza el atacante para enviar solicitudes de autenticación.

Tan pronto como recibamos esta información, podemos tomar medidas para evitar la actividad hostil: bloquear la dirección IP o cerrar el puerto.

Aviso importanteExiste la posibilidad de infección del dispositivo atacado. Ten cuidado

Finalmente, para completar la investigación, debemos verificar todas las acciones para autenticar las cuentas de usuario en el dispositivo atacado, así como la actividad en las fuentes de datos observadas desde el dispositivo atacado y cualquier otra notificación proveniente del dispositivo atacado. Necesitamos mirar los registros de Varonis y NTLM para asegurarnos de que los intentos de autenticación se detengan y continuar monitoreando la nueva actividad.

El equipo de Varonis en Rusia realiza un análisis gratuito de seguridad cibernética y una auditoría de riesgos de la infraestructura de TI. Para hacer esto, deje una

solicitud en el sitio o

contáctenos de manera conveniente.