Si bien la gran empresa está construyendo reductos escalonados de posibles atacantes internos y piratas informáticos, los correos de phishing y spam siguen siendo un simple dolor de cabeza para las empresas. Si Marty McFly supiera que en 2015 (y aún más en 2020) la gente ni siquiera inventaría hoverboards, pero ni siquiera aprendería a deshacerse por completo del correo basura, probablemente perdería la fe en la humanidad. Además, el spam hoy no solo es molesto, sino que a menudo dañino. En aproximadamente el 70% de los casos, durante la implementación de killchain, los ciberdelincuentes se infiltran en la infraestructura con la ayuda de malware contenido en archivos adjuntos o mediante enlaces de phishing en correos electrónicos.

Recientemente, una tendencia hacia la difusión de la ingeniería social como una forma de penetrar en la infraestructura de la organización es claramente visible. Comparando las estadísticas de 2017 y 2018, observamos un aumento de casi el 50 por ciento en el número de casos en que se entregó malware a las computadoras de los empleados precisamente a través de archivos adjuntos o enlaces de phishing en el cuerpo del mensaje.

En general, toda la gama de amenazas que se pueden implementar mediante correo electrónico se puede dividir en varias categorías:

- spam entrante

- inclusión de computadoras de la organización en la red de bots que envían spam saliente

- archivos adjuntos maliciosos y virus en el cuerpo del mensaje (las pequeñas empresas a menudo sufren ataques masivos como Petya).

Para protegerse contra todo tipo de ataques, puede implementar varios SZI o seguir la ruta del modelo de servicio. Ya

hablamos sobre la Plataforma Unificada de Servicios de Ciberseguridad, el núcleo del ecosistema Solar MSS de servicios administrados de ciberseguridad. Entre otras cosas, incluye la tecnología virtualizada Secure Email Gateway (SEG). Como regla general, las pequeñas empresas adquieren una suscripción a este servicio, en la que todas las funciones de TI e IS se asignan a una persona: un administrador del sistema. El spam es un problema que siempre está frente a los usuarios y la administración, y no puede resolverlo. Sin embargo, con el tiempo, incluso el liderazgo deja en claro que simplemente no funciona para "terminar" el administrador de su sistema: toma demasiado tiempo.

2 horas para analizar el correo, es un poco demasiado

Una situación similar nos fue dirigida por uno de los minoristas. Los sistemas de seguimiento del tiempo mostraron que todos los días sus empleados pasaban aproximadamente el 25% de su tiempo (¡2 horas!) En el análisis del buzón.

Después de haber conectado el servidor de correo del cliente, configuramos la instancia SEG como una puerta de enlace bidireccional para el correo entrante y saliente. Comenzamos a filtrar por políticas predefinidas. Compilamos la Lista negra en base a un análisis de los datos proporcionados por el cliente y nuestras propias listas de direcciones potencialmente peligrosas recibidas por los expertos de Solar JSOC como parte de otros servicios, por ejemplo, monitoreando incidentes de seguridad de la información. Después de eso, todo el correo se entregó a los destinatarios solo después de la limpieza, y varios correos no deseados sobre "grandes descuentos" dejaron de verter toneladas en los servidores de correo del cliente, liberando espacio para otras necesidades.

Pero hubo situaciones en las que una carta legítima se clasificó erróneamente como spam, por ejemplo, como recibida de un remitente no confiable. En este caso, hemos otorgado el derecho de decisión al cliente. No hay muchas opciones sobre qué hacer: eliminar inmediatamente o poner en cuarentena. Elegimos la segunda forma en que dicho spam se almacena en la propia SEG. Otorgamos al administrador del sistema acceso a la consola web, en la cual podría encontrar en cualquier momento una carta importante, por ejemplo, de la contraparte, y pasarla al usuario.

Deshacerse de los parásitos

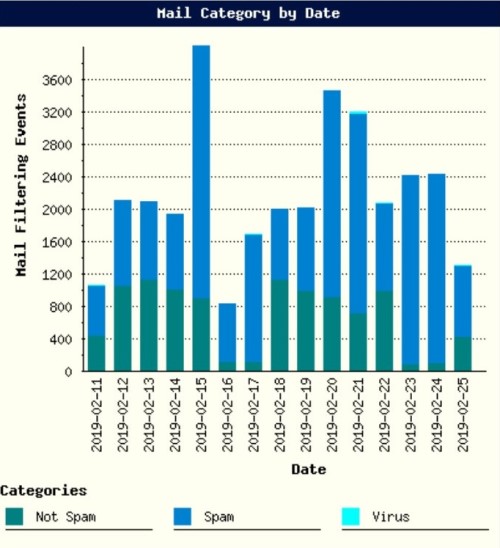

El servicio de protección de correo electrónico incluye informes analíticos cuyo propósito es controlar la seguridad de la infraestructura y la efectividad de la configuración utilizada. Además, estos informes le permiten predecir tendencias. Por ejemplo, encontramos la sección correspondiente "Spam by Recipient" o "Spam by Sender" en el informe y observamos a qué dirección llega la mayor cantidad de mensajes bloqueados.

Justo al analizar dicho informe, el fuerte aumento en el número total de cartas de uno de los clientes nos pareció sospechoso. Tiene una infraestructura pequeña, el número de letras es bajo. Y de repente, después de un día de trabajo, la cantidad de spam bloqueado casi se duplicó. Decidimos echar un vistazo más de cerca.

Vemos que el número de cartas salientes ha aumentado, y en total en el campo "Remitente" hay direcciones de un dominio que está conectado al servicio de protección de correo. Pero hay una advertencia: entre las direcciones completamente sensatas, posiblemente incluso existentes, obviamente hay direcciones extrañas. Observamos la IP desde la que se enviaron las cartas y, como era de esperar, resultó que no pertenecían al espacio de direcciones protegido. Aparentemente, el atacante envió spam en nombre del cliente.

En este caso, hicimos recomendaciones al cliente sobre la configuración correcta de los registros DNS, específicamente SPF. Nuestro experto aconsejó crear un registro TXT que contenga la regla "v = spf1 mx ip: 1.2.3.4/23 -all", que contiene una lista exhaustiva de direcciones que pueden enviar cartas en nombre del dominio protegido.

En realidad, ¿por qué es esto importante? El spam en nombre de una pequeña empresa desconocida es desagradable, pero no crítico. La situación es completamente diferente, por ejemplo, en la industria bancaria. Según nuestras observaciones, el nivel de confianza de la víctima en un correo electrónico de phishing aumenta muchas veces si supuestamente se envió desde un dominio de otro banco o una contraparte conocida por la víctima. Y esto no solo distingue a los empleados bancarios, en otros sectores, el mismo sector energético, nos enfrentamos a la misma tendencia.

Matamos virus

Pero la suplantación de identidad no es un problema tan común, como las infecciones virales. ¿Y cómo tratan con mayor frecuencia las epidemias virales? Pusieron un antivirus y esperan que "el enemigo no pase". Pero si todo fuera tan simple, dado el bajo costo de los antivirus, todos se habrían olvidado del problema del malware. Mientras tanto, recibimos constantemente solicitudes de la serie "ayuda a restaurar archivos, todo ha sido encriptado, el trabajo lo vale, los datos se han perdido". No estamos cansados de repetir a los clientes que el antivirus no es una panacea. Además del hecho de que las bases de datos antivirus pueden no actualizarse lo suficientemente rápido, a menudo encontramos malware que puede evitar no solo los antivirus, sino también los entornos limitados.

Desafortunadamente, pocos empleados ordinarios de las organizaciones conocen los correos electrónicos de phishing y maliciosos y pueden distinguirlos de la correspondencia habitual. En promedio, cada séptimo usuario que no se somete regularmente a una toma de conciencia se presta a la ingeniería social: abre un archivo infectado o envía sus datos a los cibercriminales.

Aunque el vector social de los ataques, en general, aumentaba constantemente poco a poco, el año pasado esta tendencia se hizo especialmente notable. Los correos electrónicos de phishing se volvieron más y más como las listas de correo habituales sobre promociones, próximos eventos, etc. Aquí puede recordar el ataque de Silence al sector financiero: los empleados del banco recibieron una carta supuestamente con un código promocional por participar en la popular conferencia de la industria iFin, y el porcentaje de quienes cayeron en la trampa fue muy alto, aunque, recuerden, estamos hablando del sector bancario, el más avanzado en términos de seguridad de la información.

Antes del último año nuevo, también observamos varias situaciones bastante curiosas, cuando los empleados de empresas industriales recibieron cartas de phishing de muy alta calidad con una "lista" de promociones de año nuevo en tiendas populares en línea y con códigos promocionales para descuentos. Los empleados no solo intentaron seguir el enlace, sino que también enviaron una carta a sus colegas de organizaciones relacionadas. Como el recurso al que se hace referencia en el correo electrónico de phishing fue bloqueado, los empleados comenzaron a dejar solicitudes de acceso al servicio de TI de forma masiva. En general, el éxito del boletín debe haber superado todas las expectativas de los atacantes.

Y recientemente, una compañía que "encriptó" nos pidió ayuda. Todo comenzó con el hecho de que el personal de contabilidad recibió una carta supuestamente del Banco Central de la Federación de Rusia. El contador hizo clic en el enlace de la carta y descargó el minero WannaMine, que, como el conocido WannaCry, explotó la vulnerabilidad de EternalBlue. Lo más interesante es que la mayoría de los antivirus pueden detectar sus firmas desde principios de 2018. Pero, o bien el antivirus estaba deshabilitado, o las bases de datos no se actualizaron, o no estaba allí en absoluto; en cualquier caso, el minero ya estaba en la computadora, y nada impidió que se extendiera más a través de la red, cargando la CPU de los servidores y AWS al 100% .

Este cliente, después de recibir el informe de nuestro grupo forense, vio que el virus había penetrado inicialmente por correo y lanzó un proyecto piloto para conectar el servicio de protección de correo electrónico. Lo primero que configuramos fue el antivirus de correo. Al mismo tiempo, el escaneo en busca de malware se realiza constantemente, y las actualizaciones de firmas se realizan primero cada hora, y luego el cliente cambia al modo dos veces al día.

La protección total contra las infecciones virales debe ser en capas. Si hablamos de la transmisión de virus a través del correo electrónico, es necesario eliminar esas cartas en la entrada, capacitar a los usuarios para que reconozcan la ingeniería social y luego confiar en los antivirus y las cajas de arena.

SEG Sí en guardia

Por supuesto, no afirmamos que las soluciones de Secure Email Gateway sean una panacea. Los ataques dirigidos, incluido el phishing dirigido, son extremadamente difíciles de prevenir porque cada ataque de este tipo se "agudiza" para un destinatario específico (organización o persona). Pero para una empresa que intenta proporcionar un nivel básico de seguridad, esto es mucho, especialmente con la experiencia y los conocimientos aplicados correctamente a la tarea.

En la mayoría de los casos, cuando se implementa la suplantación de identidad (phishing), los archivos adjuntos maliciosos no se incluyen en el cuerpo del mensaje; de lo contrario, el sistema antispam bloqueará inmediatamente dicho correo electrónico en el camino hacia el destinatario. Pero incluyen enlaces a un recurso web preparado previamente en el texto de la carta, y luego es pequeño. El usuario sigue el enlace, y luego de algunos redireccionamientos en cuestión de segundos, se encuentra en el último de toda la cadena, cuya apertura cargará malware en su computadora.

Aún más sofisticado: al momento de recibir la carta, el enlace puede ser inofensivo y solo después de que haya pasado un tiempo, cuando ya se escanea y se omite, comenzará a redirigirse al malware. Desafortunadamente, los especialistas de Solar JSOC, incluso teniendo en cuenta sus competencias, no podrán configurar la puerta de enlace de correo para "ver" el malware en toda la cadena (aunque la protección se puede usar para reemplazar automáticamente todos los enlaces en letras SEG para que este último escanee el enlace no solo en el momento de la entrega de la carta y en cada transición).

Mientras tanto, la agregación de varios tipos de conocimientos, incluidos los datos obtenidos por nuestro JSOC CERT y OSINT, ayuda a hacer frente incluso a una redirección típica. Esto le permite crear listas negras avanzadas, sobre la base de las cuales se bloqueará incluso un mensaje con múltiples reenvíos.

Usar SEG es solo un pequeño ladrillo en el muro que cualquier organización quiere construir para proteger sus activos. Pero este enlace debe colocarse correctamente en el panorama general, porque incluso SEG con la sintonización adecuada puede convertirse en una defensa completa.

Ksenia Sadunina, Consultora, preventa experta, productos y servicios, Solar JSOC