El 22 de noviembre, los expertos de DataViper Vinnie Troy y Bob Dyachenko anunciaron el descubrimiento de una gran base de datos (por decirlo suavemente) que contiene datos personales de más de mil millones de personas (

noticias ,

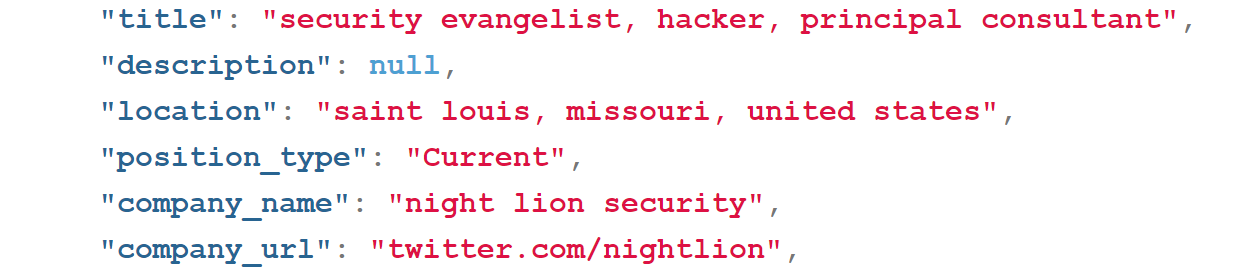

informe original). El servidor Elasticsearch estaba disponible sin autorización; en total, se almacenaron allí más de 4 terabytes de datos. A juzgar por las marcas en los registros, la fuente de información fue dos empresas dedicadas profesionalmente a la recopilación y acumulación de datos personales. La base de datos más grande supuestamente fue recopilada por People Data Labs: un servidor abierto contenía 3 mil millones de sus registros (con duplicados), incluidos más de 650 millones de direcciones de correo electrónico.

Pero el correo no se limita a. Los investigadores compararon los datos de la base de datos de People Data Labs con la información de un servidor inseguro, buscando registros sobre ellos mismos allí. Obtuvimos una coincidencia casi completa: datos en redes sociales, direcciones postales conocidas, números de teléfono (incluido un número que no se usó en ningún lado, y solo un operador de telecomunicaciones podía saber si pertenecía a una persona específica). Así como la dirección de residencia exacta a la ciudad y coordenadas. No está claro quién era el propietario del servidor abierto, estaba alojado en la plataforma en la nube de Google, que no revela la información del cliente. Es posible que el propietario del servidor sea generalmente un tercero que legítimamente o no haya obtenido acceso a la información.

Está claro que los agregadores de datos personales no están interesados en tal filtración: ganan en la venta de información. También es improbable una fuga accidental del lado de dicha empresa, ya que las bases de datos de empresas competidoras se almacenaron en un servidor. Por supuesto, estas no son bases de datos de contraseñas (que han sido filtradas por millones de registros en el pasado), no causan daños directos. Pero pueden facilitar el trabajo de los ciberdelincuentes involucrados en la ingeniería social. No debemos olvidar que la mayoría de esta información la transmitimos voluntariamente, en perfiles de LinkedIn, publicaciones de Facebook, etc. En algún lugar de casi todos los usuarios activos de la red, se almacena un archivo personal muy detallado, actualizado constantemente con nuevos datos. La filtración nos permite estimar la escala: solo dos compañías privadas, muy probablemente no conectadas con el estado, que agregan información de fuentes abiertas, poseen datos sobre aproximadamente el 15% de la población mundial.

Facebook anunció el cierre de una vulnerabilidad grave en el mensajero de Whatsapp (

noticias ,

boletín oficial). Al procesar metadatos de un archivo de video en formato MP4, puede producirse un desbordamiento del búfer, lo que conduce a bloqueos de la aplicación o ejecución de código arbitrario. Es fácil explotar la vulnerabilidad: es suficiente conocer el número de la víctima y enviarle un archivo de video preparado. Si la descarga automática de contenido está habilitada en la aplicación, no se requerirán acciones adicionales del usuario (conclusión: es mejor deshabilitar la descarga automática).

La vulnerabilidad es similar a otro problema de Whatsapp descubierto y cerrado

en mayo de este año . En ese caso, se invocó un desbordamiento de búfer en el módulo para la comunicación VOIP, y la operación fue más simple: ni siquiera necesita enviar nada, es suficiente para iniciar una llamada "incorrecta". Las consecuencias de la vulnerabilidad de mayo fueron más graves, se usó de manera confiable en ataques reales y se extendió por compañías que vendían exploits a servicios especiales. Tanto la vulnerabilidad de

mayo como la

nueva fueron comentadas por el creador del mensajero de Telegram Pavel Durov. En resumen, su argumento: en Telegram no había tales vulnerabilidades a gran escala, pero en Whatsapp sí, por lo tanto, no es seguro. Se puede entender Durov, pero no el hecho de que valga la pena sacar conclusiones de gran alcance sobre la seguridad del código para vulnerabilidades

cerradas . Puede sacar conclusiones sobre ataques reales, pero aquí mucho depende de la base de popularidad del software o servicio.

Que mas paso

Los expertos de Kaspersky Lab comparten

predicciones para el desarrollo de ciberataques sofisticados para 2020. Cada vez más, las operaciones cibernéticas a gran escala se llevan a cabo bajo la "bandera falsa": se agrega "evidencia" al código y al lado del servidor, lo que lleva a una atribución incorrecta de la campaña. Los ataques con la ayuda de troyanos de ransomware se convierten en objetivo, y el volumen de "bombardeo de alfombras" está cayendo. Identifican a las víctimas que son capaces de pagar con precisión, y son el objetivo específico. Se predice el crecimiento de los ataques con dispositivos IoT, tanto pirateando dispositivos instalados como introduciendo caballos de Troya IoT en la red de la víctima.

Google

aumenta la recompensa por detectar vulnerabilidades en el chip de seguridad Titan M a un millón y medio de dólares. Titan M se usa en los últimos teléfonos inteligentes Pixel (comenzando con Pixel 3) y proporciona acceso seguro a los datos más valiosos, por ejemplo, al realizar pagos. El pago máximo es para encontrar una vulnerabilidad que le permita evitar los sistemas de seguridad de forma remota.

El video de arriba es un curioso

ejemplo de la escalada de privilegios a través de una falla en el mecanismo de Control de cuentas de usuario. Descargue el binario firmado por Microsoft, intente comenzar con derechos de administrador, obtenga la ventana de entrada de contraseña, haga clic en el enlace en las propiedades del certificado, abra el navegador con privilegios del sistema. La vulnerabilidad en Windows 7, 8 y 10 se cierra

el 12 de noviembre .

Check Point

examinó las vulnerabilidades en el software de código abierto generalizado que está integrado en las aplicaciones populares de Android. Encontramos bibliotecas sin parches como parte de la aplicación Facebook, WeChat y AliExpress. Facebook comentó que la presencia de una vulnerabilidad en el código no garantiza su funcionamiento: el código del problema puede simplemente no estar involucrado.

El sitio de criptomonedas Monero fue

pirateado y el 18 de noviembre al mediodía se distribuyeron distribuciones modificadas con la función de robar dinero de las billeteras de los usuarios.