Bienvenido a la nueva serie de artículos, esta vez sobre el tema de la investigación de incidentes, a saber, el análisis de malware mediante el análisis forense de Check Point. Anteriormente, publicamos

varios tutoriales en

video sobre

cómo trabajar en Smart Event, pero esta vez veremos informes forenses sobre eventos específicos en diferentes productos de Check Point:

¿Por qué es importante el análisis forense de incidentes prevenidos? Parece que pillé el virus, ya está bien, ¿por qué lidiar con él? Como muestra la práctica, es aconsejable no solo bloquear el ataque, sino también comprender cómo funciona: cuál fue el punto de entrada, qué vulnerabilidad se utilizó, qué procesos estuvieron involucrados, si el registro y el sistema de archivos se vieron afectados, qué familia de virus, qué daño potencial, etc. . Estos y otros datos útiles se pueden obtener en informes completos de análisis forenses de Check Point (tanto en texto como en forma gráfica). Obtener dicho informe manualmente es muy difícil. Entonces, estos datos pueden ayudar a tomar las medidas necesarias y excluir la posibilidad del éxito de tales ataques en el futuro. Hoy vamos a revisar el informe forense de Check Point SandBlast Network.

Red de chorro de arena

El uso de cajas de arena para mejorar la seguridad del perímetro de la red ha sido durante mucho tiempo un lugar común y como un componente imprescindible como IPS. En Check Point, la hoja de Emulación de amenazas es responsable de la funcionalidad de sandbox, que forma parte de las tecnologías SandBlast (también hay Extracción de amenazas en el mismo lugar). Ya hemos publicado un

breve curso de Check Point SandBlast

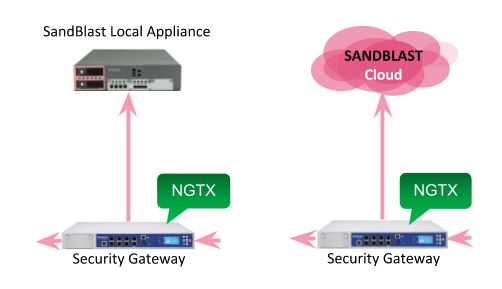

para Gaia versión 77.30 (recomiendo verlo si no comprende de qué se trata). Desde el punto de vista de la arquitectura, nada ha cambiado fundamentalmente desde entonces. Si tiene Check Point Gateway en el perímetro de la red, puede usar dos opciones de integración con el sandbox:

- Dispositivo local SandBlast: se coloca un dispositivo SandBlast adicional en su red, al que se envían los archivos para su análisis.

- SandBlast Cloud : los archivos se envían para su análisis a la nube Check Point.

El sandbox puede considerarse la última línea de defensa en el perímetro de la red. Se conecta solo después del análisis por medios clásicos: antivirus, IPS. Y si tales herramientas de firma tradicionales no proporcionan prácticamente ningún análisis, entonces el sandbox puede "decir" en detalle por qué el archivo estaba bloqueado y qué hace exactamente malicioso. Dicho informe forense se puede obtener tanto del entorno local como de la nube.

Informe forense del punto de verificación

Suponga que, como especialista en seguridad de la información, vino a trabajar y abrió un panel de control en SmartConsole. Inmediatamente, ve incidentes en las últimas 24 horas y llama su atención sobre los eventos de Emulación de amenazas, los ataques más peligrosos que no fueron bloqueados por el análisis de firmas.

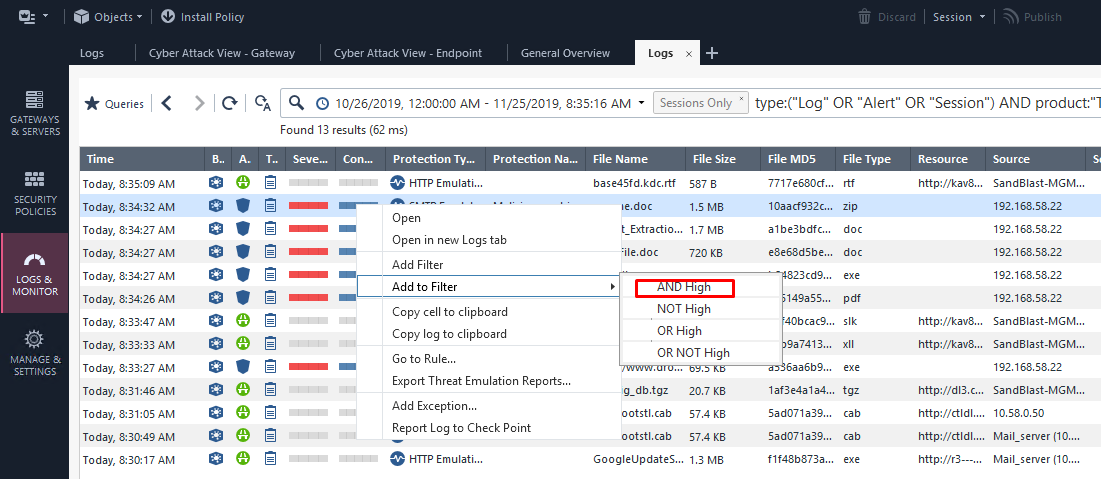

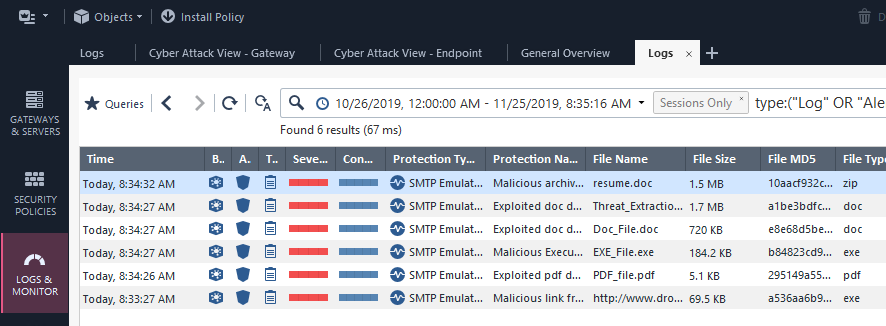

Puede "caer" en estos eventos (profundizar) y ver todos los registros en la hoja de Emulación de amenazas.

Después de eso, también puede filtrar los registros por el nivel de criticidad de las amenazas (gravedad), así como por el nivel de confianza (confiabilidad de la operación):

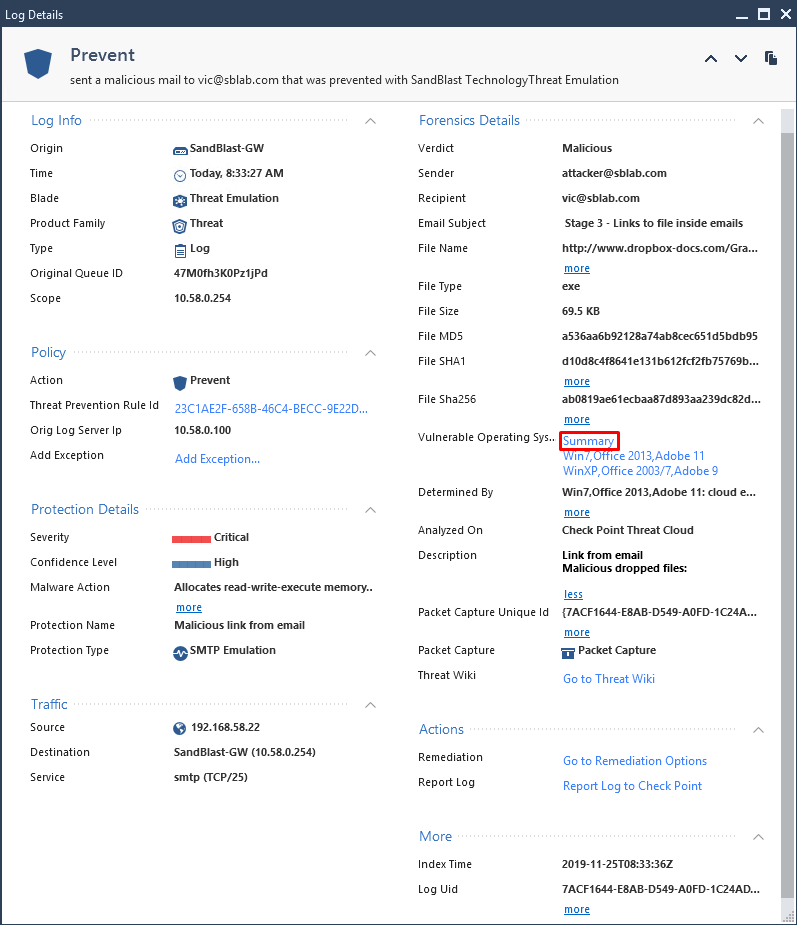

Una vez abierto el evento que nos interesa, puede familiarizarse con la información general (src, dst, severidad, remitente, etc.):

Y allí puede ver la sección

Forense con un informe de

resumen disponible. Al hacer clic en él, se abrirá un análisis detallado del malware en forma de una página HTML interactiva:

(Esto es parte de la página.

El original se puede ver aquí )

Del mismo informe, podemos descargar el malware original (en un archivo protegido por contraseña) o contactar al equipo de respuesta de Check Point de inmediato.

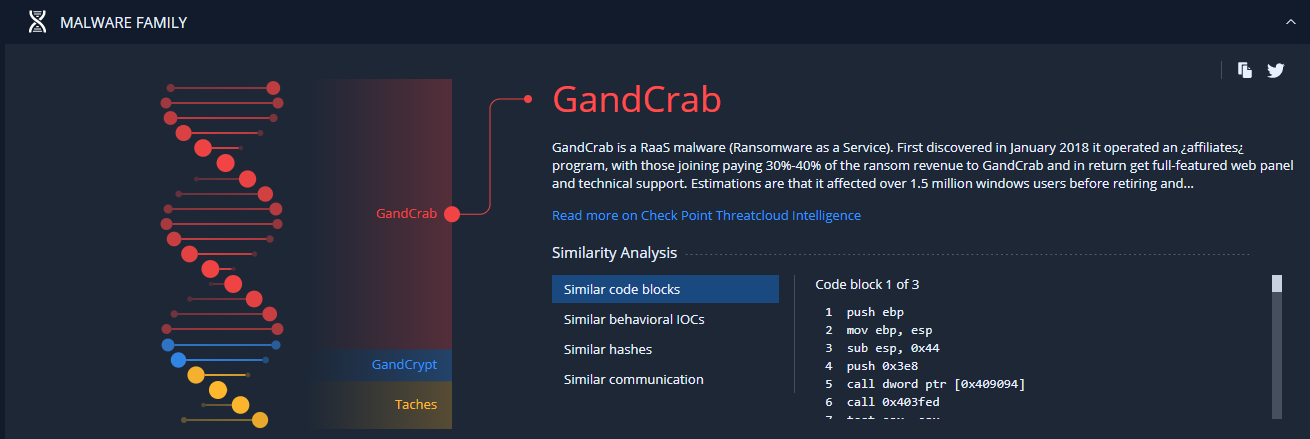

Un poco más abajo, puede ver una hermosa animación, que como porcentaje muestra qué código malicioso ya conocido hace eco de nuestra instancia (incluido el código en sí y las macros). Este análisis se proporciona mediante el aprendizaje automático en la Nube de amenazas de Check Point.

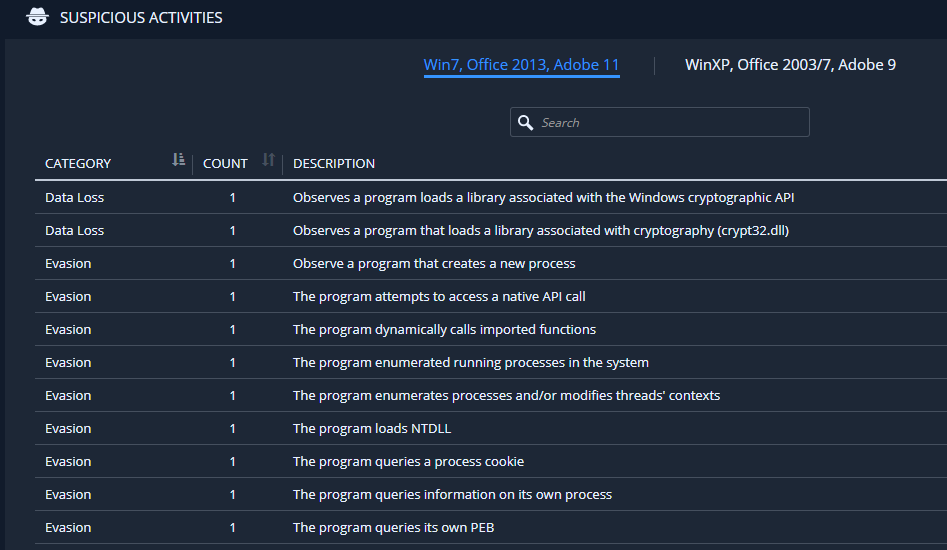

Luego puede ver qué tipo de actividad en el sandbox permitió concluir que este archivo es malicioso. En este caso, vemos el uso de técnicas de derivación y un intento de descargar cifradores:

Puede notar que en este caso la emulación se realizó en dos sistemas (Win 7, Win XP) y diferentes versiones de software (Office, Adobe). A continuación se muestra un video (presentación de diapositivas) con el proceso de abrir este archivo en el sandbox:

Video de ejemplo:

Al final, podemos ver en detalle cómo se desarrolló el ataque. Ya sea en forma tabular o en forma gráfica:

Allí podemos descargar esta información en formato RAW y un archivo pcap para un análisis detallado del tráfico generado en Wireshark:

Conclusión

El uso de esta información puede fortalecer significativamente la protección de su red. Bloquee hosts de distribución de virus, cierre vulnerabilidades, bloquee posibles comentarios de C&C y mucho más. No descuides esta analítica.

En los siguientes artículos, revisaremos de manera similar los informes de SandBlast Agent, SnadBlast Mobile y CloudGiard SaaS. ¡Así que estad atentos (

Telegram ,

Facebook ,

VK ,

Blog de soluciones TS )!