No hace mucho tiempo, implementamos la solución en un servidor de terminal de Windows. Como de costumbre, lanzaron atajos para conectarse a los escritorios de los empleados y dijeron: trabajo. Pero los usuarios se sintieron intimidados en términos de seguridad cibernética. Y cuando se conecta al servidor, ve mensajes como: “¿Confía en este servidor? ¿Exactamente? ”, Estaban asustados y se volvieron hacia nosotros. ¿Está todo bien? ¿Puedes hacer clic en Aceptar? Luego se decidió hacer todo maravillosamente, para que no haya preguntas ni pánico.

Si sus usuarios aún acuden a usted con miedos similares, y está cansado de marcar la casilla "No pregunte de nuevo", bienvenido a Cat.

Paso cero Temas de capacitación y confianza

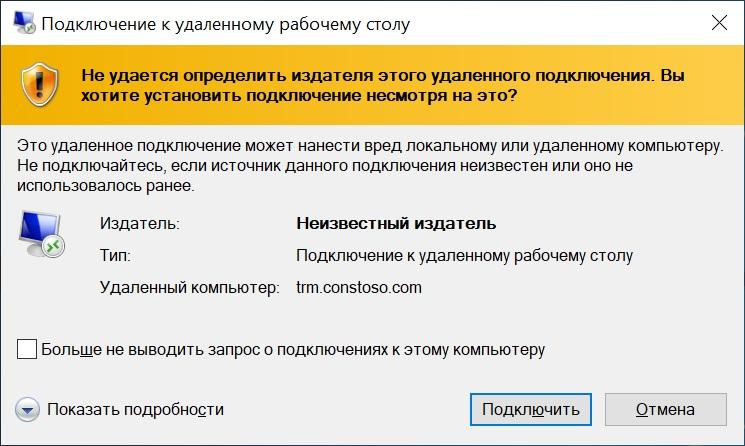

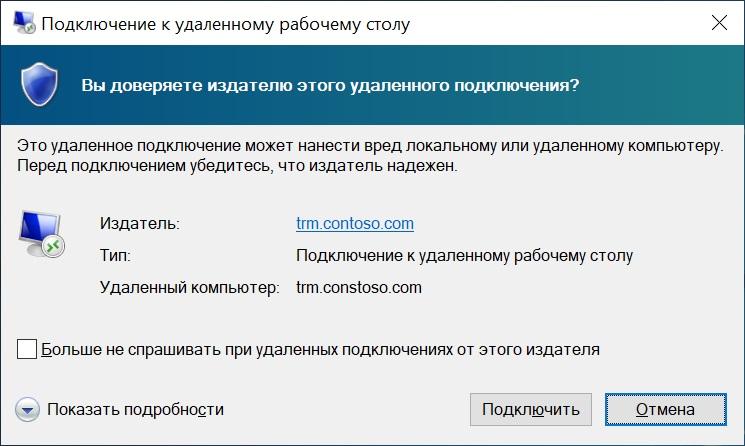

Entonces, nuestro usuario selecciona el archivo guardado con la extensión .rdp y recibe dicha solicitud:

Conexión "maliciosa" .

Para deshacerse de esta ventana, se utiliza una utilidad especial llamada RDPSign.exe. La documentación completa está disponible, como de costumbre, en el sitio web oficial , y analizaremos un ejemplo de uso.

Primero necesitamos tomar un certificado para firmar el archivo. Puede ser:

- Público

- Emitido por la autoridad interna Autoridad de certificación.

- Absolutamente autofirmado.

Lo más importante, el certificado debe poder firmar (sí, puede seleccionar

Contadores EDS), y las PC clientes confiaron en él. Aquí usaré un certificado autofirmado.

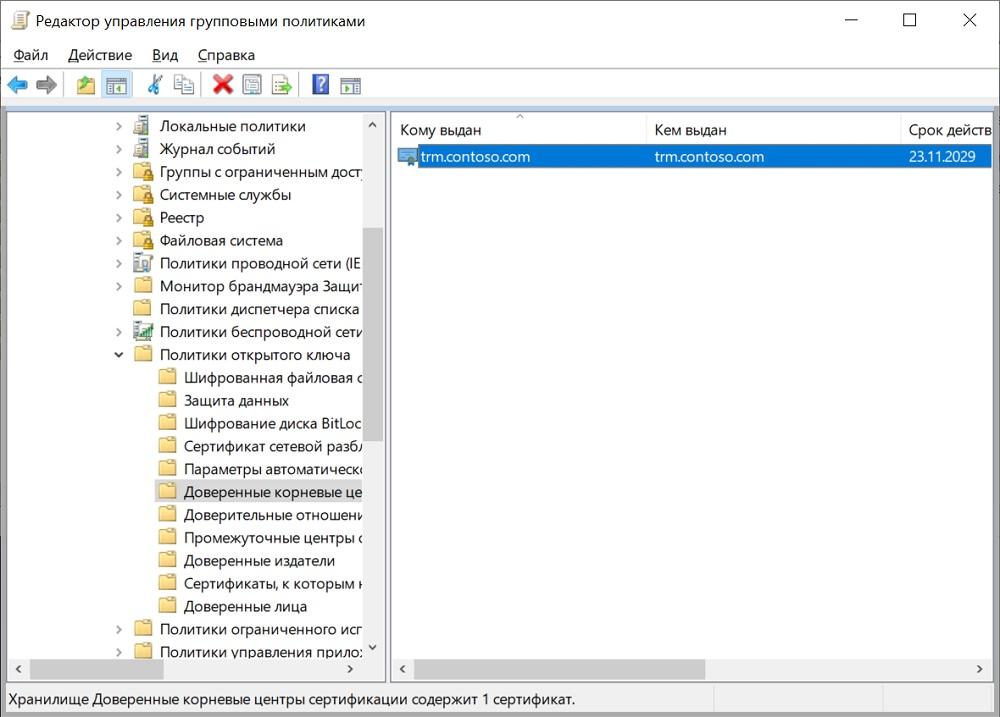

Permítame recordarle que la confianza en un certificado autofirmado se puede organizar utilizando políticas grupales. Un poco más de detalles, debajo del spoiler.

Cómo hacer que un certificado sea confiable usando GPO magicPrimero debe tomar un certificado existente sin una clave privada en formato .cer (esto se puede hacer exportando el certificado desde el complemento Certificados) y colocarlo en una carpeta de red que sea accesible para que los usuarios lo lean. Después de eso, puede configurar la política de grupo.

La importación de certificados se configura en la sección: Configuración del equipo - Políticas - Configuración de Windows - Configuración de seguridad - Políticas de clave pública - Autoridades de certificación raíz de confianza. Luego, haga clic derecho para importar el certificado.

Política personalizada

Las PC cliente ahora confiarán en el certificado autofirmado.

Si se resuelven los problemas de confianza, procedemos directamente al tema de la firma.

Primer paso Archivo firmado barrido

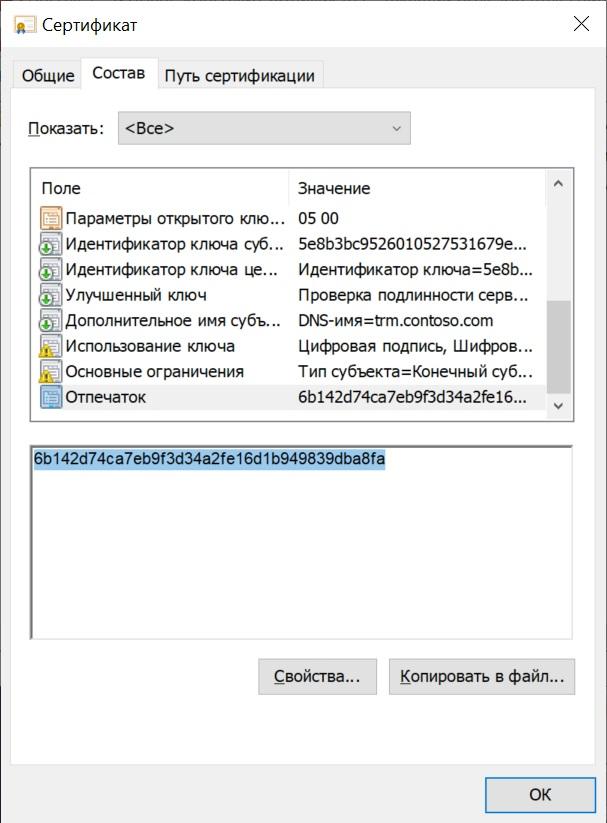

Hay un certificado, ahora necesita saber su huella digital. Simplemente ábralo en el complemento "Certificados" y cópielo en la pestaña "Composición".

Necesitamos la huella digital.

Es mejor llevarlo inmediatamente a su forma adecuada, solo letras mayúsculas y sin espacios, si los hay. Esto se puede hacer convenientemente en la consola de PowerShell con el comando:

("6b142d74ca7eb9f3d34a2fe16d1b949839dba8fa").ToUpper().Replace(" ","")

Después de recibir la huella digital en el formato deseado, puede firmar con seguridad el archivo rdp:

rdpsign.exe /sha256 6B142D74CA7EB9F3D34A2FE16D1B949839DBA8FA .\contoso.rdp

Donde. \ Contoso.rdp es la ruta absoluta o relativa a nuestro archivo.

Después de firmar el archivo, ya no es posible cambiar algunos de los parámetros a través de una interfaz gráfica como el nombre del servidor (¿es válido, cuál es el punto de firma?) Y si cambia la configuración con un editor de texto, la firma "vuela".

Ahora, cuando hace doble clic en el acceso directo, el mensaje será diferente:

Nuevo mensaje Color menos peligroso, ya progresa.

Vamos a deshacernos de él también.

Paso dos Y de nuevo, problemas de confianza

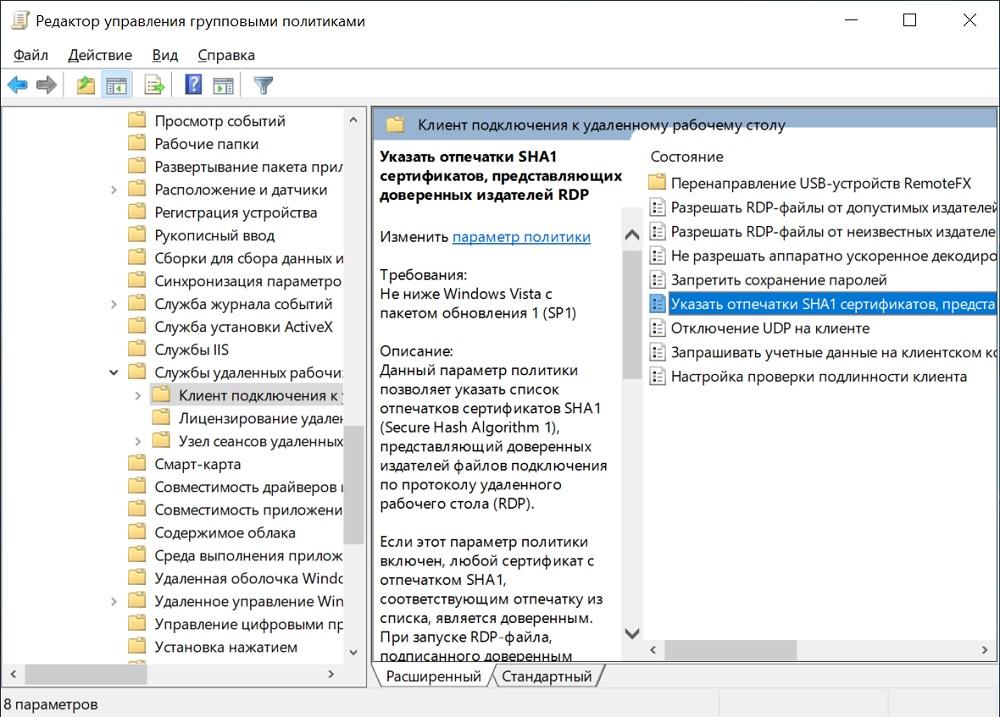

Para deshacernos de este mensaje, necesitaremos nuevamente la Política de grupo. Esta vez, el camino está en la configuración de la computadora - Políticas - Plantillas administrativas - Componentes de Windows - Servicios de escritorio remoto - Cliente de conexión a escritorio remoto - Especifique las huellas digitales SHA1 de los certificados que representan a los editores RDP de confianza.

Necesitamos una política.

En política, es suficiente agregar la huella digital que ya nos resulta familiar del paso anterior.

Vale la pena señalar que esta política anula la política "Permitir archivos RDP de publicadores válidos y la configuración predeterminada de RDP del usuario".

Política personalizada

Voila, ahora no hay preguntas extrañas, solo una solicitud de inicio de sesión y contraseña. Hmm ...

Paso tres Inicio de sesión transparente en el servidor

De hecho, si ya estamos autorizados para ingresar a la computadora de dominio, ¿por qué necesitamos volver a ingresar el mismo nombre de usuario y contraseña? Transferiremos las credenciales al servidor "transparentemente". En el caso de un RDP simple (sin usar la puerta de enlace RDS), acudiremos en nuestra ayuda ... Así es, política de grupo.

Vamos a la sección: Configuración de la computadora - Políticas - Plantillas administrativas - Sistema - Transferencia de credenciales - Permitir la transferencia de credenciales predeterminadas.

Aquí puede agregar los servidores necesarios a la lista o usar comodines. Se verá como TERMSRV / trm.contoso.com o TERMSRV / * .contoso.com.

Política personalizada

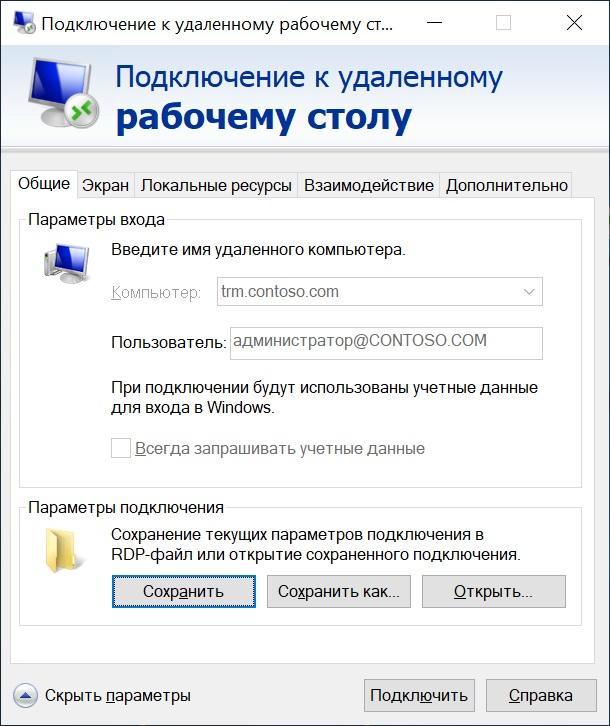

Ahora, si miras nuestro atajo, se verá más o menos así:

No cambie el nombre de usuario.

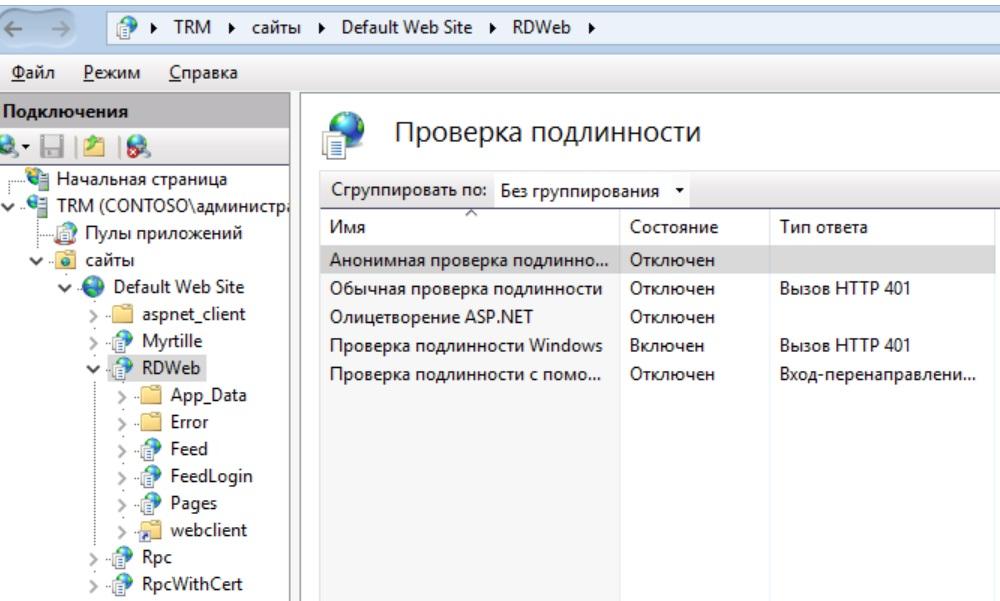

Si utiliza RDS Gateway, también deberá permitir la transferencia de datos en él. Para hacer esto, en el Administrador IIS, en los "Métodos de autenticación", deshabilite la autenticación anónima y habilite la autenticación de Windows.

IIS configurado

No olvide reiniciar los servicios web cuando haya terminado:

iisreset /noforce

Ahora todo está bien, no hay preguntas y solicitudes.