Amigos, en una publicación

anterior examinamos la protección de datos personales desde el punto de vista de la legislación rusa e internacional. Sin embargo, hay otro tema urgente con respecto a un gran número de empresas y organizaciones rusas: estamos hablando de proteger la infraestructura de información crítica. La seguridad y la resistencia de los sistemas de TI tanto de grandes empresas individuales como de industrias enteras en condiciones modernas juegan un papel decisivo. En todo el mundo, se están haciendo intentos para llevar a cabo ataques cibernéticos específicos y sofisticados en la infraestructura, y sería muy miope ignorar tales hechos. La creación del Estado SOPKA (sistema estatal para detectar, prevenir y eliminar las consecuencias de los ataques informáticos en los recursos de información de la Federación de Rusia), así como la firma de la Ley Federal del 26 de julio de 2017 No. 187-FZ "sobre la seguridad de la infraestructura de información crítica de la Federación de Rusia" y el desarrollo de los estatutos pertinentes respuesta lógica a los desafíos de las realidades actuales.

Considere este aspecto de la seguridad de la información con más detalle. ¡Adelante!

Puntos clave

El inicio del trabajo para proteger la infraestructura de información a escala nacional se firmó con el

Decreto del Presidente de la Federación de Rusia del 15 de enero de 2013 No. 31c "Sobre la creación de un sistema estatal para detectar, prevenir y eliminar las consecuencias de los ataques informáticos en los recursos de información de la Federación de Rusia". Además, en julio de 2017, se firmó

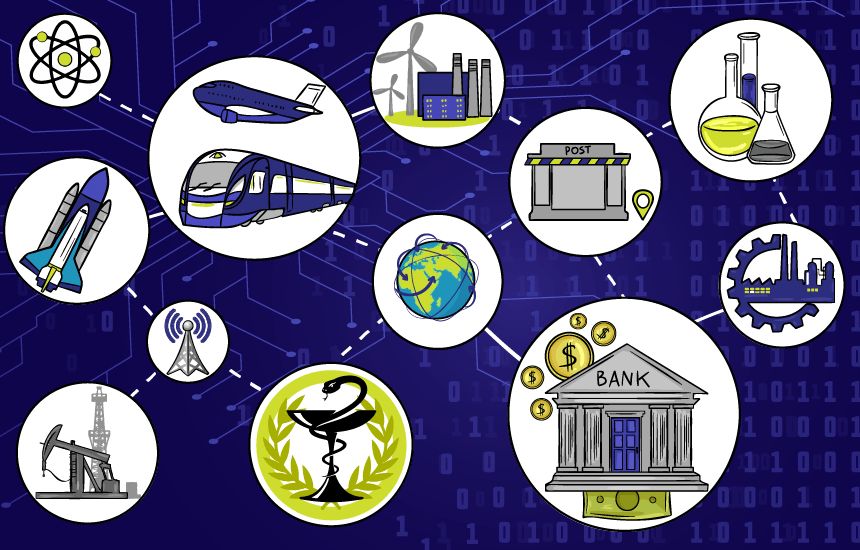

la Ley Federal del 26 de julio de 2017 No. 187-FZ "Sobre la seguridad de la infraestructura de información crítica de la Federación de Rusia", que entró en vigor el 1 de enero de 2018. La infraestructura de información crítica (en adelante, KII) se refiere a sistemas de información, redes de información y telecomunicaciones, sistemas de control automatizado de sujetos KII, así como redes de telecomunicaciones utilizadas para organizar su interacción. Los sujetos de KII son empresas que operan en áreas estratégicamente importantes para el estado, como salud, ciencia, transporte, comunicaciones, energía, banca, el complejo de combustible y energía, en el campo de la energía nuclear, defensa, cohetes y espacio, minería, metalurgia y química. , así como organizaciones que aseguran la interacción de sistemas o redes de KII. Un ataque informático se define como un efecto malicioso dirigido a los objetos del KII para violar o detener su funcionamiento, y un incidente informático, como el hecho de una violación o finalización de la operación del KII y / o violación de seguridad de la información procesada por el objeto.

También vale la pena señalar que para las compañías en el complejo de combustible y energía existen estándares definidos

por la Ley Federal del 21 de julio de 2011 No. 256- "Sobre la seguridad de las instalaciones del complejo de combustible y energía", que también dictan la necesidad de garantizar la seguridad de los sistemas de información de las instalaciones de combustible y energía. -complejo energético mediante la creación de sistemas de protección de la información y redes de información y telecomunicaciones a partir del acceso ilegal, destrucción, modificación, bloqueo de información y otras actividades ilegales. acciones, así como la necesidad de garantizar el funcionamiento de dichos sistemas.

El FSTEC de Rusia fue designado por el organismo ejecutivo federal autorizado en el campo de la seguridad de la infraestructura de información crítica de la Federación Rusa. El Servicio Federal de Seguridad de la Federación de Rusia se encargó de las funciones del organismo ejecutivo federal autorizado para garantizar el funcionamiento del sistema estatal para detectar, prevenir y eliminar las consecuencias de los ataques informáticos en los recursos de información de la Federación de Rusia (en lo sucesivo, GosSOPKA). Además, por orden del Servicio Federal de Seguridad de la Federación de Rusia en 2018, se creó el Centro Nacional de Coordinación para Incidentes Computacionales (NCCTC), que coordina las actividades de los sujetos KII y es una parte integral de las fuerzas diseñadas para detectar, prevenir y eliminar las consecuencias de los ataques informáticos y responder a los incidentes informáticos, y los aspectos técnicos. La infraestructura NCCCI se utiliza para el funcionamiento del sistema SSSOPKA. En palabras simples, el NCCTC es el CERT estatal (Equipo de respuesta a emergencias informáticas), y el SOPCA estatal es el "gran SIEM" en la escala de la Federación de Rusia. Funciona de la siguiente manera: información sobre un incidente informático que ha ocurrido en la cantidad correspondiente a las disposiciones de la

Orden del Servicio Federal de Seguridad de la Federación de Rusia No. 367 (fecha, hora, detalles técnicos y consecuencias del incidente y su conexión con otros incidentes, ubicación del objeto KII, la presencia de una conexión entre el ataque identificado y el incidente), debe ser transferido por el sujeto de KII al sistema estatal SOPKA a más tardar 24 horas después del descubrimiento de un incidente informático. Al mismo tiempo, existe una tendencia hacia una transición al envío automatizado de datos.

Luego, se firmó el

Decreto del Gobierno de la Federación de Rusia de fecha 8 de febrero de 2018 No. 127 "Sobre la aprobación de las Reglas para categorizar objetos de infraestructura de información crítica de la Federación de Rusia, así como la Lista de indicadores de criterios para la importancia de los objetos de infraestructura de información crítica de la Federación de Rusia y sus valores", que imponen requisitos específicos para los sujetos con CII sobre la categorización de los objetos KII en su área de responsabilidad, y también contiene una lista de criterios para la importancia de los objetos KII, cuantitativa por azateley para la correcta elección de la significación de la categoría. La categoría de importancia del objeto de KII puede tomar uno de los tres valores (donde la categoría más alta es la primera, la más baja es la tercera) y depende de indicadores cuantitativos de la importancia de este objeto en las esferas social, política, económica y de defensa. Por ejemplo, si un incidente informático en la instalación de KII puede causar daños a la vida y la salud de más de 500 ciudadanos, entonces la instalación se le asigna la primera categoría máxima, y si los servicios de transporte como resultado del incidente pueden no estar disponibles para 2 mil - 1 millón de ciudadanos, entonces la instalación se asigna Tercera categoría mínima.

Por lo tanto, los objetos de KII deben clasificarse. Esto lo lleva a cabo una comisión interna permanente para clasificar el tema de KII, que también produce y documenta las siguientes acciones:

- identifica los objetos de KII que proporcionan procesos gerenciales, tecnológicos, de producción, financieros, económicos y (u) otros (los llamaremos "los principales procesos de las materias de KII") en el marco de las actividades de la materia de KII;

- identifica procesos críticos, cuya violación o terminación puede tener consecuencias negativas en las esferas social, política, económica y de defensa;

- establece objetos KII que procesan información para los procesos descritos anteriormente y / o llevan a cabo la gestión, el control o la supervisión de procesos críticos (los llamaremos "objetos KII auxiliares");

- crea modelos de infractores y amenazas, mientras que la comisión debería considerar los peores escenarios de ataque con las máximas consecuencias negativas;

- evalúa posibles consecuencias, teniendo en cuenta las interconexiones entre objetos y las dependencias entre ellos;

- asigna a cada objeto una de tres categorías de importancia o toma una decisión razonada de no asignar dicha categoría, con la preparación de un acto de categorización del objeto de CII o un acto en ausencia de la necesidad de asignarle una categoría de importancia.

Los resultados de la categorización se envían al FSTEC de Rusia, donde se verifica la exactitud del procedimiento de categorización y la corrección de la asignación de la categoría de significación, y en ausencia de comentarios, la información recibida se ingresa en el registro de objetos KII. Se proporciona una revisión periódica (1 vez en 5 años) y planificada (al cambiar los indicadores de los criterios de significación) de las categorías de significación establecidas.

Calcetería estatal

De conformidad con el documento Nº 149/2 / 7-200 del 24 de diciembre de 2016 "Recomendaciones metodológicas para la creación de centros departamentales y corporativos del sistema estatal para la detección, prevención y eliminación de las consecuencias de los ataques informáticos en los recursos de información de la Federación de Rusia" desarrollado por el Servicio Federal de Seguridad de la Federación de Rusia, las funciones del Estado SOPKA son:

- inventario de recursos de información;

- identificar vulnerabilidades en los recursos de información;

- análisis de amenazas a la seguridad de la información;

- capacitación avanzada del personal de recursos de información;

- recibir mensajes sobre posibles incidentes del personal y usuarios de recursos de información;

- detección de ataques informáticos;

- análisis de datos de eventos de seguridad;

- registro de incidentes;

- respuesta a incidentes y respuesta;

- establecer las causas de los incidentes;

- Análisis de los resultados de la gestión de incidentes.

Los centros del sistema GosSOPKA se dividen en departamentales y corporativos:

- Los centros departamentales realizan actividades autorizadas para proteger los recursos de información en interés de las autoridades públicas;

- Los Centros Corporativos realizan actividades autorizadas para proteger los recursos de información en su propio interés y también tienen el derecho de proporcionar servicios para la prevención, detección y eliminación de las consecuencias de los ataques informáticos.

Si podemos exagerar el sistema SOSOPKA en sí mismo como un "gran SIEM" en todo el país, los Centros SOSOPKA se compararán correctamente en lugar de los Centros de Monitoreo de Seguridad de la Información (Centro de Operaciones de Seguridad, SOC).

Por lo tanto, el tema de KII relacionado con la autoridad estatal, de conformidad con las normas legislativas actuales, debe conectarse con el Centro departamental correspondiente del Sistema de Protección y Certificación Social del Estado. Un sujeto de KII, que no es una autoridad pública, tiene la oportunidad de conectarse independientemente al sistema GosSOPKA, crear su propio Centro corporativo GosSOPKA o conectarse al Centro ya creado que proporciona servicios para conectarse al sistema GosSOPKA.

Con conexión independiente al Centro del Estado SOPKA, el tema de KII deberá resolver las siguientes tareas:

- la creación de su propio Centro de Monitoreo de Seguridad de la Información, teniendo en cuenta los requisitos de los documentos reglamentarios del Servicio Federal de Seguridad de la Federación de Rusia, FSTEC de Rusia, otros actos legales reglamentarios;

- implementación y soporte de herramientas y soluciones técnicas que cumplan con las recomendaciones metodológicas del Servicio Federal de Seguridad de la Federación de Rusia sobre la creación de centros departamentales y corporativos del sistema estatal para detectar, prevenir y eliminar las consecuencias de los ataques informáticos en los recursos de información de la Federación de Rusia;

- implementación y soporte de herramientas y soluciones técnicas que cumplan con los requisitos del licenciatario FSTEC de Rusia para monitorear la seguridad de la información de las herramientas y sistemas de monitoreo;

- Obtener una licencia del FSTEC de Rusia para actividades de protección técnica de información confidencial (TZKI) con respecto a la lista de obras y servicios para monitorear la seguridad de la información de herramientas y sistemas de monitoreo (en el caso de proporcionar servicios comerciales a otras organizaciones o cuando se trabaja como parte de una estructura de retención);

- obtener una licencia del Servicio Federal de Seguridad de la Federación de Rusia para el desarrollo, producción, distribución de medios de cifrado (criptográficos), sistemas de información y sistemas de telecomunicaciones protegidos mediante medios de cifrado (criptográficos), realizar trabajos, proporcionar servicios en el campo del cifrado de información, mantenimiento de medios de cifrado (criptográficos) , sistemas de información y sistemas de telecomunicaciones protegidos mediante medios de cifrado (criptográfico) (si se proporcionan) mmercheskih servicios a otras organizaciones, o trabajando como parte de la estructura de retención);

- interacción con el NCCSC de acuerdo con las reglas de interacción entre las unidades FSB de la Federación de Rusia y los sujetos de GosSOPKA en la implementación del intercambio de información en el campo de la detección, prevención y eliminación de las consecuencias de los ataques informáticos;

- atracción, capacitación, retención de empleados del Centro de Monitoreo de Seguridad de la Información;

- desarrollo y actualización continua de escenarios de ataque y monitoreo;

- análisis de eventos e incidentes, creación de informes.

Conectarse al centro externo (comercial) de GosSOPKA, que proporciona servicios relevantes, le permite transferir la mayoría de las tareas anteriores a una organización especializada. Todo lo que se requiere del cliente es conectar las fuentes de los eventos al centro comercial GosSOPKA, acordar el formato y las reglas de interacción, y notificar de manera oportuna los cambios en su infraestructura de TI. Además, utilizando los servicios de un centro externo de GosSOPKA, la organización transfiere al albacea los riesgos de incumplimiento de la legislación de la Federación Rusa en el campo de los negocios ilegales (Artículo 171 del Código Penal de la Federación Rusa) en términos de realizar actividades sin las licencias correspondientes del Servicio Federal de Seguridad de la Federación Rusa y / o FSTEC de Rusia.

Sistema de control de procesos

Pasemos a los principios de protección de los sistemas de control automatizados para procesos productivos y tecnológicos.

Orden del FSTEC de Rusia del 14 de marzo de 2014 No. 31 "Sobre la aprobación de los requisitos para la protección de la información en sistemas de control automatizados para procesos de producción y tecnológicos en instalaciones críticas, instalaciones potencialmente peligrosas, así como instalaciones que representan un mayor peligro para la vida humana y la salud y medio ambiente ”(modificado por la Orden del FSTEC de Rusia del 9 de agosto de 2018 No. 138) establece requisitos legislativos en el campo de garantizar la seguridad de los sistemas de control automatizados para la fabricación procesos únicos y tecnológicos (en adelante, el sistema de control de procesos). A pesar de la presencia de dos áreas aparentemente duplicadas de protección de KII (187- en KII con estatutos y la Orden N ° 31 indicada sobre sistemas de control de procesos), en la actualidad, los reguladores estatales se adhieren al siguiente punto de vista: si el objeto de KII se reconoce como significativo (es decir, se le asigna una de las tres categorías de importancia), luego se usa la

Orden FSTEC del 25 de diciembre de 2017 No. 239 “Sobre la aprobación de los requisitos para garantizar la seguridad de los objetos significativos de la infraestructura de información crítica de la Federación de Rusia”, y si el objeto KII se reconoce como reconocible (es decir, no se asignó la categoría de importancia), entonces, por decisión del sujeto de KII, es posible aplicar tanto la Orden No. 31 para sistemas de control de procesos como la Orden No. 239 para KII.

De acuerdo con la Orden No. 31, los objetos de protección en el sistema de control de procesos son información sobre los parámetros o condiciones del objeto o proceso administrado, así como todos los medios técnicos relacionados (estaciones de trabajo, servidores, canales de comunicación, controladores), software y equipo de protección. Este documento indica que las medidas organizativas y técnicas tomadas para proteger el sistema de control de procesos deben, en primer lugar, garantizar la accesibilidad e integridad de la información procesada en el sistema de control de procesos, y garantizar que la confidencialidad se coloque lógicamente en segundo lugar. Además, se indica que las medidas adoptadas deberían armonizarse con las medidas para garantizar otros tipos de seguridad, por ejemplo, industrial, contra incendios, medioambiental, y no deberían afectar negativamente al funcionamiento regular del sistema de control de procesos. Los requisitos también se imponen al sistema de protección de la información en el sistema de control de procesos; deben pasar una evaluación de conformidad.

El documento describe los pasos organizativos para proteger la información (en adelante ZI) en el sistema de control de procesos: la formación de requisitos para el sistema de control de procesos, el desarrollo y la implementación del sistema de control del sistema de control de procesos, la provisión del sistema de control de procesos durante la operación del sistema de control de procesos y durante su desmantelamiento. Es en la etapa de formación de requisitos que se realiza un trabajo importante en la clasificación de los sistemas de control de procesos: se establece una de las tres clases de seguridad (donde la clase más baja es la tercera, la más alta es la primera), y la clase de seguridad se determina según el nivel de importancia de la información que se procesa, es decir. el alcance del daño potencial por la violación de sus propiedades de seguridad (integridad, disponibilidad y, si corresponde, confidencialidad). El grado de daño puede ser alto (estado de emergencia de escala federal o interregional), medio (estado de emergencia de escala regional o intermunicipal) o bajo (el incidente es de naturaleza local).

Además de la clasificación de los sistemas de control de procesos, en la etapa de formación de requisitos, las amenazas de seguridad de control de procesos se determinan compilando un modelo de amenaza: se identifican las fuentes de amenazas, se evalúan las capacidades de los infractores (es decir, se crea el modelo de un infractor), se analizan las vulnerabilidades de los sistemas utilizados, se analizan las posibles formas de implementar amenazas y sus consecuencias, mientras que debe usarse

FDTC FSTEC Rusia. La importancia de crear un modelo de intruso en esta etapa también radica en el hecho de que las medidas de protección aplicadas en un sistema de control industrial de la primera clase de seguridad deben garantizar la neutralización de las acciones de un intruso con un alto potencial, en un sistema de control automático de una segunda clase de seguridad: un intruso con un potencial de al menos un promedio, en un sistema de control automático Tercera clase de seguridad: un intruso con un bajo potencial (el potencial de los delincuentes tiene una definición en

la página BDU).

, №31 , №21 () №17 (): , , , , , . №31 : .

№31 , :

, , — , : , , , .24 №31.

,

25 2017 . № 239 « ».

, №239, , - . №127, . , , -127. , , №31. №239 , , , , , , №17 .

№239 , , . №31, , (.. ), ( — ), , .

№239 , . , .

, , , №31:

, №239, №31 ( №17 №21 ), , . , . , , , . , , , , , , .. , , , , . , №31, : , . , - , .

: , , . . : 1- 4- , 2- — 5- , 3- — 6- ; 5- .

, №239 . ( — ) №131 30 2018 ., ( – 6-, – 1-). , 1- , 4- , 2- — , 5- , 3- — , 6- . , 2019 . : ( 1- 2- , 4- ), №131, 2019 ., .

, №239 , 1- , , .

, , / , / (, ). , , , . , 1- ( ).

, №239, , : , , . , , .

274.1 .

№ 194 26.07.2017 . 01.01.2018 . :

- , ;

- ;

- , , ;

- , , , ;

- , (.. 1 ); , 10 .

, , . , , , . . , . , «» —

274 — , ( 2013 ). 274.1 : ,

DDoS- ,

-,

«» .

, :

, :

- 13.12.1 « » , , , , .

- 19.7.15 « , » , .

(187-, -127, №31 №239), :

- 15.01.2013 . № 31 « , », .

- 22.12.2017 . № 620 « , », , , .

- , ( 12.12.2014 № 1274), , , .

- , 03.02.2012 . № 79 .

- 17.02.2018 № 162 « » 187- , , . , - . , .

- 06.12.2017 . № 227 « ».

- 21.12.2017 . № 235 « » , , - , - .

- 22.12.2017 . № 236 « ».

- 11.12.2017 . № 229 « , ».

- 24.07.2018 . № 366 « » , .

- 24.07.2018 . № 367 « , , , » , . , (, , , , ) 24 .

- 24.07.2018 . № 368 « , , , , , ». ( , №367), (, CERT') , . , (. Indicators Of Compromise, IOCs), (Tactics, Techniques and Procedures, TTPs).

- 06.05.2019 № 196 « , , » ( , , ) , , .

- 19.06.2019 № 281 « , , , , , , » «» , .

- 19.06.2019 № 282 « , , , » ( ) . , , . : 3 , — 24 . , 48 . : , .10 () .

, , , , :