¿Hay algún "virus" para Mac? En resumen, sí en lugar de no. ¿Quieres saber por qué una respuesta tan extraña?

Una gran cantidad de personas llaman a los virus todo malware. Si te acercas formalmente, solo los programas que se pueden propagar de forma independiente

se pueden llamar virus .

Pero hay un matiz: el malware actual a menudo es complejo y puede constar de varios componentes: algunos son responsables de la infección, otros de la distribución y otros de la carga útil para los atacantes. Los virus también se pueden agrupar según diversas características, por ejemplo, según el método de distribución o la carga nociva.

Por lo tanto, propongo no entrar en una polémica sobre si es un virus o no, sino tratar de comprender si el malware amenaza a nuestras amapolas y, si lo hace, qué y cómo infecta los sistemas.

La historia

Seguramente muchos están atormentados por la pregunta de cuándo apareció el primer virus para las computadoras Apple. Virus 1,2,3 y ElkCloner se consideran entre los primeros. Fueron escritos

en 1981 .

El virus con el nombre simple de Virus fue creado como una verificación de concepto. La idea principal era escribir un programa que pudiera distribuirse independientemente, pero que no afectara a otras aplicaciones. Las dos primeras versiones se distribuyeron de forma independiente, pero afectaron el funcionamiento del sistema u otro software. Por lo tanto, hay tres versiones.

Unos años después de 1981,

aparecieron otros virus . A finales de los años 80 y 90, se crearon varias docenas de malware.

Como saben, las computadoras Apple aún no han usado procesadores Intel. Y en general, el mundo de las computadoras era muy diferente del presente: las computadoras personales, y aún más, no todos tenían acceso a Internet, y las amenazas informáticas se trataban de una manera completamente diferente. En comparación con los mainframes, a los que se accedía físicamente alternativamente, las computadoras personales tienen un modelo de amenaza completamente diferente. Por ejemplo, una computadora en una red puede intentar atacar a otra.

Los primeros destructores hicieron más por curiosidad o sed de fama. Posteriormente, se convirtió en un medio de ganancias (llamarlo ganancias no cambia el idioma). Veamos cómo están las cosas hoy.

Nuestro tiempo (2016 -...)

Criptógrafo (ransomware)Keranger - 2016Se distribuyó junto con el cliente Torrent de transmisión, cuyo sitio fue pirateado y se introdujo código malicioso en el instalador oficial. La aplicación modificada se firmó, por lo que la protección en forma de GateKeeper no pudo funcionar. Este fue probablemente el primer encriptador criptográfico para macOS.

Puerta traseraEleanor - 2016Este virus se propagó bajo la apariencia de la aplicación habitual EasyDoc Converter.app fuera de la AppStore. Una aplicación debe convertir documentos de un formato a otro, pero hace cualquier cosa, pero no eso. En particular, instala una puerta trasera en la computadora del usuario, que funciona a través de la red Tor. El nombre del nuevo servicio Tor se publica en pastebin.com, desde donde lo obtiene el atacante.

Keydnap - 2016Otra puerta trasera interesante se distribuyó como un archivo zip. Dentro estaba el archivo "screenshot.jpg" (con un espacio al final de la extensión). De hecho, este archivo no era una imagen, sino un archivo ejecutable. Otro punto interesante: esta puerta trasera tenía un segundo método de distribución. Es decir, a través del cliente torrent Transmission. Si, no hay error. La misma aplicación se utilizó anteriormente para distribuir el ransomware Keranger.

Mokes - 2016La puerta trasera de Mokes es notable por el hecho de que, aunque se descubrió, no fue posible encontrar el vector exacto de infección. Solo se especuló que se distribuyó a través de correos electrónicos de phishing.

Komplex - 2016Distribuido por correo electrónico como una aplicación disfrazada de archivo pdf. Al "abrir" esta aplicación, se lanzó una carga maliciosa, pero también se abrió un documento pdf para disfrazarse. La funcionalidad principal se reduce a cargar otros archivos y ejecutar comandos. Por lo tanto, este malware probablemente se usó para difundir otros programas maliciosos. La primera parte de la puerta trasera se descubrió en 2016 y la segunda, más funcional, en 2017.

Publicidad (adware)FakeFileOpener - 2016El método de infección es bastante antiguo. Cuando accede a un sitio especializado, se muestra un mensaje al usuario que indica que su computadora está infectada y que necesita descargar una aplicación que la limpiará.

De hecho, se descargó la aplicación MacFileOpener, que se registró como un controlador para una gran cantidad de tipos de archivos. Como resultado, la aplicación no tuvo que crear ningún tipo de demonios ni inventar nada más. Cuando un usuario intentó abrir cualquier archivo para el cual el malware se registró, el sistema operativo lanzó el malware.

Las aplicaciones que muestran anuncios son peligrosas no solo y no tanto por el anuncio en sí. A menudo instalan certificados raíz en el sistema, gracias a los cuales pueden ver el tráfico encriptado. Y el tráfico puede contener contraseñas, información de tarjetas de crédito, cookies de sesión y otros secretos.

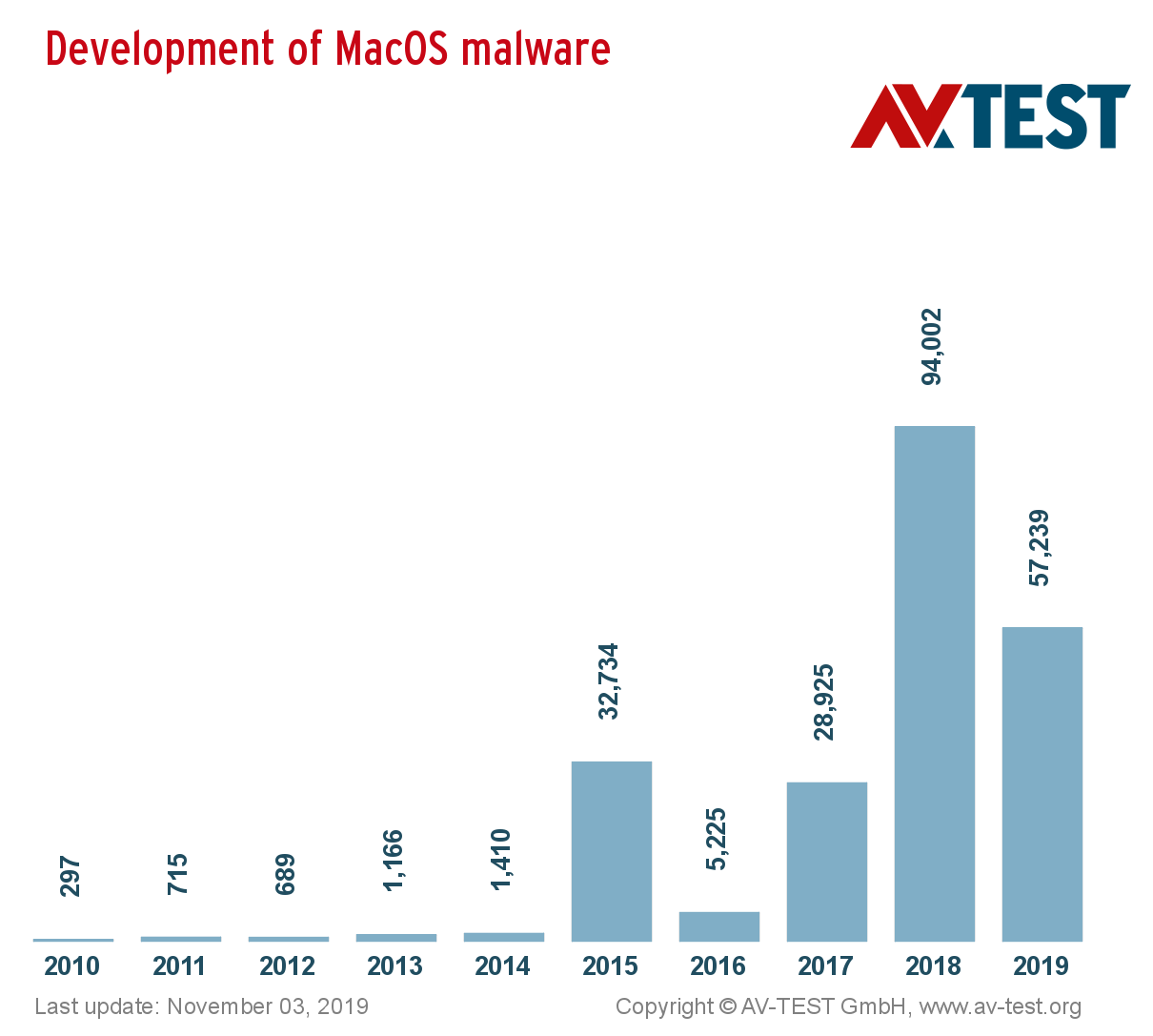

Estadísticas

Profundizar en los archivos de noticias y buscar todo el malware es un placer dudoso, por lo tanto, me limitaré a las estadísticas del portal av-test.org. Según la inteligencia,

miles de malware se crean bajo las amapolas.

Malas noticias

Durante la primera mitad de 2019, apareció un

nuevo malware y algunos antiguos se reanimaron.

Dok - 2017 -> 2019Al igual que la versión original, se distribuyó como un archivo zip por correo electrónico. El archivo contenía el archivo de instalación .pkg. Al iniciar, el usuario recibió un mensaje falso que decía que el paquete estaba dañado y no se pudo iniciar. Por lo tanto, atenuando la vigilancia. El malware intercepta el tráfico y envía datos a los atacantes a través de la red tor.

CookieminerA principios de 2019, apareció CookieMiner. Robó cookies y contraseñas de criptomonedas de Google Chrome. Además, el minero de criptomonedas y la puerta trasera también están instalados en el sistema.

Los expertos dicen que CookieMiner se basa o se basa en DarthMiner, que apareció en diciembre de 2018. DarthMiner se distribuyó bajo la apariencia de una grieta para los productos de Adobe.

Malware LazarusEl siguiente malware está asociado con el grupo organizado Lazarus (APT), que ha estado dirigido a los intercambiadores de criptomonedas desde 2018. Su puerta trasera se distribuyó utilizando un documento especial de Word preparado. Dentro había un script VBA que podía ejecutarse en Windows o macOS. Y este documento estaba lejos de ser el único. A juzgar por los nombres de los métodos, el documento era parte de una campaña maliciosa de larga duración llamada Operación Troya.

OSX.Siggen - WhatsApp falso con un troyanoEn abril, se detectó el malware OSX.Siggen, que se distribuyó bajo la apariencia de una aplicación de WhatsApp para computadoras. Los usuarios lo descargaron del dominio message-whatsapp.com. El malware se ejecuta en versiones de macOS que comienzan con 10.8, que se lanzó en 2012. Para esconderse de los ojos del usuario, la aplicación utiliza el mecanismo estándar para deshabilitar el icono en el Dock. Cuando se ejecuta, OSX.Siggen brinda a los atacantes acceso remoto a la computadora de la víctima. Probablemente la computadora infectada se convierte en parte de la botnet.

OSX.Loudminer - minero multiplataformaOtro ejemplo de cómo descargar software descifrado no es seguro. Este malware tiene aproximadamente 2.5 GB de tamaño. Porque se distribuye junto con la versión descifrada del popular programa de audio Ableton Live. En esta aplicación maliciosa, hay intentos de esconderse "del enjuiciamiento": si Activity Monitor se está ejecutando en la computadora (muestra los procesos en ejecución y su actividad), el script suspende su actividad durante 15 minutos. Por el error de instalar un usuario malintencionado, el usuario pagará con los recursos de su hardware, que funcionará en beneficio de los atacantes.

KeyStealDaemon - robo de contraseña a través de la vulnerabilidad

No encontré información sobre cómo se distribuyó este malware (o tal vez no lo busqué). Pero esto no es particularmente importante. Es importante que este malware explote la vulnerabilidad CVE-2019-8526, que se encontró en febrero y se

corrigió en marzo . La vulnerabilidad permite que un proceso sin privilegios lea almacenes de contraseñas seguros (KeyChain).

El malware apareció en virustotal en junio y, aparentemente, estaba activo en ese momento. Pero solo podía hacer su trabajo sucio en sistemas sin actualizaciones o usando las versiones de macOS que ya no son compatibles para las que no había solución (y probablemente no lo hará). Sí, los sistemas de Apple también tienen fallas de seguridad y la compañía los repara regularmente. Por lo tanto,

necesita instalar actualizaciones no solo en Windows.

OSX / Linker: vulnerabilidad de día cero en acción

A finales de mayo, un investigador describió una vulnerabilidad sin parches que eludió Gatekeeper, un componente del sistema que valida las aplicaciones y evita que se inicien las que no están firmadas. Informó de la vulnerabilidad a Apple en febrero, pero la compañía no logró corregir el error dentro de los 90 días (un cierto estándar de facto, aunque, por ejemplo, la Iniciativa de Día Cero le da a la compañía de desarrollo

120 días ).

A mediados de junio, los atacantes asumieron la vulnerabilidad. Para activar el malware, el usuario solo necesita montar el archivo .dmg. Uno de los primeros señuelos es el instalador falso del complemento Adobe Flash Player (no sé quién todavía usa el flash y para qué. Si lo sabe, comparta en los comentarios :)) Adobe Flash por alguna razón es muy popular entre los distribuidores de malware publicitario.

OSX / CrescentCore: el adware cambia sus trucos

Los desarrolladores de este malware intentaban protegerlo de la exposición. Para hacer esto, el malware contiene dos archivos dentro del paquete: uno con una lista de software de virtualización, el otro con una lista de antivirus. La idea era simple: si se detectó un antivirus de la lista o la aplicación se inició dentro de una máquina virtual, tome medidas (por ejemplo, no continúe funcionando) para no ser detectado.

Actividad maliciosa: iniciar tareas innecesarias que están abiertas en el navegador de Windows con anuncios o advertencias falsas sobre infecciones de virus.

Historia medica

Si analiza el malware, puede identificar las principales tendencias de infección, la supervivencia del malware y sus objetivos.

InfecciónMuy a menudo, la infección por adormidera ocurre con la participación directa de los usuarios. Para hacer trampa aplica

- ventanas emergentes falsas

- software pirateado (pueden ser tanto los propios programas como las grietas para ellos)

- sitios web infectados (los programas más conocidos ya están infectados con ellos)

SupervivenciaAlgunos programas de malware utilizan métodos únicos para iniciarse, por ejemplo, al asociarse con extensiones de archivo a las que se llama cuando un usuario abre archivos. Pero con mayor frecuencia, se utilizan tres métodos.

- Daemons o servicios lanzados (comienzan al inicio del sistema)

- extensiones del navegador

- carga de aplicaciones al inicio de sesión del usuario (elemento de inicio)

ObjetivosSolo hay dos objetivos principales para el malware: dinero o datos. Puede obtener todo esto de forma directa:

- (dinero) publicidad, clics, recompra

- (datos) archivos, correspondencia

ya sea por el otro lado:

- (general) inicios de sesión, contraseñas, ejecución de código

Conclusión

Muy a menudo, los usuarios malintencionados requieren que el usuario esté activo para ejecutarse. Según Patrick Wardle (Patrick Wardle), esto es una consecuencia del hecho de que el malware para mac aún no está suficientemente desarrollado. Independientemente de cómo se desarrolle el malware para las amapolas, les daría a los usuarios las siguientes recomendaciones:

- Tenga cuidado, deje caer el estereotipo sobre la seguridad de los dispositivos Apple.

- Actualice periódicamente el software, el sistema operativo y las aplicaciones instaladas. La actualización es siempre el riesgo de romper algo, pero también existe el riesgo de perder tiempo, dinero y datos. Alternativamente, actualice después de algunas semanas, cuando otros usuarios pisen el rastrillo. Pero no se demore, de lo contrario puede ser demasiado tarde.

- No instale software innecesariamente. El software adicional es una oportunidad adicional para el ataque, una forma adicional de detectar la infección.

Gracias por su atencion Toda salud y buena suerte! Bienvenidos a los comentarios.