Bienvenido al tercer artículo en nuestro Ciclo forense de Check Point de Check Point. Esta vez consideraremos

SandBlast Mobile . Los dispositivos móviles han sido parte de nuestras vidas. En teléfonos inteligentes, nuestro trabajo, nuestro ocio, entretenimiento, datos personales. Los atacantes también saben sobre esto. Según el informe de Check Point para 2019, los tres vectores de ataque más comunes para los usuarios son:

- Correo electrónico (archivos adjuntos maliciosos, enlaces);

- Web (software de virus, phishing);

- Smartphones (aplicaciones maliciosas, redes WiFi falsas, phishing).

Podemos cerrar los dos primeros vectores con

SandBlast Network y

SandBlast Agent . Los teléfonos inteligentes permanecen, cuyas amenazas se presentan cada vez más en las noticias. Para proteger este vector de ataque, Check Point tiene una solución especializada:

SandBlast Mobile . A continuación, observamos los análisis forenses que podemos obtener al investigar incidentes en dispositivos móviles.

Check Point SandBlast Mobile

Este remedio apareció en la cartera de Check Point hace relativamente poco. El funcionamiento del sistema es extremadamente simple (probablemente el más simple de todos los productos de CP). Toda la gestión se lleva a cabo a través de un portal de servicios en la nube. Allí agrega dispositivos móviles de usuarios y allí puede realizar un seguimiento de su estado. SandBlast Mobile le permite resolver los siguientes problemas de seguridad:

- Bloquear ataques de 0 días (como aplicaciones o archivos);

- Protección contra phishing en cualquier aplicación móvil (ya sea SMS o Messenger);

- Protección contra redes de botnets (evitar fugas de datos personales o corporativos);

- Bloquear el acceso de los dispositivos infectados a los recursos corporativos (si el dispositivo está infectado o no cumple con las políticas de seguridad, no podrá acceder a las aplicaciones corporativas desde su teléfono inteligente);

- Bloqueo de acceso a sitios maliciosos.

Hay un excelente seminario web sobre este producto de Amir Aliyev (compañía de Check Point):

Con su permiso, no haré una descripción detallada de las capacidades de este agente. Nuestra serie de artículos es sobre medicina forense. Pero quizás en el futuro cercano lanzaremos un curso separado en SandBlast Mobile (el producto es muy simple).

Un punto importante SandBlast Mobile se puede usar absolutamente

gratis durante 30 días para 50 dispositivos . En mi opinión, esta es una gran oportunidad para auditar la seguridad de los dispositivos móviles (por ejemplo, la administración de la empresa). El procedimiento para obtener una demostración es bastante simple:

escríbanos o realice una solicitud a través del

formulario en línea .

Forensics SandBlast Mobile - Panel de control

Todos los análisis de actividad maliciosa comienzan con el tablero principal en el portal de la nube de SandBlast Mobile:

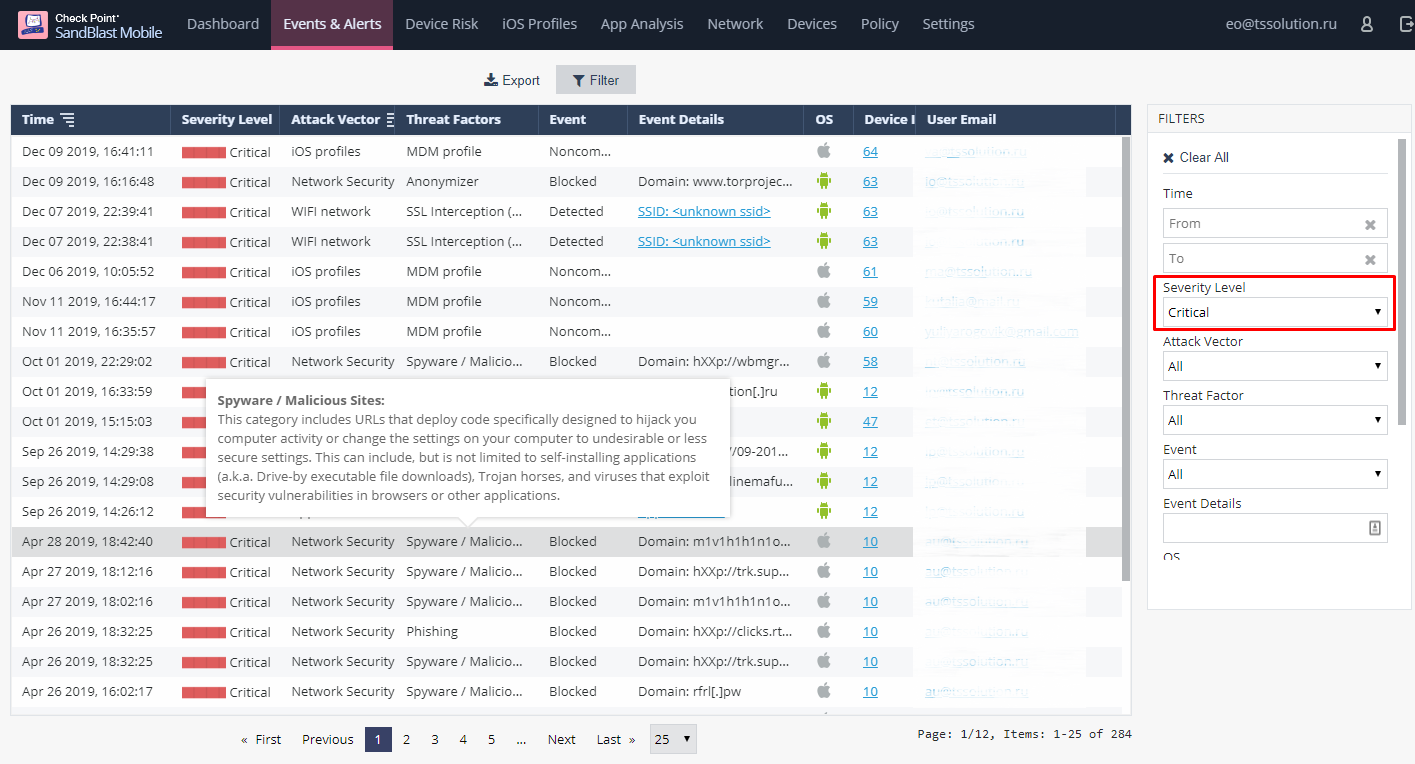

Aquí puede ver la cantidad de dispositivos activos, amenazas, su criticidad, etc. A continuación, podemos ir directamente a la lista de eventos (Eventos y Alertas) y filtrarlos por nivel de gravedad:

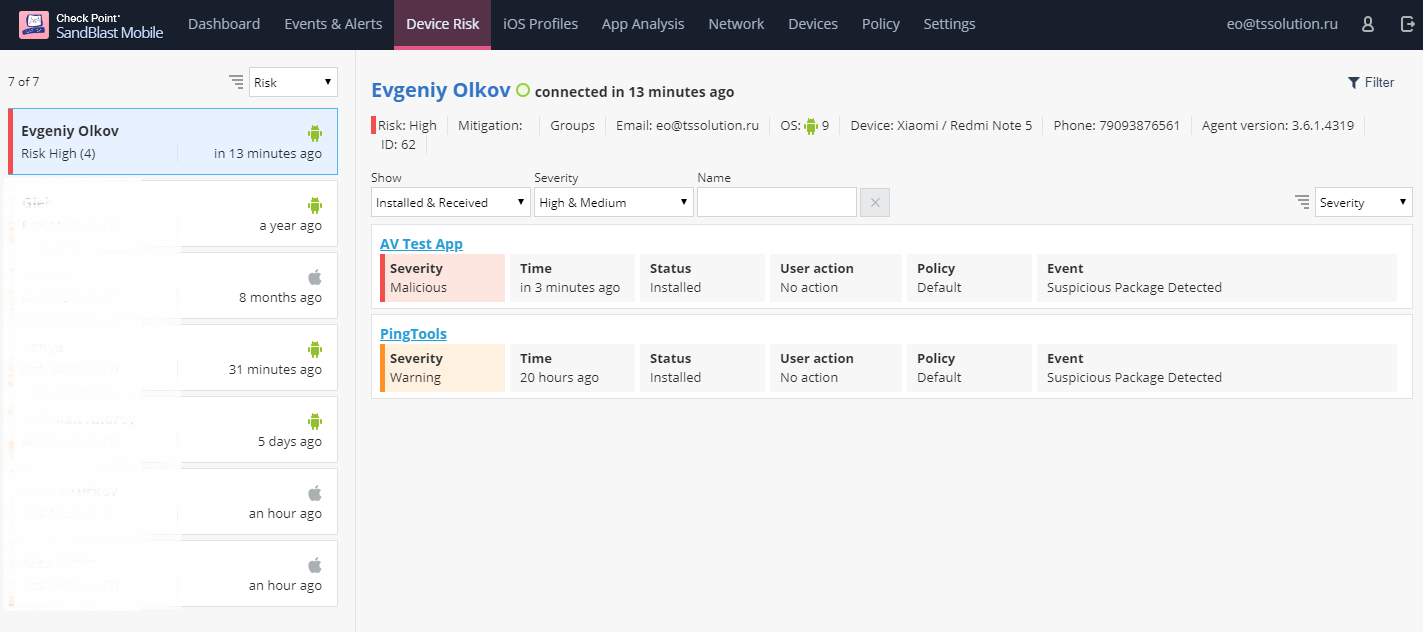

Veremos el vector de ataque, su tipo, detalles del evento y, de hecho, todos los usuarios (sus dispositivos) involucrados en esto. Si lo desea, puede filtrar eventos por un dispositivo específico (Riesgo de dispositivo) y familiarizarse con todas las amenazas asociadas:

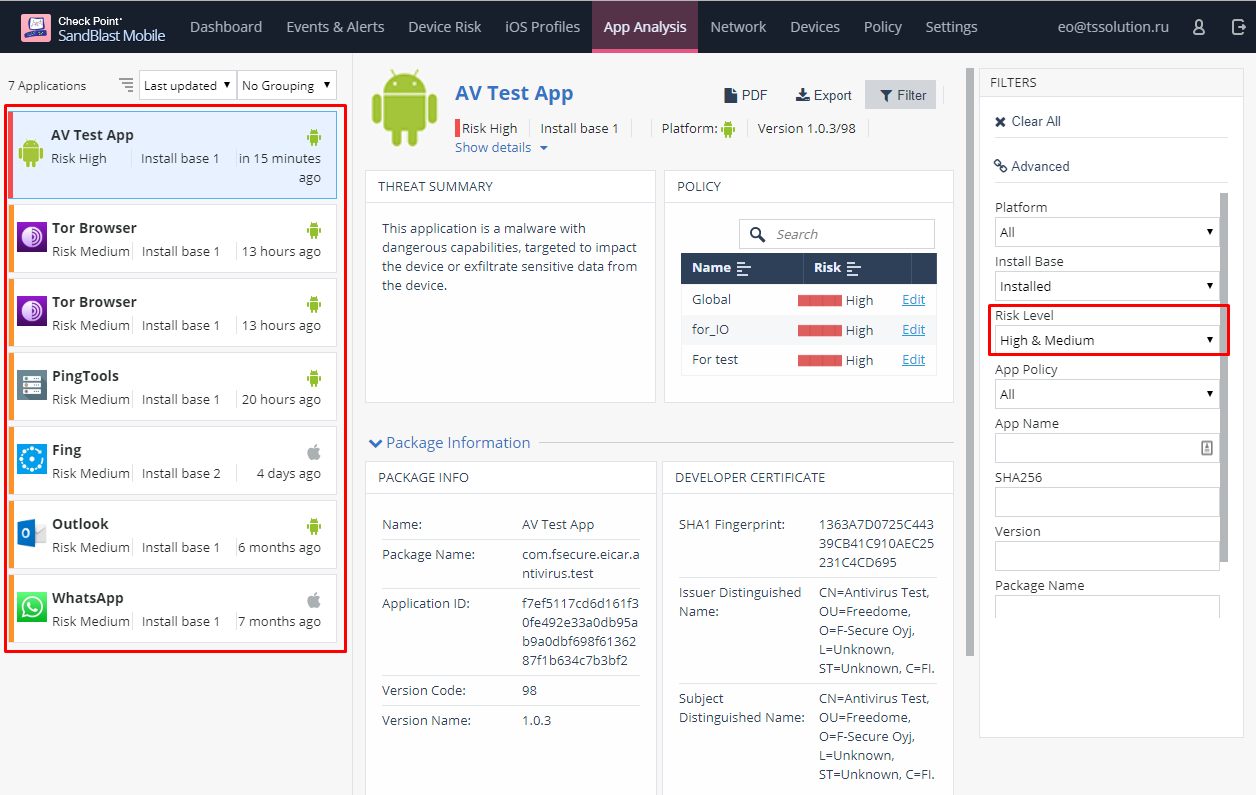

Quizás lo más interesante para un guardia de seguridad es la pestaña "Análisis de la aplicación", donde puede "chocar" con una aplicación maliciosa y ver qué no le gustó a Check Point. Hay un filtro de "Nivel de riesgo" con el que podemos ver todas las aplicaciones peligrosas. Por ejemplo, podemos considerar el virus de prueba

AV Test AP :

Aquí puede ver el veredicto general sobre la aplicación, información básica sobre el fabricante, el hash de la cantidad, etc. No muy interesante Veamos otra aplicación "viral":

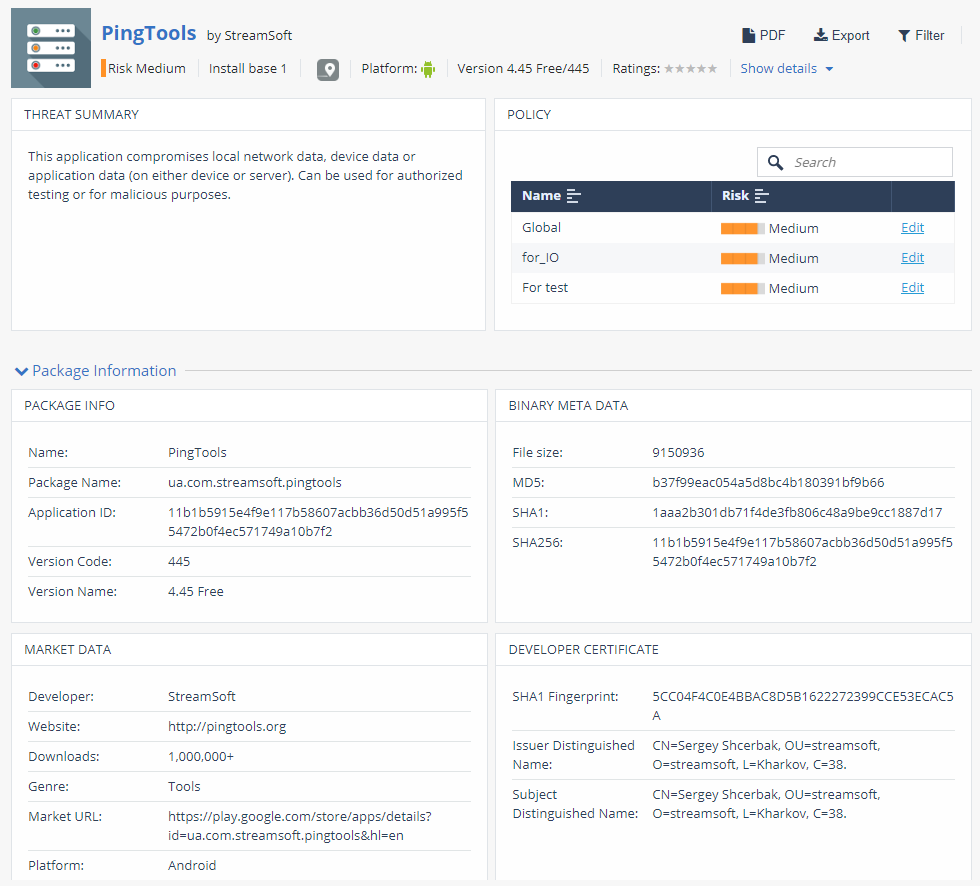

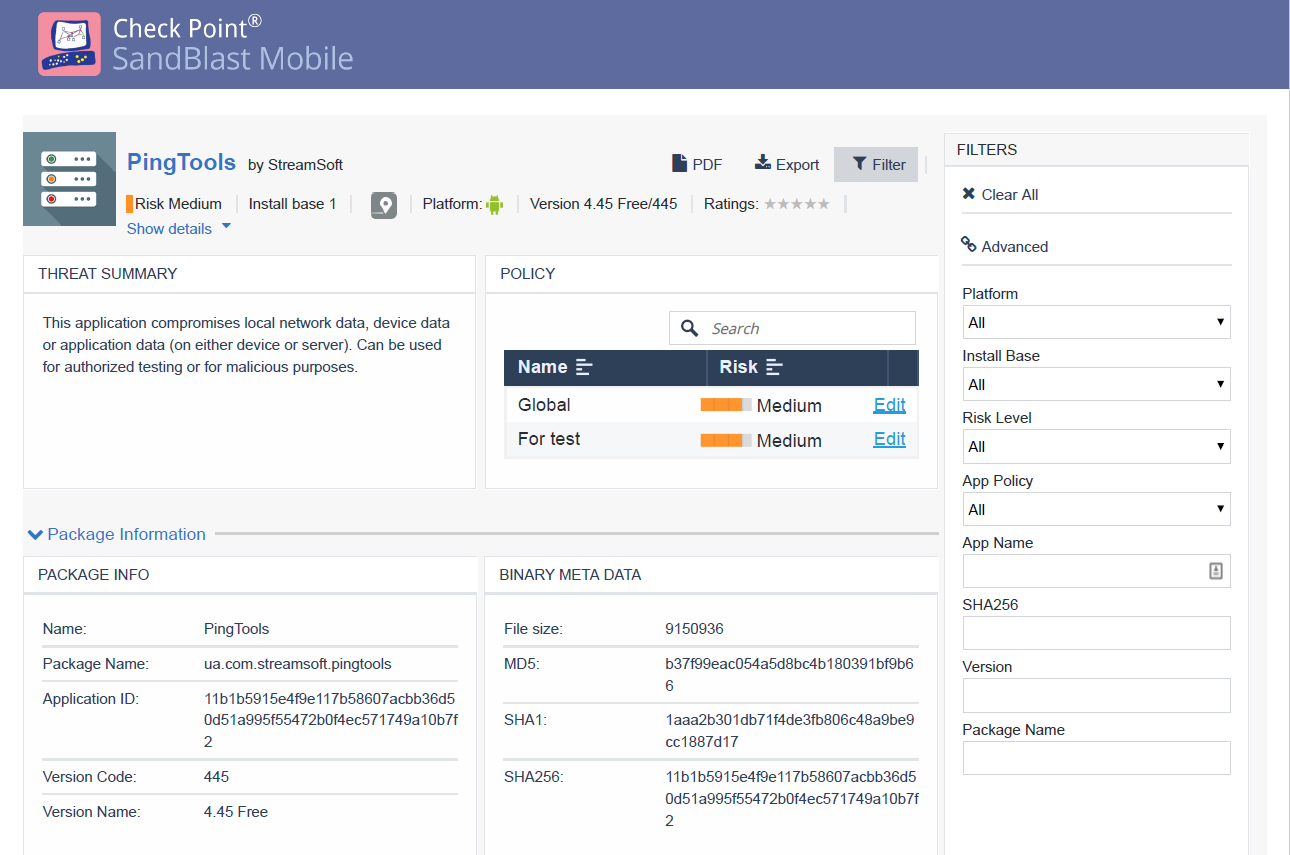

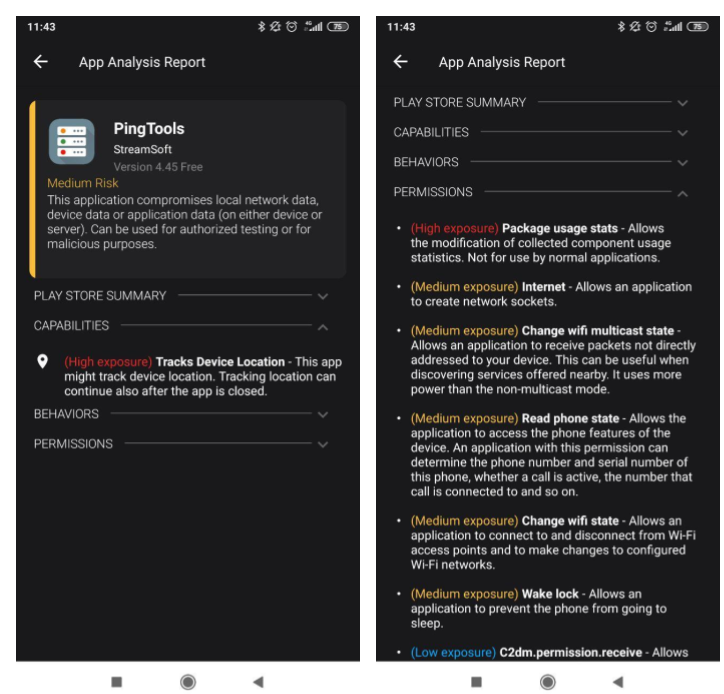

Ping Tools :

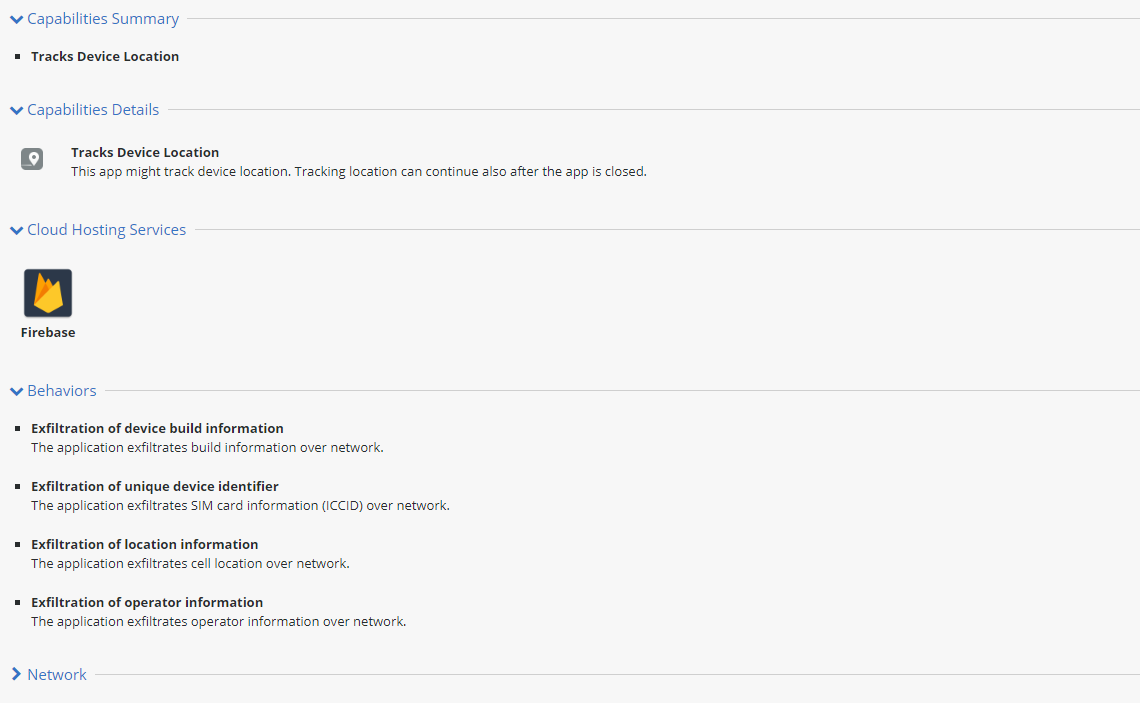

Habiéndose familiarizado con la información básica, puede bajar un poco y ver los detalles de las amenazas. Aquí, por ejemplo, vemos que la aplicación monitorea la ubicación del dispositivo (incluso cuando está cerrado) y varios comportamientos extraños:

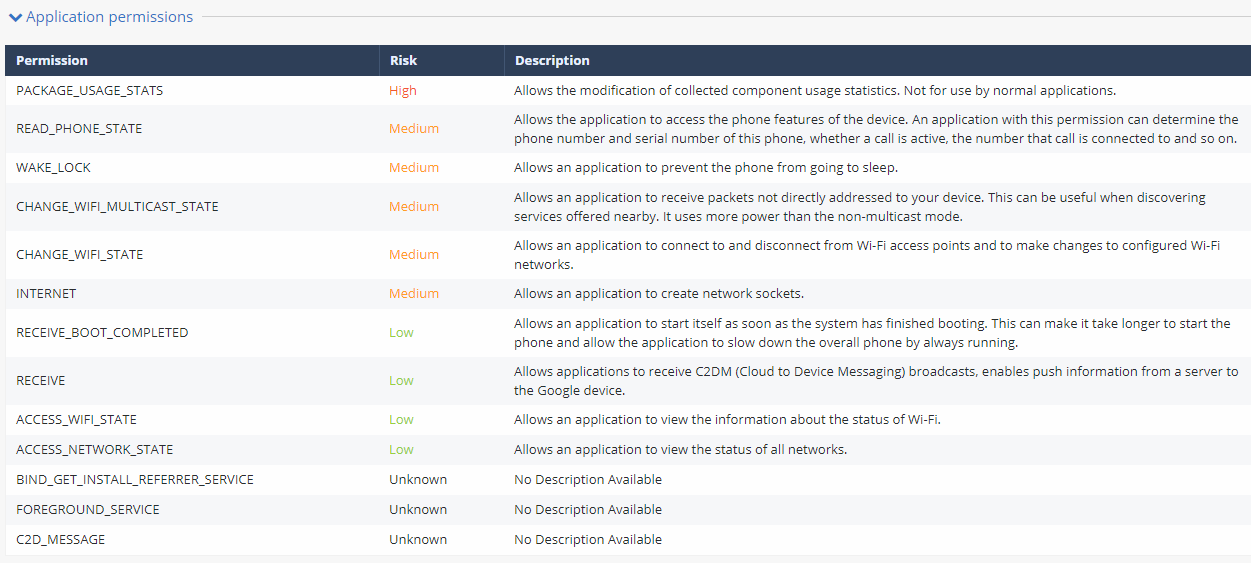

También es interesante la sección Permisos de aplicación. Mirándolo, casi siempre surge la pregunta: "¿Por qué esta aplicación necesita esos derechos?"

Este informe se puede descargar a un pdf informativo:

Las fuentes se pueden descargar

aquí . Y aquí puede descargar el informe sobre la sensacional aplicación maliciosa

CamScanner .

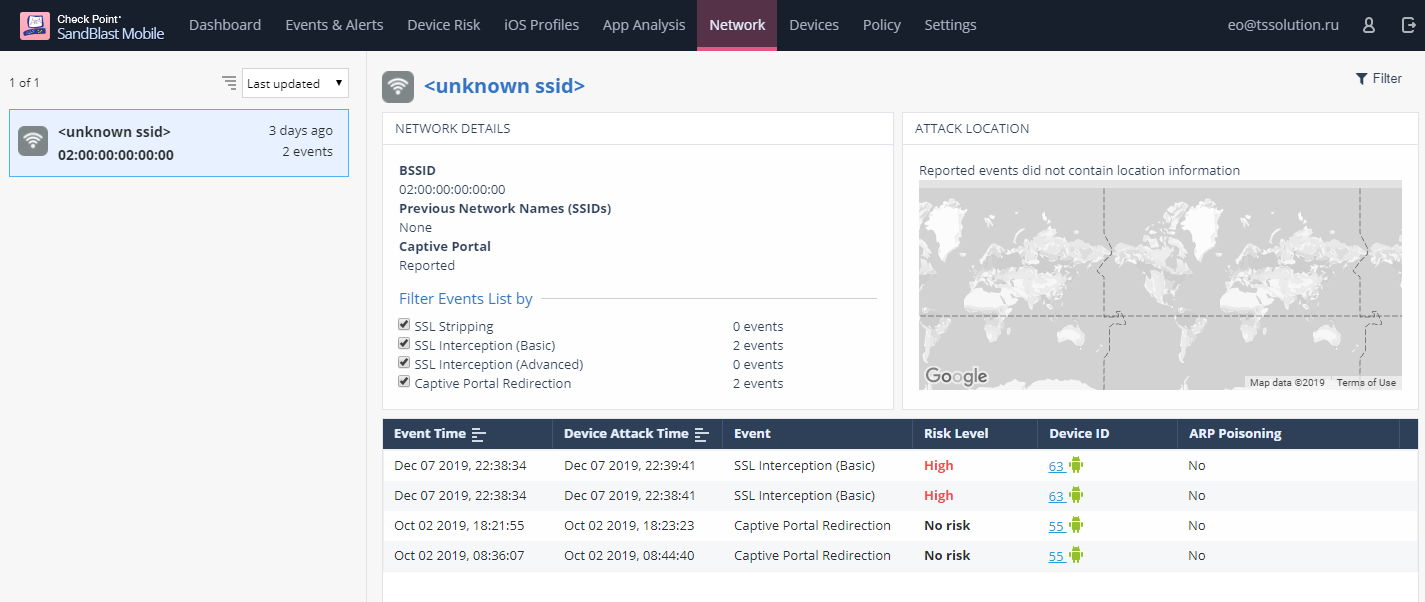

Hay otra pestaña interesante, Red, donde podemos analizar las redes a las que se conectan sus usuarios:

SandBlast Mobile a través de los ojos del usuario

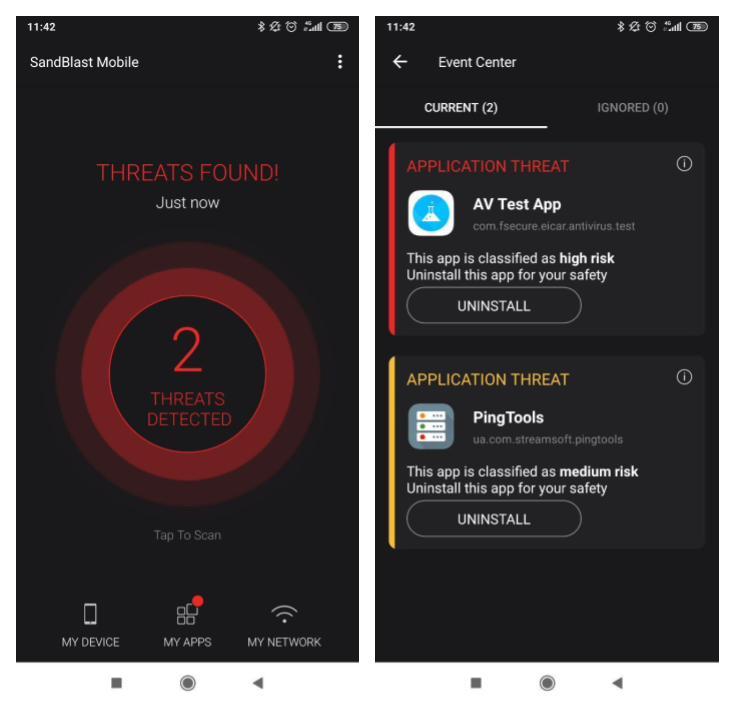

Esta aplicación no causa ningún problema en particular al usuario. En la primera instalación, escaneará el dispositivo y emitirá un veredicto si existen amenazas y cuáles:

Al mismo tiempo, el usuario mismo también puede ver qué es exactamente lo que no le gustó al agente en estas aplicaciones:

En mi opinión, una información bastante completa que permitirá al usuario concluir que el software es dañino. Al mismo tiempo, si un usuario intenta descargar una aplicación maliciosa, SandBlast Mobile funcionará inmediatamente:

El administrador del sistema recibirá la misma notificación.

Material adicional sobre Check Point SandBlast Mobile (muy recomendable lectura).

Conclusión

Como se mencionó anteriormente, los dispositivos móviles están firmemente arraigados en nuestra vida cotidiana. La gran mayoría usa teléfonos inteligentes para el trabajo y tiene acceso a datos corporativos. Esto hace que los dispositivos móviles sean un vector de ataque extremadamente peligroso en su red, que necesita no solo cerrar, sino también comprender qué es exactamente lo que lo amenaza. Análisis forense de Check Point SandBlast Mobile encaja perfectamente en la protección integral de los datos de la empresa y la estrategia general de seguridad de la información.

En el siguiente artículo, veremos los informes de CloudGuard SaaS. Así que estad atentos (

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen .

PD Agradecemos a Alexei Beloglazov (empresa Check Point) por su ayuda en la preparación de este artículo.