Zero-click o zero-touch es un ataque remoto en un dispositivo que no requiere ninguna acción adicional por parte del usuario. Puede llevarse a cabo por vía aérea (OTA, over-the-air): es suficiente que la víctima esté dentro del rango del canal de comunicación inalámbrica deseado. Hablaremos de tales ataques en este artículo.

En lugar de presentar

El original

Los ataques de 0 clics no requieren ninguna acción del usuario. Los ataques de 1 clic requieren algún tipo de acción. En general, casi todos los ataques a las aplicaciones del servidor se pueden atribuir a 0 clics, pero nuestro artículo no trata sobre el software del servidor. La aparición de ataques de 1 clic y 0 clic está asociada con la difusión masiva de dispositivos móviles, el crecimiento de la cobertura de la red y la cantidad de puntos de Wi-Fi. Debido a la navegación activa en Internet, los dispositivos móviles almacenan mucha información personal y confidencial. El objetivo final del atacante es precisamente estos datos de usuario, que ahora se almacenan no en el servidor o en la computadora del hogar, sino directamente en su bolsillo.

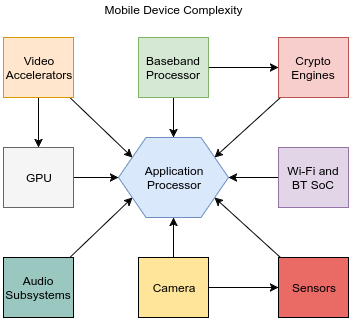

En los últimos 10 años, toda nuestra información y comunicación ha pasado de las computadoras de escritorio a los teléfonos móviles potentes con un montón de hardware inteligente. Por lo tanto, la superficie de ataque (superficie de ataque) ha aumentado considerablemente.

Solía ser que un firewall proporciona seguridad relativa para el usuario. Pero ahora está claro que todos están bajo amenaza de piratería, y lo más importante: el ataque puede ser invisible.

¿Cómo es esto posible?

- Al transmitir datos especialmente formados al dispositivo de una víctima a través de un canal inalámbrico de transmisión de datos (GSM, LTE, Wi-Fi, Bluetooth, NFC, etc., subraye lo necesario).

- La vulnerabilidad podría funcionar al procesar estos datos directamente en el chip (banda base, Wi-Fi SoC, Bluetooth SoC, NFC SoC, etc.).

- O los datos pueden ir un poco más allá, y la vulnerabilidad funcionará al preprocesar los datos en el programa de destino (llamadas, SMS, MMS, mensajería instantánea, clientes de correo electrónico, etc.), que es responsable de preparar estos datos para el usuario.

- Luego, la carga útil en el exploit realiza ciertas acciones para la Post-Explotación.

¡En este caso, la víctima debe hacer exactamente 0 clics, toques o transiciones! Tal ataque es difícil de prevenir, y es imposible culpar a la víctima por seguir un enlace de phishing desde un mensaje o abrir algún tipo de documento. En algunas fuentes, el mismo ataque se llama "totalmente remoto" o "sin interacción"; no existe un término único.

La "conveniencia" de tal ataque es que el atacante no necesita realizar sesiones de ingeniería social para convencer al usuario de hacer clic en el enlace o abrir el documento. Todo pasa desapercibido y el usuario puede no comprender en absoluto que se ha producido un ataque. Si sigue el camino clásico a través de un ataque a una aplicación de usuario, entonces casi todo ya está cubierto con varias mitigaciones de seguridad. Y si se pasa del lado de diferentes SoCs, entonces hay una alta probabilidad de cumplir con un sistema sin mitigaciones de seguridad, lo que, por supuesto, simplifica el trabajo del atacante.

Puede ser cualquier cosa:

- Datos de servicio cuando se comunica con una torre celular (comandos OTA)

- Paquetes de nivel de enlace

- Respuestas de autenticación

- Mensajes SMS

- Mensajes MMS

- Mensajes de voz

- Videoconferencia

- Mensajes a su mensajero favorito (Skype, WhatsApp, Viber, FaceTime, Telegram, etc.)

- Llamadas

- etc.

Todo lo anterior puede provocar que se active una vulnerabilidad en el firmware del chip o en el código del programa responsable de su procesamiento. Desafortunadamente, incluso el código responsable de la etapa inicial del procesamiento de datos contiene vulnerabilidades.

Como beneficio adicional, recomendamos un artículo de Natalie Silvanovich de Google Project Zero "La superficie de ataque totalmente remota del iPhone" .

¿Hay algún ejemplo real?

El interés por tales ataques en los círculos de investigación ha aparecido recientemente, y ahora están ganando gran popularidad. De los trabajos en esta área, se pueden distinguir los siguientes (la lista no pretende ser completa):

Nota de funcionamiento del procesador de banda base:

Cuando se usan bandas base usando una estación base maliciosa, vale la pena señalar que, comenzando con 3G, la mayoría de los paquetes deben autenticarse con una clave especial. Cita de "Explotación de una banda base moderna para teléfonos inteligentes" : “Esto se debe a que originalmente las redes 2G (segunda generación) consideraban la BTS (estación base) como un componente confiable, fuera del alcance de los atacantes. Por lo tanto, el teléfono confiará ciegamente en cualquiera que se haga pasar por un BTS. Esto hace posible construir un BTS falso y lanzar ataques por el aire. Solo la estación base está autenticando el teléfono móvil, pero no al revés. Después del advenimiento de SDR, queda claro que ahora ya no se puede confiar en BTS. Hoy en día es muy barato construir una estación base falsa y atacar teléfonos móviles. Por esta razón, en las redes 3G y posteriores, el enfoque cambió. Ahora, el teléfono móvil, aprovechando las claves de la tarjeta SIM, autenticará la estación base 3G o más nueva por lo general. Esto elimina muchas superficies de ataque en redes 3G y más nuevas, que requieren omitir la autenticación ".

Debido al hecho de que la banda base más moderna admite 3G y 4G y las redes usan nuevos estándares (son más prioritarios), el atacante necesita técnicas adicionales que permitan degradar el método de conexión predeterminado (hasta 2G) en el módem del cliente.

Posibles matices, y todo, desde la implementación específica de un chip.

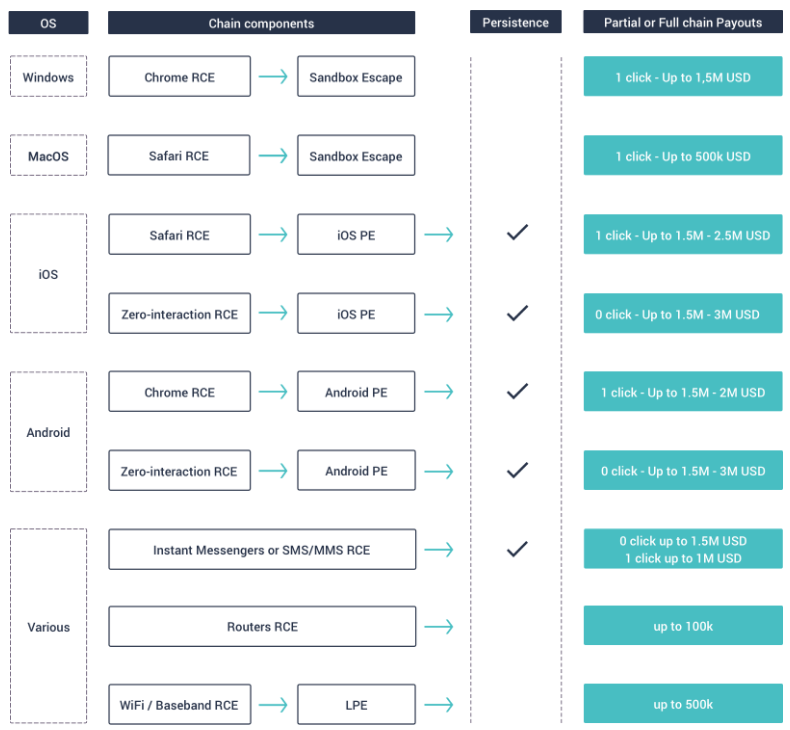

Después de analizar el trabajo anterior, podemos entender que, además de las vulnerabilidades directas de la ejecución remota de código, para el éxito de un ataque grave, por regla general, se necesitan vulnerabilidades adicionales que aumenten los privilegios en el sistema (en el caso de los mensajeros instantáneos) o conduzcan a la transferencia de la ejecución del código desde un chip periférico (Wi-Fi , banda base, etc.) en el procesador principal (procesador de aplicaciones). Solo mediante la recopilación de una cadena de vulnerabilidades se puede lograr un compromiso completo de un dispositivo.

Los incidentes reales de clic cero son difíciles de solucionar. Sin embargo, si recurre a 1 clic, inmediatamente recuerda el ataque utilizando el código malicioso de Pegasus, la investigación de "Una inmersión muy profunda en las cadenas de Exploit de iOS encontradas en la naturaleza" y el reciente CVE-2019-11932 en WhatsApp, lo que lleva a RCE.

Competencia Mobile Pwn2own 2019

Los organizadores de las competiciones pwn2own mostraron interés en tales ataques, aunque antes solo había navegadores y sistemas operativos. Aparecieron por primera vez en 2015, y en 2019 en PWN2OWN TOKYO había categorías como:

- Corta distancia: el ataque se produce al interactuar a través de Wi-Fi, Bluetooth, NFC;

- Mensajería: ataque al ver o recibir mensajes MMS o SMS;

- Banda base: se produce un ataque al interactuar con una estación base.

Y entre los dispositivos objetivo estaban:

- Xiaomi Mi 9

- Samsung Galaxy S10

- Huawei P30

- Google Pixel 3 XL

- Apple iPhone XS Max

- Oppo F11 Pro (solo banda base)

Dependiendo de la categoría y el propósito, el premio osciló entre $ 30,000 y $ 150,000.

Según los resultados, tenemos la siguiente imagen:

- Samsung Galaxy S10 ha sido pirateado a través de NFC. Vulnerabilidad de UaF en JavaScript JIT;

- Samsung Galaxy S10 ha sido pirateado a través de la banda base. Desbordamiento de vulnerabilidad en la pila;

- Xiaomi Mi9 fue pirateado a través de NFC. Vulnerabilidad XSS.

Sí, no todos los ataques fueron de clic cero, pero la tendencia es significativa.

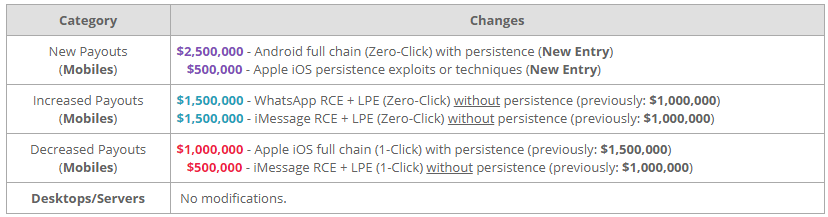

Explotar mercado

Los corredores de exploits también están interesados en hacer clic cero, y ofrecen hasta $ 3 millones para tales cadenas de exploits.

Y el precio de otros corredores.

Recomendaciones

Lo único que se puede aconsejar y lo que puede hacer un usuario común es poner todas las actualizaciones de manera oportuna para mantener actualizado el sistema operativo, el firmware y las aplicaciones. Esto minimizará la probabilidad de un ataque exitoso.

Conclusión

Los ataques de clic cero son difíciles de implementar y, por regla general, requieren el cumplimiento de una serie de condiciones, lo que no les otorga una amplia distribución. Sin embargo, pueden infligir un daño enorme, mientras permanecen sin ser detectados.

PD: ¡Gracias veneramuholovka por la ayuda en la preparación de los materiales para el artículo!