Un saludo a todos! Quien habla español Genial Ganamos este premio porque por la mañana nuestro equipo, el equipo español, participó en un torneo de fútbol y recibió este trofeo, así que pido disculpas a Argentina y Sudáfrica por haber ganado este premio. Gracias a todos por venir a nuestra presentación. Antes que nada, permíteme presentarte a mi amigo Juan Corrido, y yo soy Chema Alonso. Trabajamos en una pequeña empresa española, Informatica64, y antes de comenzar una conversación sobre el tema, quiero presentarles nuestro país.

España es un país pequeño en el medio de todo, se encuentra entre Europa, África y América del Sur, porque esta es nuestra historia. Si nunca has estado en España, deberías ir allí. Soy de Madrid, es una ciudad hermosa, fue la capital de un gran imperio hace 500 años. Si vienes a Madrid, no te sentirás extranjero, porque si vienes a Madrid, entonces ya eres Madrid. Juanito de otra ciudad, de Sevilla. Esta ciudad fue la capital del imperio árabe en el siglo VII, cuando España era un país árabe. En la diapositiva se ve la Torre Dorada, construida en oro, que fue traída a Europa desde América del Sur.

Sevilla es muy famosa por su flamenco, sus festivales y sus monumentos: en esta diapositiva, uno de los monumentos arquitectónicos más grandes, la Plaza de España, probablemente todos lo sepan. Debes visitar este monumento y te enamorarás, porque si Anakin Skywalker se enamora de Sevilla, tú también puedes hacerlo. Así que no olvides visitar nuestro país.

Juanito, de Triana, es una pequeña república independiente en Sevilla, muy famosa por la Semana Santa, porque sus habitantes son muy religiosos y miles de ellos realizan actuaciones religiosas en este momento y, por supuesto, después de eso beben.

Entonces, trabajamos en Informatica64 y probablemente muchos de ustedes hayan escuchado sobre una herramienta que desarrollamos llamada Foca. Esta es una herramienta gratuita que puede usar para hackear información, pruebas de penetración, etc. Mañana publicaremos en nuestro taller en línea a las 8 en punto una nueva tercera versión de este programa, para que cualquiera de ustedes pueda participar en la prueba.

El tema de nuestra charla de hoy es sobre las aplicaciones remotas que usan Citrix y el Servicio de Terminal de Windows. Las empresas los colocan en las nubes. En nuestra presentación, describiremos cómo usar aplicaciones con la extensión .ica y los archivos de Terminal Service, automatizando el análisis de datos usando FOCA. Esto permite a un atacante identificar software interno, redes internas y combinar información durante el escaneo PTR y durante ataques maliciosos utilizando archivos de Excel. Como resultado, utilizaremos la característica de política de seguridad engañosa de las aplicaciones remotas de Excel, que brinda a los piratas informáticos la capacidad de eludir las restricciones macro y obtener información confidencial de la empresa.

Anteriormente, realizamos una gran cantidad de trabajo en este tema, en el tema de Citrix y el Servicio de Terminal de Windows, pero aún creemos que esto es importante, porque hasta ahora nadie se ha molestado seriamente con este problema. Mostraremos lo fácil que es para un pirata informático infiltrarse en los datos de la empresa utilizando estas herramientas.

Es muy fácil encontrar el punto de entrada de una empresa que busca aplicaciones remotas o conexiones remotas a través de Google. Están buscando archivos .rdp. Puede encontrar casi dos mil lugares, 2000 servidores que publican tales aplicaciones. También puede encontrar sitios gubernamentales que usan aplicaciones remotas de "nube", simplemente puede hacer clic en ellos y ver qué sucede.

Puedes hacer lo mismo en BING. No puede usar el modificador de extensión de archivo, pero puede usar el tipo de archivo .txt y buscar los modificadores que aparecen en todos los archivos en miles de aplicaciones remotas que encontró.

Algunos de los lugares que descubrimos usando estas aplicaciones remotas son sitios gubernamentales. En la diapositiva, verá el sistema de administración de órdenes de patrulla ubicado en el dominio .mil en los Estados Unidos, este es el sitio de los militares.

Íbamos a hacer una demostración basada en este sitio y hablamos con Jeff, pero hoy lo arregló, y no sabemos por qué. Pero estamos listos para mostrarle un experimento con otro sitio del gobierno: el Departamento de Transporte de California.

Simplemente leyendo esta página, en la parte inferior puede encontrar la aplicación remota RouteCleaning, que es un archivo con la extensión .ica, y descargarla haciendo clic en el enlace. Veamos que tenemos. Te aseguro que funcionó hace 5 minutos. Bueno, no tuvimos éxito, pero no te preocupes, tenemos otra demostración.

En este entorno, como veremos, hay muchas cosas de las que preocuparse, y es muy difícil garantizar la seguridad de todas las aplicaciones. Esta diapositiva con Leonardo DiCaprio no tiene sentido, ya que se refiere a una demostración fallida. Lo siento de nuevo, pero hace 5 minutos realmente funcionó.

¿Insiste en que lo intentemos de nuevo? Bueno, volveremos a escribir en el Departamento de Transporte de California en el navegador. No, no funciona de nuevo. Lo arreglaron! Pero créeme, hace 5 minutos todo salió bien para nosotros. Bueno, no te preocupes.

Vamos a continuar El mayor problema con estos archivos de configuración es su verbosidad. Simplemente puede leer los archivos .txt y encontrar en ellos mucha información de todo tipo, como la dirección IP interna y las contraseñas de usuario cifradas. Puede descifrar estas contraseñas cifradas, pero no podrá acceder al sistema utilizando una cuenta anónima o una cuenta de usuario. Aquí se menciona el software interno. Por lo tanto, estos archivos son ideales para ataques cibernéticos dirigidos como APT para personas que recopilan información para organizar tales ataques. Una simple búsqueda de archivos .ica en Internet permite detectar archivos con una contraseña para Oracle simplemente en el texto.

Para esto no necesita hacer nada especial, hay suficiente información en estos archivos. Por lo tanto, decidimos agregar este tipo de archivo a nuestra herramienta FOCA, que se utiliza para recopilar información e identificar sitios web de la empresa. Ya ves una nueva versión del programa, que estará disponible mañana para aquellos tipos que buscan este tipo de archivos y extraen información de ellos.

El segundo gran problema es que son todos los archivos de texto con la extensión .txt, por lo que el atacante puede modificar libremente los archivos de configuración y acceder a otras partes del sistema operativo. Puede generar mensajes de error en el servidor, por lo que cuando use Citrix recibirá un mensaje de que este archivo o aplicación no está en el servidor. Un hacker también podrá obtener la lista completa de aplicaciones instaladas en su computadora.

Es muy simple hacer esto con Servicios de Terminal Server: en el modo de aplicación remota, el comando -0 dará acceso a todo el escritorio y el comando -1 solo dará acceso a las aplicaciones. Las versiones con número <6 para protocolos RDP crean un shell alternativo, aunque no funcionan con Terminal Services en 2008. Por ejemplo, recibe varios mensajes de error, como "Acceso denegado", porque este archivo pertenece al sistema operativo. Pero el hecho de que no pueda acceder a este archivo significa que no se encuentra en el servidor, sino en la computadora.

Lo positivo es que puede hacer lo mismo en Citrix, y aquí no hay protección para evitar una conexión, otra conexión, otra, etc., ni siquiera necesita ingresar al captcha.

Puede optimizar este procedimiento con la ayuda de un programa creado por nosotros llamado CACA ("AS"), que es una abreviatura de la frase "aplicaciones informáticas Citrix".

Solo necesita abrir "AS", seleccionar un archivo .ica, en el lado del bloc de notas verá una lista de configuraciones "no exceder", "calcular", "número de amenazas", etc., presione el botón de Inicio y podrá tomar una taza de café mientras CACA hace el trabajo por ti Intenta abrir la aplicación, mientras hace instantáneas, por lo que cuando termina el trabajo, puede ver los mensajes de error. Por lo tanto, puede averiguar si esta aplicación existe en el servidor o no. Puede usar una lista muy grande de aplicaciones. Al iniciar "KAKA" en su computadora al comienzo del día, al final del día recibirá una lista de aplicaciones en "KAKA".

Otra cosa que se puede hacer con Terminal Services, la llamamos "Playing the Piano". Hay muchos enlaces en Terminal Services y Citrix, especialmente en Windows 2008, demasiadas variables, como% SystemRoot%,% ProgramFiles%,% SystemDrive%, demasiados atajos de teclado y muchas funciones que permiten que un hacker llegue a tales partes del sistema, para que incluso el administrador del sistema no obtiene.

¡Realmente nos gusta Windows Server 2008, porque ayudará en todo! Si solicita una aplicación que no está en el sistema operativo, Windows Server 2008 le dará una ventana con un error y un botón de ayuda. ¿Por qué no aprovechar esa cortesía? Entonces, cuando hace clic en el botón Ayuda, el programa le ofrecerá leer el manual con muchos enlaces que le permiten abrir IE, activar el panel "Abrir archivo", ejecutar algún tipo de comando, etc.

"Tocar el piano" le permite utilizar muchos métodos abreviados de teclado para acceder a varias partes del sistema operativo.

Al usarlos, obtenemos más y más nuevos atajos de teclado.

Una característica interesante es la función de teclas adhesivas. Si presiona la tecla MAYÚSCULA tres o cuatro veces seguidas, el sistema operativo muestra un menú para configurar la función de pegar las teclas con el panel de control. Por lo tanto, incluso si no tiene acceso al panel de control a través de teclas adhesivas, puede configurar todos los paneles de control del sistema operativo simplemente haciendo clic en "Guardar".

Ahora le mostraremos una demostración del sitio web de Citrix. Este es un sitio web de Sitrix, pero esta página está destinada a demostrar las capacidades de los servidores, por lo que nuestra demostración es completamente legal.

Ingresamos el nombre de usuario y la contraseña e ingresamos al entorno Citrix. Ves muchas aplicaciones aquí. Vamos a usar Excel, porque el tema de nuestra presentación es Excel. Así que vayamos a la aplicación y ejecutemos Excel.

El sistema ahora está cargando componentes del cliente. Todo está listo, ahora usamos IE. Créeme, Excel funciona, solo la velocidad de Internet es baja. Aquí, finalmente, apareció la ventana de Windows Server 2008, nos estamos conectando al Excel remoto. Muy lentamente ... si alguien lleva a cabo un ataque de hombre en el medio en esta red, por favor, deja de hacerlo (risas). ¿Qué le pasó a internet?

Muy, muy lento ... bueno, finalmente! ¡Hemos abierto Excel! Como puede ver, los datos financieros confidenciales de la empresa aparecieron en la pantalla.

Este archivo debe estar protegido por el entorno Citrix, intentemos usar variables de entorno para conectarnos al directorio raíz. Como puede ver, cuando intentamos abrir la biblioteca "Mis documentos", recibimos mensajes de "Acceso denegado", pero puede hacer muchos trucos.

Uno de estos trucos es crear un acceso directo para el comando cmd, luego ejecutarlo ... ¡no funciona! Lo arreglaron. No da miedo, hay muchas consolas. Cree un acceso directo para powershell y ejecútelo. Como puede ver, funcionó! Ahora podemos acceder a todo lo que necesitamos.

Esto es muy difícil para nosotros, porque cada día los sistemas operativos se vuelven más complicados y las aplicaciones que publican en el servidor también se vuelven más complicadas. Por lo tanto, cada aplicación que publique en Terminal Services sirve como una forma de acceder a su sistema operativo. Además, cada aplicación es una forma de aumentar los privilegios de acceso. Las aplicaciones complejas son óptimas para tales operaciones, y Excel es una aplicación tan compleja que las empresas publican a través de servicios para aplicaciones remotas.

Esta es una herramienta muy poderosa, y los jefes adoran Excel, porque puedes hacer muchos gráficos y cuadros divertidos, analizar un montón de datos, conectar Excel a bases de datos, realizar minería de datos y hacer muchas otras cosas amigables para los negocios.

Pero para hacer todo esto, necesita un entorno de Visual Basic. Puede eliminar Visual Basic de su Excel, pero al mismo tiempo se convertirá en una aplicación completamente diferente, no seguirá siendo Excel.

Entonces, la idea es que gracias a las capacidades de Visual Basic, puede hacer muchas cosas con Excel. Demostremos esto.

Entonces, tenemos Windows 2008 con servicios de terminal, y en este entorno publicamos Excel 2007. Lo usamos porque las políticas de seguridad, las políticas de restricción de aplicaciones son más o menos las mismas. La principal diferencia entre la seguridad de MS Office 2010 y 2007 es el entorno limitado, es decir, en relación con los archivos que descarga de una fuente insegura en Internet. Pero una vez que haya descargado el archivo en su computadora, las políticas de seguridad de grupo serán las mismas para las macros. Puede usar macros sin firmar y macros de terceros.

Por lo tanto, en este entorno, podemos ejecutar Excel con macros. Por defecto, las políticas de seguridad le dan al usuario la posibilidad de elegir si desea habilitar macros o no. Sin embargo, al iniciar Excel en un servidor remoto, esta opción es una opción adicional y las macros están habilitadas de forma predeterminada, ya que Visual Basic para Aplicaciones no funciona en la computadora local, sino en el servidor. Esta es una gran diferencia.

En este ejemplo, crearemos un panel, y verá que en el mensaje de política de seguridad el usuario selecciona esta opción para trabajar con la macro, ya sea para permitir que este contenido se use o no. Por supuesto, hacemos clic en "Permitir", después de lo cual aparece un gráfico con los indicadores financieros de la empresa en la pantalla.

Con esta actitud hacia la aplicación, puede hacer muchas cosas, por ejemplo, ver los procesos que se están ejecutando. Con el Instrumental de administración de Windows, puede usar los comandos para obtener los resultados y mostrarlos en un archivo de Excel.

Cerraremos esta ventana y volveremos a la presentación. Después de ver esta demostración, queda claro que debe cuidar la seguridad de Excel en un entorno remoto. Lo primero que debe tener en cuenta un administrador del sistema es bloquear algunas consolas especiales, como -cmd.exe, -powershell, -script, -cscript. Pero hay demasiadas consolas allí, y una copia de seguridad en Windows Server 2008 crea copias de todos estos paneles de control. Esto crea un doble problema porque las consolas están duplicadas. En este entorno, todas las consolas están prohibidas, para esto utilizamos ACL ACL y políticas de seguridad, pero incluso podemos usar consolas de otro sistema operativo.

Stevens propuso esta idea y que puede incrustar un archivo dll en un archivo de Excel y que este archivo dll es un intérprete generalizado. Por lo tanto, simplemente llamando al intérprete desde su dll, obtendrá acceso al servidor. Así que veamos la segunda demostración, que trata sobre consolas prohibidas. Entraremos en Windows Server 2008 e intentaremos ejecutar cmd.exe, lo cual está prohibido. Verá que nada funciona para nosotros, porque esta consola está prohibida; parece que una inscripción indica que este programa está bloqueado por las políticas de seguridad de grupo.

Pero el archivo de Excel que estamos a punto de abrir contiene .dll de ReactOS y .dll para el editor de registro, también de ReactOS. Por lo tanto, abrimos la línea de comando presionando el botón "Línea de comando", y ahora el archivo Excel extrae el archivo .dll para ejecutarlo. De hecho, vamos a obtener un intérprete de comandos ReactOS.

Verá en la pantalla que obtuvimos el intérprete de comandos ReactOS, que prácticamente no es diferente del intérprete de comandos de Windows 2008. Así que este es un buen truco.

Al mismo tiempo, no se ve cmd.exe en el administrador de tareas, porque es un .dll dentro del archivo de Excel y solo se puede ver la aplicación EXCEL.EXE en el administrador de tareas, por lo que la compañía que atacó no sospechará nada.

Volvamos a nuestras diapositivas. Después de ver la última demostración, puede decir: ok, apagaré todas las macros de mi computadora. Pero el hecho es que, de acuerdo con las políticas de seguridad, deshabilitar Visual Basic significa prohibir su uso para todas las aplicaciones de oficina, y no solo para Excel, es decir, afectará a Word, PowerPoint, Access, etc.

Hay 4 opciones de seguridad de macros en la configuración de Excel: no use macros, use solo macros firmadas, use macros a discreción del usuario para cada caso específico y use todas las macros. Si el usuario es un hacker, seleccionará 3 opciones. Ahora le mostraremos la demostración de Excel, para la cual hemos elegido la primera opción: no utilice macros en absoluto.

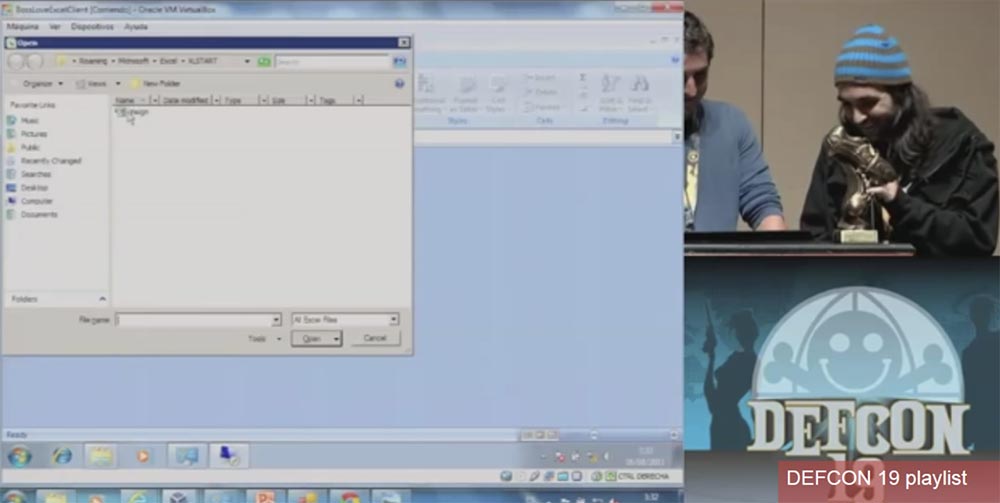

Nuevamente usamos el archivo Excel publicado a través del entorno remoto, por lo que volvemos a Windows 2008 y salimos de la conexión inactiva de Internet. A continuación, vamos a los políticos, seleccionamos la casilla de verificación "Habilitar" para habilitar las políticas de seguridad y seleccionamos el tercer parámetro "Sin advertencias para todas las macros, pero con una prohibición de todas las macros" en el menú desplegable.

Luego hacemos clic en los botones "Aplicar" y "Aceptar", esperamos que los parámetros cambien, regresamos al cliente y abrimos el archivo Excel. Este es uno de mis trucos favoritos. Cuando logra abrir un documento, ve que no se puede hacer nada porque todo está prohibido. , , .

Excel – trusted locations. – , , . , . , – , . , – Excel. , , . , , !

, – ! , – ! , , , . . , .

, 4 . : 1 – , 2- , – , 4 – . « ».

«», «» .

, Excel , , . « », « ».

, . , , . , , Certificate Import Wizard!

, , – « » « » ( ).

, , . , . CRL, CRL HTTP LDAP, HTTP SQL Injection, SQL . Excel -, , , , , CRL.

SQL, , , - CA DHS , . , , FOCA.

:

- DHS;

- ;

- Excel CA;

- URL CRL , , ;

- DHS Excel .

, , , , .

, , , -, , . Excel , . , .

TS Web Access – « TS Web Access». , , , HTTP. , , , .

, , !

:)

, . ? ? , ,

VPS $4.99 ,

entry-level , : VPS (KVM) E5-2697 v3 (6 Cores) 10GB DDR4 480GB SSD 1Gbps $19 ? ( RAID1 RAID10, 24 40GB DDR4).

Dell R730xd 2 - Equinix Tier IV ? 2 Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 $199 ! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre Cómo construir un edificio de infraestructura. clase c con servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?