Continuamos la serie de artículos sobre Conciencia de seguridad o, en términos simples, sobre la capacitación de nuestros empleados para contrarrestar los ataques de phishing. A menudo, dicha capacitación se implementa en la rodilla, pero solo puede ser realmente efectiva si se convierte en un proceso integrado completo a nivel de toda la organización. Con cartas de felicidad regulares (así como codicia, ansiedad, curiosidad y otros atributos de phishing). Hablamos sobre cómo lo imaginamos y cómo ya lo estamos implementando bajo el corte.

Primero, una breve repetición del material, para aquellos que no han leído el artículo anterior. En 2016, hubo un aumento en los ataques de phishing en todo el mundo. Los atacantes se dieron cuenta de que es mucho más fácil atacar a los empleados de las empresas que intentar romper el equipo de defensa perimetral, ya que las personas, a diferencia de las máquinas, tienen un sistema muy vulnerable: la psique.

Se establece un vector psicológico específico en cada ataque de phishing:

- Miedo El vector está destinado a crear en la mente humana una imagen de una amenaza específica para la vida y el bienestar (30 mil fueron cancelados de su cuenta, el niño fue llevado en ambulancia, etc.). Muy a menudo utilizado en correos electrónicos de phishing masivo.

- Avaricia Uno de los vectores de ataque más populares dirigido a un deseo moderado de obtener ganancias.

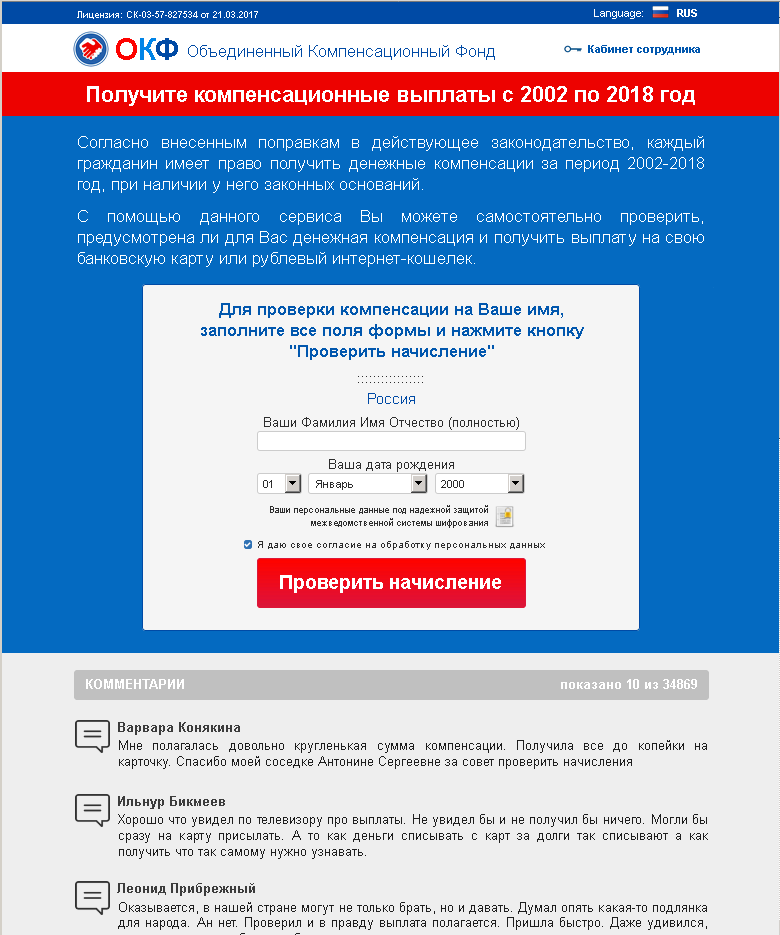

En nuestra práctica, hubo un caso cuando se envió un documento al cliente con un hipervínculo a la página de phishing, donde se propuso recibir un pago de compensación, pero antes de eso pague la tarifa ingresando sus datos personales, incluida la información de la tarjeta bancaria.

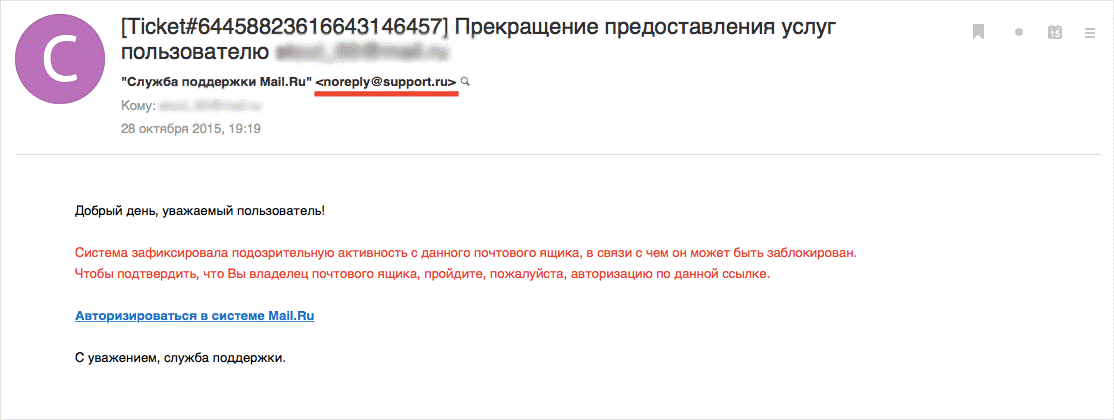

Así se veía la carta:

Al hacer clic en el enlace, la página

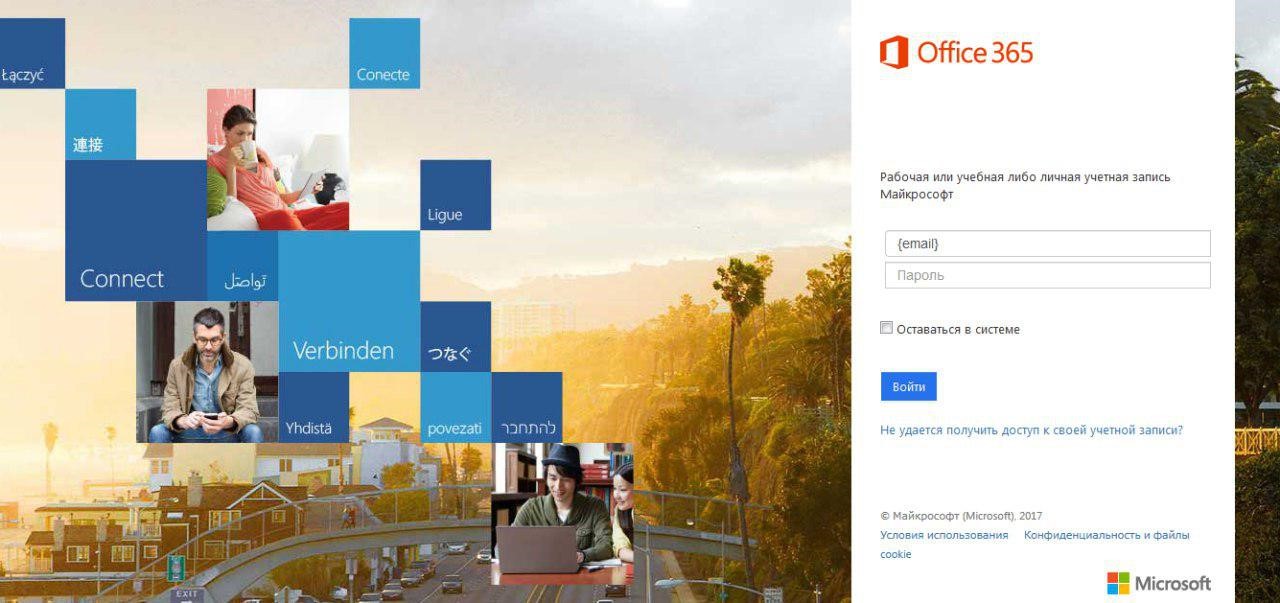

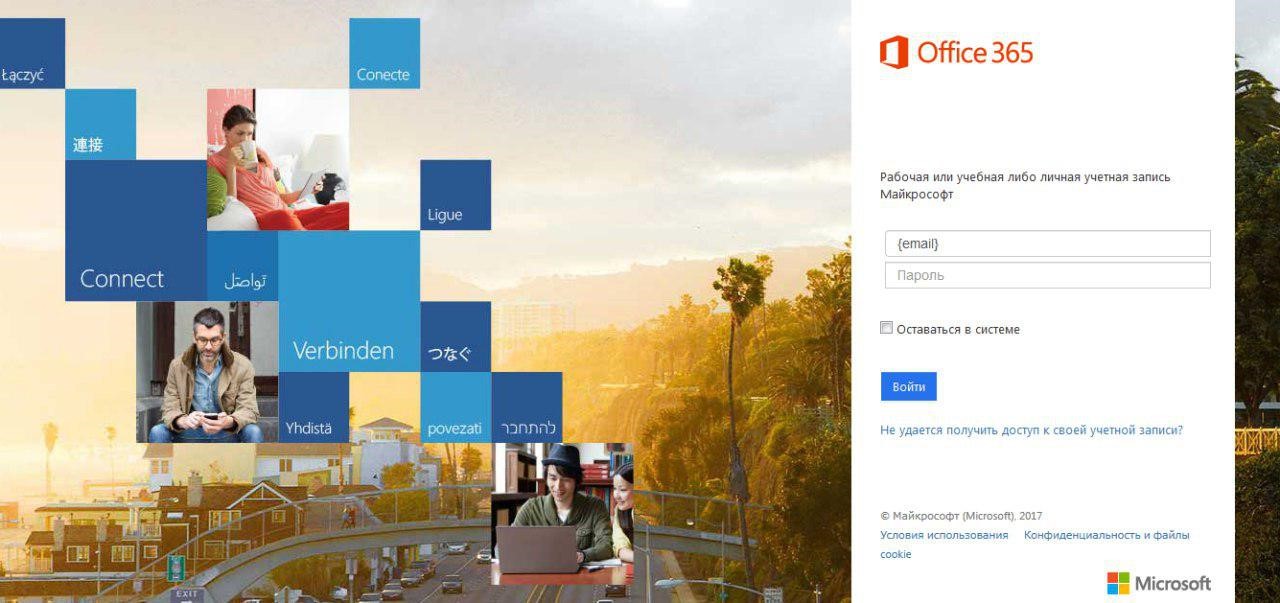

- Inatención El siguiente vector se puede distinguir en una categoría separada, ya que se usa constantemente en sitios de phishing donde una persona puede estar. Tal sitio de phishing es una página falsa de un recurso popular y generalmente requiere un nombre de usuario y contraseña. Para fines de capacitación, hemos implementado la siguiente página de este tipo:

La forma más sencilla de usar este vector es reemplazar la cadena original con la más similar, por ejemplo, rtk-solar.ru en lugar de rt-solar.ru. Los homoglifos también se usan con mucha frecuencia. Un homoglifo es uno de dos o más grafemas, signos o glifos con formas que parecen idénticas o no pueden diferenciarse mediante una inspección visual rápida. Por ejemplo, el ruso "a" y el inglés "a" son homoglifos. Otros ejemplos de homoglifos:

Fuente: https://helpugroup.ru/kak-legko-i-prosto-sgenerirovat-sotni-fishingovyh-domainov

También hay catalizadores de ataque adicionales. Entonces, ¿cuándo fue la última vez que verificó la confiabilidad de los enlaces o archivos adjuntos en una carta recibida de su supervisor? Y si la carta aún contiene las palabras "urgente", "hoy", "rápido", entonces, con una probabilidad del 97%, el empleado que lo recibió se olvidará de todo en el mundo y se convertirá en una presa fácil para los atacantes. Por ejemplo, uno de los clientes recibió phishing, en el cual, lo antes posible, tuvieron que comenzar a ejecutar la orden del Banco Central de la Federación Rusa.

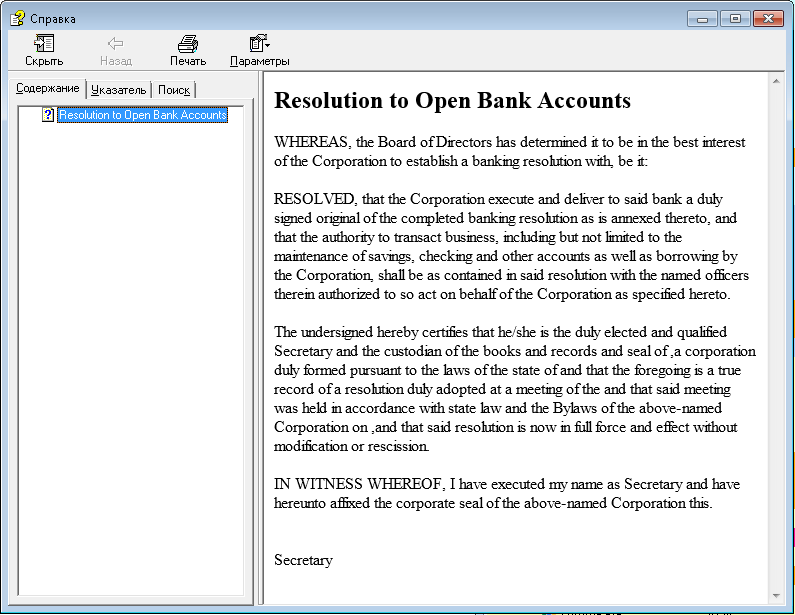

La carta contenía un archivo, al abrirlo, el usuario vio lo siguiente:

Mientras tanto, el malware se descargaba y descargaba a la computadora en segundo plano ...

Se pueden encontrar otros vectores de ataque

en la clasificación de los ataques digitales contra el phishing.Si la presencia de ataques de phishing se considera el problema No. 1, curiosamente, el problema No. 2 es contrarrestar el problema No. 1. Por qué Porque los servicios de seguridad de la información de las empresas entienden y ven el problema, pero, por regla general, lo resuelven de manera obsoleta. Por ejemplo, habitualmente envían empleados a cursos de capacitación durante varios días.

Los cursos de tiempo completo tienen un problema principal: es imposible entender cómo los usuarios ponen en práctica sus conocimientos.

Entonces, ¿cómo construir una capacitación efectiva para los empleados?

La parte teórica. El material de capacitación debe:

• estar constantemente actualizado.

• estar en formato de audio-video-texto y tener interactividad (la calidad de percepción y asimilación de la información por parte de los empleados depende directamente de esto)

• tener una parte de prueba para evaluar el conocimiento adquirido.

La parte práctica. El desarrollo de habilidades es un elemento obligatorio del programa. Y lo mejor de todo, si ocurre en "condiciones de combate", es decir, en el lugar de trabajo y en el sistema de correo que está instalado en la empresa.

Para implementar dicho sistema de capacitación dentro de la empresa se requerirá:

• resaltar el servidor de hierro / virtual.

• comprar un dominio y configurar mx- / ptr-record.

• verifique las direcciones IP en las listas negras.

• Implemente el servidor de correo en el que desea configurar la política SPF, DKIM y DMARK.

Después de eso, estaremos completamente seguros de que las cartas llegarán a los usuarios finales. ¡Pero eso no es todo! © ©

El siguiente paso será configurar informes sobre acciones inseguras de los usuarios. Debe rastrear qué usuarios abrieron el mensaje, siguieron los enlaces del mensaje malicioso y qué abrieron el archivo adjunto.

Al enviar archivos adjuntos maliciosos, los estafadores necesitan varias acciones simples de los usuarios, que también debemos poder rastrear. Aquí están:

- Permitir macros es una técnica clásica y antigua de iniciador de malware.

- Deshabilite el modo protegido, habilite la edición, por ejemplo, para activar un exploit o un objeto incrustado.

- Confirme la solicitud de DDE: cómo se describen dichos ataques en detalle en un artículo sobre Hacker.

En ataques reales, las solicitudes de estafa para tales acciones se ven, por ejemplo, así:

Fuente: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Fuente: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBO así:

Fuente: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEB

Fuente: https://vulners.com/securelist/SECURELIST:FDF0BE3C516F8E6F5C35F28D01515BEBUna vez que la parte técnica ya se ha implementado, lo más difícil sigue siendo: debe organizar adecuadamente el contenido de las plantillas de cartas. La situación ideal es cuando los administradores del sistema monitorean estadísticas y ejemplos de ataques digitales en otras compañías y diseñan ataques simulados de acuerdo con los ejemplos más peligrosos. Solo en este caso, el entorno de capacitación para las personas será casi real.

Teoría por teoría, pero ¿qué pasa en la práctica? Algunas palabras sobre nuestra experiencia.

Si reúne todo el material, resulta que construir su propio sistema anti-phishing de capacitación requiere una gran cantidad de recursos que no todas las empresas pueden asignar. Respondiendo a una solicitud de nuestros clientes, hemos implementado la plataforma Security Awareness, que forma parte del ecosistema Solar MSS de servicios gestionados de ciberseguridad.

Para probar y entrenar habilidades, la plataforma le permite simular los ataques digitales más peligrosos y realistas a los empleados. La principal fuente de patrones para tales ataques son las muestras recibidas por el centro de monitoreo y respuesta de ciberataques de Solar JSOC como parte de sus propios servicios de seguridad de la información y durante el intercambio de datos de ciberataques con proveedores y servicios de terceros. La clasificación psicológica y el análisis en profundidad de los ataques reales le permiten entrenar sistemáticamente las habilidades de los empleados.

El contenido educativo y de verificación de la plataforma se actualiza mensualmente. Los especialistas en servicios de seguridad del cliente administran los parámetros de operación de la plataforma: seleccionan grupos de usuarios, la frecuencia de la capacitación y la capacitación de habilidades, realizan estos procesos de forma manual o completamente automática. Los gerentes de seguridad reciben informes detallados con estadísticas completas sobre el nivel de conocimiento, acciones peligrosas y calificaciones de los empleados. El sistema acumula y muestra datos sobre vulnerabilidades detectadas en sistemas operativos, navegadores, complementos, clientes de correo electrónico y aplicaciones de oficina para empleados que se comportaron de manera insegura. Esto ayuda a priorizar los procesos de gestión de vulnerabilidades.

Por supuesto, la plataforma es solo una forma de resolver el problema. Pero el tema es importante y es imposible pasar por alto.

Y ahora la pregunta es para ti: ¿cómo luchas contra el phishing en tu empresa?