A mediados de septiembre,

se supo de la pérdida de casi 2 TB de datos, que contenían información sobre el funcionamiento del sistema de medidas de búsqueda operativa (SORM) en la red de un operador de telecomunicaciones ruso. La fuga se debió a una utilidad de copia de seguridad rsync configurada incorrectamente. Tales errores son una causa común de los problemas de las grandes empresas. En este artículo, analizaremos los siete errores de seguridad de red más populares: explicaremos cómo se pueden detectar y eliminar.

Una razón común para el éxito del desarrollo de ataques dentro de la red es el error en la configuración de los canales de comunicación o los sistemas de procesamiento y almacenamiento de datos, así como las violaciones de las regulaciones de IS. Todo esto reduce la efectividad del equipo de protección usado y aumenta las posibilidades de que los atacantes entren y desarrollen un ataque. Durante los proyectos para investigar incidentes y analizar el tráfico, nuestro equipo de

PT Expert Security Center encuentra regularmente errores típicos en las configuraciones de los sistemas de información y violaciones de las regulaciones corporativas de IS. Veamos cuáles son estos errores.

7 errores comunes de seguridad de red

Como muestra nuestra práctica, en 9 de cada 10 organizaciones, independientemente de su tamaño y alcance de actividad, los siguientes errores se encuentran con mayor frecuencia:

- Transfiera credenciales a través de la red en texto claro.

- Mensajes de correo sin cifrar.

- Uso de utilidades para acceso remoto.

- Uso de protocolos de difusión LLMNR y NetBios.

- Errores de configuración de red.

- TOR, túneles VPN y otras herramientas para ocultar la actividad de la red.

- Uso indebido de sistemas (mineros de criptomonedas, torrentes).

Los motivos de los errores son la atención insuficiente a la seguridad de la información, en ausencia o violación de las normas de IS y TI en la organización, errores en la configuración de sistemas y en grandes redes corporativas porque es difícil controlar las configuraciones correctas.

A continuación, hablaremos sobre cada error, las consecuencias que pueden tener, mostraremos cómo se pueden identificar y daremos recomendaciones para su eliminación.

Transferencia de credenciales clara a través de la red

Todavía se encuentra el uso de protocolos de red en los que las credenciales de los usuarios se transmiten en texto plano: estos son HTTP, protocolos de correo sin cifrado, LDAP y Telnet. Según

nuestra investigación , el almacenamiento de información importante en forma abierta sobre los recursos de la red se encuentra en el 44% de las organizaciones en las que realizamos un análisis de seguridad. En el caso de una red comprometida, un atacante puede en modo pasivo interceptar credenciales, consolidar su presencia en la infraestructura y aumentar sus privilegios.

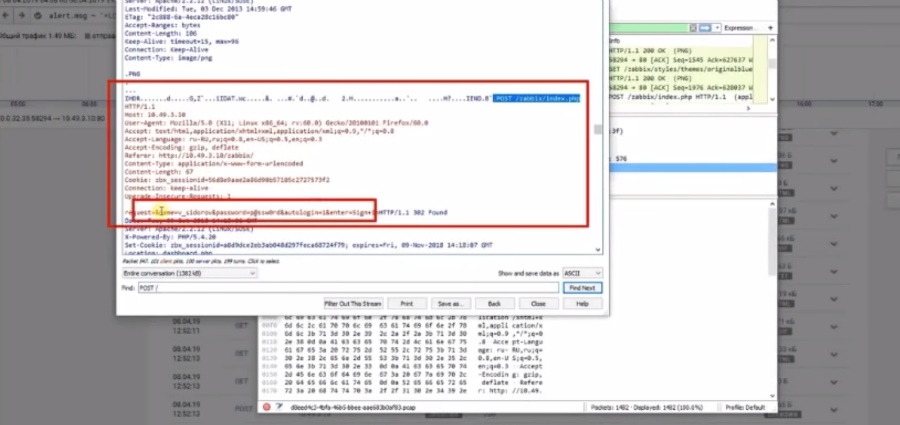

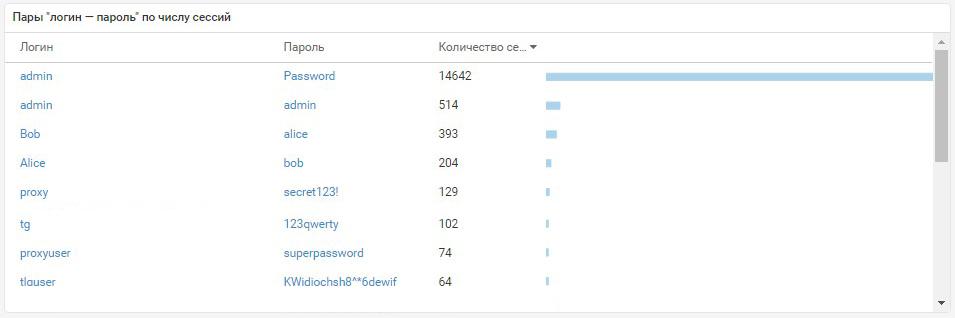

Ejemplo de credenciales de vuelo identificadas con PT NADEn el video,

Ejemplo de credenciales de vuelo identificadas con PT NADEn el video, mostramos cómo usar el sistema de análisis de tráfico

PT Network Attack Discovery para verificar si las credenciales se transmiten a través de la red en texto claro. Para hacer esto, filtramos las sesiones de red en PT NAD en base a una contraseña. Esto nos permitió encontrar los hechos de la transferencia de credenciales para una aplicación web, en nuestro caso, el sistema de monitoreo Zabbix. Al tener una cuenta privilegiada en el servidor Zabbix, un atacante suele tener la capacidad de ejecutar comandos de forma remota en todos los sistemas conectados a la supervisión. También en la demostración, vimos un ejemplo de análisis de tráfico para usar protocolos de red abiertos (LDAP, FTP, HTTP, POP3, SMTP, Telnet) y extraer cuentas de usuario de él.

Hay varias formas de eliminar la transferencia de credenciales en claro.

- Servidores WEB: cambie de HTTP a HTTPS . Para cambiar al protocolo HTTPS seguro, debe configurar un certificado SSL y reenviarlo desde direcciones HTTP a HTTPS. Está permitido configurar certificados autofirmados en los recursos internos de la organización preconfigurando la autoridad de certificación interna. Para recursos disponibles públicamente, es mejor usar certificados confiables emitidos por una autoridad de certificación confiable.

- Protocolo LDAP : configure clientes para usar la autenticación a través de Kerberos o use una versión segura del protocolo. Para configurar la autenticación a través de Kerberos, debe configurar los clientes para que utilicen los mecanismos de autenticación SASL GSSAPI o GSS-SPNEGO.

- Para configurar la autenticación segura TLS, debe activar LDAPS en el servidor de acuerdo con las instrucciones . A continuación, configure los clientes para usar TLS (LDAPS) cuando se conecte al servidor LDAP.

- Protocolos de correo: configure clientes y servidores para usar TLS . En lugar del estándar POP3, IMAP y SMTP, le recomendamos que configure los clientes y servidores de su organización para utilizar sus análogos seguros POP3S, IMAPS y SMTPS de acuerdo con las instrucciones de su servidor de correo. Vale la pena señalar que cuando TLS se enciende por la fuerza, es posible que no se entreguen cartas a los servidores que no admiten el cifrado.

- Protocolo Telnet: cambie a SSH . Debe abandonar por completo el uso del protocolo Telnet y reemplazarlo con el protocolo SSH seguro.

- FTP: actualización a SFTP o FTPS . FTPS es una versión SSL de FTP que requiere un certificado SSL para su funcionamiento. SFTP es el protocolo de transferencia de archivos que con mayor frecuencia utiliza SSH. Como resultado, requiere menos configuración en los servidores que ya usan SSH.

Mensajes de correo sin cifrar

El siguiente error típico es el uso de protocolos de correo abierto en el camino desde el servidor de la organización al servidor de correo externo. Esto lleva al hecho de que las cartas transmitidas de forma segura dentro de la red pueden transmitirse posteriormente a través de Internet en forma abierta. Como resultado, un atacante, que tiene acceso al tráfico de red externo (por ejemplo, a través de un proveedor de Internet), puede recibir fácilmente cualquier información de las cartas.

Para buscar el correo saliente sin protección que se transmite a una red externa,

utilizamos filtros PT NAD utilizando el protocolo SMTP, las direcciones de origen y de destino. Para excluir conexiones encriptadas, agregamos un filtro usando el comando STARTTLS. Como resultado, se encontró una carta con el archivo adjunto, transmitida en texto claro.

Más detalles en el video

Posibles soluciones al error:

- Configure el servidor para forzar TLS al enviar correo (pero en este caso, es posible que no se entreguen cartas a los servidores que no admiten cifrado).

- Configure el uso de S / MIME , el estándar para enviar mensajes cifrados y firmados digitalmente. Requiere la configuración del cliente de correo y el certificado S / MIME. Más detalles aquí .

- Aplicar PGP . El uso forzado de PGP también excluirá la transmisión de cartas en claro, pero esto requiere una configuración adicional en los clientes y la transferencia de la clave pública a los destinatarios. Esta opción es más adecuada para su uso en casos especiales.

Uso de utilidades de acceso remoto

Los empleados a menudo usan herramientas de acceso remoto (RAT), por ejemplo, TeamViewer, Ammyy Admin, RMS y otros. Si las políticas internas de IS lo permiten, en el caso de que un atacante use las mismas herramientas, será difícil distinguir su uso ilegítimo del legítimo.

La conectividad se puede detectar a través de TeamViewer utilizando un sistema de análisis de tráfico. En nuestro caso, encontramos dos de esas sesiones de red. Si la organización no permite el uso de utilidades de control remoto, entonces el especialista en seguridad de la información debe realizar una investigación para determinar el origen de la actividad.

Otro mecanismo para detectar casos de uso de RAT son las reglas predefinidas. En el video con su ayuda, descubrimos el hecho de usar la utilidad Remote Admin.

Recomendaciones para resolver la violación:

- Monitoree el uso de utilidades de administración remota. Es necesario desarrollar regulaciones IS que prohíban el uso no autorizado de utilidades para la gestión remota, así como monitorear su cumplimiento. RAT también se puede deshabilitar en el nivel de algunas características de seguridad de la red, como NGFW.

- Diferenciar los derechos de los usuarios locales en las estaciones de trabajo. Si a los usuarios no se les otorgan derechos administrativos redundantes que permitan, entre otras cosas, la instalación de programas en computadoras de trabajo, la utilización de las utilidades será imposible.

- Introducir una política de lista blanca para el software. El método de solución más confiable, pero que requiere mucho tiempo. Ingrese la lista de software "blanco" en la organización y asegúrese de que todos los nodos usen software de esta lista únicamente, así como supervise la relevancia de la lista. Para configurar, puede usar la utilidad AppLocker, que se incluye con Windows. Más detalles aquí .

Uso de protocolos de transmisión LLMNR y NetBios

Otro problema con la configuración de red para las organizaciones es el uso de protocolos falsos LLMNR y NetBios. Estos protocolos permiten, a través de solicitudes de difusión en el segmento local de la red L2, resolver los nombres de las computadoras vecinas sin usar un servidor DNS. Estos protocolos también se usan automáticamente cuando DNS no está disponible. En el caso de que un intruso penetre en la red interna de la compañía, podrá realizar un ataque "hombre en el medio" (Inglés Hombre en el medio, MITM). Un atacante puede responder a una solicitud de difusión y, por lo tanto, redirigir las solicitudes de la víctima a un servidor controlado por el atacante. Llevar a cabo este ataque le permitirá interceptar los datos de autenticación.

Intentamos

identificar el uso de estos protocolos utilizando el widget "Protocolos de aplicación" en PT NAD. Encontramos que, además de los protocolos habituales, se utilizan los protocolos LLMNR y NBNS. Al agregarlos al filtro, también encontramos a todos los clientes que enviaron solicitudes utilizando este protocolo.

Para corregir este error, debe:

1.

Desactivar LLMNR . Para hacer esto, primero debe configurar el DNS en los clientes. Puede deshabilitar LLMNR mediante la política de grupo "Desactivar resolución de nombre de multidifusión" en la sección "Configuración del equipo -> Plantillas administrativas -> Red -> Cliente DNS". Para deshabilitar el valor de la política debe establecerse en "Habilitado".

Al hacer clic en la imagen se abrirá a tamaño completo

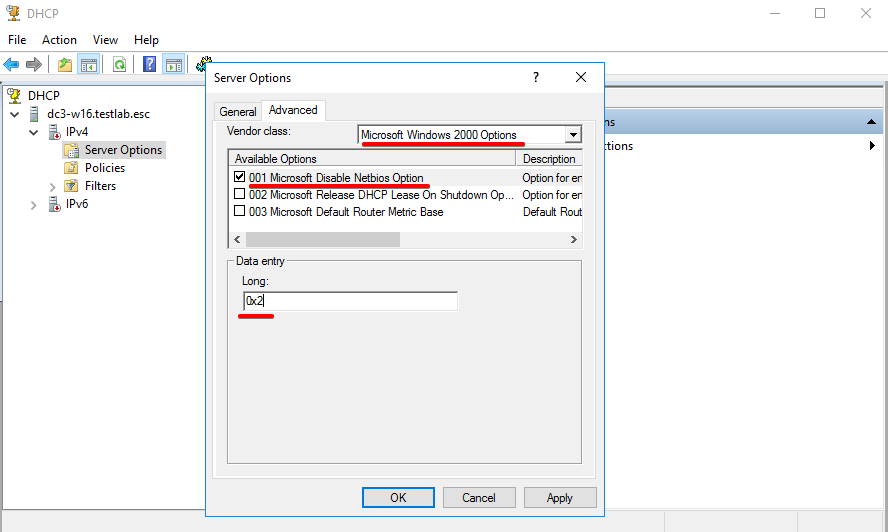

Al hacer clic en la imagen se abrirá a tamaño completo2.

Desactivar NetBios . Para hacer esto, use el complemento dhcpmgmt.msc. Opciones de servidor: pestaña Avanzado -> Opciones de Microsoft Windows 2000 -> Opción Microsoft Disable Netbios. Establezca el valor en 0x2.

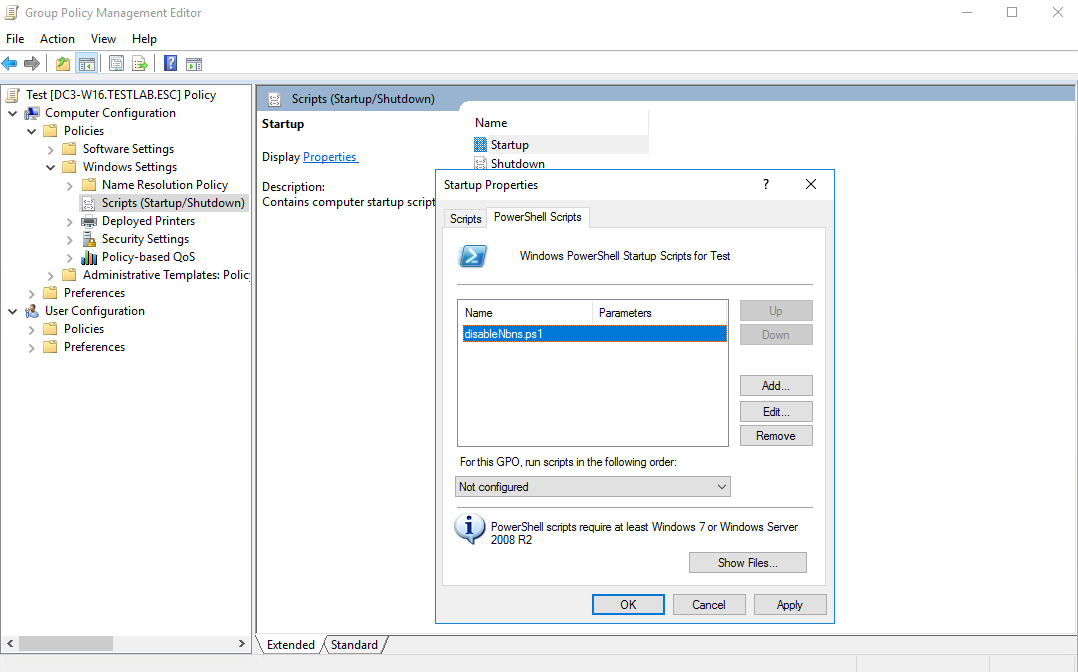

3. También puede deshabilitar el soporte de NetBios ejecutando un script de PowerShell en los nodos utilizando la política de grupo Scripts en la sección Configuración del equipo -> Políticas-> Configuración de Windows. Debe agregar un script de inicio de PowerShell con el siguiente contenido:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

Este script para todos los adaptadores de red en la rama de registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces establece el valor del parámetro NetbiosOptions en 2.

Si la infraestructura contiene nodos que ejecutan Windows XP o Windows 2000, deshabilitar NetBios puede afectar su rendimiento.

Errores de configuración de red

Los errores más comunes asociados con una configuración de red incorrecta:

- Relaciones innecesariamente "de confianza" entre subredes . Esto incluye problemas para restringir el acceso entre subredes, en las cuales es posible el acceso no autorizado a la red entre subredes de la organización interna. Como resultado, cuando un atacante compromete una pequeña parte de la red, puede atacar fácilmente los nodos clave de toda la red.

- Acceso de nodos de infraestructura a servidores DNS externos . Cuando se utiliza el sistema de nombres de dominio interno, las consultas DNS deben procesarse solo en los propios servidores DNS de la organización. Si el DNS en los clientes no está configurado correctamente, en el caso de una solicitud al servidor DNS público, existe el riesgo de fuga de nombres de dominio internos, así como de omitir el filtrado de direcciones conocidas de servidores de comando de malware.

- Puertos de red y puertos de servicio que están abiertos a la red externa "hacia afuera" sin la necesidad de esto (por ejemplo, bases de datos) . Como resultado, un atacante tiene grandes oportunidades para llevar a cabo un ataque. Por ejemplo, debido al almacenamiento de información en una base de datos insegura, los datos de pacientes en ambulancia de la región de Moscú se filtraron a la red.

Para identificar tales errores, utilizamos la pestaña Conexiones de red PT NAD. Todas las comunicaciones se presentan en forma de gráfico. Intentamos encontrar conexiones desde la subred DMZ a la subred del usuario. Para hacer esto, configure un filtro por subred. Como resultado, encontramos una conexión de red no deseada, así como un evento que se activó: escaneo con la utilidad nmap, que sirve como un indicador de reconocimiento de red en curso.

También intentamos encontrar conexiones desde la red externa a la subred DMZ. Analizamos los protocolos de aplicación, vimos el uso activo de los protocolos de servicio, así como el evento, un intento de explotar la vulnerabilidad EthernalBlue que causó la sensacional epidemia de WannaCry.

A continuación, examinamos el funcionamiento correcto de DNS. Para hacer esto, filtre el tráfico de acuerdo con el protocolo y seleccione las direcciones IP que no sean de la red local como destinatario. Como resultado, encontramos consultas DNS a servidores de Google procedentes de un segmento de usuarios.

Los errores se pueden corregir de la siguiente manera:

- Configure la Lista de control de acceso (ACL) en el equipo de red para la distribución correcta de los derechos de acceso entre subredes. Una ACL es un conjunto de reglas de permiso o denegación para el tráfico de red (en el contexto del equipo de red). En la mayoría de los casos, las listas de acceso se utilizan para el filtrado de paquetes en el borde de Internet y una red privada, sin embargo, el filtrado también puede ser necesario en el borde de DMZ y otras subredes.

- Configurar firewall . Los firewalls también deben configurarse no solo en el borde con la red externa, sino también entre las subredes internas de la organización.

- Evitar cambios en la configuración de red de los usuarios . Para hacer esto, configure los ajustes en las Políticas de grupo de Windows: "Configuración de usuario -> Plantillas administrativas -> Red -> Conexiones de red".

Tráfico oculto

Las herramientas para ocultar el tráfico pueden ser VPN, Tor, servidores proxy de cifrado y otros túneles cifrados. Su uso no autorizado y no controlado puede conducir a una disminución en la efectividad del equipo de protección en la organización; pérdida de control sobre el contenido transmitido en el tráfico tunelizado; un atacante puede obtener un túnel encriptado en la red interna de una organización en caso de que la computadora doméstica de un empleado se vea comprometida.

Para identificar el uso de estas herramientas, los siguientes filtros son adecuados: de acuerdo con la lista de reputación de relés tor, que contiene las direcciones actuales de los nodos de la red Tor, así como un filtro de acuerdo con el protocolo TLS, ya que Tor está enmascarado debajo. El certificado TLS utilizado en la sesión "sospechosa" se genera automáticamente, lo que es un indicador de la conexión de red Tor.

Para detectar VPN y otros túneles, puede usar el filtro de palabras clave PPTP (Protocolo punto a punto), y para detectar el tráfico SOCKS5, use el filtro que ya conocemos por protocolo. Entonces encontramos una sesión VPN con un host externo y muchas conexiones SOCKS5.

Ya hemos considerado métodos para resolver este problema anteriormente, ayudando a hacer frente a:

- Diferenciación de los derechos de los usuarios locales.

- Política de lista blanca de software.

- Configurando un firewall.

- Cierre de puertos de red.

Mal uso de sistemas

El mal uso de los sistemas incluye el uso de mineros de criptomonedas, clientes de Bittorent y juegos en línea. A pesar de que esto no representa una amenaza de seguridad inmediata, aumenta la carga en los sistemas informáticos y los canales de transferencia de información, y también conlleva el riesgo de instalar malware.

La lista de reputación de mineros

ayudará a identificar a los mineros, que incluye las direcciones de los grupos mineros conocidos, así como los nodos de blockchain de varias criptomonedas. Como resultado, vemos una gran cantidad de consultas DNS, lo que indica el funcionamiento del cripto minero. Otro indicador del funcionamiento del cripto minero pueden ser las reglas que han funcionado.

Es aún más fácil con Bittorent y juegos en línea: usaremos el filtro de Bittorent para buscar tráfico de torrent, y para juegos en línea, usaremos los servidores de juegos populares en línea. Esto ayuda a calcular a los empleados que usan su tiempo de trabajo no de la manera que le gustaría al empleador.

Las contramedidas son casi las mismas que en los párrafos anteriores:

- Diferenciar los derechos de los usuarios locales.

- Política de lista blanca de software.

- Actualice el antivirus y su base de datos.

Para resumir

En la mayoría de las empresas, notamos problemas con la configuración correcta de redes corporativas extensas y el incumplimiento de las configuraciones, políticas y regulaciones de IS. Esto se debe al crecimiento constante de las redes y los cambios dentro de ellas, así como a los cambios en las propias reglas y políticas. Aquí hay pautas generales para evitar muchos errores:

- Minimice el uso de protocolos abiertos.

- Para controlar la diferenciación del acceso a la red.

- Delinear los derechos del usuario.

Al mismo tiempo, ya existen herramientas en el mercado que pueden monitorear la actividad de la red dentro de una organización y detectar oportunamente tanto errores de configuración como actividades maliciosas. Uno de estos sistemas es el

PT Network Attack Discovery .

Publicado por Alexey Lednev, Especialista Senior. PT Expert Security Center