Saludos! Bienvenido a la cuarta lección de

introducción de Fortinet . En la

última lección, implementamos un diseño para futuros trabajos de laboratorio. ¡Es hora de usarlo! En esta lección analizaremos los conceptos básicos de las políticas de seguridad que diferencian el acceso entre segmentos de red. Debajo del gato, se presenta una breve teoría del video, así como la propia lección en video.

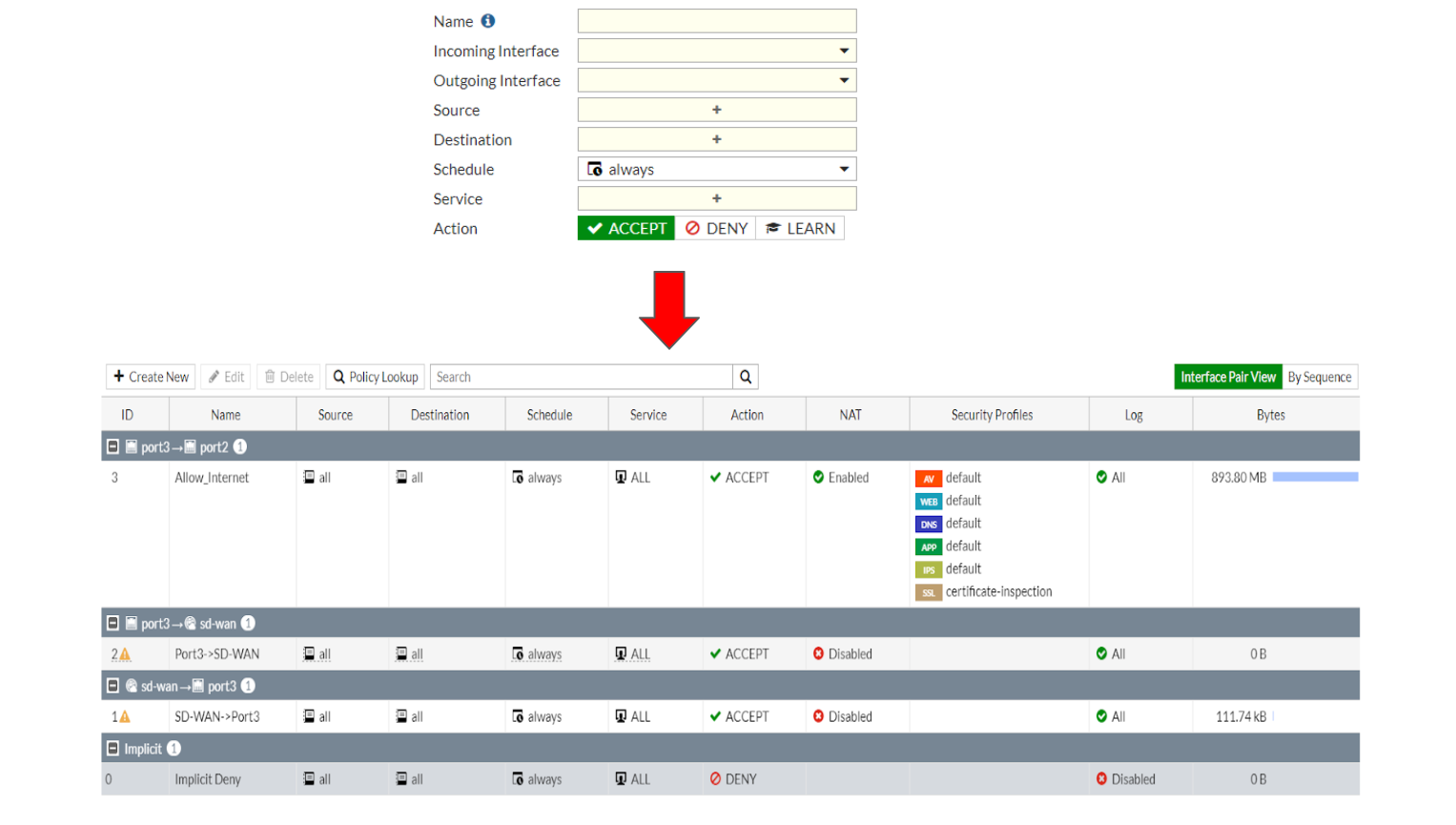

Las políticas de firewall son una colección de criterios contra los cuales se comprueban los paquetes que se encuentran en el firewall. Vale la pena señalar aquí que FortiGate es un firewall completo, es decir, un firewall con memoria de sesión. Esto significa que si la política de firewall permitió el primer paquete de la sesión, entonces no se verifica el cumplimiento de las políticas de los paquetes dentro de la sesión dada; esta sesión se recuerda y se permite. A continuación, solo se verifica el tráfico como parte de las inspecciones de contenido (pero más sobre eso más adelante).

Una nota importante: el tráfico se verifica para cumplir estrictamente con las políticas de arriba a abajo. Si el tráfico cae bajo todos los criterios de la política, la acción especificada en la política se aplica a este tráfico (aceptar o denegar). Si el tráfico no se ajusta a los criterios de todas las políticas, se aplica la política de Denegación implícita y este tráfico se descarta.

Repasemos brevemente los criterios de las políticas.

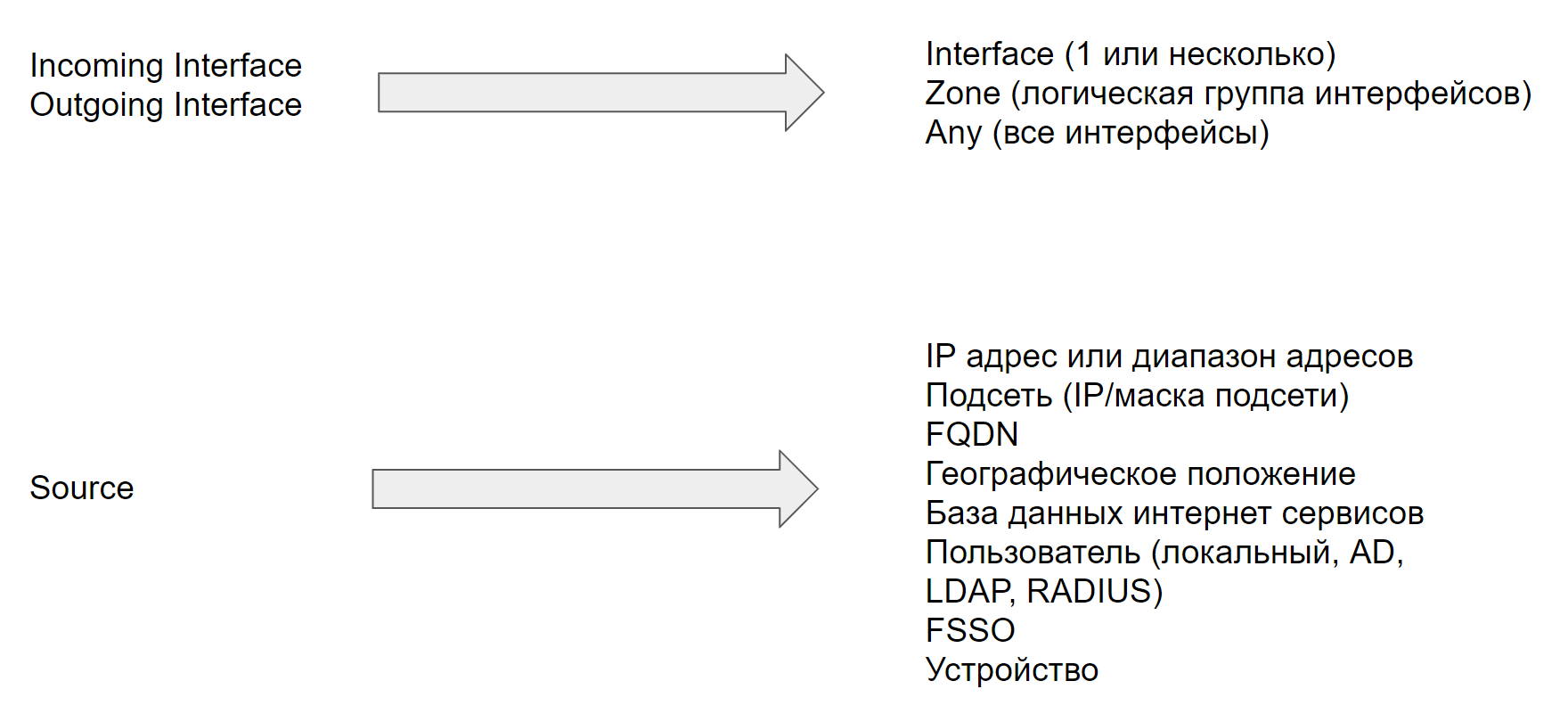

Los primeros tres criterios son las interfaces entrantes, las interfaces salientes y la fuente. Las interfaces entrantes y salientes pueden ser una o varias interfaces. Sin embargo, de manera predeterminada, el uso de múltiples interfaces en las políticas está deshabilitado; el video tutorial muestra cómo habilitar esta opción. Un caso especial de uso de múltiples interfaces es la interfaz Any. Incluye todas las interfaces posibles. Además, como interfaces, puede usar una zona preconfigurada, un grupo lógico de interfaces.

Se puede utilizar una gran cantidad de objetos como fuente; se presentan en una diapositiva. Pero hay ciertas reglas:

Al menos uno de los siguientes objetos debe especificarse como fuente: dirección IP o rango de direcciones IP, subred, FQDN, ubicación geográfica u objetos de la base de datos de servicios de Internet. Además, si lo desea, puede especificar la política seleccionando un usuario, grupo de usuarios o un dispositivo específico. Los usuarios y grupos de usuarios pueden ser locales o remotos. Consideraremos trabajar con servidores de autenticación remotos más adelante en el curso. Desafortunadamente, no consideraremos trabajar con dispositivos individuales, este material está más allá del alcance de nuestro curso.

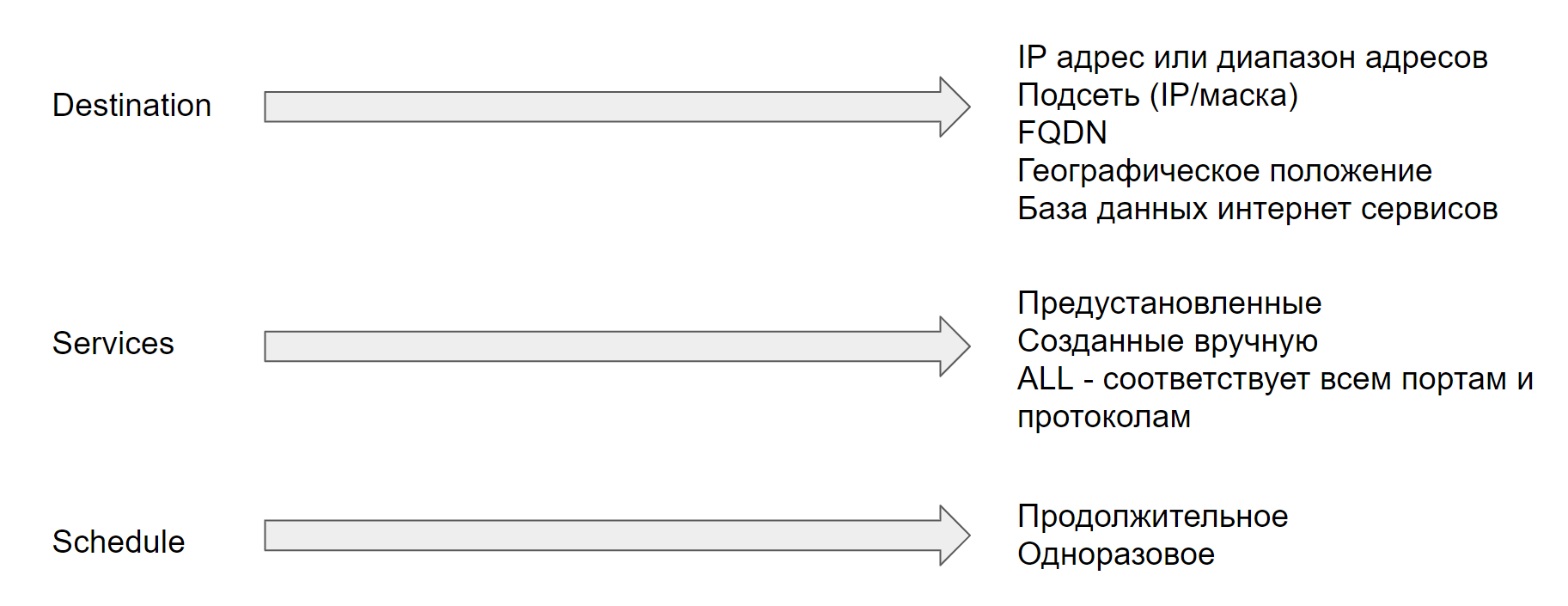

Al igual que el criterio de origen, el criterio de destino puede usar los siguientes objetos: dirección IP o rango de direcciones, subredes, FQDN, ubicación geográfica u objetos de base de datos de servicios de Internet.

Si usa FQDN, asegúrese de que los servidores FortiGate y DNS se comuniquen correctamente, ya que Fortigate usa consultas DNS para determinar las direcciones IP de los FQDN.

Un objeto de Geografía representa grupos o rangos de direcciones IP asignadas a un país específico. Dichos objetos se actualizan automáticamente a través de FortiGuard.

También vale la pena decir algunas palabras sobre la base de datos de servicios de Internet. Contiene direcciones IP, protocolos y números de puerto de servicios de Internet populares como Amazon, Dropbox, Facebook, etc. Estos datos también se actualizan automáticamente a través de FortiGuard.

El criterio de servicio define los protocolos de transmisión (UDP / TCP, etc.), así como los números de puerto. Puede usar los servicios preinstalados, si es necesario, también puede crear los suyos.

Y el último criterio es el horario. Se puede dividir en dos tipos: a largo plazo y de una sola vez. A largo plazo, puede elegir los días necesarios de la semana y determinar la hora. En este caso, la política a la que se vincula un criterio específico de la programación verificará la fecha y hora en que pasó el paquete. El segundo tipo es un horario de una sola vez. En este caso, puede establecer la fecha y el período de tiempo que sea necesario (por ejemplo, debido a un trabajo por única vez, los empleados necesitarán acceso remoto en un día y hora específicos).

Finalmente, analizamos todos los criterios para las políticas de firewall. Como dije, si un paquete de red cumple con todos estos criterios, la acción especificada en la política se aplica al tráfico.

El resto depende de la práctica. La teoría anterior y la parte práctica se discuten con más detalle en el video tutorial:

En la próxima lección, practicaremos el uso de la tecnología NAT, tanto para liberar usuarios a Internet como para publicar servicios internos. Para no perderse, esté atento a las actualizaciones en los siguientes canales:

YoutubeGrupo VKontakteYandex ZenNuestro sitioCanal de telegrama