En artículos anteriores, nos familiarizamos un poco con la pila de alces y configuramos el archivo de configuración Logstash para el analizador de registros, en este artículo pasaremos a lo más importante desde el punto de vista de análisis, lo que desea ver desde el sistema y para qué se creó todo: estos son gráficos y tablas combinadas en

tableros . Hoy veremos más de cerca el

sistema de visualización de

Kibana , consideraremos cómo crear gráficos, tablas y, como resultado, crearemos un tablero simple basado en registros del firewall de Check Point.

El primer paso para trabajar con kibana es crear un

patrón de índice , lógicamente, esta es una base de datos de índices que están unificados por un cierto principio. Por supuesto, esto es solo una configuración para que Kibana busque más convenientemente información sobre todos los índices al mismo tiempo. Se especifica haciendo coincidir la cadena, por ejemplo, "punto de control- *" y el nombre del índice. Por ejemplo, “checkpoint-2019.12.05” se ajustará al patrón, pero solo “checkpoint” ya no está allí. Vale la pena mencionar por separado que no puede buscar información sobre diferentes patrones de índice al mismo tiempo, un poco más adelante en artículos posteriores veremos que las solicitudes de API se realizan ya sea por el nombre del índice o solo por una línea del patrón, la imagen es clicable:

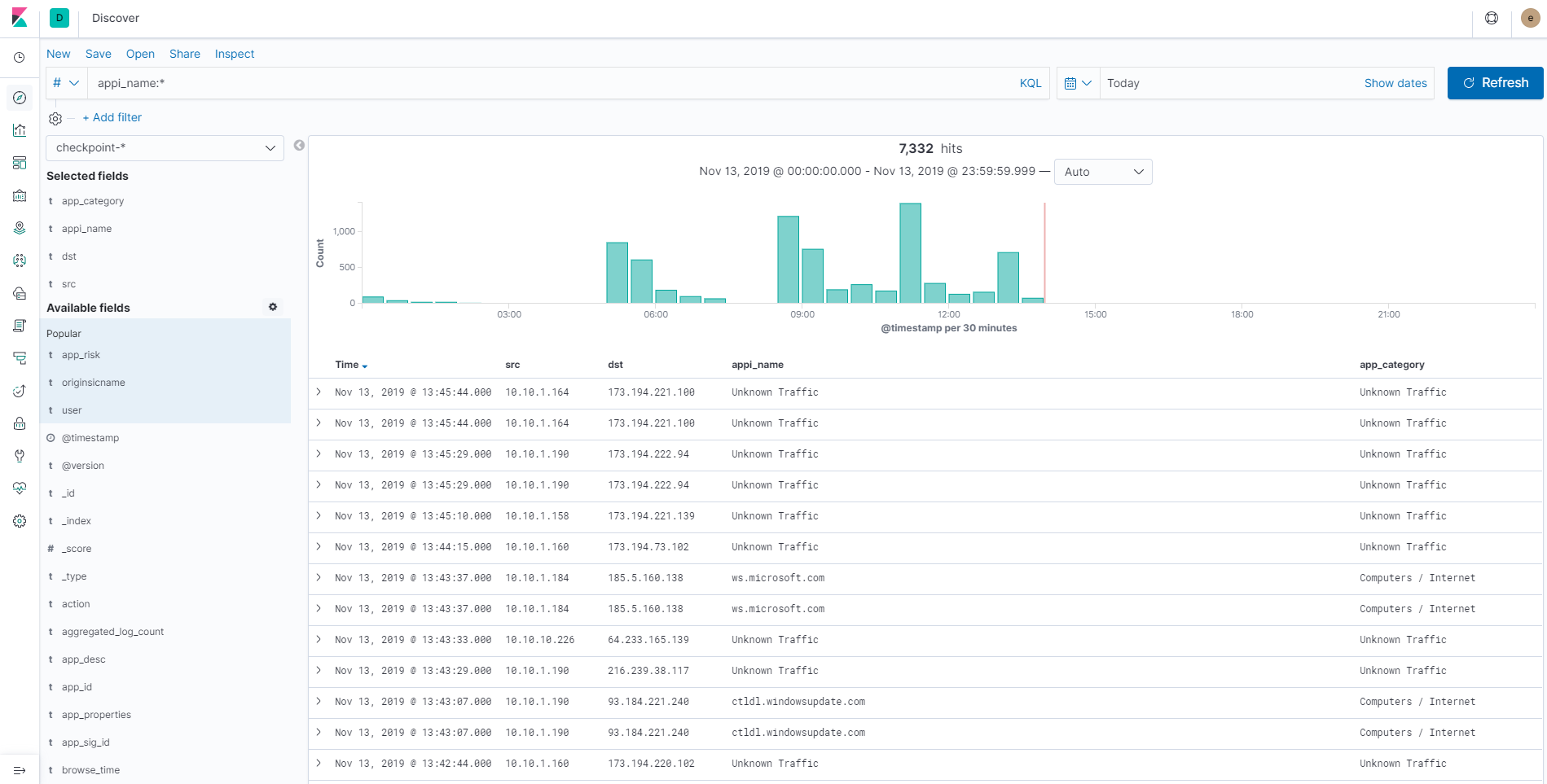

Después de eso, verificamos en el menú Descubrir que todos los registros están indexados y que el analizador correcto está configurado. Si se encuentran inconsistencias, por ejemplo, al cambiar el tipo de datos de una cadena a un entero, debe editar el archivo de configuración de Logstash, como resultado, los nuevos registros se registrarán correctamente. Para que los registros antiguos tomen la forma deseada antes del cambio, solo ayuda el proceso de reindexación, en artículos posteriores esta operación se considerará con más detalle. Asegúrese de que todo esté en orden, se puede hacer clic en la imagen:

Los registros estaban en su lugar, lo que significa que puede comenzar a construir paneles. Basado en el análisis del tablero de instrumentos de los productos de seguridad, puede comprender el estado de la seguridad de la información en una organización, ver claramente las vulnerabilidades en la política actual y desarrollar formas de eliminarlas. Construyamos un pequeño tablero usando varias herramientas de visualización. El tablero constará de 5 componentes:

- tabla para calcular el número total de registros por cuchillas

- Tabla de firma crítica de IPS

- Gráfico circular de eventos de prevención de amenazas

- gráfico de los sitios más visitados

- diagrama para usar las aplicaciones más peligrosas

Para crear formas de visualización, debe ir al menú

Visualizar y seleccionar la forma deseada que queremos construir. Vamos en orden.

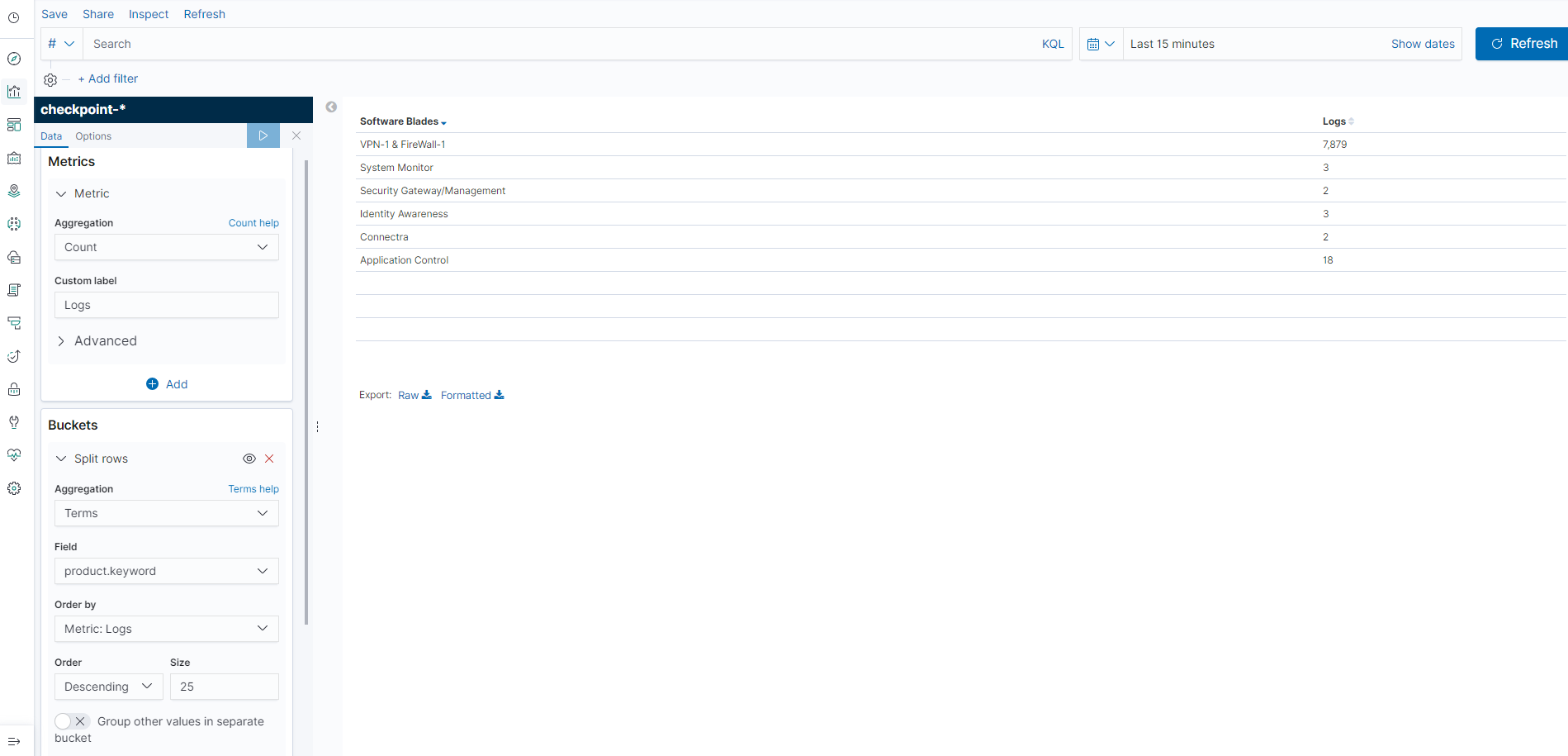

Tabla para calcular el número total de registros por cuchillas

Para hacer esto, seleccione la forma de la

Tabla de datos , colóquela en el complemento para crear gráficos, coloque la configuración de la forma a la izquierda y a la derecha cómo se verá en la configuración actual. Primero, demostraré cómo se verá la tabla terminada, después de eso revisaremos la configuración, se puede hacer clic en la imagen:

Configuración de forma más detallada, se puede hacer clic en la imagen:

Analicemos la configuración.

La

métrica se configura inicialmente, este es el valor por el cual se agregarán todos los campos. Las métricas se calculan en función de los valores extraídos de una forma u otra de los documentos. Los valores generalmente se extraen de los

campos del documento, pero también se pueden generar mediante scripts. En este caso, agregue

Agregación: Recuento (el número total de registros).

Después de eso, dividimos la tabla en segmentos (campos) por los cuales se considerará la métrica. El ajuste de cubos realiza esta función, que a su vez consta de 2 opciones de ajuste:

- dividir filas: agregue columnas y luego divida la tabla en filas

- tabla dividida: división en varias tablas según los valores de un campo específico.

En

cubos, puede agregar varias divisiones para crear varias columnas o tablas, las limitaciones aquí son más lógicas. En la agregación, puede elegir por qué método se producirá la segmentación: rango de ipv4, rango de fechas, términos, etc. La opción más entretenida son los

Términos y

Términos Significativos , la división en segmentos se lleva a cabo de acuerdo con los valores de un determinado campo de índice, la diferencia entre ellos es el número de valores devueltos y su visualización. Como deseamos dividir la tabla por el nombre de los blades, seleccione el campo -

product.keyword y establezca el tamaño en la cantidad de 25 valores devueltos.

En lugar de cadenas, elasticsearch utiliza 2 tipos de datos:

texto y

palabra clave . Si desea realizar una búsqueda de texto completo, debe usar el tipo de texto, algo muy conveniente al escribir su servicio de búsqueda, por ejemplo, está buscando una mención de una palabra en un valor de campo específico (texto). Si solo desea una coincidencia exacta, debe usar el tipo de palabra clave. Además, el tipo de datos de palabra clave debe usarse para campos que requieren clasificación o agregación, es decir, en nuestro caso.

Como resultado, Elasticsearch calcula el número de registros durante un tiempo determinado con agregación por valor en el campo del producto. En la etiqueta personalizada establecemos el nombre de la columna que se mostrará en la tabla, establecemos el tiempo para el que recopilamos los registros, comenzamos a dibujar: Kibana envía una solicitud a Elasticsearch, espera una respuesta y luego visualiza los datos recibidos. ¡La mesa está lista!

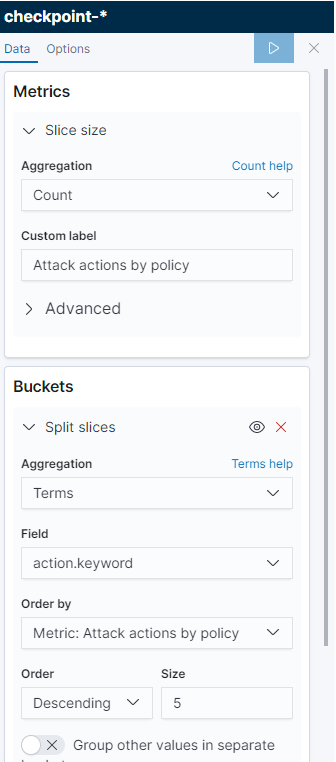

Gráfico circular de eventos de prevención de amenazas

De particular interés es la información, y cuántos generalmente en el porcentaje de

detectar y

prevenir reacciones a incidentes de seguridad de la información en la política de seguridad actual. Para este caso, un gráfico circular es muy adecuado. Seleccione en Visualizar -

Gráfico circular . También en la métrica establecemos la agregación por el número de registros. En cubos, establezca Términos => acción.

Parece que todo es correcto, pero como resultado, se muestran los valores para todas las cuchillas, solo necesita filtrar para aquellas cuchillas que funcionan bajo la Prevención de amenazas. Por lo tanto, debemos configurar el

filtro para buscar información solo en los blades responsables de los incidentes de seguridad de la información - producto: ("Anti-Bot" O "Nuevo antivirus" O "Protector DDoS" O "SmartDefense" O "Emulación de amenazas"). Se puede hacer clic en la imagen:

Y configuraciones más detalladas, se puede hacer clic en la imagen:

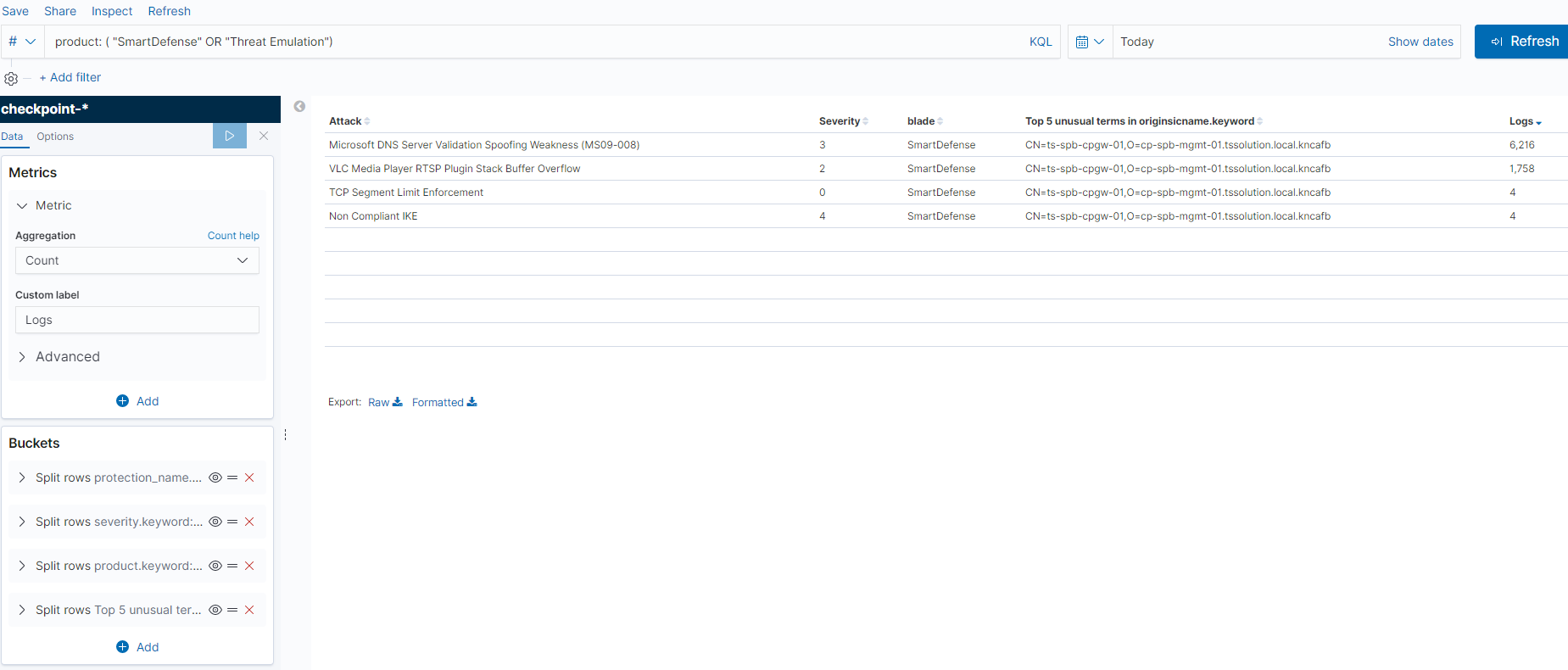

Tabla de eventos de IPS

Además, desde el punto de vista de la seguridad de la información, es muy importante ver y verificar los eventos en los blades

IPS y

Threat Emulation , que

no están

bloqueados por la política actual, para luego cambiar la firma para evitar, o si el tráfico es válido, no verifique la firma. Creamos la tabla como para el primer ejemplo, solo con la diferencia de que creamos varias columnas: protections.keyword, severity.keyword, product.keyword, originsicname.keyword. Asegúrese de configurar el filtro para buscar información solo en los blades responsables de los incidentes de seguridad de la información - producto: ("SmartDefense" O "Threat Emulation"). Se puede hacer clic en la imagen:

Configuraciones más detalladas, se puede hacer clic en la imagen:

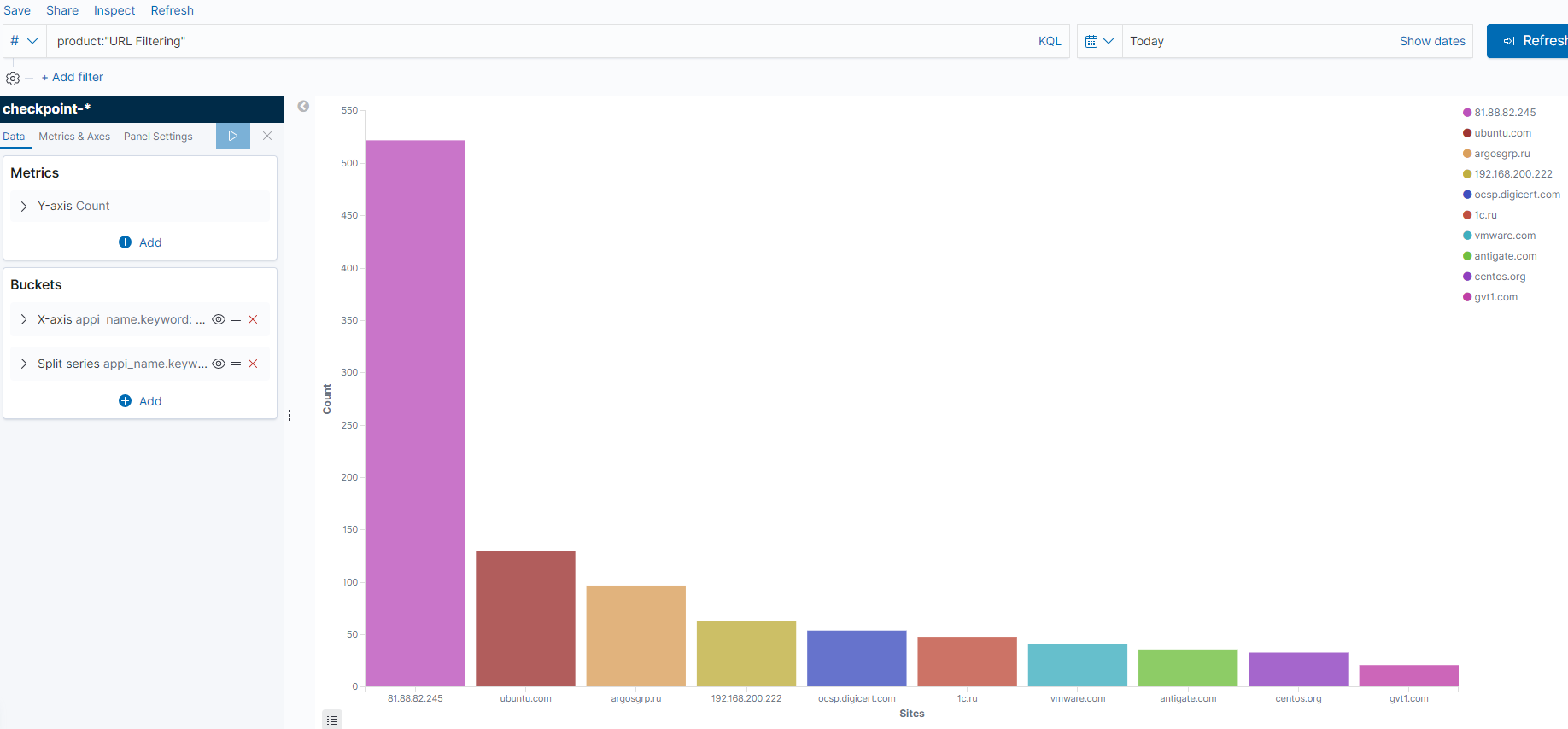

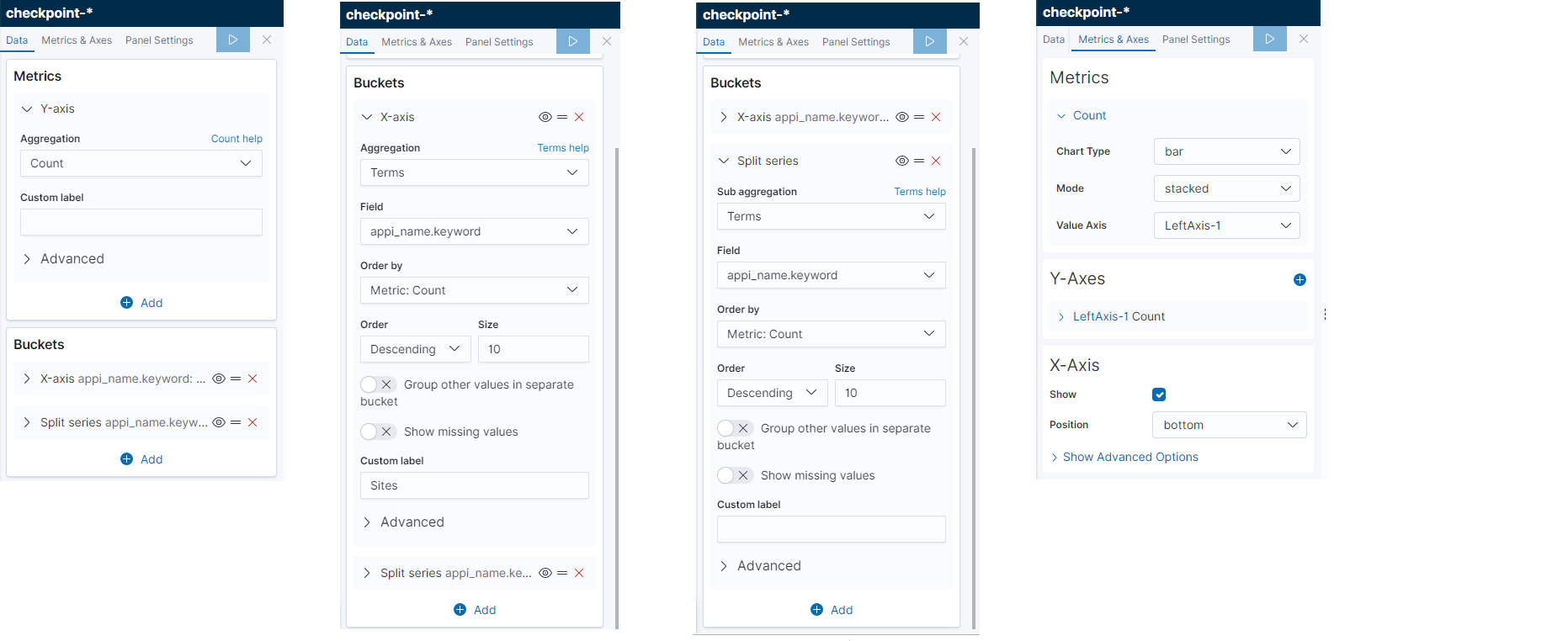

Gráficos de los sitios más populares visitados

Para hacer esto, cree una forma:

barra vertical . También usamos el recuento métrico (el eje Y), y en el eje X usaremos el nombre de los sitios visitados como appi_name como valores. Hay un pequeño truco aquí, si ejecuta la configuración en la versión actual, todos los sitios se marcarán en el gráfico en un color, para que sean coloridos usamos una configuración adicional: "serie dividida", que le permite dividir la columna terminada en algunos valores más, dependiendo desde el campo seleccionado, por supuesto! Esta división se puede usar como una columna multicolor de acuerdo con los valores en modo apilado o en modo normal para crear varias columnas de acuerdo con un cierto valor del eje X. En este caso, usamos el mismo valor que el eje X, esto permite hacer que todas las columnas sean multicolores, desde la parte superior derecha se indicarán con colores. En el filtro que configuramos - producto: "Filtrado de URL" para ver información solo en los sitios visitados, se puede hacer clic en la imagen:

Configuraciones:

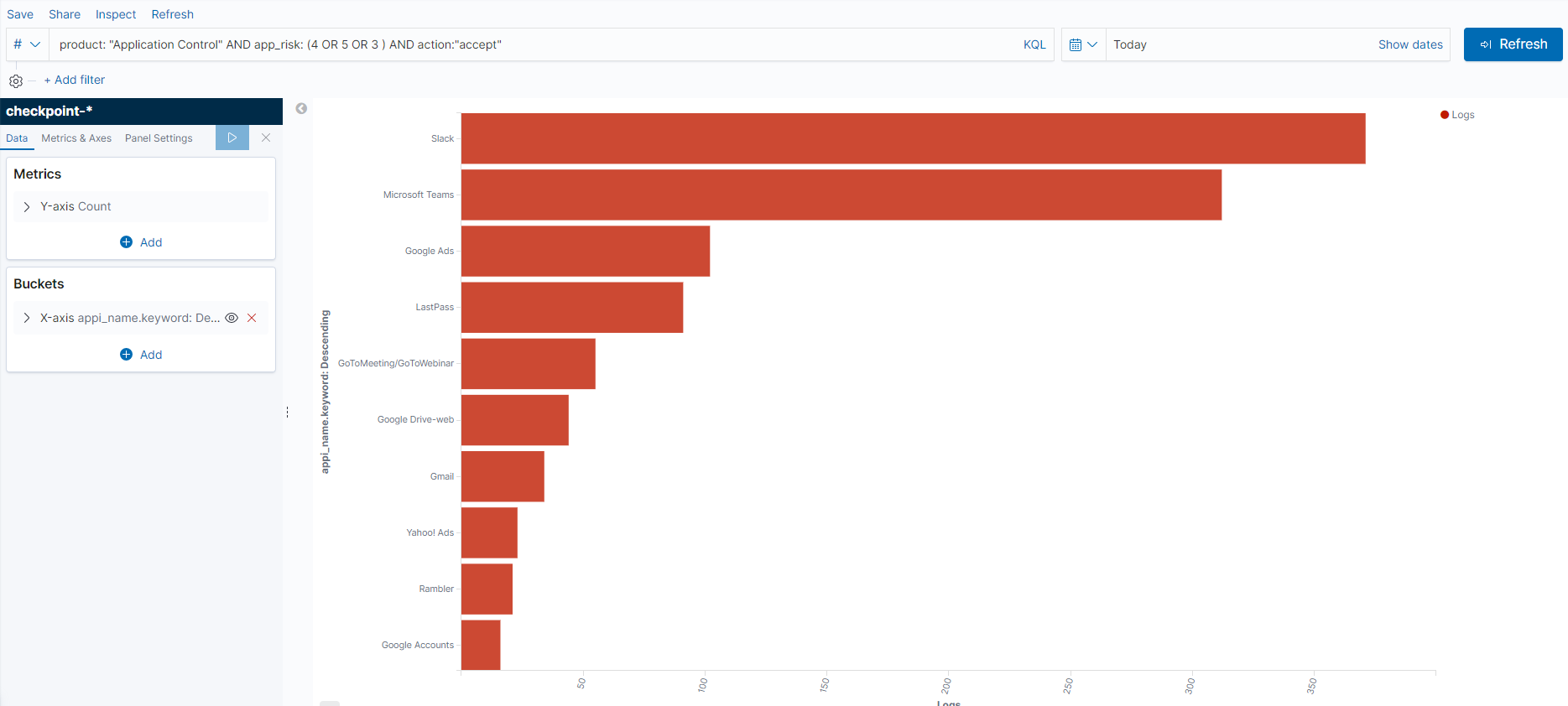

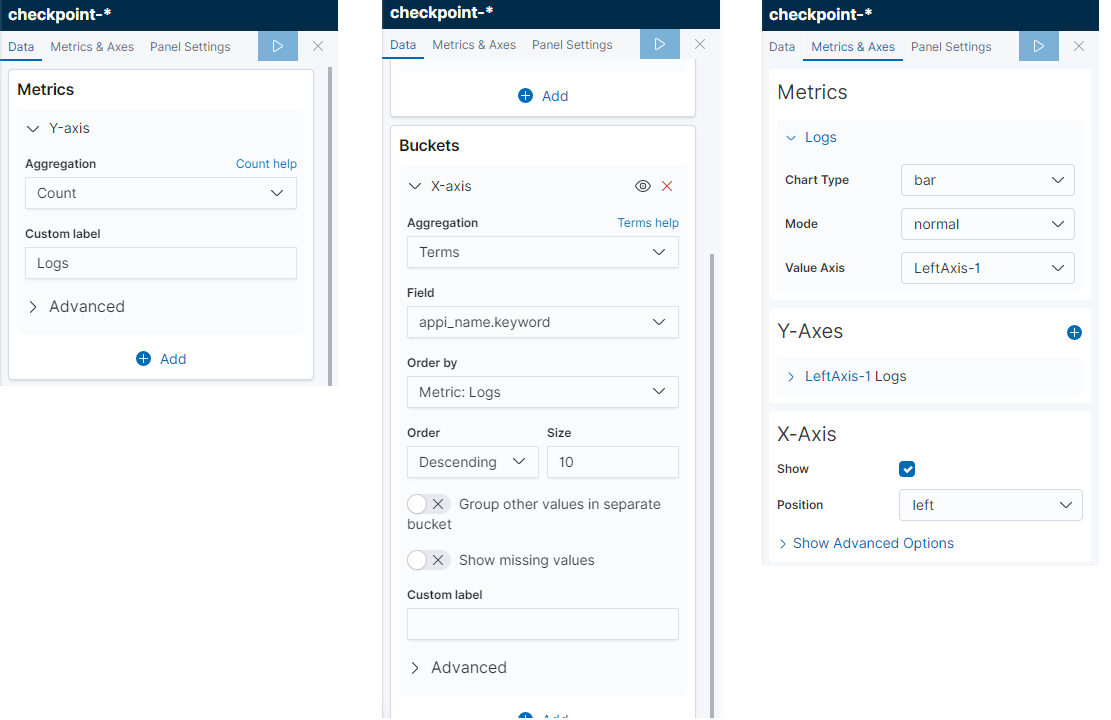

Gráfico para usar las aplicaciones más peligrosas

Para hacer esto, cree una forma: barra vertical. También usamos el recuento métrico (el eje Y), y en el eje X usaremos el nombre de las aplicaciones utilizadas, "appi_name", como valores. Lo más importante es la tarea de filtro - producto: "Control de aplicaciones" Y riesgo_aplicación: (4 O 5 O 3) Y acción: "aceptar". Filtramos los registros por la hoja de control de la Aplicación, tomamos solo aquellos sitios que están clasificados como sitios con riesgo de Crítico, Alto, Medio y solo si se permite el acceso a estos sitios. Se puede hacer clic en la imagen:

Configuración, cliqueable:

Tablero de instrumentos

Ver y crear paneles de control se encuentra en un elemento de menú separado:

Panel de control. Aquí todo es simple, se crea un nuevo tablero, se le agrega visualización, ¡todo se pone en su lugar!

Creamos un panel de control, según el cual será posible comprender la situación básica del estado de la seguridad de la información en la organización, por supuesto, solo en el nivel de Check Point, se puede hacer clic en la imagen:

Con base en estos gráficos, podemos entender qué firmas críticas no están bloqueadas en el firewall, a dónde van los usuarios, cuáles son las aplicaciones más peligrosas que usan.

Conclusión

Examinamos las posibilidades de visualización básica en Kibana y creamos un tablero, pero esto es solo una pequeña parte. Más adelante en el curso, consideraremos por separado la configuración de los mapas, trabajaremos con el sistema Elasticsearch, nos familiarizaremos con las solicitudes de API, la automatización y ¡mucho más!

Así que estad atentos (

Telegram ,

Facebook ,

VK ,

TS Solution Blog ),

Yandex.Zen .