La tecnología de registro distribuido se ha vuelto popular debido a la exageración que rodea a las criptomonedas. Muchas compañías desarrollaron soluciones blockchain, compitiendo para hablar sobre un futuro descentralizado seguro, unido por firmas criptográficas, y demostraron diapositivas impresionantes con infografías y consignas poderosas. Las corporaciones, una tras otra, publicaron noticias sobre el desarrollo de una blockchain corporativa o la cooperación con nuevas empresas prometedoras. Ahora, el tipo de cambio de Bitcoin ha disminuido notablemente, y la exageración ha disminuido, y se ha hecho posible ver con calma cómo están las cosas con el uso real de la cadena de bloques para protegerse contra los ataques cibernéticos, centrándose en el lado práctico del problema.

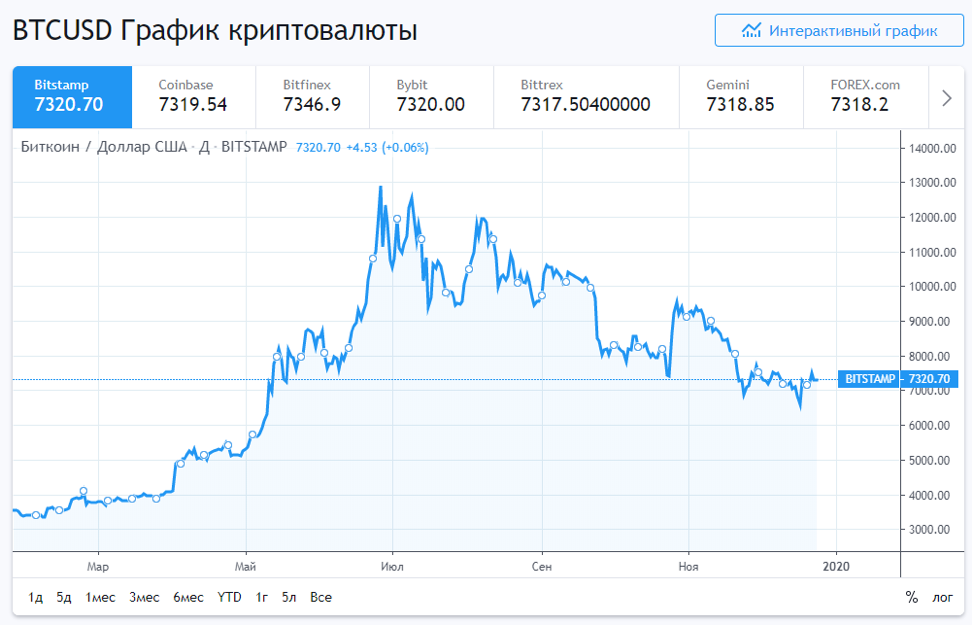

La tecnología de registro distribuido se ha vuelto popular debido a la exageración que rodea a las criptomonedas. Muchas compañías desarrollaron soluciones blockchain, compitiendo para hablar sobre un futuro descentralizado seguro, unido por firmas criptográficas, y demostraron diapositivas impresionantes con infografías y consignas poderosas. Las corporaciones, una tras otra, publicaron noticias sobre el desarrollo de una blockchain corporativa o la cooperación con nuevas empresas prometedoras. Ahora, el tipo de cambio de Bitcoin ha disminuido notablemente, y la exageración ha disminuido, y se ha hecho posible ver con calma cómo están las cosas con el uso real de la cadena de bloques para protegerse contra los ataques cibernéticos, centrándose en el lado práctico del problema. Cuando los reguladores de todos los países se unieron a las filas para defender las tradiciones financieras, limitar o prohibir las operaciones con criptomonedas, invertir en criptomonedas se volvió riesgoso, la tasa de bitcoin bajó (captura de pantalla de tradingview.com)

Cuando los reguladores de todos los países se unieron a las filas para defender las tradiciones financieras, limitar o prohibir las operaciones con criptomonedas, invertir en criptomonedas se volvió riesgoso, la tasa de bitcoin bajó (captura de pantalla de tradingview.com)Nota: la falta de publicidad no significa que la cadena de bloques de repente perdió sus ventajas en términos de descentralización, asegurando la integridad de los datos y la transparencia de las transacciones. Estas cualidades permiten el uso de un registro distribuido en ciberseguridad, y esto es lo que se dice en los anuncios de las empresas de cifrado y las publicaciones de los entusiastas de la criptografía. Veamos algunos ejemplos de exactamente qué aplicaciones tiene la tecnología, en teoría y en la práctica.

Protección contra phishing

Según

Trend Micro , la explotación de las debilidades humanas se ha convertido en el vector principal de los ciberataques modernos. La popularidad del phishing entre los cibercriminales se explica por su alta eficiencia y su costo relativamente bajo. La tarea principal al crear una carta o sitio web fraudulento es convencer a una víctima potencial de la legitimidad de lo que está sucediendo, porque solo en este caso llevará a cabo fácilmente la acción objetivo del ataque.

Puede confirmar la autenticidad de la carta de varias maneras. Por ejemplo, el intercambio de criptomonedas de Binance, como tal solución, ofrece a sus usuarios

agregar un código especial anti-phishing a las cartas del intercambio .

Surge una pregunta justa: ¿por qué el intercambio de cifrado no utiliza soluciones blockchain para protegerlo, prefiriendo un código secreto primitivo que es relativamente fácil de falsificar? Por ejemplo, existen soluciones blockchain de

MetaCert o

CloudPhish que utilizan un registro distribuido para clasificar el phishing y las URL legítimas.

Verificar la URL usando un registro distribuido le permite identificar rápidamente los recursos de phishing, pero tenga en cuenta que los sitios y dominios fraudulentos viven de varias horas a varios días, lo que reduce la efectividad de este tipo de protección.

La verificación de la legitimidad de los sitios ya está implementada en Google Chrome y Firefox, por lo que el argumento principal para usar blockchain para proteger contra el phishing es su descentralización. Gracias a esto, los atacantes no podrán bloquear el servidor en el que se almacena la base de datos de recursos legítimos. Por otro lado, hay métodos que le permiten actuar en la cadena de bloques, por ejemplo,

51% de ataques y

doble gasto .

Por lo tanto, se puede afirmar que a pesar de la existencia de soluciones blockchain para la protección contra el phishing, aún no han recibido una amplia distribución debido a la falta de ventajas obvias.

Seguridad de IoT

La cantidad de dispositivos IoT está en constante crecimiento: en 2019, la cantidad de dispositivos IoT superó los 26 mil millones. Según Gartner, en 2020 serán 26 veces más que las personas en la Tierra. Dada la ubicuidad de Internet de las cosas en nuestras vidas y la creciente dependencia de los dispositivos, su seguridad se está volviendo crítica.

Mientras tanto, la situación actual es pobre. Las contraseñas fuertemente actualizadas en los dispositivos, la falta de protección criptográfica y las vulnerabilidades en el firmware hacen de IoT un objetivo ideal para ataques de piratas informáticos.

El uso de blockchain resuelve muchos problemas relacionados con Internet de las cosas, por ejemplo, el problema con la autenticación y la conexión.

El registro de cada dispositivo IoT en un registro distribuido y la emisión o eliminación de derechos de acceso mediante una transacción blockchain hacen posible que todos los participantes de la red verifiquen la legitimidad de las conexiones y solicitudes. Como resultado, la conexión de dispositivos no autorizados y la interceptación o sustitución de datos mediante el ataque "hombre en el medio" son cosa del pasado. Así es como

funciona la plataforma blockchain basada en Litecoin basada en

la nube

de Uniquid . Además de la protección contra conexiones no autorizadas, proporciona tolerancia a fallas del proceso de autorización debido a la ausencia de un servidor dedicado.

Otro uso de blockchain en IoT / IIoT es la protección de la cadena de suministro. El registro le permite rastrear todas las etapas de producción y movimiento de componentes del producto terminado, medicamento o producto alimenticio, excluyendo la posibilidad de robo o falsificación. Pero estos casos están ligeramente relacionados con la ciberseguridad.

Varias compañías ofrecen soluciones de blockchain para IoT, pero la mayoría de las implementaciones son de naturaleza experimental.

Hay varias razones para tal indecisión de los clientes:

- riesgos y complejidad de usar nuevas soluciones;

- el requisito de actualizar o reemplazar equipos incompatibles;

- La necesidad de refinar los sistemas de software existentes.

Por lo tanto, a pesar de las expectativas, la seguridad de IoT usando blockchain aún no ha logrado ganar una notable popularidad.

Protección DDoS

Una de las compañías que

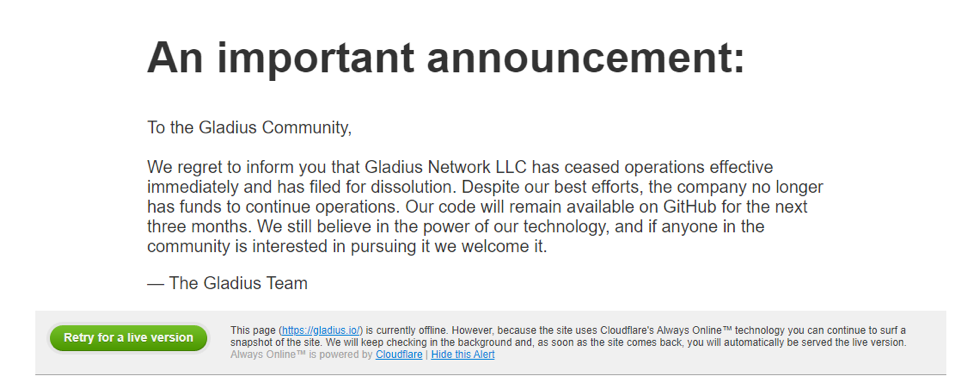

ofreció usar blockchain para protegerse contra los ataques DDoS fue el inicio de Gladius. El sistema que diseñaron fue diseñado para descentralizar el ancho de banda para mitigar los ataques. Se suponía que debía crear grupos de seguridad basados en el ancho de banda no utilizado de los participantes de la red, administrados mediante un registro distribuido.

"La comunidad Gladius

"La comunidad Gladius

Lamentamos informarle que Gladius Network LLC ha cesado sus operaciones y ha solicitado su liquidación. A pesar de todos los esfuerzos, la compañía se quedó sin fondos para continuar con las operaciones. Nuestro código estará disponible en GitHub durante tres meses. Todavía creemos en el poder de nuestra tecnología, y estaremos felices si alguien en la comunidad está interesado en usarla.

Equipo Gladius ".Gladius.io ahora contiene un trozo de disculpa. Esto significa que, por algún motivo, la tecnología resultó no reclamada o no demostró la efectividad necesaria.

Conclusión

Blockchain tiene cualidades que le permiten ser utilizado para la defensa cibernética. Sin embargo, hoy la tecnología no tiene un grado suficiente de madurez para pasar de la categoría de novedades de moda a la corriente principal.

La cadena de bloques proporciona una excelente integridad de la información, pero no ofrece ventajas significativas en el campo de la confidencialidad y la accesibilidad en comparación con otras tecnologías.

Además, la implementación de un registro distribuido requiere la resolución de problemas relacionados con la organización de la minería para la verificación de transacciones, así como el desarrollo de estándares, API y marcos para fabricantes de dispositivos IoT.

No olvide que, como cualquier tecnología, la cadena de bloques puede contener errores de implementación, cuya operación puede conducir a la pérdida de control sobre los datos ingresados en el registro.

Con base en lo anterior, se puede afirmar que la cadena de bloques no es una panacea para los ataques cibernéticos y, por lo tanto, los medios tradicionales de protección siguen siendo un componente indispensable de la infraestructura de seguridad de la información.