De acuerdo con los requisitos del FSB de Rusia, no se permite el uso del esquema de firma GOST R 34.10-2001 para generar una firma electrónica después del 31 de diciembre de 2018. Sin embargo, el parche correspondiente para Check Point con criptografía CryptoPro, que admite nuevos algoritmos, no se lanzó en 2018. Para cumplir con los requisitos del regulador y de repente no quedarse sin canales de comunicación seguros, muchas compañías que usan equipos Check Point con soporte para el cifrado GOST, sin esperar un nuevo parche, emitieron certificados para puertas de enlace de acuerdo con los algoritmos GOST R 34.10 / 11-2001.Esta publicación analiza una situación en la que los firewalls de Check Point (ME) ya están actualizados a la versión R77.30 y el kit de distribución CryptoPro CSP 3.9 para Check Point SPLAT / GAiA está instalado en ellos. En este caso, puede guardar el certificado del nodo emitido utilizando los algoritmos GOST R 34.10 / 11-2012, que, al usar la instalación de clúster de Check Point ME (implementaciones distribuidas / independientes de HA completa), permite actualizar la criptografía en el equipo sin interrupciones en la comunicación. En la práctica, una situación es bastante común cuando muchos sitios geográficamente remotos construyen túneles VPN con un clúster central. En consecuencia, para no actualizar una gran cantidad de sitios a la vez, el nuevo parche permite utilizar tanto los algoritmos GOST R 34.10 / 11-2001 como los nuevos algoritmos GOST R 34.10 / 11-2012 en los equipos.

La forma

recomendada por el proveedor para cambiar a una nueva criptografía es la siguiente:

- Migración (exportación) de la base de datos del servidor SMS;

- Instalar nuevo servidor de SMS;

- Instalación de CryptoPro CSP 4.0;

- Migración de base de datos (importación) a un servidor SMS actualizado.

- Fresh Install GW, que se gestionan por SMS;

- Instalación de CryptoPro CSP 4.0 en todos los GW.

Este método no le permite guardar el certificado de puerta de enlace emitido de acuerdo con GOST R 34.10 / 11-2001, además, requiere mucho más tiempo.

Consideraremos

un esquema de actualización alternativo , que elaboramos en una gran cantidad de equipos. Se montó un pequeño stand para su implementación:

SMS

SMS - Servidor de administración de Check Point Gateway (servidor de administración primario)

Puertas de enlace controladas: FW1-Node-1, FW1-Node-2

GW1-2 - Punto de control (puertas de enlace de seguridad), miembros del clúster GW-Cluster, modo de clúster: ClusterXL High Availability

SMS-GW : servidor de Check Point Gateway (servidor de administración primario), Check Point Gateway (gateway de seguridad), implementación independiente

HOST1-2 : una máquina utilizada para verificar el flujo de tráfico entre las puertas de enlace

Debido a los recursos limitados de la estación local, la opción de actualización de implementación de HA completa independiente no se muestra en este stand, sin embargo, es idéntica a la actualización de implementación de Standalone con la única diferencia de que la secuencia de acciones a considerar deberá repetirse para la puerta de enlace independiente secundaria.

El esquema de actualización consta de 2 pasos:

- actualización de criptografía en puerta de enlace independiente;

- actualizar el clúster SMS y GW.

Consideremos estos pasos con más detalle.

1. Actualización de criptografía en la puerta de enlace independiente (SMS + GW):

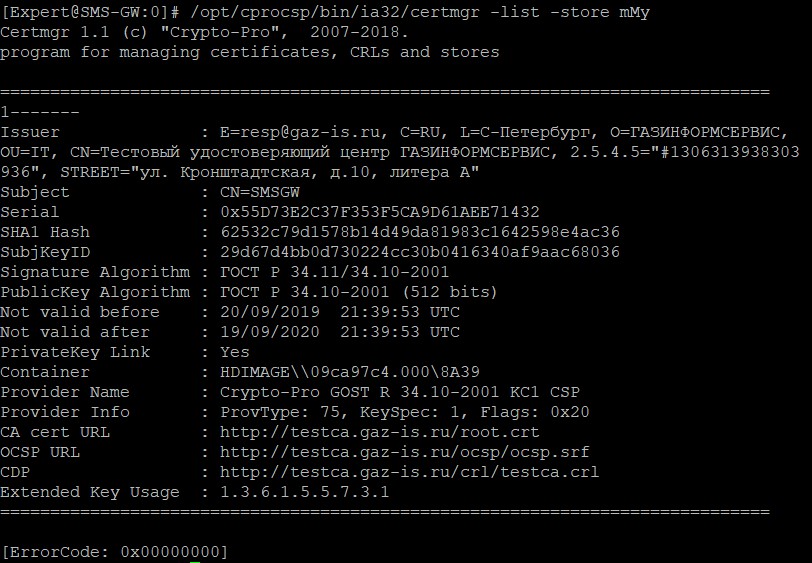

Verifique que el certificado esté instalado actualmente (para asegurarse de que después de actualizar la criptografía el certificado seguirá siendo el mismo):

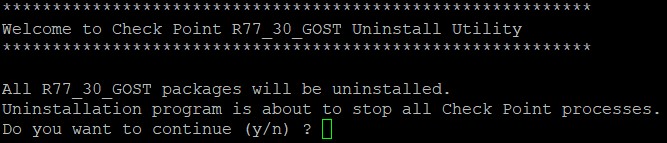

1. Lo primero que debe hacer es eliminar CryptoPro 3.9.

El comando para eliminar (ejecutado en el comando shell / bin / bash (experto)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

Luego recibimos la siguiente advertencia:

Una vez que finaliza el script, debe reiniciar la puerta de enlace.

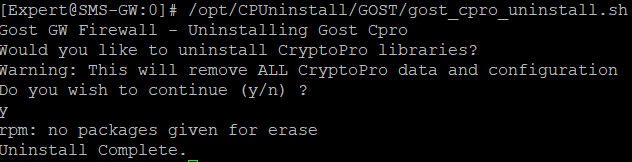

Después de reiniciar, debe ejecutar el siguiente comando para eliminar las bibliotecas que puedan quedar:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

Además, si los archivos de instalación de CryptoPro 3.9 permanecieron en la puerta de enlace, debe cambiar el nombre del directorio / var / gost_install a / var / gost_install_39 o eliminar su contenido.

2. A continuación, debe copiar los archivos necesarios para instalar el nuevo parche GOST en el directorio / var / gost_install. Se recomienda que copie el archivo con bibliotecas criptográficas (contiene los directorios rpm y kis) a lo largo de la ruta / var / gost_install y lo descomprima, y copie el parche a lo largo de la ruta / var / gost_install / hf y también lo descomprima.

3. Lanzamiento de la instalación de Crypto PRO 4.0:

/var/gost_install/hf/UnixInstallScript

Al final de la ejecución del script, debería recibir el siguiente mensaje, después del cual deberá reiniciar la puerta de enlace:

4. A continuación, debe instalar la licencia CryptoPro:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

También necesita conectarse usando la consola, que es parte del kit de distribución para instalar CryptoPro, e instalar la política.

Inmediatamente después de un reinicio, el túnel se basa en un certificado emitido de acuerdo con GOST R 34.10 / 11-2001. Para hacer esto, verifique qué certificado está instalado, reinicie IKE SA e IPsec SA (utilizando la utilidad TunnelUtil, que se llama mediante el comando vpn tu) y verifique que el túnel se está reconstruyendo:

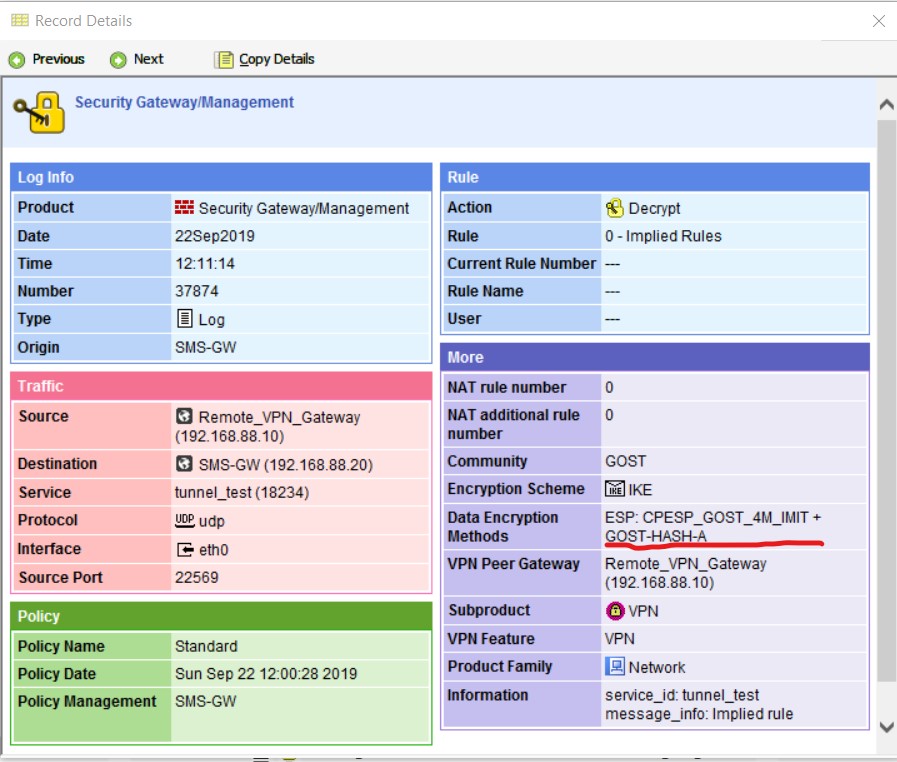

Como puede ver: el túnel se está reconstruyendo, verifique qué tipo de grabación se puede ver en SmartView Tracker:

Como puede ver, los métodos de cifrado de datos son los mismos que antes de la actualización de CryptoPro en la puerta de enlace.

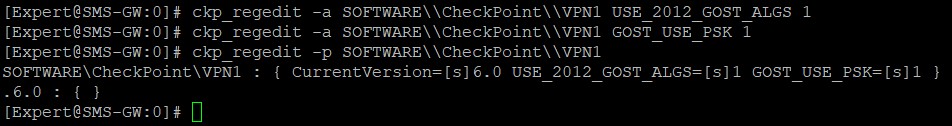

5. Luego, para usar los algoritmos GOST 2012 en el nodo actualizado, es necesario ejecutar los comandos contenidos en README_GOST_2012_SIG_USAGE.txt en el paquete de distribución para instalar CryptoPro 4.0:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. En el mismo archivo Léame puede encontrar lo siguiente:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

Es decir, en la nueva versión del parche, la instalación de SiteKey (y su actualización posterior) también es necesaria para las puertas de enlace independientes.

Para generar la clave del sitio, ejecute el siguiente comando:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name> Net 6:

SiteKey es una combinación de la Parte 0 y la Parte 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

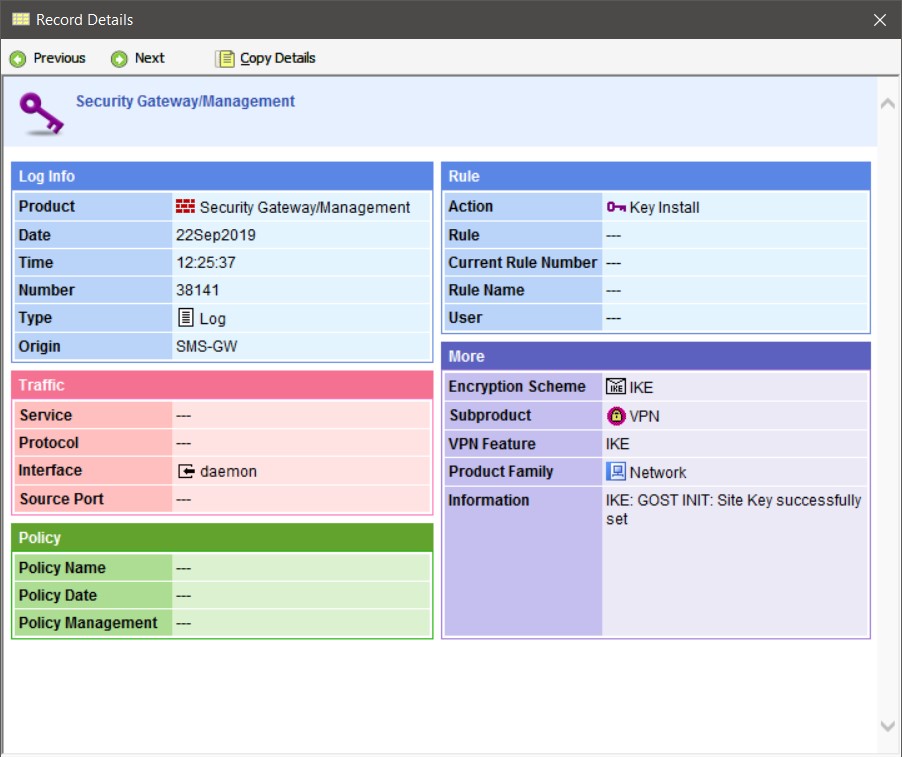

Después de la instalación, la siguiente entrada aparecerá en SmartView Tracker:

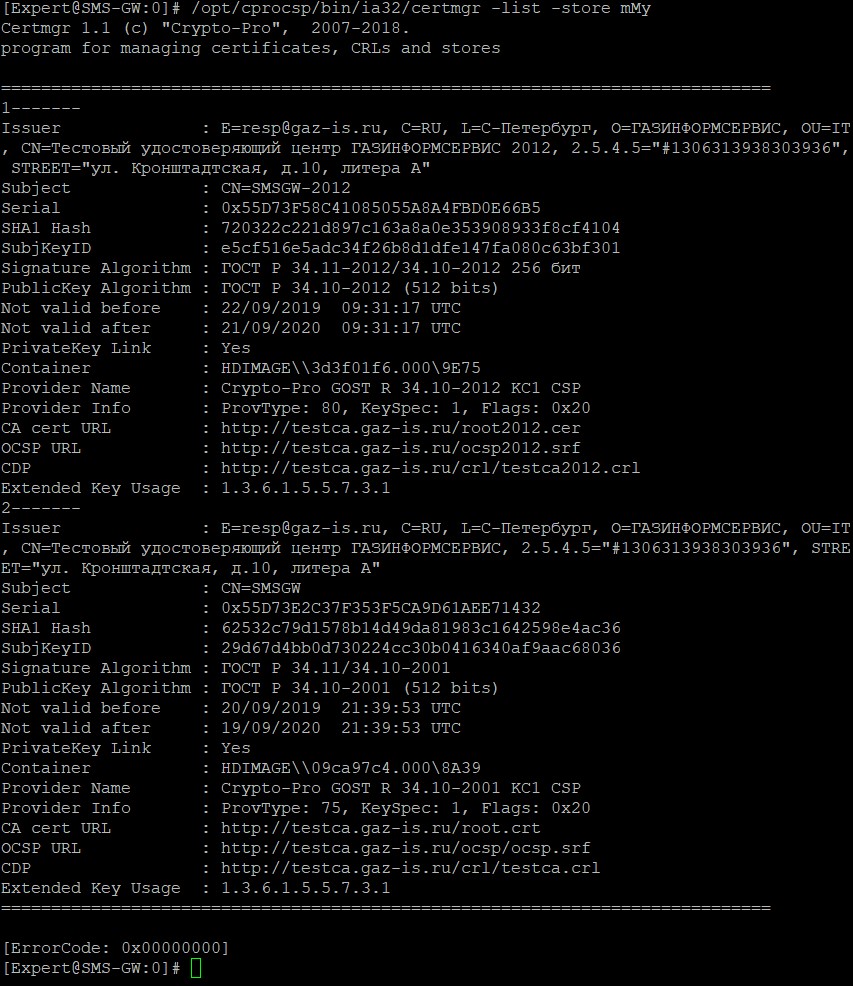

7. Después de esto, solo queda emitir el certificado GOST 2012 (habiendo instalado previamente el certificado raíz de la CA de acuerdo con el nuevo GOST), el procedimiento no es diferente de cómo se emite el certificado para el GOST anterior, por lo tanto, no se considera aquí. Verifique que ambos certificados estén instalados en el nodo:

En este punto, la actualización de la puerta de enlace independiente está completa.

2. Actualización de SMS y clúster GW

El procedimiento para actualizar la criptografía en SMS y nodos de clúster no es diferente del que se muestra en el párrafo uno, por lo tanto, solo los resultados de la actualización se presentarán aquí.

La secuencia de acciones:

- Eliminación de CryptoPro 3.9;

- Eliminando archivos de instalación antiguos, copiando a las puertas de enlace GW1-2 y archivos de instalación de SMS CryptoPro 4.0;

- Instalación de CryptoPro 4.0;

- Instalación de la licencia CryptoPro;

- La inclusión de algoritmos 2012 GOST;

- Generación e instalación de SiteKey;

- Emisión e instalación de certificados emitidos según nuevos algoritmos.

En la captura de pantalla, puede ver que hay 2 certificados instalados en una de las puertas de enlace del clúster:

Después de la actualización, ya que los certificados emitidos de acuerdo con GOST R 34.10 / 11-2001 y GOST R 34.10 / 11-2012 se instalan en las puertas de enlace, hasta que se instalen los criterios coincidentes para la puerta de enlace remota o se elimine el certificado emitido de acuerdo con GOST R 34.10 / 11-2001: el túnel se construirá con certificados antiguos. Por lo tanto, para no eliminar los antiguos certificados válidos, estableceremos los Criterios de coincidencia:

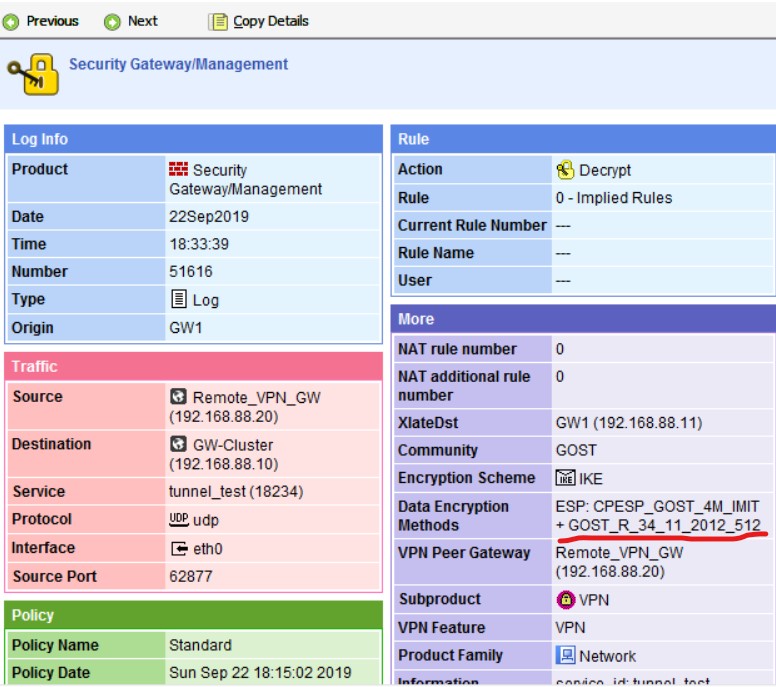

Después de eso, en SmartView Tracker vemos que el túnel se está construyendo con nuevos certificados:

En esto, la actualización de la criptografía puede considerarse completa.

El método que hemos propuesto nos permite optimizar el proceso de actualización de la criptografía en los firewalls, implementándolo sin interrupciones en la comunicación.

Artem Chernyshev,Ingeniero Senior, Gazinformservice