Open Security Collaborative Development es una iniciativa internacional abierta de especialistas en seguridad informática destinada a resolver problemas comunes, difundir conocimientos y mejorar la seguridad informática en general.

Fue creado en el otoño de 2019 por proyectos amistosos gratuitos del campo de la Seguridad de la Información. El desarrollo conjunto se organiza en forma de sprints de dos semanas. El primer sprint se dedicó a la detección de amenazas en general y a mejorar el conjunto de reglas del proyecto Sigma en particular.

Por que sigma

El proyecto Sigma es un formato de firma común para sistemas SIEM. Tiene un convertidor que genera consultas de búsqueda para varios sistemas SIEM y un conjunto de reglas de descubrimiento a partir de las cuales se generan estas consultas.

Con el tiempo, el conjunto de reglas del proyecto Sigma se ha convertido en el conjunto de reglas de detección de amenazas impulsado por la comunidad más grande y maduro. En él, puede encontrar reglas de detección de amenazas (“reglas de correlación”) para nuevas amenazas (por ejemplo, exploits para BlueKeep ), herramientas de prueba de penetración ( Empire , Cobalt Strike ), comportamiento malicioso ( robo de tokens ) y mucho más. La mayoría de las reglas están vinculadas a MITER ATT & CK .

Incluso si no está utilizando Sigma Converter, puede beneficiarse de su conjunto actualizado de reglas de detección de amenazas. La mayoría de los equipos de seguridad avanzados se han registrado para recibir actualizaciones del proyecto Sigma en GitHub . Este es un buen momento para registrarse si aún no lo ha hecho.

Hay lagunas y problemas en este proyecto, mientras que al mismo tiempo hay muchos estudios dignos (como la Escalada de privilegios de Hunting for Windows / Movimiento lateral / Descarga de credenciales ) en el dominio público, cuyos materiales aún no se han agregado al repositorio del proyecto. Esto es en lo que decidimos centrarnos durante el primer sprint.

Como fue

Unas 50 personas confirmaron su participación en el sprint. El plan era bastante simple:

- El sprint de dos semanas comienza el 21 de octubre de 2019.

- Los participantes seleccionan tareas de la cartera de pedidos o proporcionan / desarrollan otros análisis

- Los participantes confían en un manual que describe el flujo de trabajo.

- Los resultados serán verificados y agregados al repositorio del proyecto Sigma en GitHub

Unos días después, el 24 de octubre de 2019, realizamos un taller en la conferencia hack.lu, presentamos la iniciativa OSCD, explicamos lo que estábamos haciendo y por qué. Aunque la mayoría de los participantes se conectaron al trabajo de forma remota, verificamos muy fructíferamente el tiempo en el taller, ya que era posible discutir las reglas desarrolladas en un modo de discusión en vivo.

Al día siguiente, informamos sobre los primeros resultados en el taller EU MITER ATT & CK en Luxemburgo:

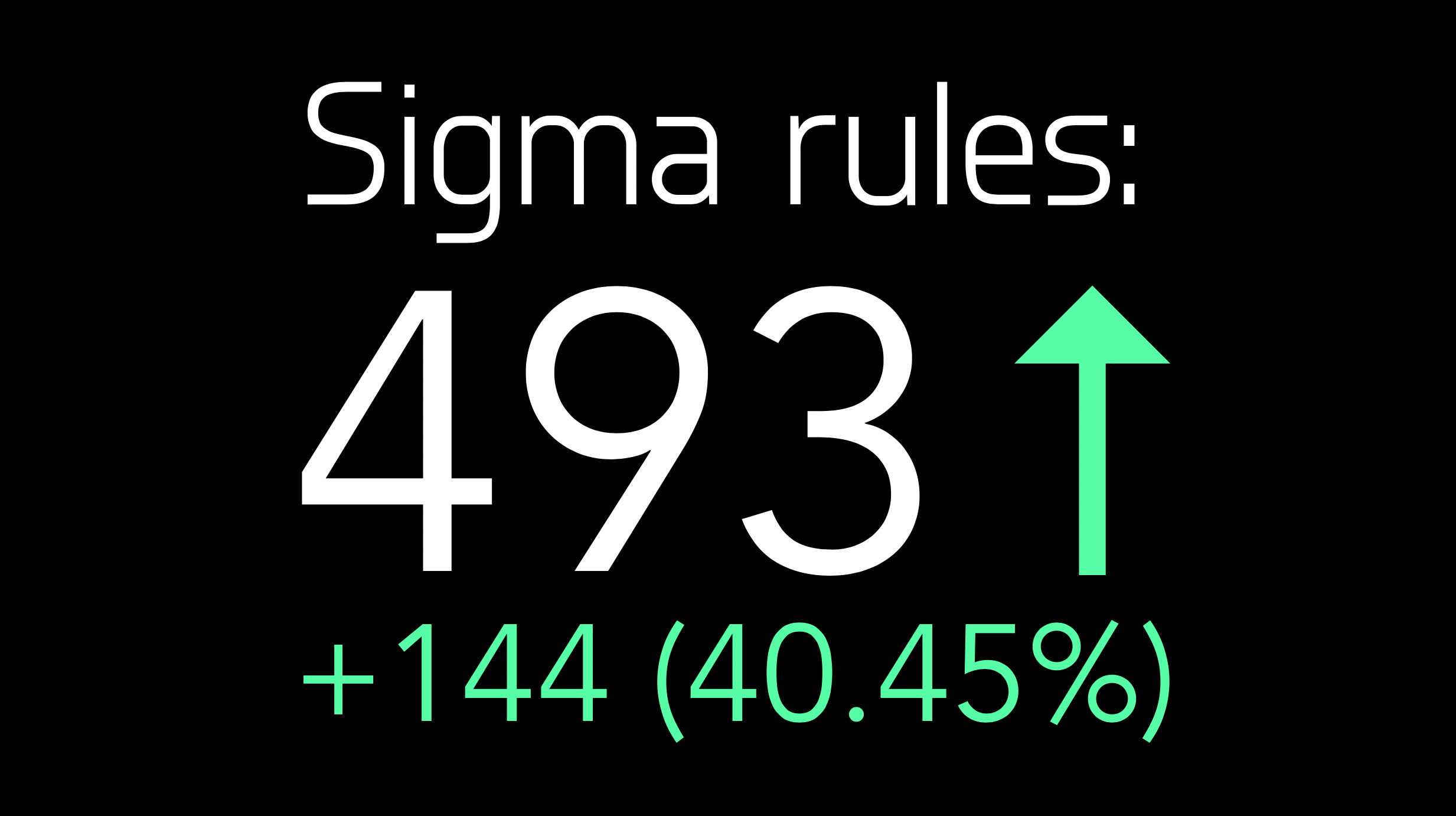

Y logramos el resultado esperado (x2), a pesar del hecho de que al final del sprint el número real de participantes se redujo a 30 personas.

Resultado

Durante el sprint de dos semanas, los participantes:

- se agregaron 144 nuevas reglas sigma

- mejorado 19 existentes

- eliminó dos reglas existentes (descompuso y presentó la lógica en otra, más contextualizada)

Por lo tanto, hemos aumentado el conjunto de reglas del proyecto Sigma en más del 40% .

La lista de reglas agregadas está disponible en la descripción de Solicitud de extracción en la rama maestra del repositorio Sigma en GitHub.

Trabajo atrasado

Aunque logramos mucho en el primer sprint, quedaban muchas tareas que nuestras fuerzas no podían resolver en dos semanas. Decidimos detallar el trabajo atrasado y transferirlo a los problemas del repositorio Sigma para su posterior procesamiento por parte de la comunidad:

Estamos convencidos de que una solución conjunta para estos (y otros, del mismo tipo) problemas es la solución más realista y rápida al problema de publicar "Herramientas de seguridad ofensivas", que se ha discutido acaloradamente en las últimas semanas.

Nos esforzamos por garantizar que nuestras Reglas de detección cubran el nivel TTP de The Pyramid of Pain , de modo que podamos detectar comportamientos maliciosos, cualquiera que sea la herramienta utilizada. Las 'Herramientas de seguridad ofensivas' son nuestros mejores amigos para investigar y desarrollar este tipo de reglas.

Agradecimientos

El primer OSCD Sprint no habría tenido lugar sin Alexandre Dulonua y el equipo de la conferencia hack.lu. Brindaron apoyo informativo, un espacio en la conferencia para el taller de OSCD, ayudaron a obtener una visa y alojamiento. Les estamos muy agradecidos por esto.

Por último, pero no menos importante, los participantes del sprint que hicieron todo el trabajo:

- Thomas Packe, @blubbffiction ( Proyecto Sigma ) DE

- Teymur Kheirkharov, @HeirhabarovT ( BI.ZONE SOC ) RU

- Daniel Bohannon, @danielhbohannon ( FireEye ) EE. UU.

- Alexey Potapov ( PT ESC ) RU

- Kirill Kiryanov ( PT ESC ) RU

- Egor Podmokov ( PT ESC ) RU

- Anton Kutepov ( PT ESC ) RU

- Alexey Lednev ( PT ESC ) RU

- Anton Tyurin ( PT ESC ) RU

- Eva Maria Anhouse ( BSI ) DE

- Jan Hazenbusch ( BSI ) DE

- Diego Pérez, @darkquassar (Investigador independiente) AR

- Mikhail Larin ( Jet CSIRT ) RU

- Alexander Akhremchik ( Jet CSIRT ) RU

- Dmitry Lifanov ( Jet CSIRT ) RU

- Alexey Balandin, @ Kriks87 ( Jet CSIRT ) RU

- Roman Rezvukhin ( CERT-GIB ) RU

- Alina Stepchenkova ( CERT-GIB ) RU

- Timur Zinnyatullin ( grupo de tecnologías de Angara ) RU

- Gleb Sukhodolsky ( grupo de tecnologías de Angara ) RU

- Victor Sergeev, @stvetro ( Ayuda AG ) AE

- Ilyas Ochkov , @CatSchrodinger (Investigador independiente) RU

- James Pembeton, @ 4A616D6573 ( Hydro Tasmania ) AU

- Denis Beyu ( GKU A CITITO ) RU

- Nutria Mateus, @ sn0w0tter ( Relatividad ) PL

- Jacob Winesetl, @mrblacyk ( Tieto SOC ) PL

- Tom Kern ( NIL SOC ) SI

- Sergey Soldatov, @SVSoldatov ( Kaspersky MDR ) RU

- Ian Davis ( Tieto SOC ) CZ

Gracias a todos ustedes. ¡Nos vemos en el próximo sprint !

Feliz navidad y próspero año nuevo!