Actualizó su propia guía para el cifrado de disco completo en Runet V0.2Estrategia de vaquero:

[A] bloquee el cifrado del sistema del sistema instalado Windows 7;

[B] Cifrado del sistema de bloques GNU / Linux

(Debian) del sistema instalado

(incluido / boot) ;

[C] Configuración de GRUB2, protección del cargador de arranque mediante firma digital / autenticación / hashing;

[D] despojo - destrucción de datos sin cifrar;

[E] copia de seguridad universal del sistema operativo cifrado;

[F] ataque <en p. [C6]> el objetivo es el gestor de arranque GRUB2;

[G] documentación útil.

╭───Circuit # rooms 40 # <BIOS / MBR / 1HDD sin lvm>:├──╼ Windows 7 instalado: cifrado completo del sistema, no oculto;

├──╼ GNU / Linux instalado

(distribuciones Debian y derivadas) : cifrado completo del sistema no oculto

(/, incluido / boot; swap) ;

├──╼ gestores de arranque independientes: el gestor de arranque VeraCrypt instalado en MBR, el gestor de arranque GRUB2 instalado en la partición extendida;

├──╼ No se requiere instalación / reinstalación del sistema operativo;

└──╼ software criptográfico utilizado: VeraCrypt; Cryptsetup; GnuPG; Caballito de mar Hashdeep GRUB2 - gratis / gratis.

El esquema anterior resuelve parcialmente el problema del "arranque remoto a la unidad flash", le permite disfrutar del sistema operativo cifrado Windows / Linux e intercambiar datos a través del "canal cifrado" de un sistema operativo a otro.

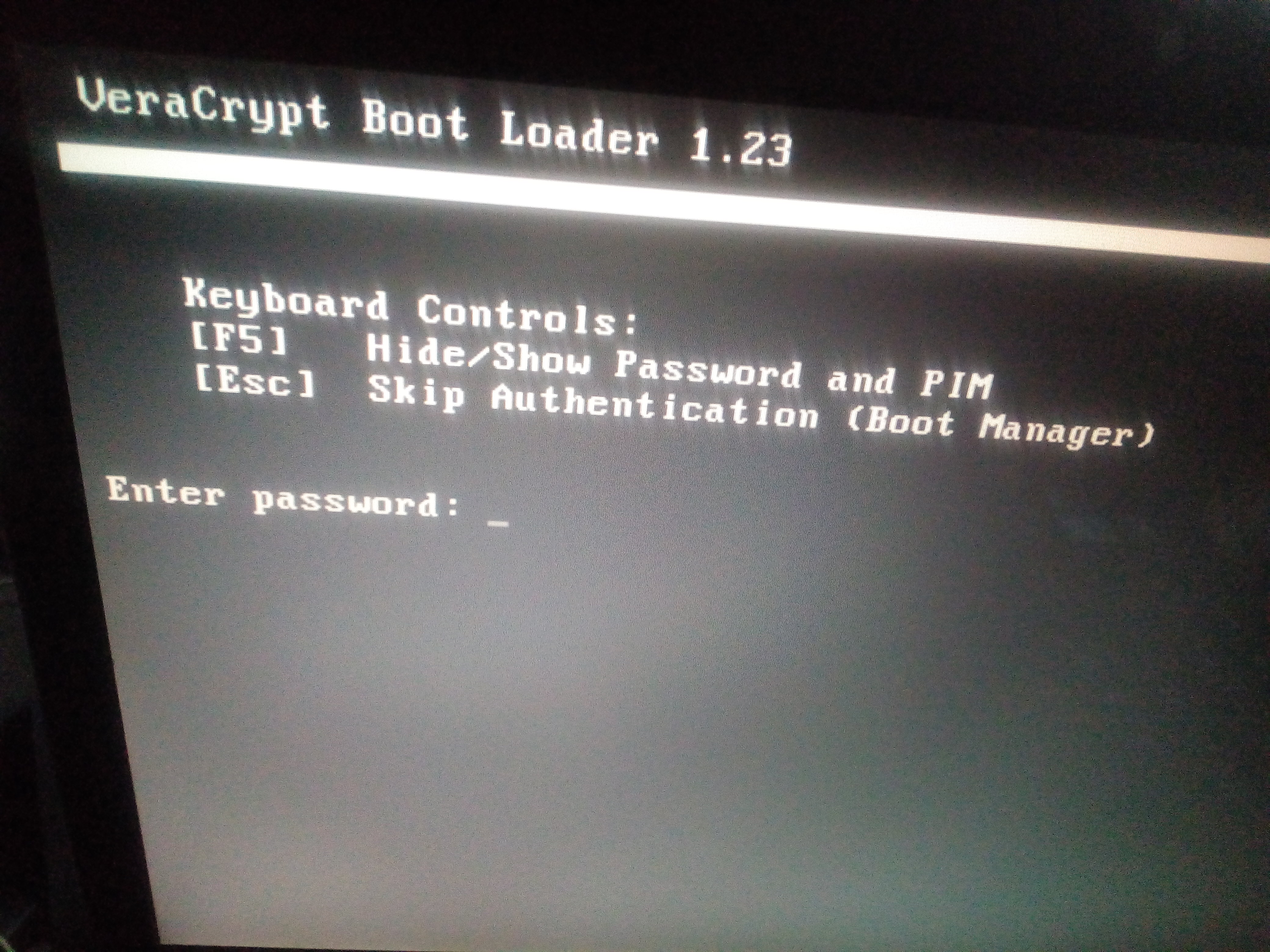

Orden de arranque de PC (una de las opciones):- encender la máquina;

- cargando el gestor de arranque VeraCrypt (ingresar la contraseña correcta continuará cargando Windows 7) ;

- presionar la tecla Esc cargará el gestor de arranque GRUB2;

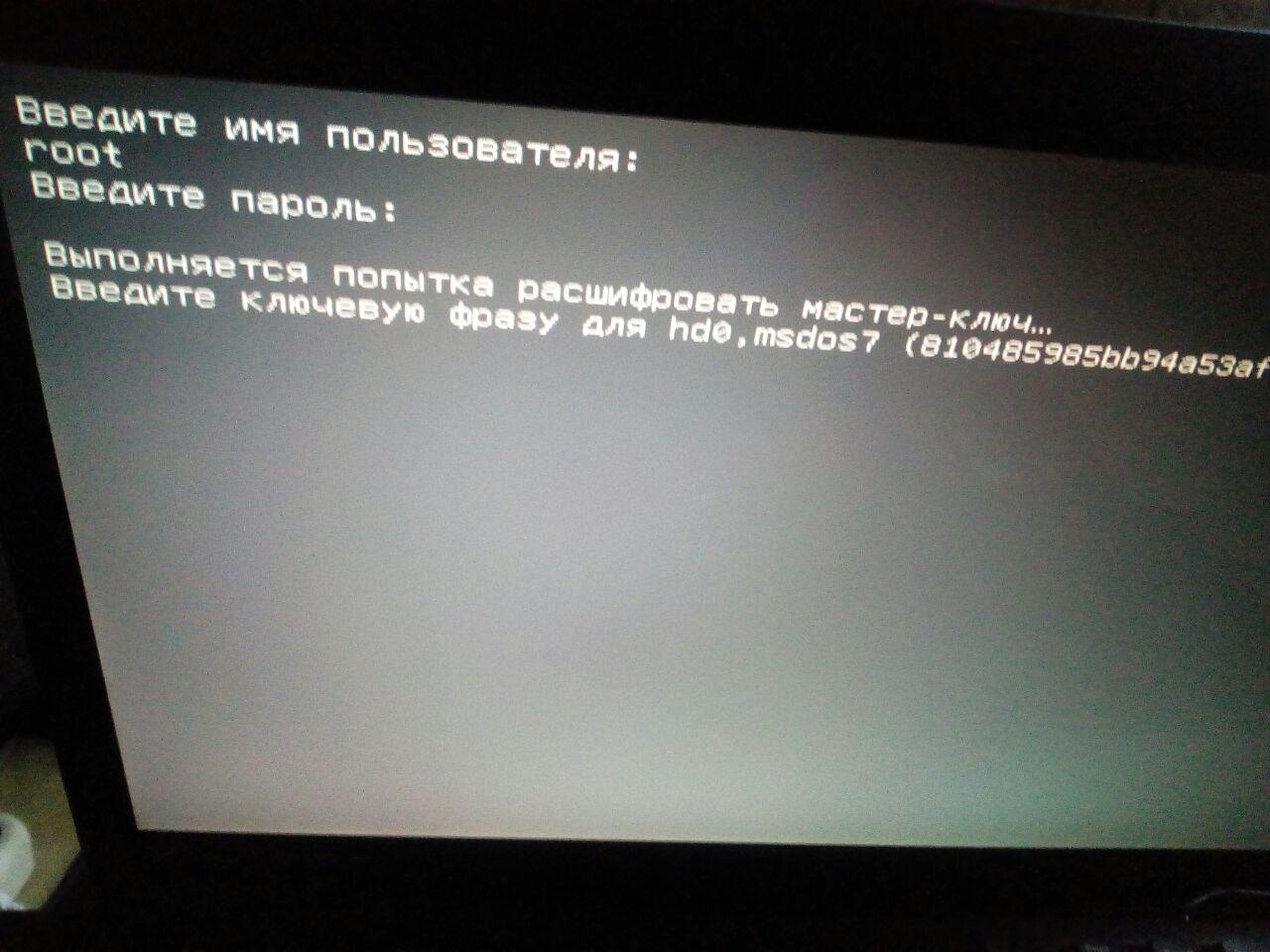

- el gestor de arranque GRUB2 (elección de distribución / GNU / Linux / CLI) , requerirá la autenticación del superusuario GRUB2 <nombre de usuario / contraseña>;

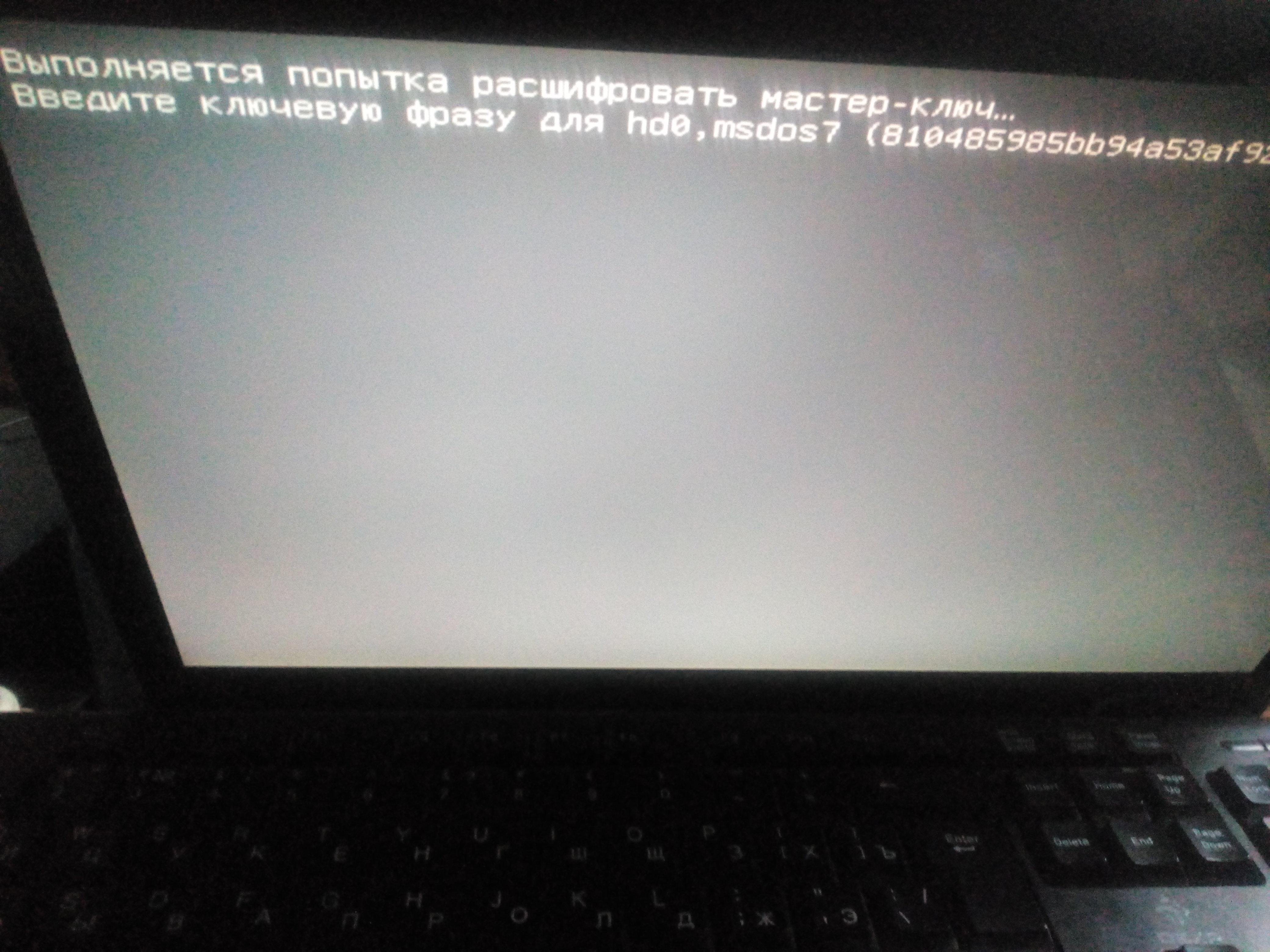

- después de una autenticación y selección exitosas del kit de distribución, deberá ingresar una frase de contraseña para desbloquear "/boot/initrd.img";

- después de ingresar contraseñas sin errores en GRUB2, “necesitará” ingresar una contraseña (tercera, contraseña de BIOS o contraseña de cuenta de usuario GNU / Linux, no considerar) para desbloquear y cargar el sistema operativo GNU / Linux, o sustituir automáticamente una clave secreta (dos contraseñas + una clave, o contraseña + clave) ;

- La intrusión externa en la configuración de GRUB2 congelará el proceso de arranque de GNU / Linux.

Molesto? Ok, vamos a automatizar los procesos.

Al marcar el disco duro

(tabla MBR), una PC no puede tener más de 4 particiones principales, o 3 principales y una extendida, así como un área no asignada. Una partición extendida, a diferencia de la principal, puede contener subsecciones

(unidades lógicas = partición extendida) . En otras palabras, la "partición extendida" en el HDD reemplaza a LVM para la tarea actual: cifrado completo del sistema. Si su disco está particionado en 4 particiones principales, debe usar lvm, ya sea transformar

(con formato) la partición de principal a extendida, o usar las cuatro particiones sabiamente y dejar todo como está, obteniendo el resultado deseado. Incluso si tiene una partición en el disco, Gparted ayudará a dividir el HDD

(en particiones adicionales) sin perder datos, pero con un pequeño precio por tales acciones.

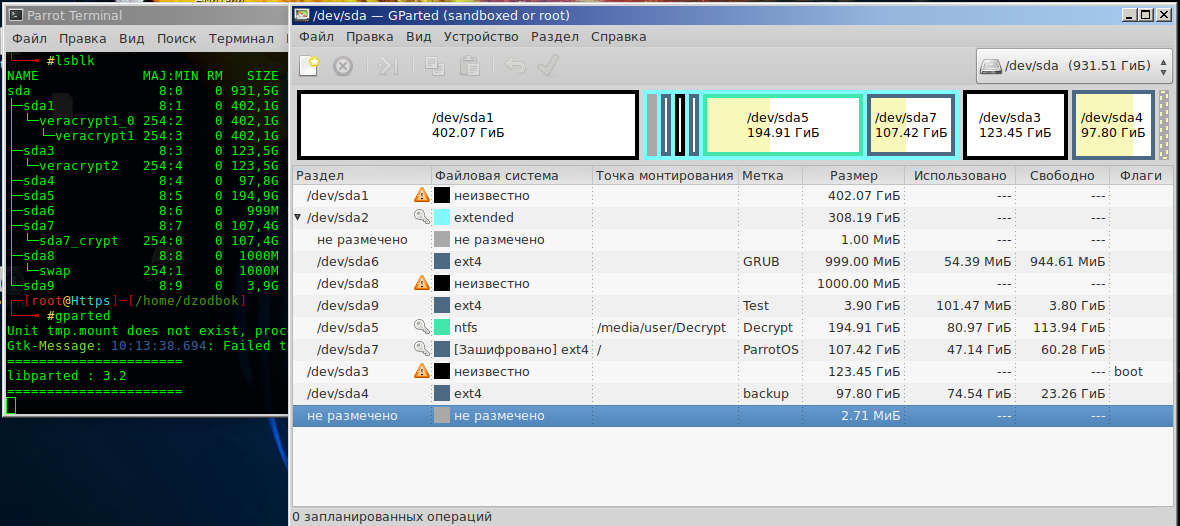

El diseño del diseño del disco duro, respecto del cual se verbalizará todo el artículo, se presenta en la tabla a continuación.

Tabla (No. 1) de secciones de 1Tb.

Tabla (No. 1) de secciones de 1Tb.Algo similar debería estar contigo.

sda1: la partición principal №1 NTFS

(encriptada) ;

sda2 - sección de marcador extendida;

sda6: unidad lógica

(el cargador de arranque GRUB2 está instalado en ella);sda8 - intercambio (archivo de intercambio cifrado / no siempre);

sda9: prueba de unidad lógica;

sda5: unidad lógica para los curiosos;

sda7: sistema operativo GNU / Linux (sistema operativo portado a una unidad lógica cifrada);

sda3 - sección principal No. 2 con Windows 7

(encriptada) ;

sda4 es la partición principal No. 3

(contenía GNU / Linux sin cifrar; se usa para copias de seguridad / no siempre) .

[A] Cifrado del sistema de bloques de Windows 7

A1. Veracrypt

Descargue desde el

sitio web oficial o desde el espejo de origen la versión de instalación del software criptográfico VeraCrypt

(en el momento de la publicación del artículo v1.24-Update3, la versión portátil de VeraCrypt no es adecuada para el cifrado del sistema) . Verifique la suma de verificación del software descargado

$ Certutil -hashfile "C:\VeraCrypt Setup 1.24.exe" SHA256y compare el resultado con el CS publicado en el sitio web del desarrollador VeraCrypt.

Si el software HashTab está instalado, es aún más simple: RMB

(VeraCrypt Setup 1.24.exe) :

propiedades hash

de la suma de archivos.

Para verificar la firma del programa, el sistema debe tener instalado el software y la clave pública

pgp del desarrollador

gnuPG ;

gpg4win .

A2. Instalación / lanzamiento del software de administrador VeraCrypt A3. Seleccionar opciones de cifrado del sistema para la partición activaVeraCrypt - Sistema - Cifrar la partición / disco del sistema - Normal - Cifrar la partición del sistema de Windows - Arranque múltiple - (advertencia: "No se recomienda a los usuarios inexpertos utilizar este método" y esto es cierto, estamos de acuerdo con "Sí") - Disco de arranque ("sí", incluso si no es así, de todos modos "sí") - Número de discos del sistema "2 o más" - Varios sistemas en un disco "Sí" - No es el cargador de arranque de Windows "No" (¡pero sí "Sí"! De lo contrario, los cargadores de arranque VeraCrypt / GRUB2 no compartirán MBR entre ellos, más precisamente, en la pista MBR / boot solo se almacena la parte más pequeña del código del gestor de arranque, su parte principal se encuentra dentro del sistema de archivos) - Multiboot - Configuración de cifrado ...

Si se desvía de los pasos anteriores ( esquema de bloqueo del sistema de encriptación) , VeraCrypt desplegará una advertencia y no permitirá encriptar la partición.

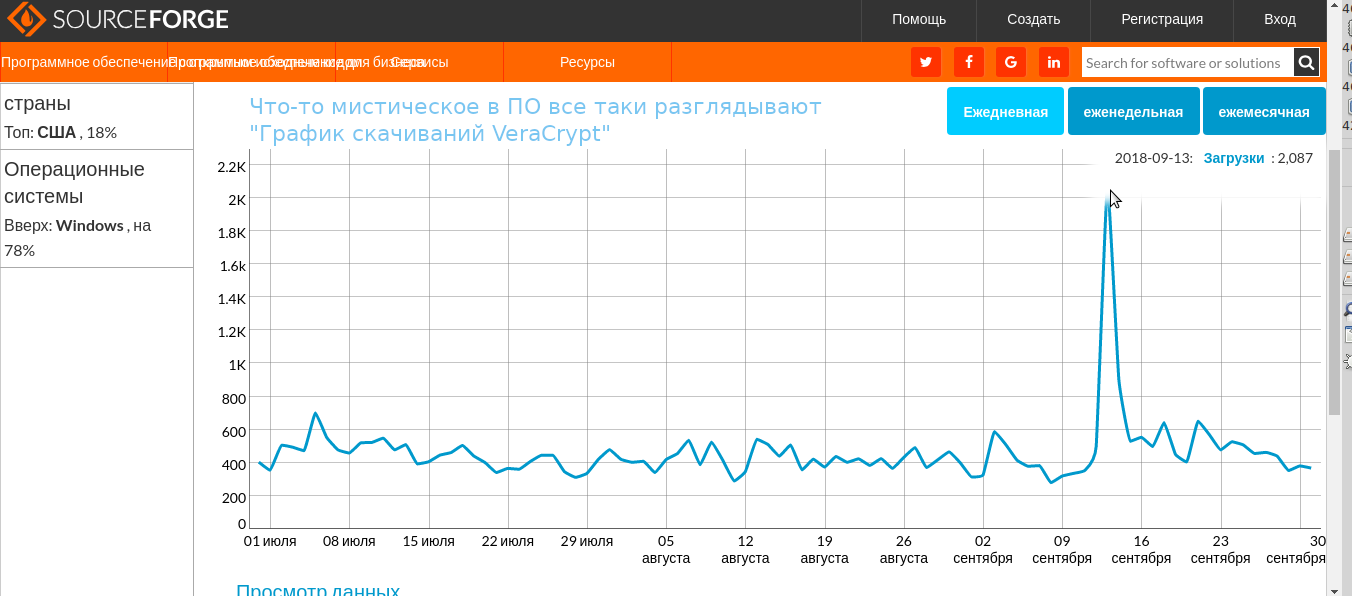

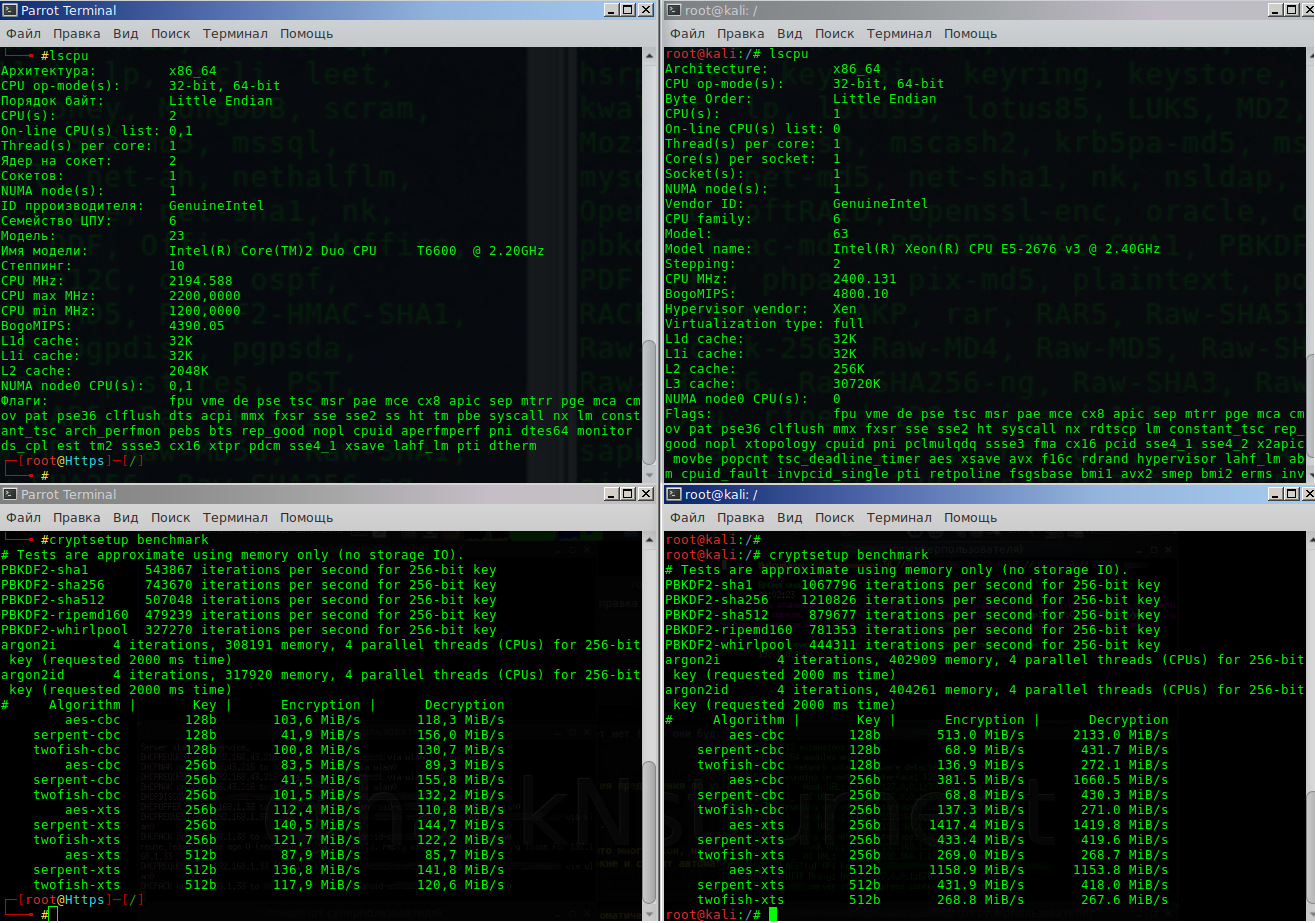

En el siguiente paso, para la protección de datos dirigida, realice una "Prueba" y elija un algoritmo de cifrado. Si tiene una CPU no moderna, entonces quizás sea el algoritmo de cifrado Twofish más rápido, selecciónelo. Si la CPU es moderna, observe la diferencia: AES: el cifrado según los resultados de la prueba será varias veces más rápido que sus competidores de cifrado. AES es el algoritmo de cifrado más popular, el hardware de las CPU modernas está especialmente optimizado para "secreto" y "piratería ".

VeraCrypt admite la capacidad de criptar unidades con AES (Twofish) / y otras combinaciones. En la CPU Intel de núcleo antiguo de hace una década (sin soporte de hardware para AES-NI, cifrado con cascada A / T), la disminución del rendimiento es esencialmente imperceptible. (para CPU AMD de la misma era de parámetros ~, el rendimiento se reduce ligeramente) . El sistema operativo es dinámico y el consumo de recursos para el cifrado transparente es invisible. Por el contrario, por ejemplo, una notable disminución en el rendimiento debido al entorno de escritorio inestable de prueba instalado Mate v1.20.1 (o v1.20.2 no recuerdo exactamente) en GNU / Linux, o debido a la operación de la rutina de telemedida en Windows7. Por lo general, los usuarios sofisticados realizan pruebas de rendimiento del hardware antes del cifrado. Por ejemplo, en Aida64 / Sysbench / systemd-analyse culpa, se comparan con los resultados de las mismas pruebas después de encriptar el sistema, refutando así el mito de que "el cifrado del sistema es dañino". Disminuir la velocidad de la máquina y las molestias son notables al realizar copias de seguridad / restaurar datos cifrados, porque la operación de "copia de seguridad de datos del sistema" en sí no se mide en ms, y las mismas se agregan "descifrar / cifrar sobre la marcha". En última instancia, cada usuario al que se le permite meterse con la criptografía establece el equilibrio del algoritmo de cifrado con respecto al cumplimiento de los objetivos, el grado de su paranoia y la facilidad de uso.

Es mejor dejar el parámetro PIM de forma predeterminada, de modo que al cargar el sistema operativo cada vez que no ingrese los valores exactos de las iteraciones. VeraCrypt utiliza una gran cantidad de iteraciones para crear un verdadero "hash lento". Un ataque a un "caracol criptográfico" de este tipo utilizando el método de las tablas de fuerza bruta / arco iris tiene sentido solo con una frase de contraseña breve "simple" y la lista de caracteres personales de la víctima. Pago por la seguridad de la contraseña: la demora en ingresar la contraseña correctamente al iniciar el sistema operativo (montar volúmenes de VeraCrypt en GNU / Linux es mucho más rápido).

Software gratuito para implementar ataques de fuerza bruta (extracción de frases de contraseña del encabezado del disco VeraCrypt / LUKS) Hashcat. John the Ripper no sabe cómo "romper Veracrypt", y cuando trabaja con LUKS, no entiende la criptografía Twofish. Por cierto, entre el software no comercial en todos los demás aspectos, JtR es mejor que Hashcat.

Debido a la fuerza criptográfica de los algoritmos de cifrado, los bancos de cifrado imparables y sus antípodas desarrollan software con un vector de ataque diferente. Por ejemplo, extraer metadatos / claves de RAM (ataque de arranque en frío / acceso directo a memoria), robar un encabezado LUKS mientras intercepta una contraseña y envía paquetes de red, tal vez algo más que no sé. Existe un software especializado gratuito y no gratuito para estos fines.

Una vez completada la configuración / generación de "metadatos únicos" de la partición activa encriptada, VeraCrypt ofrecerá reiniciar la PC y probar el rendimiento de su gestor de arranque. Después de reiniciar / iniciar Windows, VeraCrypt se cargará en modo de espera, solo queda para confirmar el proceso de cifrado - Y.

En el paso final del cifrado del sistema, VeraCrypt ofrecerá crear una copia de seguridad del encabezado de la partición cifrada activa en forma de "disco de rescate veracrypt.iso" - debe hacerse - en este software esta operación es un requisito (en LUKS, como un requisito, desafortunadamente se omite, pero se enfatiza en la documentación) . El disco de rescate es útil para todos y para alguien más de una vez. Sin un encabezado de disco, mover el sistema operativo, perder (sobrescribir el encabezado / MBR) copia de seguridad del encabezado privará permanentemente el acceso a la partición descifrada con el sistema operativo Windows.

A4. Creación de un dispositivo de rescate VeraCrypt usb / drivePor defecto, VeraCrypt ofrece grabar "~ 2-3mB metadatos" en un CD, pero no todas las personas tienen unidades o unidades DWD-ROM, y crear un disco de arranque VeraCrypt Rescue para alguien resultará ser una sorpresa técnica: Rufus / GUIdd-ROSA ImageWriter y otro software similar no podrán hacer frente a la tarea, porque además de copiar los metadatos desplazados a la unidad flash USB de arranque, debe copiar / pegar desde la imagen fuera del sistema de archivos de la unidad USB, en resumen, copie correctamente el MBR / track a llavero Desde GNU / Linux, puede crear una unidad flash de arranque utilizando la utilidad "dd", mirando esta placa.

Crear un disco de rescate en un entorno Windows es diferente. El desarrollador de VeraCrypt no incluyó la solución a este problema en la

documentación oficial para el "disco de rescate", pero propuso una solución de otra manera: publicó software adicional para crear el "disco de rescate usb" para acceso gratuito en su foro de VeraCrypt. Actualización: 2020, el desarrollador se compadeció de las "pequeñas cosas" e incluyó oficialmente la solución de

disco de rescate USB en su documentación.

Después de guardar el disk.iso de rescate, comenzará el proceso de cifrado del sistema de bloques de la partición activa. Durante el cifrado, el sistema operativo no se detiene, no es necesario reiniciar la PC. Una vez completada la operación de cifrado, la partición activa se vuelve completamente cifrada, puede usarla. Si el gestor de arranque VeraCrypt no aparece al iniciar la PC, y la operación de recuperación del encabezado no ayuda, verifique el indicador de "arranque", debe instalarse en la partición donde está presente Windows

(independientemente del cifrado y otros sistemas operativos, consulte la tabla No. 1).Después de cifrar la unidad del sistema y las unidades lógicas ntfs (misma contraseña), agregue todas las unidades cifradas a los "favoritos del sistema". A continuación, "configuración"> "favoritos del sistema", marque la casilla "montar los favoritos del sistema cuando se inicie Windows", cuando el sistema operativo se inicia, todos los discos ntfs se montarán automáticamente.

Esto completa la descripción del cifrado del sistema de bloques con Windows. [B] LUKS. Cifrado del sistema operativo instalado GNU / Linux (~ Debian) . Algoritmo y Pasos

Para cifrar la distribución Debian / derivada instalada, debe asignar la partición preparada a un dispositivo de bloque virtual, transferirla a la unidad GNU / Linux asignada e instalar / configurar GRUB2. Si no tiene un servidor simple y valora su tiempo, entonces necesita usar la GUI, y la mayoría de los comandos de terminal descritos a continuación están diseñados para funcionar en el "modo Chuck-Norris".

B1 Descargar PC desde live usb GNU / Linux"Realizar una prueba de cifrado sobre el rendimiento del hierro"

lscpu && ryptsetup benchmark

Si es un feliz propietario de un automóvil potente con soporte de hardware para AES-NI, los números se verán como el lado derecho de la terminal, si está contento, pero con hierro antiguo, en el lado izquierdo.

B2 Particionar un disco. Montaje / formateo de la unidad de disco duro fs HDD en Ext4 (Gparted)B2.1. Crear un encabezado de partición sda7 cifradoDescribiré los nombres de las secciones, de aquí en adelante, de acuerdo con mi tabla de secciones presentada anteriormente. De acuerdo con el diseño de su disco, debe sustituir los nombres de sus particiones.

Asignación de cifrado de disco lógico

(/ dev / sda7> / dev / mapper / sda7_crypt).# Creación fácil de una "partición LUKS-AES-XTS"

cryptsetup -v -y luksFormat /dev/sda7

Opciones:

* luksFormat: inicialización del encabezado LUKS;

* -y es una frase de contraseña (no una clave / archivo);

* -v -verbalización (salida de información en el terminal);

* / dev / sda7: su unidad lógica desde la partición extendida

(hasta el lugar donde planea transferir / cifrar GNU / Linux) .

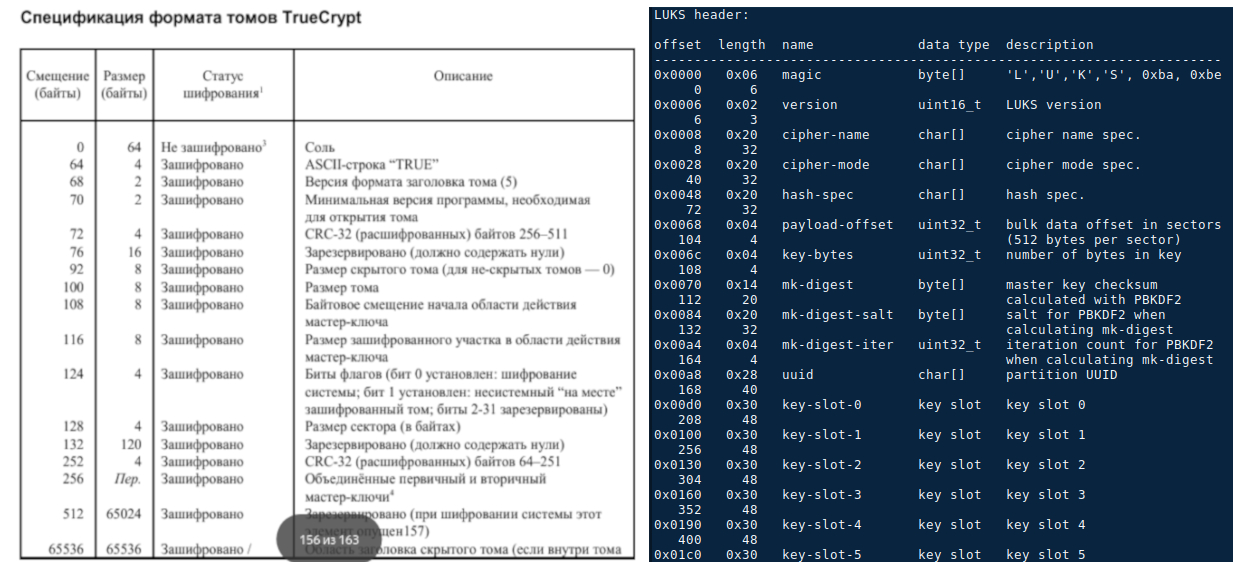

Por defecto, el algoritmo de cifrado es <L

UKS1: aes-xts-plain64, Clave: 256 bits, hashing de encabezado LUKS: sha256, RNG: / dev / urandom >

(depende de la versión de cryptsetup).

En ausencia de soporte de hardware para AES en la CPU, la creación de una "partición LUKS-Twofish-XTS" extendida es la mejor opción.

B2.2. Creación avanzada de una "partición LUKS-Twofish-XTS" cryptsetup luksFormat /dev/sda7 -v -y -c twofish-xts-plain64 -s 512 -h sha512 -i 1500 --use-urandom

Opciones:

* luksFormat: inicialización del encabezado LUKS;

* / dev / sda7 su futura unidad lógica encriptada;

* -v verbalización;

* -y solicitud de confirmación de una frase de contraseña;

* -c selección de algoritmo de cifrado de datos;

* -s tamaño de clave de cifrado;

* -h algoritmo hash / función de cifrado, utilizado por el RNG

(--use-urandom) para generar una clave de cifrado / descifrado única para el encabezado de la unidad lógica, la clave del encabezado secundario (XTS); la clave maestra única almacenada en el encabezado cifrado del disco, la clave XTS secundaria, todos estos metadatos y la rutina de cifrado, que usando la clave maestra y la clave XTS secundaria cifran / descifran cualquier dato en la partición

(excepto el encabezado de la partición) se almacenan en ~ 3 mB en la partición rígida seleccionada conducir

* -i Tiempo de iteración PBKDF para LUKS (en ms)

(el retraso de tiempo al procesar una frase de contraseña afecta la carga del sistema operativo y la fuerza criptográfica de las claves). Para mantener el equilibrio de la fuerza criptográfica con una contraseña simple como "ruso", debe aumentar el valor - (i), con una contraseña compleja como "? 8dƱob / øfh" puede disminuir el valor.

* --use-urandom generador de números aleatorios, genera claves y sal.

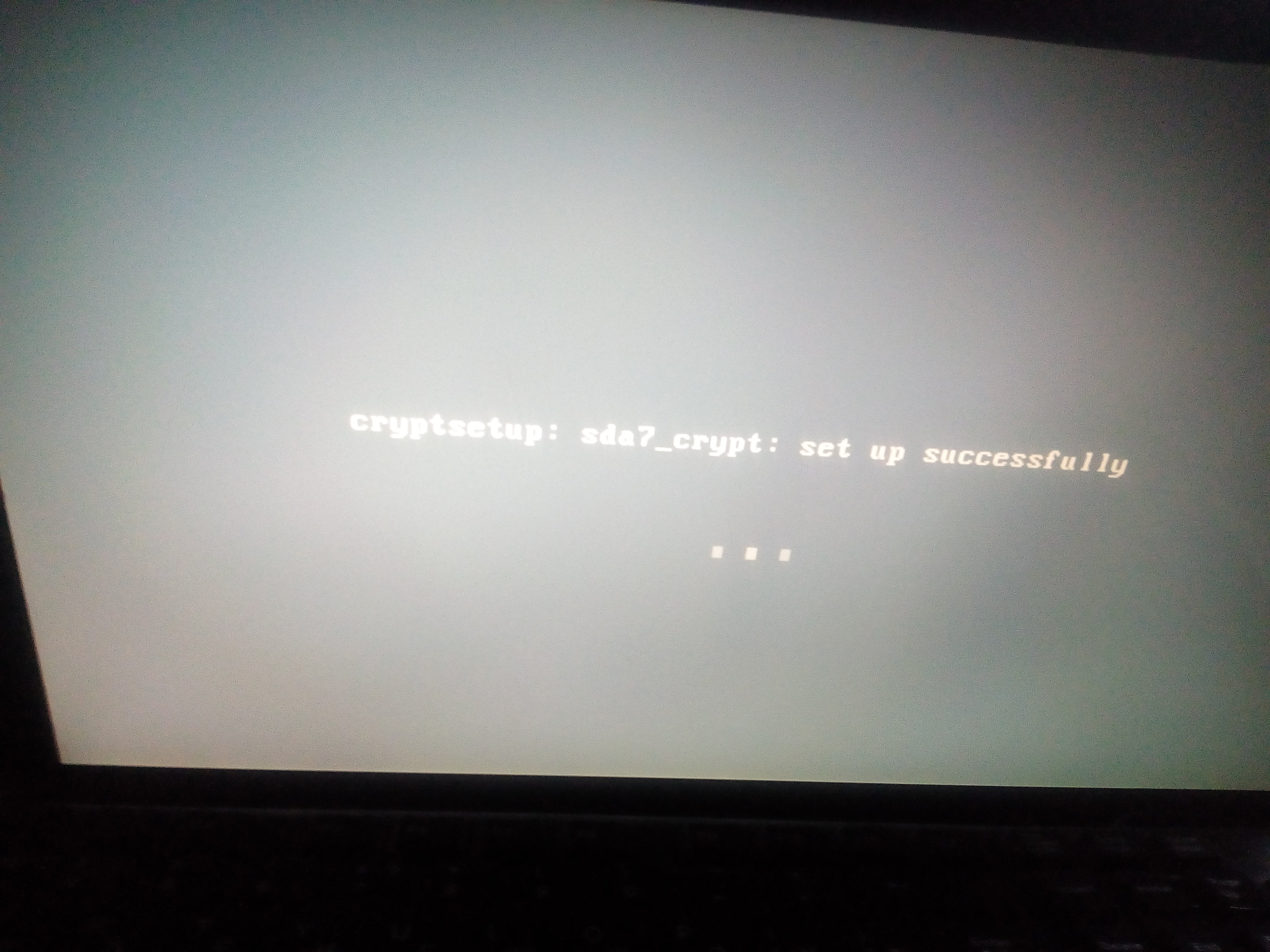

Después de hacer coincidir la sección sda7> sda7_crypt

(la operación es rápida, ya que se crea un encabezado cifrado con metadatos de ~ 3 mb y eso es todo) , debe formatear y montar el sistema de archivos sda7_crypt.

B2.3. Mapeo cryptsetup open /dev/sda7 sda7_crypt

opciones:

* open - mapea la sección "con un nombre";

* / dev / sda7-unidad lógica;

* sda7_crypt es una asignación de nombre que se utiliza para montar una partición encriptada o inicializarla cuando se inicia el sistema operativo.

B2.4. Formateando el sistema de archivos sda7_crypt en ext4. Sistema operativo(Nota: Gparted ya no funcionará con una partición cifrada)

opciones:

* -v - verbalización;

* -L-etiqueta de disco (que se muestra en el explorador entre otros discos).

A continuación, monte el dispositivo de bloque encriptado virtual / dev / sda7_crypt en el sistema

mount /dev/mapper/sda7_crypt /mnt

Trabajar con archivos en la carpeta / mnt cifrará / descifrará automáticamente los datos sobre la marcha en sda7.

Es más conveniente mapear y montar la partición en el explorador

(nautilus / caja GUI) , la partición ya estará en la lista de selección de disco, solo queda ingresar la frase de contraseña para abrir / descifrar el disco. El nombre coincidente se seleccionará automáticamente y no "sda7_crypt", sino algo como / dev / mapper / Luks-xx-xx ...

B2.5. Copia de seguridad del encabezado del disco (~ 3 MB de metadatos)Una de las operaciones más

importantes que debe hacerse sin demora es una copia de seguridad del encabezado sda7_crypt. Si sobrescribe / corrompe el encabezado

(por ejemplo, al instalar GRUB2 en la partición sda7, etc.) , los datos cifrados se perderán permanentemente sin ninguna posibilidad de restaurarlos, ya que no será posible regenerar las mismas claves, las claves se crean de forma única.

opciones:

* luksHeaderBackup --comandoheader-backup-file-backup;

* luksHeaderRestore --comandoheader-backup-file-restore comando;

* ~ / Backup_DebSHIFR - archivo de respaldo;

* / dev / sda7 es la partición cuya copia de seguridad del encabezado del disco encriptado desea conservar.

Nota No intente restaurar el encabezado de la sección LUKS de [sdaX] a [sdaY], la mayoría de los nombres de usuario fallarán.En este paso, se completa <creación y edición de la partición cifrada>. B3 Migración del sistema operativo GNU / Linux (sda4) a una partición encriptada (sda7)Nota Antes de transferir el sistema operativo a una partición encriptada, se recomienda eliminar el exceso de basura almacenada en caché (se puede encontrar basura similar utilizando el software BleachBit), por ejemplo, en mi caso fueron varios cientos de miles de archivos pequeños / var / cache / fontconfig / * y /home/user/.cache / fontconfig / *

Si limpió los archivos fontconfig, haga $ fc-cache -fvrCree la carpeta / mnt2

(Nota: todavía estamos trabajando con live usb, sda7_crypt está montado en el punto / mnt) y monte nuestro GNU / Linux en / mnt2, que debe estar encriptado.

mkdir /mnt2 mount /dev/sda4 /mnt2

Realizamos la migración correcta del sistema operativo utilizando el software Rsync

rsync -avlxhHX --progress /mnt2/ /mnt

Las opciones de sincronización se describen en la página E1.

A continuación,

debe desfragmentar la partición de la unidad lógica

e4defrag -c /mnt/

Conviértalo en una regla: haga e4defrag en GNU / LInux cifrado de vez en cuando si tiene un HDD.

Se completa la migración y sincronización [GNU / Linux> GNU / Linux-encrypted] de este paso.B4 Configuración de GNU / Linux en una partición cifrada sda7Después de transferir con éxito el OS / dev / sda4> / dev / sda7, debe iniciar sesión en GNU / Linux en la partición encriptada y realizar una configuración adicional

(sin reiniciar la PC) con respecto al sistema encriptado. Es decir, estar en vivo usb, pero los comandos para ejecutar son "relativos a la raíz del sistema operativo cifrado". Para simular una situación similar será "chroot". Para recibir rápidamente información del sistema operativo en el que está trabajando actualmente

(cifrado o no, ya que los datos en sda4 y sda7 están sincronizados) ,

desincronice el sistema operativo. Cree archivos de

token vacíos en los directorios raíz

(sda4 / sda7_crypt) , por ejemplo, / mnt / OS cifrado y / mnt2 / SO descifrado. Una comprobación rápida sobre el sistema operativo en el que se encuentra

(incluso para el futuro): ls /<Tab-Tab>

B4.1. "Simulando una entrada a un sistema operativo encriptado" mount --bind /dev /mnt/dev mount --bind /proc /mnt/proc mount --bind /sys /mnt/sys chroot /mnt

B4.2. Verificación de que el trabajo se realiza en un sistema encriptado B4.3. Crear / configurar intercambio cifradoDado que el archivo de intercambio está formateado en cada inicio del sistema operativo, no tiene sentido crear y asignar el intercambio a la unidad lógica ahora, y escribir comandos, como en la sección B2.2. Para Swap, cada vez que se inicia, sus claves de cifrado temporales se generarán automáticamente. Ciclo de vida de las teclas de intercambio: desmontar / desconectar la partición de intercambio

(+ limpieza de RAM) ; o reiniciar el sistema operativo. Al configurar el intercambio, abra el archivo responsable de la configuración de los dispositivos encriptados en bloque

(un análogo del archivo fstab, pero responsable de la criptografía). nano /etc/crypttab

regla

# "Nombre de destino" "" dispositivo de origen "" "archivo de clave" "opciones"

swap / dev / sda8 / dev / urandom swap, cipher = twofish-xts-plain64, size = 512, hash = sha512

Opciones

* swap es el nombre de cifrado asignado de / dev / mapper / swap.

* / dev / sda8: usa tu partición lógica en swap.

* / dev / urandom: generador de claves de cifrado aleatorio para el intercambio (

se crean nuevas claves con cada nuevo inicio del sistema operativo). El generador / dev / urandom es menos aleatorio que / dev / random, después de todo, / dev / random se usa cuando se trabaja en circunstancias paranoicas peligrosas. Al arrancar el sistema operativo, / dev / random ralentiza la carga durante varios ± minutos

(consulte systemd-analyse) .

* swap, cipher = twofish-xts-plain64, size = 512, hash = sha512: -la sección sabe que es swap y está formateada "en consecuencia"; algoritmo de cifrado

regla

# swap estaba encendido / dev / sda8 durante la instalación

/ dev / mapper / swap none swap sw 0 0

/ dev / mapper / swap es el nombre que se configuró en crypttab.

Intercambio cifrado alternativoSi por alguna razón no desea dar toda la sección al archivo de intercambio, puede optar por una forma alternativa y mejor: crear un archivo de intercambio en un archivo en una partición cifrada con el sistema operativo.

fallocate -l 3G /swap

La configuración de la partición de intercambio está completa. B4.4. Configuración de GNU / Linux encriptado (edición de archivos crypttab / fstab)El archivo / etc / crypttab, como se describió anteriormente, describe los dispositivos de bloque cifrados que están configurados en el momento del arranque.

si asignó la sección sda7> sda7_crypt como en la sección B2.1

# "Nombre de destino" "" dispositivo de origen "" "archivo de clave" "opciones"

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 none luks

si asignó la sección sda7> sda7_crypt como en B2.2

# "Nombre de destino" "" dispositivo de origen "" "archivo de clave" "opciones"

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 ninguno cifrado = twofish-xts-plain64, tamaño = 512, hash = sha512

si asignó la sección sda7> sda7_crypt como en B2.1 o B2.2, pero no desea volver a ingresar la contraseña para desbloquear e iniciar el sistema operativo, puede sustituir la clave secreta / archivo aleatorio por la contraseña

# "Nombre de destino" "" dispositivo de origen "" "archivo de clave" "opciones"

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 / etc / skey luks

Descripción

* none: informa que cuando se inicia el sistema operativo, se requiere una frase secreta para desbloquear la raíz.

* UUID - identificador de sección. Para averiguar su identificador, escriba el terminal

(un recordatorio de que todo este tiempo y más allá, trabaja en el terminal en el entorno chroot, y no en otro terminal usb en vivo). fdisk -l

/ dev / sda7: UUID = "81048598-5bb9-4a53-af92-f3f9e709e2f2" TYPE = "crypto_LUKS" PARTUUID = "0332d73c-07"

/ dev / mapper / sda7_crypt: LABEL = "DebSHIFR" UUID = "382111a2-f993-403c-aa2e-292b5eac4780" TYPE = "ext4"

esta línea es visible cuando se solicita blkid desde el terminal usb en vivo con sda7_crypt montado).

UUID sdaX

( sdaX_crypt!, UUID sdaX_crypt – grub.cfg).* cipher=twofish-xts-plain64,size=512,hash=sha512 -luks .

* /etc/skey - -,

( 3- ). 8, <1.

:

( . 2020., LUKS2, , LUKS1. — LUKS1 CLI).

cryptsetup luksKillSlot /dev/sda7 7

/etc/fstab .

# «file system» «mount poin» «type» «options» «dump» «pass»

# / was on /dev/sda7 during installation

/dev/mapper/sda7_crypt / ext4 errors=remount-ro 0 1

* /dev/mapper/sda7_crypt - sda7>sda7_crypt, /etc/crypttab.

crypttab/fstab . B4.5. .B4.5.1. /etc/initramfs-tools/conf.d/resume

( ) "#" «resume». .

B4.5.2. /etc/initramfs-tools/conf.d/cryptsetup nano /etc/initramfs-tools/conf.d/cryptsetup

# /etc/initramfs-tools/conf.d/cryptsetup

CRYPTSETUP=yes

export CRYPTSETUP

B4.5.3. /etc/default/grub ( grub.cfg /boot) nano /etc/default/grub

«GRUB_ENABLE_CRYPTODISK=y»

'y', grub-mkconfig grub-install ,

(insmod- <cryptomount/set root>) .

GRUB_DEFAULT=0

GRUB_TIMEOUT=1

GRUB_DISTRIBUTOR=`lsb_release -i -s 2> /dev/null || echo Debian`

GRUB_CMDLINE_LINUX_DEFAULT=«acpi_backlight=vendor»

GRUB_CMDLINE_LINUX=«quiet splash noautomount»

GRUB_ENABLE_CRYPTODISK=y

B4.5.4. /etc/cryptsetup-initramfs/conf-hook nano /etc/cryptsetup-initramfs/conf-hook

, <CRYPTSETUP=y> <#>.

( , , initrd.img).:

KEYFILE_PATTERN="/etc/skey"

UMASK=0077

«skey» initrd.img,

( «skey» ( + ) . .B4.4). B4.6. /boot/initrd.img [version]initrd.img cryptsetup,

update-initramfs -u -k all

initrd.img

( «, ») , cryptsetup, , , Nvidia — . , , .

( chroot ./boot/initrd.img). ! [update-initramfs -u -k all] , cryptsetup open /dev/sda7 sda7_crypt — , /etc/crypttab, reboot-a busybox)

.

[] GRUB2/

C1. ( 20) mkfs.ext4 -v -L GRUB2 /dev/sda6

C2. /dev/sda6 /mntchroot, /mnt2, /mnt — .

GRUB2

mount /dev/sda6 /mnt

GRUB2, /mnt/boot/grub/i-386-pc

( , , «i386-pc») (, , .mod: cryptodisk; luks; gcry_twofish; gcry_sha512; signature_test.mod), GRUB2 .

apt-get update apt-get install grub2

! GRUB2 , « » –

( — GRUB2 — «MBR» live usb) . / VeraCrypt. GRUB2, , , «MBR». GRUB2,

–

( GRUB 2.02 ~BetaX). C3. GRUB2 [sda6][.C.2]

grub-install --force --root-directory=/mnt /dev/sda6

* --force - , ,

( ).* --root-directory - <boot/grub> sda6.

* /dev/sda6 - sda

( <> /mnt /dev/sda6). C4. [grub.cfg]«update-grub2»,

grub-mkconfig -o /mnt/boot/grub/grub.cfg

/ grub.cfg, ()

(«grub-mkconfig» live usb, Windows 10 — ). «», «grub.cfg» , , GRUB

( ), GRUB2 .

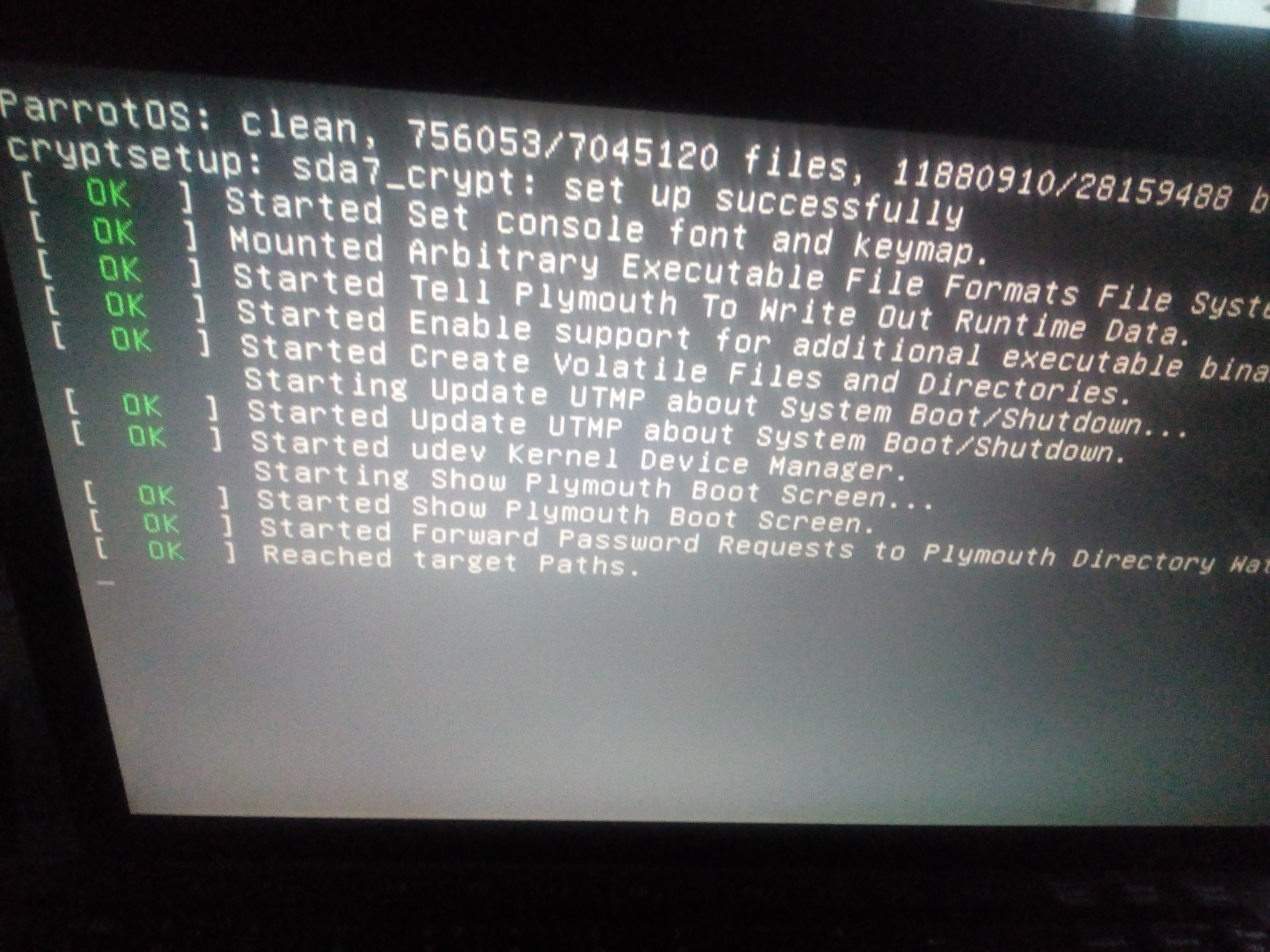

« » GRUB2 . C5. Proof-test GNU/Linux. GNU/Linux

( chroot). umount -a

VeraCrypt.

* — Windows.

* «Esc» GRUB2, GNU/Linux – (sda7_crypt) /boot/initrd.img ( grub2 uuid « » — grub2, , , / ).

* , (. .B4.4/4.5) /boot/initrd.img, / , «skey», .

( « »).

* GNU/Linux .

* , /boot/initrd.img

( 4.6). update-initramfs -u -k all

GRUB2

( - live usb) mount /dev/sda6 /mnt grub-mkconfig -o /mnt/boot/grub/grub.cfg

GNU/Linux:- GNU/Linuxinux , /boot/kernel and initrd;

- initrd.img;

- ( initrd; / ; Linux) .

« GRUB2» . 6. GRUB2. +GNU/Linux , – BIOS. GRUB2 , / , – [. . F].

«» GRUB2 «/».

- « » , – .

- - , CLI, -GRUB2.

6.1.,

ls /<Tab-Tab>

GRUB2

grub-mkpasswd-pbkdf2

. -

grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

GRUB

mount /dev/sda6 /mnt

nano -$ /mnt/boot/grub/grub.cfg

, «grub.cfg» - (" --unrestricted" "--user",

( ### END /etc/grub.d/41_custom ###)«set superusers=»root"

password_pbkdf2 root ".# This file provides an easy way to add custom menu entries. Simply type the

# menu entries you want to add after this comment. Be careful not to change

# the 'exec tail' line above.

### END /etc/grub.d/40_custom ###

### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; then

source ${config_directory}/custom.cfg

elif [ -z "${config_directory}" -a -f $prefix/custom.cfg ]; then

source $prefix/custom.cfg;

fi

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

«grub-mkconfig -o /mnt/boot/grub/grub.cfg» grub.cfg,

(/) GRUB-

nano /etc/grub.d/41_custom

cat << EOF

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

EOF

«grub-mkconfig -o /mnt/boot/grub/grub.cfg», , , grub.cfg.

GRUB2 . 6.2., pgp-

( ). : gnuPG; kleopatra/GPA; Seahorse. - . Seahorse — 3.14.0

( , , V3.20 – ).PGP- // su!

gpg - -gen-key

gpg --export -o ~/perskey

mount /dev/sda6 /mnt

GRUB2

rm -rf /mnt/

GRUB2 sda6, GRUB «core.img»

grub-install --force --modules="gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa" -k ~/perskey --root-directory=/mnt /dev/sda6

* --force - , ,

( ).* --modules=«gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa» - GRUB2 .

* -k ~/perskey - «PGP-»

( , ).* --root-directory - boot sda6

/dev/sda6 - sda .

/ grub.cfg

grub-mkconfig -o /mnt/boot/grub/grub.cfg

«grub.cfg» «trust /boot/grub/perskey»

( pgp-.) GRUB2 , «signature_test.mod», «set check_signatures=enforce».

( grub.cfg)### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; then

source ${config_directory}/custom.cfg

elif [ -z "${config_directory}" -a -f $prefix/custom.cfg ]; then

source $prefix/custom.cfg;

fi

trust /boot/grub/perskey

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

"/boot/grub/perskey" , hd0,6, «» , GRUB2

(. set rot=..).GRUB2

( /GRUB) «perskey».

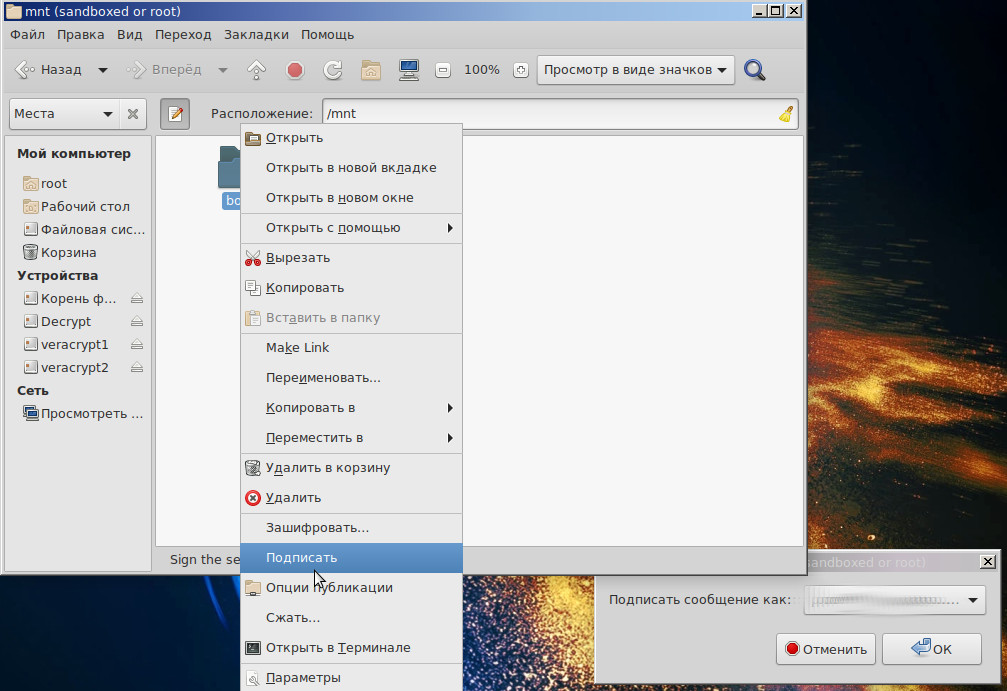

,

( nautilus/caja): «seahorse» . su.

sudo "/mnt/boot" – – .

"/mnt/boot/grub/perskey"

( grub) . , / [*.sig].

"/boot"

( kernel, initrd). - , bash- « ».

( - ) rm -f $(find /mnt/boot/grub -type f -name '*.sig')

, , GRUB2.

apt-mark hold grub-common grub-pc grub-pc-bin grub2 grub2-common

< > GRUB2 . C6.3. Proof-test GRUB2,GRUB2. - GNU/Linux CLI

( ) . / initrd

, GRUB2-.

- GRUB2/ grub.cfg, /, .mod, . GRUB2 .

, GRUB2 « ».

«» « », «0».

( « » «0» — ).?

: / GRUB2 , , luks.mod.sig .

: CLI

trust_list

«perskey», «0», , .C6.2.

« GRUB2 » . 7 GRUB2« /» — . - GRUB2, , .[F]. , / .

GRUB2

:- / (/ . GRUB2 , , / , , «- » ).

- ( ).

- (/ GRUB2 ).

- .

.- (, ).

- The Worst Evil Script ( /: GRUB , usb-/ , / , pass/_LUKS ).

- ( GNU/Linux).

—

, .

GRUB2/«» GRUB2, (). , ,

, GRUB, save log, pas/_LUKS .

The Worst Evil Script

( cryptsetup reencrypt), LUKS .

GRUB, .

"-$ _GRUB" , CLI.

"-$ sudo _GRUB" GRUB2/

( /boot), .0) / GRUB, /media/username

-$ hashdeep -c md5 -r /media/username/GRUB > /podpis.txt

1) ~/podpis, 744 «».

su , GRUB , save .

, , « » [virus.mod] GRUB2 /:

-$ hashdeep -vvv -a -k '/podpis.txt' -r '/media/username/GRUB

CLI --# CLI

2 11::41 MSK 2020 /media/username/GRUB/boot/grub/virus.mod: Moved from /media/username/GRUB/1nononoshifr /media/username/GRUB/boot/grub/i386-pc/mda_text.mod: Ok /media/username/GRUB/boot/grub/grub.cfg: Ok hashdeep: Audit failed Input files examined: 0 Known files expecting: 0 Files matched: 325 Files partially matched: 0 Files moved: 1 New files found: 0 Known files not found: 0

# «Files moved: 1 Audit failed» , .

- «New files found» > «Files moved»

2) > ~/warning.gif, 744.

3) fstab GRUB

-$ sudo nano /etc/fstab

LABEL=GRUB /media/username/GRUB ext4 defaults 0 0

4) -$ sudo nano /etc/logrotate.d/podpis

/var/log/podpis.txt {

daily

rotate 50

size 5M

dateext

compress

delaycompress

olddir /var/log/old

}

/var/log/vtorjenie.txt {

monthly

rotate 5

size 5M

dateext

olddir /var/log/old

}

5) cron

-$ sudo crontab -e

reboot '/podpis' #

0 */6 * * * '/podpis # 0-00; 6; 12; 18.

6) -$ sudo su -$ echo "alias _GRUB='hashdeep -c md5 -r /media/username/GRUB > /podpis.txt'" >> /root/.bashrc && bash -$ echo "alias _GRUB='hashdeep -vvv -a -k '/podpis.txt' -r /media/username/GRUB'" >> .bashrc && bash

-$ apt-get upgrade GRUB

-$ _GRUBGRUB . [D] —

, « », .

Como de costumbre, hay varios "mitos y leyendas " sobre la recuperación de datos después de que se eliminan del disco duro. Si cree en la retención cibernética, o es miembro de la comunidad web de Dr y nunca ha intentado restaurar los datos después de eliminarlos / sobrescribirlos (por ejemplo, utilizando R-studio recovery) , entonces el método propuesto es poco probable que le convenga, use lo que esté más cerca de usted.Después de transferir con éxito GNU / Linux a una partición encriptada, la copia anterior debe eliminarse sin la posibilidad de recuperación de datos. Método de limpieza universal: software para software GUI gratuito de Windows / Linux BleachBit .Formatee rápidamente la partición en la que desea destruir datos (usando Gparted),iniciamos BleachBit, seleccionamos "Borrar espacio libre" - seleccionamos la partición (su sdaX con la copia anterior de GNU / Linux) , comienza el proceso de limpieza. BleachBit - limpia el disco de una vez - esto es lo que "necesitamos", ¡pero! esto solo funciona en teoría si formateó el disco y lo limpió en el software BB v2.0.Advertencia ! BB borra el disco, dejando metadatos: los nombres de los archivos destruidos se guardan durante el borrado de datos (Ccleaner - no deja metadatos).Y el mito de la recuperación de datos no es exactamente un mito.Bleachbit V2.0-2 unstable OS Debian ( : sfill; wipe-Nautilus - ) : « » HDD/ (ntfs/ext4) . , . () / / «» . , , , « » 3+ .

GNU/Linux Bleachbit 2.0-2 , . : Windows CCleaner « ntfs» , .

, «» , Bleachbit , , « / ».

« » Windows CCleaner/BB «». GNU/Linux ( ) ( + ( , )) , .

Bleachbit v3.0 , , .

Bleachbit v2.0 GNU/Linux Windows7.

En este paso, se completa la "limpieza del disco".[E] Copia de seguridad universal del sistema operativo cifrado

Cada usuario tiene su propio método de copia de seguridad de datos, pero los datos cifrados del "Sistema operativo" requieren un enfoque ligeramente diferente para la tarea. El software unificado como Clonezilla y un software similar no pueden funcionar directamente con datos cifrados.Configuración de la tarea de copia de seguridad de dispositivos de bloque encriptados:- universalidad: el mismo algoritmo / software de respaldo para Windows / Linux;

- la capacidad de trabajar en la consola con cualquier GNU / Linux usb en vivo sin la necesidad de descargas de software adicionales (pero aún así recomendar una GUI) ;

- seguridad de respaldo: las “imágenes” almacenadas deben estar encriptadas / protegidas con contraseña;

- el tamaño de los datos cifrados debe coincidir con el tamaño de los datos reales que se copian;

- extracción conveniente de los archivos necesarios de la copia de seguridad (no es necesario descifrar la partición completa primero).

Por ejemplo, copia de seguridad / restauración a través de la utilidad "dd" dd if=/dev/sda7 of=//sda7.img bs=7M conv=sync,noerror dd if=//sda7.img of=/dev/sda7 bs=7M conv=sync,noerror

Corresponde a casi todos los puntos de la tarea, pero según la reivindicación 4 no resiste críticas, ya que copia la partición completa del disco en su conjunto, incluido el espacio libre, no es interesante.Por ejemplo, una copia de seguridad de GNU / Linux a través del archivador [tar | gpg] "conveniente", pero para la copia de seguridad de Windows debe buscar otra solución, no es interesante.E1 Copia de seguridad universal de Windows / Linux (paquete rsync (Grsync) + volumen VeraCrypt) y unidades cifradas Automount:- (/) VeraCrypt ;

- / Rsync VeraCrypt;

- VeraCrypt www.

VeraCrypt :

- ( Windows , GNU/Linux) ;

- , « » ( ) – .

Windows, GNU/Linux > VeraCrypt , .

Twofish 70

( , ) HDD ~

( , ). VeraCrypt Windows/Linux , « », .

2017 VeraCrypt « GNU/Linux».

en > ru :

,

, .…

Linux.

, .

, .

, VeraCrypt HDD .

, ,

( «» ).VeraCrypt 1.24-Update3 GNU/Linux, (/dev/sdaX).

/ — VeraCrypt-.

VeraCrypt

(/ntfs) , .

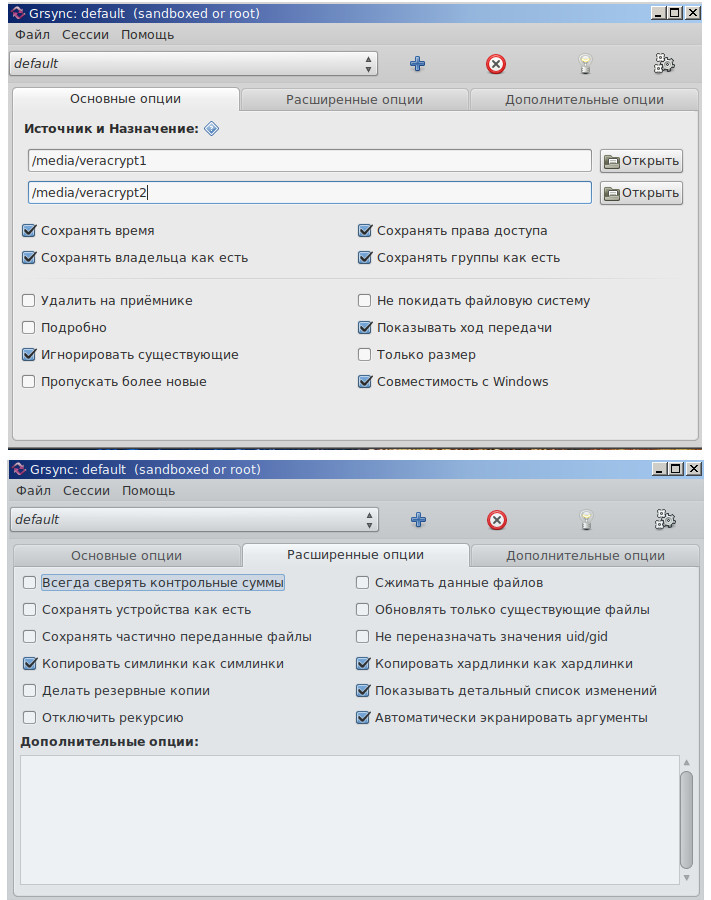

// VeraCrypt GUI > GNU/Linux live usb

( /media/veracrypt2, Windows /media/veracrypt1). Windows GUI rsync

(grsync) , .

. , .

GNU/Linux, GUI rsync « Windows».

! Veracrypt « GNU/Linux»

ext4 . ntfs, / .

. rsync:

* -g - ;

* -P --progress — ;

* -H - , ;

* - -

( rlptgoD) ;

* -v -.

« Windows VeraCrypt» cryptsetup, alias (su)

echo "alias veramount='cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt && mount /dev/mapper/ Windows_crypt /media/veracrypt1'" >> .bashrc && bash

«veramount

pictures » , - , Windows.

/

VeraCrypt cryptsetup

cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt mount /dev/mapper/Windows_crypt /mnt

/

/ VeraCrypt cryptsetup

cryptsetup open --veracrypt --type tcrypt /dev/sdaY test_crypt mount /dev/mapper/test_crypt /mnt

alias- ( ) Windows ntfs GNU/Linux /

~/VeraOpen.sh

echo 'Ym9i' | base64 -d | cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sda3 Windows_crypt && mount /dev/mapper/Windows_crypt /media/Winda7

«» :

sudo chmod 100 /VeraOpen.sh

( !) /etc/rc.local ~/etc/init.d/rc.local

«» :

sudo chmod 100 /etc/rc.local && sudo chmod 100 /etc/init.d/rc.local

, GNU/Linux ntfs, .

, :

systemd-analyze && systemd-analyze blame

, .E1 ( / OS GNU/Linux)1) ext4 > 4gb ( ) Linux Veracrypt [].

2) Reboot live usb.

3) ~$ cryptsetup open /dev/sda7 Lunux # .

4) ~$ mount /dev/mapper/Linux /mnt # /mnt.

5) ~$ mkdir mnt2 # .

6) ~$ cryptsetup open --veracrypt --type tcrypt ~/ && mount /dev/mapper/ /mnt2 # Veracrypt «» /mnt2.

7) ~$ rsync -avlxhHX --delete --progress /mnt/ /mnt2 # / Veracrypt . "--delete" ( ), .. .

(p/s/

! GNU/Linux / , , Intel > AMD

( Intel > AMD) ,

, . ~/etc/skey — , «cryptsetup luksAddKey» chroot — , ~/etc/crypttab "/etc/skey" «none», rebot- .

IT Windows/Linux, ./ . [F] Ataque al gestor de arranque GRUB2

Detalles/

( .C6.) , . - ,

( ) GRUB2 ,

( , -- grub.cfg)..

* live usb.

() . GRUB2 grub.cfg

( ) ( , GRUB2, . <0>)* , "/mnt/boot/grub/grub.cfg".

*

( «perskey» core.img) grub-install --force --root-directory=/mnt /dev/sda6

* «grub.cfg» > "/mnt/boot/grub/grub.cfg", , , «keylogger.mod» , «grub.cfg» > «insmod keylogger». , , , GRUB2

( ) GRUB2, «grub-mkimage (-).» «-» «grub.cfg». : «modern.cfg», , , ~400

(+) "/boot/grub/i386-pc". , "/boot/grub/grub.cfg", «hashsum» .

/ GRUB2 ,

( ) "/boot/grub/grub.cfg" «modern.cfg»

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

- GRUB2.

( ) , ,

( ) . - BIOS

( GRUB2 > GRUB2, !) . - , ,

( ) «grub.cfg» . , , , «grub.cfg»

( ) , GRUB2., / sdaY, GRUB2

( grub-install ) «grub.cfg»

( )menuentry 'GRUBx2' --class parrot --class gnu-linux --class gnu --class os $menuentry_id_option 'gnulinux-simple-382111a2-f993-403c-aa2e-292b5eac4780' {

load_video

insmod gzio

if [ x$grub_platform = xxen ]; then insmod xzio; insmod lzopio; fi

insmod part_msdos

insmod cryptodisk

insmod luks

insmod gcry_twofish

insmod gcry_twofish

insmod gcry_sha512

insmod ext2

cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838

set root='cryptouuid/15c47d1c4bd34e5289df77bcf60ee838'

normal /boot/grub/grub.cfg

}

* insmod - ;

* GRUBx2 - GRUB2;

* cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838 -. fdisk -l (sda9);

* set root - ;

* normal /boot/grub/grub.cfg - .

, «grub.cfg» — / «sdaY» «GRUBx2» GRUB.

CLI,

( «set root»), , , "/shifr_grub", "/noshifr_grub". CLI

cat /Tab-Tab

, , . , , "~/i386", .

,

( ) , , CLI

list_trusted

«perskey», ,

( «set check_signatures=enforce») .

, . «grub.cfg» , , , GRUB2.

:

.18.2

«Note that even with GRUB password protection, GRUB itself cannot prevent someone with physical access to the machine from altering that machine's firmware (eg, Coreboot or BIOS) configuration to cause the machine to boot from a different (attacker-controlled) device. GRUB is at best only one link in a secure boot chain».

GRUB2 — , , MS-DOS, . , GRUB2 — «» , GNU/Linux .

, , GRUB2,

(, , – /.mod) .

Conclusiones:

1) El cifrado de sistema de bloque para Windows es más fácil de implementar, y la protección con una contraseña es más conveniente que la protección con varias contraseñas con cifrado de sistema de bloque GNU / Linux, para ser justos: este último está automatizado.2) El artículo fue escrito como una guía simple , detallada y relevante para el cifrado de disco completo VeraCrypt / LUKS en un hogar, la máquina, que, con mucho, es la mejor en runet (en mi humilde opinión). Por lo tanto, el manual> 60k caracteres no abordó algunos capítulos interesantes en él: sobre criptografías que desaparecen / permanecen en las sombras ; que en varios libros de GNU / Linux poco / no escribo sobre criptografía; Sobre el artículo 51 de la Constitución de la Federación de Rusia; sobre licencias / prohibición de cifrado en la Federación de Rusia, acerca de lo que necesita para cifrar el "root / boot". El manual resultó ser ya considerable, pero detallado (que describe incluso pasos simples) , a su vez, esto le ahorrará mucho tiempo cuando realice "cifrado real".3) Cifrado de disco completo realizado en Windows 7 64; GNU / Linux Parrot 4x; GNU / Debian 9.0 / 9.5.4) Implementó un ataque exitoso en su gestor de arranque GRUB2.5) Se creó un tutorial para ayudar a todos los países paranoicos de la CEI , donde se permite el cifrado a nivel legislativo. Y, en primer lugar, para aquellos que desean rodar el cifrado de disco completo sin demoler sus sistemas configurados.6) Revisó y actualizó su manual, que es relevante en 2020.[G] Documentación útil

- Guía del usuario de TrueCrypt (febrero de 2012 RU)

- Documentación VeraCrypt

- / usr / share / doc / cryptsetup (-run) [recurso local] (documentación oficial detallada sobre la configuración del cifrado GNU / Linux usando cryptsetup)

- Preguntas frecuentes oficiales de cryptsetup (breve documentación sobre la configuración del cifrado GNU / Linux usando cryptsetup)

- Cifrado de dispositivo LUKS (documentación de archlinux)

- Una descripción detallada de la sintaxis de cryptsetup (página de manual del arco)

- Descripción detallada de crypttab (página del manual del arco)

- La documentación oficial de GRUB2 .

Etiquetas: VeraCrypt, cifrado de disco completo, cifrado de partición, cifrado de disco completo Linux, cifrado de sistema completo LUKS1 / LUKS2.Huevo de pascua

© , .

ne555 2018-2020