Este artículo fue escrito hace varios años cuando la comunidad discutió activamente el bloqueo del mensajero de Telegram y contiene mis pensamientos al respecto. Y aunque hoy este tema está casi olvidado, espero que quizás todavía sea interesante para alguien

Este texto apareció como resultado de mis pensamientos sobre el tema de la seguridad digital, y durante mucho tiempo dudé si valía la pena publicarlo. Afortunadamente, hay una gran cantidad de especialistas que comprenden correctamente todos los problemas, y no puedo decirles nada nuevo. Sin embargo, además de ellos, todavía hay una gran cantidad de publicistas y otros bloggers que no solo se equivocan, sino que también generan una gran cantidad de mitos con sus artículos.

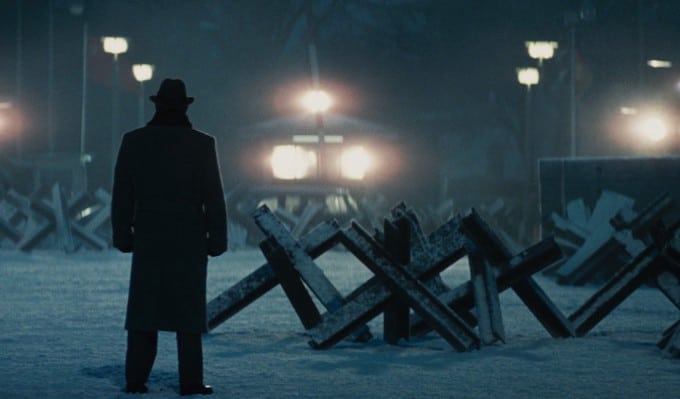

No es ningún secreto para nadie que en los últimos tiempos, se han desatado pasiones serias en el teatro digital de las operaciones militares. Por supuesto, tenemos en mente uno de los temas más discutidos de la modernidad rusa, a saber, el bloqueo del mensajero Telegram.

Los opositores a bloquear esto se presentan como una confrontación entre una persona y el estado, la libertad de expresión y el control total sobre una persona. Los partidarios, por el contrario, se guían por consideraciones de seguridad pública y la lucha contra las estructuras criminales y terroristas.

Primero, imagine cómo funciona el mensajero de Telegram. Podemos ir a su página principal y leer acerca de cómo se posicionan. Una de las principales ventajas de usar esta solución particular será un énfasis inflexible en la seguridad del usuario final. Pero, ¿qué se entiende exactamente por esto?

Como en muchos otros servicios públicos, sus datos se transmiten en forma cifrada, pero solo a los servidores centrales, donde están completamente abiertos y cualquier administrador, si realmente lo desea, verá fácilmente toda su correspondencia. ¿Lo dudas? Luego piense en cómo se implementa la función de sincronización entre dispositivos. Si los datos son secretos, ¿cómo llegan al tercer dispositivo? Después de todo, no proporciona ninguna clave de cliente especial para el descifrado.

Por ejemplo, como se hace en el servicio de correo ProtonMail, dónde trabajar con el servicio necesita proporcionar una clave que se almacena en su máquina local y que utiliza el navegador para descifrar los mensajes en su buzón.

Pero no tan simple. Además de los chats regulares, también hay secretos. Aquí, la correspondencia se lleva a cabo realmente solo entre dos dispositivos y no se habla de ninguna sincronización. Esta función está disponible solo en clientes móviles, y las capturas de pantalla de chat se bloquean a nivel de aplicación, y el chat se destruye después de un tiempo específico. Desde un punto de vista técnico, el flujo de datos aún pasa por los servidores centrales, pero no se guarda allí. Además, la conservación en sí misma no tiene sentido, ya que solo los clientes tienen claves de descifrado, y el tráfico cifrado no tiene ningún valor especial.

Este esquema funcionará siempre que los clientes y el servidor lo implementen honestamente y si bien el dispositivo no tiene todo tipo de programas, sin su conocimiento, enviará capturas de pantalla de su pantalla a terceros. Entonces, ¿tal vez se deba buscar en chats secretos la razón de tal aversión a Telegram por parte de las agencias policiales? En esto, en mi opinión, se encuentra la raíz del malentendido de la mayoría de las personas. Y no podremos entender completamente la razón de este malentendido hasta que descubramos qué cifrado es en general y de quién está diseñado para proteger sus datos.

Imagine que un atacante quiere transmitir un mensaje secreto a sus amigos. Tan importante que vale la pena confundirlo y reasegurarlo. ¿Telegram es una buena elección desde el punto de vista de un especialista en seguridad de la información? No, no lo es. Afirmo que usar cualquiera de los mensajeros instantáneos populares para esto es la peor opción que puede elegir.

El principal problema es el uso de un sistema de mensajería donde primero se buscará su correspondencia. E incluso si está bien protegido, el hecho mismo de su presencia puede comprometerlo. Recuerde que la conexión de los clientes todavía se realiza a través de servidores centrales y que al menos el hecho de enviar un mensaje entre dos usuarios aún se puede probar. Por lo tanto, no tiene sentido utilizar el correo electrónico, las redes sociales y otros servicios públicos.

¿Cómo, entonces, organizar la correspondencia que cumple con todos los requisitos de seguridad? Como parte de nuestra revisión, rechazaremos conscientemente todos los métodos ilegales o controvertidos para demostrar que el problema puede resolverse exclusivamente dentro del marco de la ley. No se necesita spyware, hacker o software difícil de alcanzar.

Casi todas las herramientas están incluidas en el conjunto de utilidades estándar que vienen con cualquier sistema operativo GNU / Linux, y su prohibición significará la prohibición de las computadoras como tales.

La red mundial de Internet se asemeja a una enorme red de servidores, con el sistema operativo GNU / Linux usualmente ejecutándose en ellos y las reglas de enrutamiento de paquetes entre estos servidores. La mayoría de estos servidores no están disponibles para conexión directa, sin embargo, además de ellos, todavía hay millones de servidores con direcciones completamente accesibles que nos sirven a todos, pasando una gran cantidad de tráfico a través de nosotros. Y nadie buscará su correspondencia en medio de todo este caos, especialmente si no se destaca en el contexto general.

Aquellos que quieran organizar un canal de comunicación secreto simplemente comprarán VPS (máquina virtual en la nube) de uno de los cientos de jugadores en el mercado. El precio del problema, como no es difícil de verificar, es de unos pocos dólares al mes. Por supuesto, esto no puede hacerse de forma anónima y, en cualquier caso, esta máquina virtual estará vinculada a su medio de pago y, por lo tanto, a su identidad. Sin embargo, a la mayoría de los hosts no les importa lo que ejecute en su hardware hasta que exceda sus límites básicos, como la cantidad de tráfico o conexiones enviadas al puerto 23.

Aunque existe tal oportunidad, simplemente no es rentable para él gastar los pocos dólares que ha ganado en usted para también monitorearlo.

E incluso si quiere o se verá obligado a hacer esto, primero debe comprender qué tipo de software utiliza específicamente usted y, basándose en este conocimiento, crear una infraestructura de seguimiento. Manualmente, esto no será difícil, pero automatizar este proceso será extremadamente difícil. Por la misma razón, preservar todo el tráfico que pasa a través de su servidor no será económicamente rentable solo si no ingresa al campo de visión de las estructuras relevantes que desean hacerlo con anticipación.

El siguiente paso es crear un canal seguro de una de las muchas formas existentes.

- La forma más fácil es crear una conexión ssh segura al servidor. Varios clientes se conectan a través de OpenSSH y se comunican, por ejemplo, usando el comando wall. Barato y alegre.

- Levantar un servidor VPN y conectar varios clientes a través de un servidor central. Alternativamente, busque cualquier programa de chat para redes locales y vaya.

- FreeBSD NetCat simple de repente tiene una funcionalidad incorporada para el chat anónimo primitivo. Admite cifrado de certificados y mucho más.

No es necesario mencionar que de la misma manera, además de mensajes de texto simples, puede transferir cualquier archivo. Cualquiera de estos métodos se implementa en 5-10 minutos y no es técnicamente difícil. Los mensajes se verán como tráfico encriptado simple, de los cuales la mayoría en Internet.

Este enfoque se llama esteganografía, para ocultar mensajes donde ni siquiera piensan en buscarlos. Por sí solo, esto no garantiza la seguridad de la correspondencia, pero reduce la probabilidad de su detección a cero. Además, si su servidor también se encuentra en otro país, el proceso de recopilación de datos puede no ser posible por otros motivos. E incluso si alguien obtiene acceso a él, entonces su correspondencia hasta este momento probablemente no se verá comprometida, porque, a diferencia de los servicios públicos, no se almacena localmente en ningún lugar (esto, por supuesto, depende de lo que elija) método de comunicación).

Sin embargo, pueden objetar lo que estoy buscando en el lugar equivocado, las agencias de inteligencia mundiales han pensado en todo durante mucho tiempo, y todos los protocolos de cifrado han tenido agujeros para el uso interno. Es una declaración muy sólida, dada la historia del problema. ¿Qué hacer en este caso?

Todos los sistemas de cifrado que subyacen a la criptografía moderna tienen alguna propiedad: la fuerza criptográfica. Se supone que cualquier cifrado puede descifrarse; solo es cuestión de tiempo y recursos. Idealmente, es necesario asegurarse de que este proceso simplemente no sea beneficioso para el cracker, sin importar la importancia de los datos. O tomó tanto tiempo que en el momento de la piratería, los datos ya perderán su importancia.

Esta afirmación no es del todo cierta. Es correcto cuando se trata de los protocolos de cifrado más comunes en uso hoy en día. Sin embargo, entre la gran variedad de cifrados, hay uno que es completamente resistente a las grietas y al mismo tiempo muy fácil de entender. Teóricamente es imposible descifrar si se cumplen todas las condiciones.

La idea detrás del cifrado de Vernam es muy simple: se crean secuencias de claves aleatorias por adelantado que cifrarán los mensajes. Además, cada clave se usa solo una vez para cifrar y descifrar un mensaje. En el caso más simple, creamos una larga cadena de bytes aleatorios y convertimos cada byte de mensaje a través de una operación XOR con el byte correspondiente en la clave y lo enviamos más lejos en un canal no encriptado. Es fácil ver que el cifrado es simétrico y la clave para el cifrado y descifrado es la misma.

Este método tiene inconvenientes, y rara vez se usa, pero la ventaja lograda es que si las dos partes acuerdan de antemano la clave y esta clave no se ve comprometida, puede estar seguro de que los datos no se leerán.

¿Cómo funciona esto? La clave se genera por adelantado y se transmite entre todos los participantes a través de un canal alternativo. Se puede transmitir en una reunión personal en territorio neutral, si existe la posibilidad de excluir por completo una posible búsqueda, o simplemente enviarla por correo a una unidad flash USB. Todavía vivimos en un mundo donde no hay capacidad técnica para inspeccionar todos los medios de almacenamiento que cruzan fronteras, todos los discos duros y teléfonos.

Después de que todos los participantes en la correspondencia hayan recibido la clave, puede pasar mucho tiempo hasta que comience la sesión de comunicación, lo que hace que sea más difícil contrarrestar este sistema.

Un byte en la clave se usa solo una vez para encriptar un carácter del mensaje secreto y su desencriptado por otros participantes. Las llaves gastadas pueden ser destruidas automáticamente por todos los participantes en la correspondencia después de la transferencia de datos. Una vez intercambiado con claves secretas, puede enviar mensajes con un volumen total igual a su longitud. Este hecho generalmente se cita como una desventaja de este cifrado, que es mucho más agradable cuando la clave tiene una longitud limitada y no depende del tamaño del mensaje. Sin embargo, estas personas se olvidan del progreso, y si durante la Guerra Fría fue un problema, hoy no lo es. Basado en el hecho de que la posibilidad de los medios modernos es casi ilimitada y en el caso más modesto estamos hablando de gigabytes, entonces un canal de comunicación seguro puede operar indefinidamente.

Históricamente, el cifrado de Vernam, o encriptación usando libretas de una sola vez, fue ampliamente utilizado durante la Guerra Fría para transmitir mensajes secretos. Aunque hay casos en los que, sin darse cuenta, se cifraron diferentes mensajes con las mismas claves, es decir, se violó el procedimiento de cifrado y esto permitió que se descifraran.

¿Es difícil usar este método en la práctica? Más bien trivial, y la automatización de este proceso con la ayuda de computadoras modernas está fuera del alcance de un principiante aficionado.

Entonces, ¿tal vez el propósito del bloqueo es dañar un mensajero Telegram específico? Si es así, de nuevo por. El cliente Telegram listo para usar admite servidores proxy y el protocolo SOCKS5, que permite al usuario trabajar a través de servidores externos con direcciones IP que no están bloqueadas. No es difícil encontrar un servidor SOCKS5 público para una sesión corta, y aumentar ese servidor usted mismo en su VPS-ke es aún más fácil.

Aunque todavía se producirá un golpe en el ecosistema de mensajería, ya que para la mayoría de los usuarios estas restricciones crearán una barrera insuperable y su popularidad entre la población se verá afectada.

Entonces para resumir. Todo el bombo alrededor de Telegram es bombo y nada más. Bloquearlo por razones de seguridad pública es técnicamente analfabeto e inútil. Cualquier estructura que esté vitalmente interesada en la correspondencia segura puede organizar su canal utilizando varias técnicas complementarias y, lo que es más interesante, esto se hace extremadamente simple siempre que haya al menos algún tipo de acceso a la red.

El frente de la seguridad de la información hoy en día no pasa a través de mensajería instantánea, sino a través de usuarios comunes de la red, incluso si no se dan cuenta de esto. La Internet moderna es una realidad a tener en cuenta y en la que las leyes aparentemente inquebrantables han dejado de funcionar recientemente. El bloqueo de telegramas es otro ejemplo de una guerra de mercado de la información. No el primero y ciertamente no el último.

Hace unas décadas, antes del desarrollo masivo de Internet, el problema clave que enfrentaban todo tipo de redes de agentes era el establecimiento de un canal de comunicación seguro entre ellos y la coordinación de su trabajo con el centro. Control estricto sobre las estaciones de radio privadas durante la Segunda Guerra Mundial en todos los países participantes (el registro todavía es necesario hoy en día), placas de la Guerra Fría (algunas todavía son válidas), mini cintas en la parte inferior de la bota: todo esto parece ridículo en una nueva ronda de civilización. Al igual que la inercia de la conciencia, obligando a la máquina de estado a bloquear rígidamente cualquier fenómeno más allá de su control. Es por eso que el bloqueo de direcciones IP no debe considerarse como una solución aceptable, y solo muestra la falta de competencia en las personas que toman tales decisiones.

El principal problema de nuestro tiempo no es el almacenamiento o el análisis de datos de correspondencia personal por parte de terceros (esta es una realidad bastante objetiva en la que vivimos hoy), sino el hecho de que las personas mismas están listas para proporcionar estos datos. Cada vez que accede a Internet desde su navegador favorito, docenas de scripts lo miran detenidamente, registrando cómo y dónde hizo clic y qué página visitó. Al instalar otra aplicación para un teléfono inteligente, la mayoría considera la ventana de solicitud para otorgar privilegios al programa como una barrera intrusiva antes de usarlo. Sin darse cuenta del hecho de que un programa inofensivo se arrastra a su computadora portátil y quiere leer todos sus mensajes. La seguridad y la privacidad se intercambian voluntariamente por usabilidad. Y una persona misma a menudo, voluntaria y totalmente en partes con su información personal y, por lo tanto, con su libertad, llena así la base de datos de organizaciones mundiales privadas y estatales con información valiosa sobre su vida. Y quienes sin duda utilizarán esta información para sus propios fines. Y también en la carrera por el lucro lo revenderán a todos, ignorando cualquier estándar moral y ético.

Espero que la información presentada en este artículo le permita ver de nuevo el problema de la seguridad de la información y, posiblemente, cambiar algunos de sus hábitos al trabajar en la red. Y los expertos sonreirán severamente y seguirán adelante.

Paz a tu hogar.