Día de protección de datos personales, Minsk, 2019. Organizador: Organización de Derechos Humanos Human Constanta.Presentador (en adelante - P): - Arthur Khachuyan está comprometido ... ¿Podemos decir "en el lado oscuro" en el contexto de nuestra conferencia?

Arthur Khachuyan (en adelante, AH): - Del lado de las corporaciones, sí.

P: - Recopila sus datos, los vende a las corporaciones.

AH: - En realidad, no ...

P: - Y él solo le dirá cómo las corporaciones pueden usar sus datos, qué sucede con los datos cuando se conectan. Probablemente no dirá qué hacer al respecto. Pensaremos más a fondo ...

AH:

AH: - Lo diré, lo diré. De hecho, no lo diré por mucho tiempo, pero en el evento anterior me presentaron a una persona que incluso había bloqueado la cuenta del perro en Facebook.

Hola a todos! Me llamo Arthur. Realmente hago el procesamiento y la recopilación de datos. Por supuesto, no vendo a nadie ningún dato personal de dominio público. Es broma. Mi área de actividad es la extracción de conocimiento de los datos almacenados en fuentes abiertas. Cuando algo no es legalmente información personal, pero se puede extraer conocimiento de ella y hacerlo tan significativo como si esta información se obtuviera de datos personales. Realmente no diré nada terrible. Aquí, sin embargo, sobre Rusia, pero sobre Bielorrusia, también tengo números.

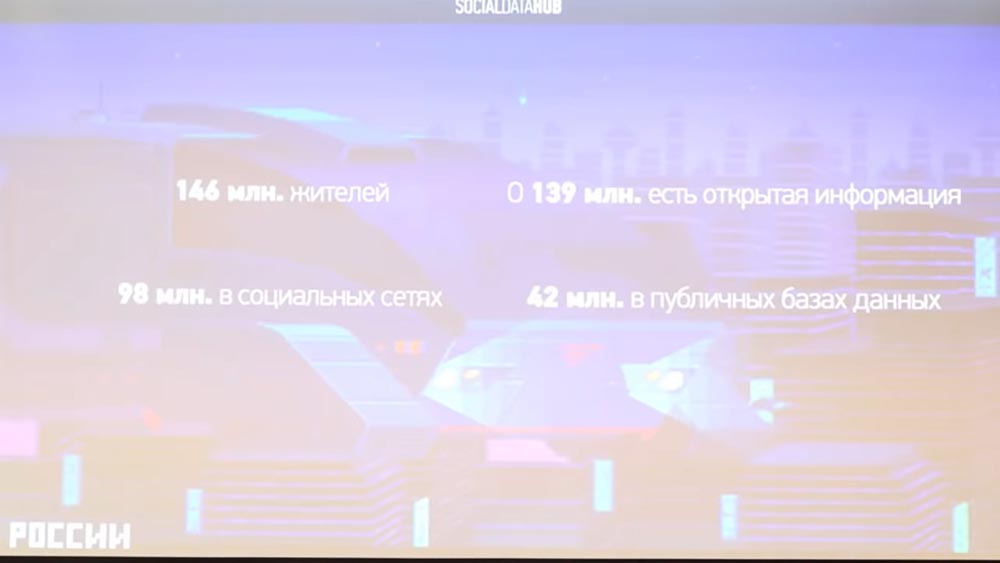

¿Cuál es el alcance real?

Justo antes de ayer estaba en Moscú en uno de los principales partidos gobernantes (no diré cuál), y discutimos la introducción de un proyecto. Y esto significa que el director de TI de este grupo se levanta y dice: "Usted dijo, - números, y así sucesivamente", ya sabe, el segundo departamento del FSB preparó una nota para mí que dice que hay 24 millones de rusos en las redes sociales. Y dices 120 con algo. De hecho, más de treinta [millones] de nosotros no usamos Internet ". Yo digo: "¿Sí? Bueno, está bien ".

La gente realmente no se da cuenta de la escala. Estos no son necesariamente organismos estatales, que, al final, probablemente no entienden cómo funciona Internet, pero en realidad mi madre, por ejemplo. En este momento, comenzó a comprender que la tarjeta en Crossroads le fue dada por una razón, no por los miserables descuentos que ofrecía este Crossroads, sino porque sus datos se usaron en OFD, compras, modelos de pronóstico, etc.

En general, hay tantos habitantes, y hay información sobre tantos en fuentes abiertas. Solo se conoce el apellido de alguien, todo se sabe de alguien, incluida la pornografía, que le gusta (siempre bromeo al respecto, pero realmente lo es); y todo tipo de información: con qué frecuencia las personas viajan, con quién se encuentran, qué compras hacen, con quién viven, cómo se mueven; hay mucha información que los malos, no muy malos y buenos pueden usar (ni siquiera sé con qué escala llegar ahora, pero no obstante)

Hay redes sociales, que, por supuesto, son un conjunto gigantesco de datos abiertos, que juegan con las debilidades de las personas que parecen gritar sobre la privacidad. Pero, de hecho, si imagina un calendario para los últimos 5 años, el nivel de histeria sobre los datos personales está creciendo, pero al mismo tiempo, el número de cuentas cerradas en las redes sociales está disminuyendo de año en año. Quizás no sea del todo correcto sacar conclusiones de esto, pero: lo primero que detiene a cualquier empresa que recopila datos es una cuenta estúpidamente cerrada en las redes sociales, porque la opinión de una persona dentro de su cuenta cerrada, si no tiene 100 mil suscriptores, en realidad no es muy interesante para algún tipo de análisis; Pero hay tales casos.

¿De dónde viene la información sobre nosotros?

¿Alguna vez te han llamado tus viejos amigos de la escuela con quienes no has hablado durante mucho tiempo y luego esta cuenta desapareció? Hay uno entre los malos que recolectan teléfonos: analizan amigos (y la lista de amigos casi siempre está abierta, incluso si una persona cierra su perfil, o la lista de amigos se puede restaurar "en la dirección opuesta" al reunir a todos los demás usuarios), toman algunos inactivos su amigo, haga una copia de su página, toque a sus amigos, lo agregue y después de dos segundos la cuenta se elimina; pero al mismo tiempo queda una copia de su página. Entonces, de hecho, los muchachos lo hicieron recientemente cuando 68 millones de perfiles de Facebook volaron a alguna parte: agregaron a los amigos de todos de la misma manera, copiaron esta información, incluso escribieron mensajes personales de alguien, hicieron algo ...

Las redes sociales son una gran fuente de información, en casi el 80% de los casos la información no se toma directamente sobre una persona específica, pero desde el entorno inmediato es todo tipo de conocimiento indirecto, signos (lo llamamos el algoritmo "Evil Ex"), porque uno de los míos un amigo me empujó a esta idea absolutamente brillante. Ella nunca miraba a su novio, siempre miraba a sus cinco amigos y siempre sabía dónde estaba. Esta es en realidad una ocasión para escribir un artículo científico completo.

Hay una gran cantidad de bots que también hacen todo tipo de cosas buenas y malas. Hay personas inofensivas que se suscriben estúpidamente para que pueda publicitar cosméticos más tarde; pero hay redes serias que intentan imponer sus opiniones, especialmente antes de las elecciones. No sé cómo en Bielorrusia, pero en Moscú, antes de las elecciones municipales, por alguna razón tuve un gran número de amigos de alguna oscura, y cada uno de ellos hace campaña por un candidato diferente, es decir, no analizan absolutamente el contenido que consumo, solo lo intentan para imponer alguna reforma extraña, teniendo en cuenta el hecho de que no estoy registrado en Moscú y no voy a votar.

Bote de basura: una fuente de información peligrosa

Además, hay un "Thor", que no se subestima: todos creen que hay que ir allí solo para comprar drogas o averiguar cómo se ensamblan las armas. Pero, de hecho, hay muchas fuentes de datos. Casi todos son ilegales (como casi legales), porque alguien podría piratear la base de una compañía aérea en algún sitio de piratas informáticos y arrojarlos allí. No puede usar legalmente estos datos, pero si obtiene algún conocimiento de allí (como en un tribunal estadounidense), por ejemplo, no puede usar el registro de conversación de audio hecho sin una orden judicial, pero el conocimiento que obtuvo de esta grabación de audio, usted ya no lo olvidará, y aquí es casi lo mismo.

Esto es realmente algo muy peligroso, así que siempre estoy bromeando, pero es verdad. Siempre ordeno comida en una casa vecina, porque el "Delivery Club" a menudo está roto y realmente tiene tales problemas. Y recientemente me sorprendió mucho: pedí comida, y en la caja que llevé a la basura, se pegó una pegatina en la que dice "Arthur Khachuyan", número de teléfono, dirección del apartamento, código de teléfono de la puerta y correo electrónico. De hecho, incluso tratamos de negociar con el municipio de Moscú para dar acceso a la basura: en general, ir al depósito de residuos e intentar, solo por interés, tratar de encontrar alguna mención de datos personales, hacer algo como un mini estudio. Pero nos rechazaron cuando descubrieron que queremos venir con los empleados de Roskomnadzor.

Pero realmente lo es. ¿Has visto la increíble película Hackers? Ellos hurgaron en la basura para encontrar alguna parte del virus. Esto también es una cosa popular: cuando las personas arrojaron algo a fuentes abiertas, lo olvidaron. Podría ser un sitio escolar donde escribieron una disertación sobre la superioridad de la raza blanca, y luego fueron a la Duma del Estado y se olvidaron de eso. Tales casos realmente fueron.

¿Qué le gusta a Rusia Unida?

Si va al "tema" en el sitio de LifeNews ... Hace dos años, los estudiantes hicieron un estudio para mí: llevaron a todos los participantes a las primarias de "Rusia Unida" (todos presentaron oficialmente sus cuentas de redes sociales al Comité Ejecutivo Central de toda Rusia), parecían en general como les gusta - porno anuncios infantiles, basura, oscuros de extrañas mujeres adultas ... En general, la gente parecía haberlo olvidado.

Luego escribieron una carta declarando que veinte personas habían robado sus cuentas. Pero sus cuentas fueron robadas hace dos semanas, hace 8 meses las archivaron en la comisión electoral, y las similares fueron hace dos años ... En general, ya sabes, ¿verdad? Realmente hay una gran cantidad de información que siempre puedes usar incluso para fines de investigación.

Minioptic: ayer, la noticia vio que Roskomnadzor había bloqueado la investigación de los estudiantes de la "torre" hace dos años. Tal vez alguien vio esta noticia, ¿no? Fueron mis alumnos quienes hicieron la investigación: ellos de Torah, del sitio web de Hydra, donde se venden medicamentos (lo siento, de Rampa), recopilaron información sobre cuánto, qué, en qué región de Rusia cuesta, e hicieron la investigación. Se llamaba "Cesta de la fiesta del consumidor". Esto, por supuesto, es algo gracioso, pero desde el punto de vista del análisis de datos, de hecho, el conjunto de datos es interesante; luego, durante otros dos años, fui a varios "hackatones". Esto es real: hay muchas cosas interesantes allí.

Cómo Get Contact "compró almas" de usuarios curiosos y por qué necesita leer el acuerdo de usuario

Por lo general, cuando le pregunta a una persona qué tipo de fuga de datos le teme (especialmente si una persona tiene una cámara web sellada), siempre establece la estructura de prioridad de esta manera: piratas informáticos, el estado y las corporaciones.

Esto, por supuesto, es una broma. Pero, de hecho, analistas de datos activos, todo tipo de investigadores de datos han hecho mucho más que, a mi parecer, terribles rusos, estadounidenses u otros piratas informáticos (sustitúyalos, según sus creencias políticas). En general, todo el mundo tiene miedo de esto: ¿tienen una cámara web con seguridad? Ni siquiera puedes levantar las manos.

Pero si los piratas informáticos hacen algo ilegal y el estado necesita permiso judicial para recibir datos, entonces los últimos tipos [corporaciones] no necesitan nada, porque tienen un acuerdo de usuario que nadie lee. Y realmente espero que tales eventos hagan que la gente lea los acuerdos. No sé cómo en Bielorrusia, pero en Moscú a mediados de ese año, la ola de la aplicación GetContact (probablemente lo sabías), cuando una aplicación parecía poco clara desde donde dice: da acceso a la aplicación a todos tus contactos, y te mostraremos lo divertido que eras con alguien.

Los medios no aparecieron, pero muchos empleados de alto rango se quejaron de que todos comenzaron a llamarlos constantemente. Aparentemente, los administradores decidieron encontrar el teléfono de Shoigu en esta base de datos, alguien más ... Volochkova ... Una cosa inofensiva. Pero aquellos que leen el acuerdo de licencia de GetContact lo dicen: spam en cantidades ilimitadas en tiempos ilimitados, ventas de sus datos incontrolables a terceros, sin limitación de derechos, estatuto de limitaciones y, en general, todo lo que es posible. Y esto en realidad no es una historia tan rara. Aquí está Facebook para mí, mientras estuve allí, 15 veces al día mostraba notificaciones: "¡Pero sincroniza tus contactos y te encontraré a todos tus amigos que tienes!"

A las corporaciones no les importa. FZ 152 y GDPR

Pero en realidad, las prioridades están en la dirección opuesta, porque las corporaciones están protegidas por el derecho privado y, por lo tanto, en casi todos los casos es imposible demostrar que no es correcto. Y dado que es grande, aterrador y muy caro, es casi imposible. Y si todavía estás en Rusia, con una legislación obsoleta, de alguna manera todo es completamente triste.

¿Sabes cómo la ley rusa (y es prácticamente bielorrusa) difiere de, por ejemplo, GDPR? La 152.a ley federal rusa protege los datos (esta es una reliquia del pasado soviético), un documento que protege los datos de fugas en algún lugar. Y el RGPD protege los derechos de los usuarios: el derecho a perder algunas libertades, privilegios u otra cosa, porque sus datos fluirán hacia algún lado (ingresaron tal concepto directamente en "fecha"). Y tenemos todo lo que pueden imputarle, una multa por el hecho de que no tiene un Open - Excel certificado para el procesamiento de datos personales. Espero que algún día esto cambie, pero creo que no en el futuro cercano.

¿Cuáles son las opciones de orientación reales hoy?

La primera historia, probablemente aterradora, en la que todos estaban pensando constantemente es leer mensajes privados. Seguramente hay una persona entre ustedes que alguna vez dijo algo en voz alta y luego recibió publicidad dirigida. Si, estaban allí? Levanta tus manos.

Realmente no creo en la historia de que Yandex Navigator condicional reconozca el audio directo en la transmisión para todos los usuarios, porque aquellos que están un poco confundidos con el reconocimiento de voz, entienden que: en primer lugar, el centro de datos de Yandex "Cinco veces más debería ser; pero lo más importante, el costo de atraer a esa persona valdría mucho dinero (para reconocer el audio en la transmisión y comprender de qué está hablando la persona). Pero! En realidad, existen algoritmos que lo etiquetan para ciertas palabras clave, para luego hacer algún tipo de comunicación publicitaria.

Hubo muchos de esos estudios, y limpié las cuentas 100 veces, le escribí algo a alguien en mensajes, y de repente recibí un anuncio que parecía no tener nada que ver con eso. En realidad hay dos conclusiones. Contra tal historia, se cree que una persona simplemente cae en algún tipo de muestra estadística; Digamos que eres un hombre de 25 años que, en ese mismo momento, iba a encontrar cursos de inglés justo en el momento en que le escribiste a alguien. Al menos, Facebook siempre lo dice en el tribunal: que hay un cierto modelo de comportamiento que no le mostraremos, que se basó en datos que no le mostraremos, tenemos estudios internos que no le mostraremos exactamente ( porque todo es un secreto comercial); en general, caíste en una determinada muestra estadística, así que te mostramos esto.

Cómo Facebook asustó la privacidad del usuario

Desafortunadamente, generalmente es imposible probar si no tiene una persona dentro de la empresa que de alguna manera confirme estas acciones. Pero en la ley estadounidense, en este caso, el acuerdo de no divulgación de este empleado es mayor que su deseo de ayudarlo, por lo que nadie lo hará. Aún interesante, fue hace aproximadamente un año o año y medio, cuando comenzó a desarrollarse una tendencia en Estados Unidos, cuando la gente coloca una extensión de navegador para encriptar los mensajes de Facebook: le escribes algo a una persona, él lo encripta con una clave del dispositivo y lo envía a la basura. Acceso abierto.

Facebook ha estado demandando a esta empresa durante un año y medio y no está claro por qué motivos (porque no soy bueno en la ley estadounidense), los obligó a eliminar esta aplicación y luego hizo una enmienda al acuerdo del usuario: si observa, hay una cláusula de este tipo que no puedes enviar mensajes en forma encriptada; de alguna manera es complicado describirlo allí, no puedes usar algoritmos criptográficos para modificar mensajes, bueno, hay uno. Es decir, dijeron: o usas nuestra plataforma, escribes en el dominio público o no escribes. Y a partir de aquí surge la pregunta: ¿para qué necesitan generalmente mensajes personales?

Mensajes privados: la fuente de información 100% confiable

Esto es algo muy simple. Todos los que analizan la huella digital, la actividad humana, están tratando de usar de alguna manera estos datos para marketing u otra cosa: tienen una métrica como la confiabilidad. Es decir, una cierta imagen de una persona, usted comprende perfectamente, esta no es una persona en sí misma, esta imagen siempre es un poco más exitosa, un poco mejor. Los mensajes privados son un conocimiento real que se puede obtener sobre una persona, casi siempre son 100% confiables. Bueno, porque rara vez alguien le escribe algo a alguien en mensajes privados, hace trampa, y todo esto se verifica muy fácilmente, de acuerdo con otros mensajes (entiendes de lo que estoy hablando). La conclusión es que el conocimiento extraído de esta manera, son casi 100% confiables, por lo que todos siempre están tratando de obtenerlo.

Sin embargo, esto es todo, nuevamente, una historia demostrable muy difícil. Y aquellos que creen que el Vkontakte condicional tiene tal acceso por parte de las agencias de aplicación de la ley para comunicaciones personales no es del todo cierto. Si solo mira el historial de solicitudes de la corte para revelar información, cómo Vkontakte astutamente (en este caso Mail.ru) rechaza estas solicitudes.

Siempre tienen el argumento principal: de acuerdo con la ley, las agencias de aplicación de la ley deben argumentar por qué se necesita acceso a mensajes privados. Como regla general, si esto es un asesinato, el investigador siempre dice que lo más probable es que la persona dijera dónde escondió el arma (en mensajes personales). Pero todos entendemos que ningún criminal en su sano juicio le escribirá a sus cómplices en Vkontakte sobre dónde escondió un arma de fuego. Pero esta es una de las opciones comunes para lo que informan los funcionarios.

Y aquí hay otro ejemplo tan terrible (me pidieron hoy que dé ejemplos terribles): sobre Rusia (espero que esto no suceda en Bielorrusia): de acuerdo con la ley, el investigador debe tener razones suficientes para que el operador divulgue esta información.

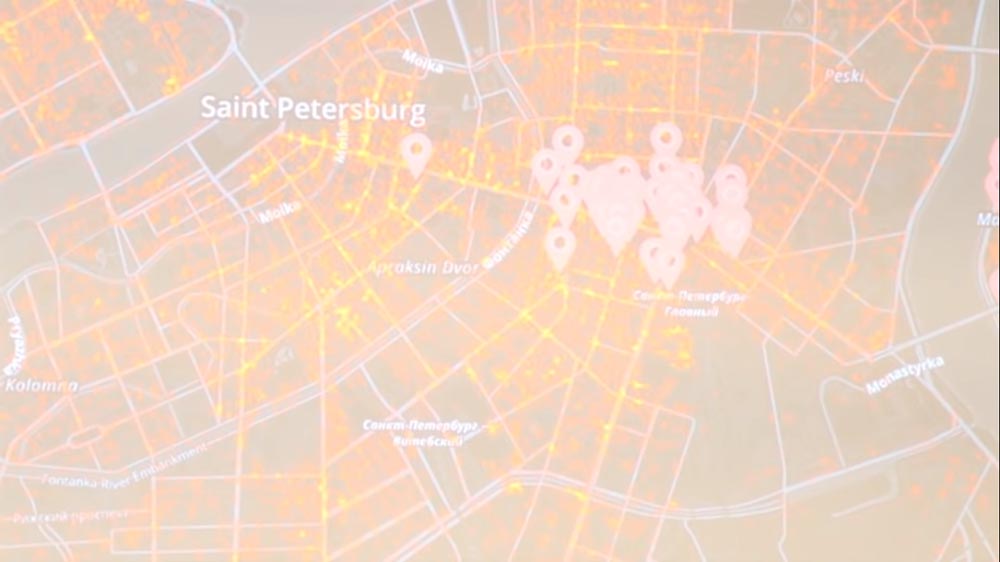

Naturalmente, estos parámetros confiables no se describen en ninguna parte (qué, en qué forma deberían ser), pero ahora hay más y más precedentes en Rusia cuando aparece tal base si hay un cierto modelo que ha predicho un comportamiento cierto, bueno o malo .Es decir, nadie puede ser encarcelado aquí (y esto es bueno) porque caíste en una determinada muestra estadística de asesinos de raza pura, y esto es bueno porque viola la presunción de inocencia; pero existen precedentes cuando los resultados de dichos pronósticos se utilizaron para obtener autorización judicial para obtener datos. No solo en Rusia, por cierto. También en Estados Unidos existe tal cosa. Allí, "Palantir" siempre ha estado discutiendo con todos, ellos usan esas cosas. Historia de miedo. Esta es mi investigación Hicimos esto: caminamos alrededor de Peter, en lugares de puntos verdes, escribimos algunos momentos clave a amigos de cuentas "limpias", como "Quiero tomar café", "¿Dónde comprar detergente en polvo?", Y así sucesivamente. Y luego, respectivamente, recibió publicidad geo-vinculada. ¿De qué manera mágica ... O como dijeron allí: “¿Coincidencia? ¡No creo! "Estos son mensajes privados de Vkontakte. Perdóname Mail.ru, pero lo es. Cualquiera puede repetir un experimento similar.Por cierto, al escribir una declaración de apoyo a esto, Mail dijo que allí había puntos de wi-fi que capturaron su dirección MAC. También hay uno.

Esta es mi investigación Hicimos esto: caminamos alrededor de Peter, en lugares de puntos verdes, escribimos algunos momentos clave a amigos de cuentas "limpias", como "Quiero tomar café", "¿Dónde comprar detergente en polvo?", Y así sucesivamente. Y luego, respectivamente, recibió publicidad geo-vinculada. ¿De qué manera mágica ... O como dijeron allí: “¿Coincidencia? ¡No creo! "Estos son mensajes privados de Vkontakte. Perdóname Mail.ru, pero lo es. Cualquiera puede repetir un experimento similar.Por cierto, al escribir una declaración de apoyo a esto, Mail dijo que allí había puntos de wi-fi que capturaron su dirección MAC. También hay uno.Métodos de obtención y opciones comunes para "drenar" datos personales

La siguiente historia es la extracción de conocimiento adicional, una parte de la que realmente toqué. De hecho, un perfil completo de una persona en las redes sociales realmente lleva el 15-20% del conocimiento real que el operador de datos almacena sobre él. El resto de la historia proviene de cosas muy interesantes. ¿Por qué crees que Google está desarrollando muchas bibliotecas para la visión por computadora? En particular, fueron uno de los primeros en desarrollar bibliotecas para analizar y clasificar objetos, en segundo plano, en primer plano, sin importar dónde. Porque es una gran fuente de información adicional sobre el apartamento, el automóvil, el lugar donde vive, los artículos de lujo de una persona ... Hubo un montón de relleno de "piratas informáticos" cuando las redes neuronales entrenadas de Google se fusionaron (no sé de quién eran, pero de todos modos). Hubo muchas cosas interesantes sobre el tamaño de los senos, el tamaño de la cintura, que solo las personas no intentaron averiguar sobre otras personas basándose en el análisis fotográfico. Porque cuando una persona toma una foto, no siempre piensa en cuántas cosas interesantes puedes aprender de ella. ¿Y cuántos pasaportes de recién nacidos se distribuyen en Rusia? ... O: "¡Hurra, mi bebé obtuvo una visa!" Esto es generalmente un dolor de la sociedad moderna.Tal tema (compartiré los hechos con ustedes hoy): en Moscú, el drenaje más frecuente de datos personales es la vivienda y los servicios comunales, cuando se cuelga una lista de deudores en la puerta, y estos deudores luego presentan una demanda porque sus datos personales fueron accedidos públicamente sin ellos permisos De repente, esto te sucederá ... La conclusión es que cuando una persona hace algo, no sabe qué había en esa fotografía que no estaba allí. Hay muchos números de autos ahora.De alguna manera, realizamos un estudio, tratando de entender cuántas personas con fotos abiertas de automóviles (tienen, respectivamente, delitos, etc.). Esto, desafortunadamente, solo se pudo hacer en las bases de la policía de tránsito fusionadas, donde solo hay un número (no información muy confiable), pero también fue interesante.

Hubo un montón de relleno de "piratas informáticos" cuando las redes neuronales entrenadas de Google se fusionaron (no sé de quién eran, pero de todos modos). Hubo muchas cosas interesantes sobre el tamaño de los senos, el tamaño de la cintura, que solo las personas no intentaron averiguar sobre otras personas basándose en el análisis fotográfico. Porque cuando una persona toma una foto, no siempre piensa en cuántas cosas interesantes puedes aprender de ella. ¿Y cuántos pasaportes de recién nacidos se distribuyen en Rusia? ... O: "¡Hurra, mi bebé obtuvo una visa!" Esto es generalmente un dolor de la sociedad moderna.Tal tema (compartiré los hechos con ustedes hoy): en Moscú, el drenaje más frecuente de datos personales es la vivienda y los servicios comunales, cuando se cuelga una lista de deudores en la puerta, y estos deudores luego presentan una demanda porque sus datos personales fueron accedidos públicamente sin ellos permisos De repente, esto te sucederá ... La conclusión es que cuando una persona hace algo, no sabe qué había en esa fotografía que no estaba allí. Hay muchos números de autos ahora.De alguna manera, realizamos un estudio, tratando de entender cuántas personas con fotos abiertas de automóviles (tienen, respectivamente, delitos, etc.). Esto, desafortunadamente, solo se pudo hacer en las bases de la policía de tránsito fusionadas, donde solo hay un número (no información muy confiable), pero también fue interesante.Su próximo anuncio depende de cómo "consumió" el anterior.

Esta es la primera historia. La segunda historia son los comportamientos, el contenido que las personas consumen, porque una de las métricas más importantes que las redes sociales intentan construir sobre ti es cómo interactúas con la publicidad. No importa cuán precisos, "impresionantes" puedan ser los algoritmos, no importa cuán maravillosa sea la inteligencia artificial y todo lo demás, la verdadera prioridad de una red social es siempre ganar dinero. Por lo tanto, si el "Coca-Cola" condicional viene y dice: "Quiero que todos los habitantes de Bielorrusia vean mi publicación", lo verán, independientemente de qué algoritmos piensen sobre esta persona, cómo apuntarle allí. Probablemente recibió publicidad, además de súper súper específico, sin sentido completamente sin relación. Porque se pagó mucho dinero por estas tonterías.Pero una de las métricas principales es comprender con qué tipo de contenido interactúa mejor, es decir, cómo reacciona ante él para mostrarle una historia publicitaria similar. Y, en consecuencia, esta es una métrica de cómo interactúa con la publicidad: quién lo prohíbe, quién no, cómo hace clic una persona, si solo lee los titulares o cae completamente en el material; y luego sobre la base de esto, continúe manteniéndolo en esto, como ahora se le llama "burbuja de filtro", para que continúe interactuando con este contenido. Si de repente lo encuentra interesante, intente durante mucho tiempo, durante una semana, tal vez un mes, simplemente prohíba los anuncios de las redes sociales todo el tiempo: se le muestra algún tipo de anuncio: lo cierra. Si lo analiza y lo aplica a la tabla, habrá una historia interesante: si prohíbe la publicidad durante una semana, la próxima semana se mostrará en una versión mejorada y generalmente de diferentes categorías; es decir, por convención, amas a los perros y ves anuncios con perros: prohibiste todos los perros y luego comenzarán a mostrarte todo tipo de tonterías versátiles de diferentes opciones para tratar de entender lo que necesitas.Y luego, al final, lo escupirán, lo marcarán como alguien que no interactúa con la publicidad, le pondrán una cruz condicional y en ese momento comenzarán a mostrarle anuncios de marcas excepcionalmente ricas. Es decir, en este momento verás anuncios solo para Coca-Cola, Kit-Kit, Unilever y todas las personas que “cagan” un gran botín, porque necesitas cerrar las vistas. Durante el mes, realice un experimento: prohíba toda la publicidad durante una o dos semanas, luego verá todo en una fila y prohíbalo; al final, verá solo publicidad, como resulta más tarde (y dicen las agencias de publicidad), solo clientes que pagan por ver porque no es posible entender cómo interactúa con este anuncio.

Si de repente lo encuentra interesante, intente durante mucho tiempo, durante una semana, tal vez un mes, simplemente prohíba los anuncios de las redes sociales todo el tiempo: se le muestra algún tipo de anuncio: lo cierra. Si lo analiza y lo aplica a la tabla, habrá una historia interesante: si prohíbe la publicidad durante una semana, la próxima semana se mostrará en una versión mejorada y generalmente de diferentes categorías; es decir, por convención, amas a los perros y ves anuncios con perros: prohibiste todos los perros y luego comenzarán a mostrarte todo tipo de tonterías versátiles de diferentes opciones para tratar de entender lo que necesitas.Y luego, al final, lo escupirán, lo marcarán como alguien que no interactúa con la publicidad, le pondrán una cruz condicional y en ese momento comenzarán a mostrarle anuncios de marcas excepcionalmente ricas. Es decir, en este momento verás anuncios solo para Coca-Cola, Kit-Kit, Unilever y todas las personas que “cagan” un gran botín, porque necesitas cerrar las vistas. Durante el mes, realice un experimento: prohíba toda la publicidad durante una o dos semanas, luego verá todo en una fila y prohíbalo; al final, verá solo publicidad, como resulta más tarde (y dicen las agencias de publicidad), solo clientes que pagan por ver porque no es posible entender cómo interactúa con este anuncio.La pornografía a menudo es vista por aquellos que tienden a sumergirse profundamente en el contenido

En consecuencia, aquí hay una historia sobre todo tipo de seguimiento de comportamiento. Mi ejemplo es muy interesante: los visitantes del sitio web de un estado. Lo curioso es que cuanto mayor es la profundidad de visualización de las personas, más prefieren ver pornografía que las relaciones tradicionales. "Camada" que sigo hablando sobre este tema todo el tiempo, pero en realidad tengo muy buenas relaciones con "Pornhub", y esto siempre es una investigación muy interesante, porque es un tema que parece estar prohibido, pero dice mucho sobre una persona . Y los siguientes puntos a partir de aquí sobre el retorno del tráfico ... ¡Todavía recordamos sobre "Pornohub"!¿Qué se considera información personal y es posible desbloquear el iPhone con un modelo de cara 3D?

Mi favorito es eludir la ley de datos personales. Si lee la documentación técnica del mismo Facebook que proporcionó algunos documentos internos (por ejemplo, a la corte), no encontrará ninguna mención de reconocimiento facial o análisis de voz allí. Habrá formulaciones muy complejas que ningún abogado calificado encontrará dentro de la ley. Funciona en Rusia de la misma manera: te mostraré tal cosa ahora. Entonces, ¿qué ves aquí? Cualquier persona normal dirá esa persona. Esto, por cierto, es Sasha Gray, en mi opinión. Y legalmente, esta es una matriz de ciertos puntos tridimensionales, de los cuales hay 300 mil piezas. Para bien o para mal, no se consideran datos personales por ley. En general, el ILV ruso no considera una fotografía como datos personales: considera los datos personales si hay algo más cerca (por ejemplo, nombre o número de teléfono), y esta fotografía en sí misma no es nada en absoluto. Tan pronto como se introdujo la ley de biometría, y los datos biométricos se equipararon con datos personales (muy groseramente), todos comenzaron a decir de inmediato: ¡no se trata de datos biométricos, se trata de una serie de puntos! Especialmente si tomas la transformación de Fourier directa o inversa de este conjunto de puntos, es como desanonizar a una persona, no puedes hacerlo de esta transformación, pero puedes identificarla.Teóricamente, esto no viola la ley.También hice otro estudio: este es un algoritmo que construye la reconstrucción facial tridimensional a partir de fuentes abiertas: tomamos una cuenta en Instagram y luego podemos imprimir la cara en una impresora 3D. Quien, por cierto, está interesado, tengo un enlace en el dominio público; si de repente alguien quiere desbloquear el "iPhone" de alguien ... El chiste es que "iPhone" no se puede desbloquear, la calidad se reduce allí.

Entonces, ¿qué ves aquí? Cualquier persona normal dirá esa persona. Esto, por cierto, es Sasha Gray, en mi opinión. Y legalmente, esta es una matriz de ciertos puntos tridimensionales, de los cuales hay 300 mil piezas. Para bien o para mal, no se consideran datos personales por ley. En general, el ILV ruso no considera una fotografía como datos personales: considera los datos personales si hay algo más cerca (por ejemplo, nombre o número de teléfono), y esta fotografía en sí misma no es nada en absoluto. Tan pronto como se introdujo la ley de biometría, y los datos biométricos se equipararon con datos personales (muy groseramente), todos comenzaron a decir de inmediato: ¡no se trata de datos biométricos, se trata de una serie de puntos! Especialmente si tomas la transformación de Fourier directa o inversa de este conjunto de puntos, es como desanonizar a una persona, no puedes hacerlo de esta transformación, pero puedes identificarla.Teóricamente, esto no viola la ley.También hice otro estudio: este es un algoritmo que construye la reconstrucción facial tridimensional a partir de fuentes abiertas: tomamos una cuenta en Instagram y luego podemos imprimir la cara en una impresora 3D. Quien, por cierto, está interesado, tengo un enlace en el dominio público; si de repente alguien quiere desbloquear el "iPhone" de alguien ... El chiste es que "iPhone" no se puede desbloquear, la calidad se reduce allí.

El perfil cerrado es una ventaja para la seguridad.

Esto es lo primero, y lo segundo ... Ya he tratado el hecho de que la información se obtiene principalmente del entorno del usuario. Pinté esta imagen en el año 17: el usuario promedio de las redes sociales rusas está adentro, tiene un promedio de 200-300 amigos, sus amigos son amigos y sus amigos son amigos de amigos. Gracias a las redes sociales por introducir los algoritmos de las cintas electrónicas "inteligentes", las cintas integrales supuestamente aumentarán la probabilidad de su encuentro con algún contenido interesante. Este es el número de personas que pueden ver el contenido que produce en cualquier momento aleatorio, incluso si su cuenta está limitada solo a los niveles superiores de privacidad (solo para amigos de amigos, etc.). Estos son amigos de amigos:

Gracias a las redes sociales por introducir los algoritmos de las cintas electrónicas "inteligentes", las cintas integrales supuestamente aumentarán la probabilidad de su encuentro con algún contenido interesante. Este es el número de personas que pueden ver el contenido que produce en cualquier momento aleatorio, incluso si su cuenta está limitada solo a los niveles superiores de privacidad (solo para amigos de amigos, etc.). Estos son amigos de amigos: Si alguien piensa que cuando elige ver "amigos de amigos" en "Mis publicaciones" en VK, tres apretones de manos son aproximadamente 800 mil personas, lo que en principio no es tan pequeño, pero depende de su contenido. Tal vez estás haciendo algunas transmisiones indecentes, y todos estos amigos de amigos pueden interactuar con este contenido. Uno de ellos puede volver a publicar algo en algún lugar, todas las personas tienen una cinta similar, que de hecho es más probable que se cancele, porque esto no es algo muy hospitalario. Por lo tanto, en cualquier momento, el contenido puede llegar a alguna parte.Ese año, VK lanzó perfiles aún muy cerrados, pero hasta ahora un número muy pequeño de personas se ha aprovechado de ellos (no diré qué, ¡pero pequeño!). Quizás algún día la gente piense en esto, realmente lo espero sinceramente. Toda la investigación está constantemente dirigida a ayudar a las personas a comprender la escala de los problemas. Porque, hasta que alguien toque específicamente algunas cosas terribles, nunca lo pensarán. Sigamos adelante.

Si alguien piensa que cuando elige ver "amigos de amigos" en "Mis publicaciones" en VK, tres apretones de manos son aproximadamente 800 mil personas, lo que en principio no es tan pequeño, pero depende de su contenido. Tal vez estás haciendo algunas transmisiones indecentes, y todos estos amigos de amigos pueden interactuar con este contenido. Uno de ellos puede volver a publicar algo en algún lugar, todas las personas tienen una cinta similar, que de hecho es más probable que se cancele, porque esto no es algo muy hospitalario. Por lo tanto, en cualquier momento, el contenido puede llegar a alguna parte.Ese año, VK lanzó perfiles aún muy cerrados, pero hasta ahora un número muy pequeño de personas se ha aprovechado de ellos (no diré qué, ¡pero pequeño!). Quizás algún día la gente piense en esto, realmente lo espero sinceramente. Toda la investigación está constantemente dirigida a ayudar a las personas a comprender la escala de los problemas. Porque, hasta que alguien toque específicamente algunas cosas terribles, nunca lo pensarán. Sigamos adelante.Las autoridades estatales no saben qué son los datos personales y no tienen prisa por dar una definición.

Cualquier especialista en el campo de la ley de datos personales siempre dice lo siguiente: nunca necesita combinar diferentes fuentes de datos, porque aquí tiene correos electrónicos (estos son solo datos personales con algunos identificadores anónimos), aquí está su nombre ... Si es combina todo, parece que se convertirán en datos personales. En general, sería correcto tocar este tema primero, pero creo que ya está inmerso en él y en saber, tal vez cómo funciona la ley.

De hecho, nadie sabe qué son los datos personales. Concepto importante! Cuando vengo a las agencias gubernamentales, digo: "Una botella de coñac para alguien que dice qué datos personales son". Y nadie puede decirlo. Por qué No porque sean estúpidos, sino porque nadie quiere asumir la responsabilidad. Porque si Roskomnadzor dice que se trata de datos personales, mañana alguien hará algo y tendrá la culpa; y son organismos ejecutivos y, en general, no deberían ser responsables de nada.

La conclusión es que la ley establece claramente que los datos personales son los datos por los cuales se puede identificar a una persona. Y allí se da un ejemplo: nombre, domicilio, número de teléfono. Pero todos sabemos que puede identificar a una persona tanto por la forma en que presiona los botones, como por la forma en que interactúa con la interfaz y por otros parámetros indirectos. Si alguien está interesado: en casi todas las áreas hay una gran cantidad de lagunas.

Identificadores que nos revelan

Aquí, por ejemplo, todos comenzaron a poner puntos para capturar direcciones de adormidera (¿seguro?) - fabricantes inteligentes (o no sé, codiciosos) de equipos móviles, como Apple y Google, introdujeron rápidamente algoritmos que producen una dirección de adormidera aleatoria para que no pueda fue identificar cuándo vas por la ciudad y enviar tu dirección de amapola a todos. Pero los tipos inteligentes incluso pensaron en la próxima historia.

Por ejemplo, puede obtener una licencia de un operador de telefonía móvil; habiendo obtenido una licencia de un operador móvil, tendrá acceso a tal cosa: se llama el protocolo SS7, por el cual verá una cierta transmisión de operadores móviles; Hay un montón de todo tipo de identificadores que no son datos personales. Antes de eso, era IMEI, y ahora, literalmente, alguien literalmente lo eliminó del idioma y decidió mantener en Rusia (tal iniciativa) una base unificada de estos "nombres". Ella parece estar allí, pero no obstante.

Hay, por ejemplo, un grupo de identificadores, por ejemplo, IMSI (Identificador de equipo móvil), que no son datos personales, ni están vinculados a otras cosas y, en consecuencia, se pueden guardar sin ningún enjuiciamiento legal, y luego con - intercambie estos identificadores para comunicarse con una persona más tarde.

La cultura de trabajar con datos personales es baja.

En general, la conclusión es que ahora todos están muy preocupados por combinar los datos de uno con el otro, y la mayoría de las empresas que hacen esta combinación a veces ni siquiera piensan en ello. Por ejemplo, entró un banco, celebró un acuerdo de confidencialidad con una empresa anotadora, echó a 100 mil de sus clientes ...

Y este banco no siempre tiene un acuerdo en el acuerdo sobre la transferencia de datos a terceros. Estos clientes escanearon algo allí, y no está claro a dónde fue esta base de datos, no fue - la mayoría de las empresas en Rusia no tienen una cultura de eliminación de datos ... - este "Excel" seguramente colgará en algún lugar de la secretaria de la computadora.

Nuestros datos se pueden vender con cada compra en la tienda.

Hay tantos esquemas que parecen ser casi legales (es decir, legales). Por ejemplo, la historia es la siguiente: de los 15 bancos rusos más grandes, solo dos son la puerta de enlace de SMS en sí: Tinkoff y Alpha, es decir, envían sus propios mensajes SMS. Otros bancos usan pasarelas SMS para enviar SMS a clientes finales. Estas puertas de enlace de SMS casi siempre tienen el derecho de analizar el contenido (como por seguridad y algunas conclusiones) para vender estadísticas agregadas más adelante. Estas puertas de enlace SMS son "amigables" con los operadores de datos fiscales que operan cheques.

Y resulta lo siguiente: usted vino al cajero, el operador de datos fiscales (ellos dieron, no dieron su número de teléfono, de alguna manera adjunto allí) ... recibe un SMS al número de teléfono, la puerta de enlace de estos SMS-OK ve los últimos 4 dígitos de la tarjeta y el número teléfono Sabemos en qué momento realizó una transacción desde el operador de datos fiscales, y en SMS sabemos (ahora) a qué número llegó la información sobre la cancelación de tal y tal suma de dinero con tales y cuatro últimos dígitos de la tarjeta. Los últimos cuatro dígitos de la tarjeta no son identificadores de usted, no violan la ley, porque no puede desanonimizar con ellos, el monto de la transacción tampoco lo es.

Pero si ha acordado con el operador de datos fiscales, ya sabe a qué hora (más o menos 5 minutos) este SMS debería llegar a usted. Por lo tanto, está rápidamente vinculado a su número de teléfono en la OFD, y su número de teléfono está vinculado a identificadores publicitarios, en general a todo, todo, todo. Por lo tanto, puede ser atrapado: vinieron a la tienda y luego le enviaron otras tonterías sin permiso. Creo que casi no hay nadie en esta sala que al menos una vez haya escrito una declaración al FAS por correo no deseado. Apenas allí ... Además de mí, probablemente.

Documentos: una forma arcaica pero efectiva de luchar por sus derechos

Funciona realmente genial. Es cierto que tendrá que esperar un año y medio, pero el FAS llevará a cabo una verificación: quién, cómo, a quién transmitió los datos, por qué dónde y así sucesivamente.

Pregunta de la audiencia (en adelante - H): - No hay FAS en Bielorrusia. Este es un país diferente.

AH: Sí, lo entiendo. Probablemente hay algún tipo de análogo ...

Las objeciones provienen de la audiencia.

AH: "Bien, mal ejemplo, basura". No es el punto. Entre mis amigos, no conozco a nadie que, en principio, sepa acerca de la existencia de una historia así: qué puedes escribir y luego trabajarán durante un año más tarde.

La segunda historia, que también está muy desarrollada en Rusia, pero creo que encontrarás un análogo en ti mismo. Realmente me gusta hacer esto cuando una agencia gubernamental no se comunica bien con usted, algún banco u otra cosa; usted dice: "Dame un pedazo de papel". Y escribe en una hoja de papel: "De acuerdo con el párrafo 14 de la 152a Ley Federal, le pido que procese los datos personales en papel". No sé exactamente cómo se hace esto en Bielorrusia, pero seguro que se está haciendo. Según la ley rusa, no tiene derecho a rechazar el servicio sobre la base de esto.

Incluso conozco a muchas personas que enviaron esto a Mail.ru y pidieron mantener un registro de sus datos personales en papel. Mail.ru luchó durante mucho tiempo por esto. Incluso conozco a un desarrollador de Yandex del que se bromeó: eliminaron su cuenta de VK y le enviaron un montón de capturas de pantalla impresas, y dijeron que le enviarían capturas de pantalla cada vez que quiera actualizar su página.

Es ridículo, pero sin embargo, es una alternativa real si alguien está realmente preocupado por los datos, por un lado ... Y por otro lado, el mismo ILV me dijo que este acuerdo sobre el procesamiento de datos personales es formal, y la ley prevé varios más opciones para dar este consentimiento. Y que, por ejemplo, fui invitado aquí a un evento, y si, por ejemplo, Human Constanta no puede concluir un acuerdo sobre el procesamiento de datos personales conmigo en el marco de las leyes rusas (porque el hecho de que llegué y acepté hablar es consentimiento para procesamiento de datos personales), de todos modos, toman estos permisos en papel. Pero el lanzacohetes me dijo tal cosa, como si no fuera un hecho en absoluto, que probablemente algún día caerían.

Espero que Rusia nunca cree un solo operador, Dios me perdone, por los datos personales, porque peor que poner todos los datos personales en una canasta, solo se puede poner en una canasta estatal. Porque FIG sabe lo que sucederá después con todo esto.

Las empresas intercambian datos personales y las leyes lo regulan libremente.

La mayoría de las empresas intercambian información, identificadores entre sí. Puede ser una tienda con un banco, y luego un banco con una red social, una red social con algo más ... Y al final, estas personas tienen una cierta masa crítica de conocimiento que puede usarse de alguna manera, y todo este conocimiento es cierto ahora están tratando de mantenerse de su lado. Pero, sin embargo, todavía entra en algún tipo de tráfico publicitario o en otro lugar.

Transferir datos a terceros es lo más divertido que puede ser, porque las leyes no describen qué tipo de terceros son a quienes generalmente deberían considerarse "terceros". Por cierto, esta es una frase muy común de los abogados estadounidenses: tienen terceros allí, ¿quién crees que son terceros: abuela, bisabuela? ... Incluso hubo un precedente en Estados Unidos cuando se divulgaron los datos de alguien, una persona demandó , y demostraron que esta persona, a través de varios amigos, está familiarizada con el propietario de los datos, una cierta cantidad de apretones de manos, trajeron una investigación sociológica extraña, por lo que demostraron que estas personas no pueden considerarse terceros entre sí. Es ridículo Pero el hecho de transferir tales datos es muy común.

Incluso si va al sitio donde se encuentra el mostrador para su identificación, este tiene el derecho de transferir los datos de este tráfico a algún lugar ("Clickstream", propietarios de plataformas de publicidad, "Pornhub", por ejemplo). "Pornhub", si alguno de ustedes es desarrollador web, vaya y vea cuántos píxeles de seguimiento hay en el sitio de "Pornhub". Simplemente entre: hay una gran cantidad de script Java cargado, como para mejorar el trabajo del sitio. De hecho, las cookies entre dominios se establecen allí, lo que simplemente no existe, porque esta información siempre es muy valorada en el mercado de clickstream.

"Facebook" se menea y no va a arrancar la máscara

Naturalmente, ninguno de los principales jugadores le dice a nadie quién y cómo vende datos. Debido a esto, por ejemplo, Europa ahora está tratando de demandar a Facebook. Justo después de la introducción de GDPR, la Unión Europea está intentando que Facebook obtenga su propia divulgación de algoritmos para revender datos a terceros.

Facebook no hace esto y declara públicamente que no, porque son una "corporación del mundo" (cito de la carta que me enviaron), están "en contra del uso malicioso de la tecnología" (especialmente si usted venta de reconocimiento facial al Kremlin). En general, la conclusión es que Facebook no hace esto de manera justa: su objetivo principal y, lo que es más importante, lo que sucederá tan pronto como se revele dicho mecanismo: será posible calcular realmente el margen publicitario, será posible comprender el costo real de los anuncios.

Condicionalmente, si Facebook le dice ahora que el costo de una pantalla publicitaria es de 5 rublos, y se lo vendemos por 3 (y, como, nos quedan dos rublos), y reciben condicionalmente el 5% de las ganancias de estas pantallas publicitarias. De hecho, esto no es 5%, sino 505, porque si aparece este algoritmo (a quién y cómo Facebook transmitió "clickstream", datos sobre visitas, datos de píxeles a varias redes publicitarias), resulta que ganan dinero mucho más de lo que dicen al respecto. Y el punto aquí no está en el dinero en sí, sino en el hecho de que el costo de un clic no es un rublo, sino, de hecho, centésimas de centavo.

En general, la conclusión es que todo el mundo está tratando de ocultar dicha transferencia, no importa: el tráfico publicitario y no publicitario, pero lo es. Desafortunadamente, uno no puede reconocer esto legalmente de ninguna manera, porque las compañías son privadas, y todo lo que hay dentro de ellas es su derecho privado y su secreto comercial. Pero a menudo surgieron historias similares allí.

Los narcotraficantes son predecibles y "abrasadores" en Avito

Última foto de esta presentación. Es divertido, y su esencia es que hay ciertas categorías de personas que están muy preocupadas por sus datos personales. Y eso es bueno, de verdad! Este ejemplo trata sobre una categoría de personas como traficantes de drogas. Parece que las personas que deben estar muy preocupadas por sus datos personales ...

Este es un estudio realizado a principios de ese año bajo la supervisión de las autoridades competentes. Sí, este es un guión que recibió dinero para comprar drogas en "Telegram" y "Torah", pero solo para aquellas personas que pudieron ser identificadas.

De hecho, casi todos los narcotraficantes de Moscú están quemando que su número de teléfono generalmente no se encuentra en ninguna fuente pública, pero tarde o temprano venderán algo en Avito, para que pueda entender la ubicación aproximada de estas personas. La conclusión es que los puntos rojos son donde viven las personas, y los puntos verdes son donde van para dejar que sepas qué. Esta fue una parte del algoritmo que predijo el despliegue de los servicios de patrulla, pero estos tipos de Moscú siempre intentan desaparecer diagonalmente.

Creen que si viven desde arriba a la izquierda, entonces deberían ir a la derecha y nunca los encontrarán allí. Te estoy diciendo que si estás tratando de esconderte de los algoritmos ubicuos, la mejor opción es cambiar el modelo de comportamiento: configurar un "Hostery" para aleatorizar visitas, posesiones, etc. Sí, Dios mío, incluso hay algoritmos, complementos que cambian el tamaño del navegador en un par de píxeles para que sea imposible firmar, contar la huella digital del navegador e identificarte de alguna manera.

Lo tengo todo Si tiene preguntas, hagámoslo. Aquí hay un enlace a la presentación.

Pregunta de la audiencia (H): - Por favor, dígame, desde el punto de vista del uso de "Torá", desde el punto de vista del seguimiento del tráfico ... ¿Lo recomienda?

Es difícil de ocultar, pero puedes

AH: "Thor?" No hay "Thor", en ninguna forma. Es cierto, no sé cómo en Bielorrusia, en Rusia, en ningún caso, no vaya allí, porque casi la mayoría de los "nodos de gracia" verificados de repente agregan algunos paquetes a su tráfico. No sé cuáles, pero si nos fijamos: hay "nodos" que marcan el tráfico, no está claro quién hace esto, con qué fines, pero alguien lo marca en el encabezado para que pueda comprenderlo más adelante. En Rusia, todo el tráfico ahora se almacena, incluso si se almacena en forma encriptada, y todos los Spring Packet controlan el hecho de que el tráfico encriptado está almacenado, pero permanece marcado, es decir, no se puede usar, no se puede descifrar ...

Z:

Z: - En Europa, se ha almacenado durante mucho tiempo, diez años, probablemente.

AH: Sí, lo entiendo. Todos se ríen de él, como si almacenas https que son imposibles de leer. No puede leer el contenido, pero puede comprender de dónde provienen los paquetes con ciertos algoritmos: por el peso de los paquetes, por la longitud, etc. Y cuando tienes a todos los proveedores bajo el capó, tienes, en consecuencia, todo el equipo principal y todos los pasaportes ... En general, ¿entiendes de lo que estoy hablando?

Z: - ¿Qué navegador recomiendas usar?

AH: "¿Para el Thor?"

Z: - No, en absoluto.

AH: - Bueno, no lo sé. De hecho, uso Chrome, pero solo porque el panel del desarrollador es el más conveniente allí. Si de repente necesito ir a algún lado, iré a un café. Es cierto que no es necesario iniciar sesión en una tarjeta SIM real.

Z:

Z: - Hablaste de algunos estudiantes. ¿Enseñas en algún lugar o conduces algunos cursos?

AH: Sí, tenemos un programa de maestría en periodismo de datos. Capacitamos a periodistas para recopilar datos, analizarlos; aquí realizan periódicamente dicha investigación.

No hay aplicaciones seguras

Z: - En Facebook, Vkontakte no es seguro comunicarse con amigos, para no tener publicidad contextual más tarde. ¿Cómo aumentar la seguridad?

AH: - La pregunta es qué considera usted un nivel aceptable de seguridad. En principio, la palabra "seguro" no lo es. La pregunta es qué crees que está permitido. Algunos consideran aceptable intercambiar fotos íntimas a través de Facebook, y algunos oficiales de inteligencia creen que todo lo que se dijo por boca, incluso a la persona más cercana, ya es inseguro. Si no desea que la red social sepa algo sobre esto, entonces sí, es mejor no escribir sobre eso. No conozco aplicaciones seguras. Me temo que no están allí. Y esto es normal desde el punto de vista de que cualquier propietario de cualquier aplicación necesita monetizarla de alguna manera, incluso si esta aplicación es gratuita o algún tipo de medio. Parece ser gratis, pero aún necesita vivir de algo. Por lo tanto, no hay nada seguro. Solo tienes que decidir por ti mismo, por así decirlo, lo que más te convenga.

Z:

Z: - ¿Qué usas?

AH: - ¿Redes sociales?

Z: - De los mensajeros.

AH: - De los mensajeros, utilizo el principal mensajero estatal de la Federación de Rusia: "Telegram".

Z:

Z: - "Viber". ¿Está a salvo?

AH: Escucha, no soy muy bueno con los mensajeros. Honestamente, no creo en la seguridad, no creo en nada, porque probablemente sería muy extraño. Aunque Telegram es algo así como el código abierto, y se divulgan sus algoritmos de cifrado. Pero esto también es muy complicado, porque el cliente de código abierto está allí y nadie ha visto los servidores. Creo que no: hay una gran cantidad de spam, bots, etc. en Viber. Los higos lo saben. Me parece que todo esto no funciona muy bien.

¿Quién es más peligroso: las corporaciones o el estado?

Anfitrión (Q): - Y tengo una pregunta para ti. Mire, habló de esto un par de veces de pasada: que el estado ... Demasiados datos no son muy buenos ... Una corporación tiene demasiados datos. Bueno, es solo vida, ¿eh? Entonces, ¿quién tiene más miedo: las corporaciones o el estado?

¿Dónde están las trampas? AH:- Esta es una pregunta muy difícil. Está bordeado. Barrera ética compleja. Un hombre, si no tiene nada que temer, si no violó la ley, en principio, ¿por qué necesita privacidad? Aunque no lo creo, este estado lo cree así. Tal vez hay algo de verdad en esto. Escucha, tengo mucho miedo a los hackers, algún tipo de estaño. De hecho, la lata más grande que vi en mi vida (de todo este tema): hace aproximadamente un año y medio o dos, un pedófilo fue atrapado en los suburbios de Moscú y durante las acciones de investigación se encontraron varios tutoriales en Python en su computadora, guiones Api VK. Recopiló las cuentas de las chicas, analizó cuál de ellas está cerca, recopiló, el contenido que ellas ... En resumen, ya entiendes. Esta es la lata más grande que he visto. Y realmente tengo miedo de esto, que en un buen momento a alguien le gustará algo así.Otro pequeño "empleado de oficina": la Organización Europea de Seguridad del Estado hizo un informe ese año, que en algún lugar alrededor del 20 por ciento, un aumento del 25 por ciento en el número de robos de cuentas bancarias cuando se planteó una pregunta secreta. Solo piense en su pregunta secreta en el banco ahora, y piense si puedo encontrar la respuesta de fuentes abiertas. Si el apellido de soltera de su madre está allí o su plato favorito ... En general, las personas analizaron las cuentas, en base a esto entendieron el apodo de su mascota favorita, algo así ...Z: - ¿Dijiste que las empresas, las corporaciones recopilan la información necesaria utilizando algoritmos? ¿Probablemente sabes cómo?AH:- Hubo un movimiento de personas que en un momento condujeron fotografías a través de un filtro especial, por lo que este filtro interrumpe el análisis de las imágenes, por lo que más tarde sería imposible identificar a estas personas más tarde. Entonces te di un ejemplo de que Facebook estaba luchando con la criptografía de mensajes. Y si esto aparece y se generaliza, las redes sociales seguramente lucharán contra esto. Además, el reconocimiento de patrones ahora funciona muy bien, y limita con el hecho de que ese nivel es suficiente para "romper" esta foto (para "romper" el algoritmo que reconoce estas imágenes). Lo más probable es que no haya nada claro. No será.Todos los tipos de filtros de falla funcionan bien si se trata de un sesgo directo fuerte en la mitad de la foto. Su cuenta adquirirá todos los colores de LSD. Teóricamente, no creo que sea muy aterrador si Facebook, por ejemplo, descubre qué tipo de automóvil tengo, probablemente si no inicio sesión en el automóvil a través de Facebook.

AH:- Esta es una pregunta muy difícil. Está bordeado. Barrera ética compleja. Un hombre, si no tiene nada que temer, si no violó la ley, en principio, ¿por qué necesita privacidad? Aunque no lo creo, este estado lo cree así. Tal vez hay algo de verdad en esto. Escucha, tengo mucho miedo a los hackers, algún tipo de estaño. De hecho, la lata más grande que vi en mi vida (de todo este tema): hace aproximadamente un año y medio o dos, un pedófilo fue atrapado en los suburbios de Moscú y durante las acciones de investigación se encontraron varios tutoriales en Python en su computadora, guiones Api VK. Recopiló las cuentas de las chicas, analizó cuál de ellas está cerca, recopiló, el contenido que ellas ... En resumen, ya entiendes. Esta es la lata más grande que he visto. Y realmente tengo miedo de esto, que en un buen momento a alguien le gustará algo así.Otro pequeño "empleado de oficina": la Organización Europea de Seguridad del Estado hizo un informe ese año, que en algún lugar alrededor del 20 por ciento, un aumento del 25 por ciento en el número de robos de cuentas bancarias cuando se planteó una pregunta secreta. Solo piense en su pregunta secreta en el banco ahora, y piense si puedo encontrar la respuesta de fuentes abiertas. Si el apellido de soltera de su madre está allí o su plato favorito ... En general, las personas analizaron las cuentas, en base a esto entendieron el apodo de su mascota favorita, algo así ...Z: - ¿Dijiste que las empresas, las corporaciones recopilan la información necesaria utilizando algoritmos? ¿Probablemente sabes cómo?AH:- Hubo un movimiento de personas que en un momento condujeron fotografías a través de un filtro especial, por lo que este filtro interrumpe el análisis de las imágenes, por lo que más tarde sería imposible identificar a estas personas más tarde. Entonces te di un ejemplo de que Facebook estaba luchando con la criptografía de mensajes. Y si esto aparece y se generaliza, las redes sociales seguramente lucharán contra esto. Además, el reconocimiento de patrones ahora funciona muy bien, y limita con el hecho de que ese nivel es suficiente para "romper" esta foto (para "romper" el algoritmo que reconoce estas imágenes). Lo más probable es que no haya nada claro. No será.Todos los tipos de filtros de falla funcionan bien si se trata de un sesgo directo fuerte en la mitad de la foto. Su cuenta adquirirá todos los colores de LSD. Teóricamente, no creo que sea muy aterrador si Facebook, por ejemplo, descubre qué tipo de automóvil tengo, probablemente si no inicio sesión en el automóvil a través de Facebook.La Ley del Olvido funciona, pero no en Internet

Z: - ¿Encontró a un usuario que lo haría respetarlo, eliminarlo y obtener acceso? Está operando con grandes cantidades de datos, probablemente notificándolo. La gente puede contactarlo. Cuanto por ciento AH: - Ahora lo diré. Ahora será realmente interesante. Ahora contaré cuántas personas iniciarán sesión, porque después del evento, el 15-20% siempre inicia sesión, llena un formulario para eliminar datos, hay uno. En realidad, esto es alrededor del 7-8% de las cuentas cerradas que no analizamos, y aproximadamente 5 de cada mil personas que solicitan eliminar sus datos. Esto es muy pequeño, incluso en mi humilde opinión.El problema aquí es este: existe la ley del olvido. Pero la ley sobre el olvido, al menos en Rusia, se aplica legalmente solo a los motores de búsqueda. Dice directamente: motores de búsqueda. Y esa es la eliminación de solo enlaces a materiales, no los materiales en sí. En realidad, para eliminar algo de Internet, tendrá que evadir todas estas fuentes, por lo que básicamente no creo en ello. Intentamos advertir a los usuarios sobre lo que debe pensar antes de publicar.Hasta ahora, este porcentaje es muy pequeño: 5-7 personas de cada miles. Por cierto, sobre la ley sobre el olvido: todos conocen un caso tan genial "Sechin contra RBC". La ley sobre el olvido funcionó, el artículo fue eliminado, pero está en todas partes. Usted comprende que si algo llegó a Internet, nunca desaparecerá de allí.

AH: - Ahora lo diré. Ahora será realmente interesante. Ahora contaré cuántas personas iniciarán sesión, porque después del evento, el 15-20% siempre inicia sesión, llena un formulario para eliminar datos, hay uno. En realidad, esto es alrededor del 7-8% de las cuentas cerradas que no analizamos, y aproximadamente 5 de cada mil personas que solicitan eliminar sus datos. Esto es muy pequeño, incluso en mi humilde opinión.El problema aquí es este: existe la ley del olvido. Pero la ley sobre el olvido, al menos en Rusia, se aplica legalmente solo a los motores de búsqueda. Dice directamente: motores de búsqueda. Y esa es la eliminación de solo enlaces a materiales, no los materiales en sí. En realidad, para eliminar algo de Internet, tendrá que evadir todas estas fuentes, por lo que básicamente no creo en ello. Intentamos advertir a los usuarios sobre lo que debe pensar antes de publicar.Hasta ahora, este porcentaje es muy pequeño: 5-7 personas de cada miles. Por cierto, sobre la ley sobre el olvido: todos conocen un caso tan genial "Sechin contra RBC". La ley sobre el olvido funcionó, el artículo fue eliminado, pero está en todas partes. Usted comprende que si algo llegó a Internet, nunca desaparecerá de allí.,

Z: - ¿Cree que las personas que eliminan sus cuentas y tratan de convertirse en un "agujero negro" estarán en una posición más desventajosa en relación con otros agentes económicos? AH: - Muy probablemente, sí, esta posición no será rentable para ellos. Hay un montón de todo tipo de descuentos, ofertas que dependen de ellos. Pero, teóricamente, si una persona elimina una cuenta ahora ... Es popular entre todos los extremistas cuando eliminan una cuenta y hacen una falsificación, pero continúan interactuando con el mismo contenido; esta persona, nuevamente, puede ser identificada (especialmente si está dentro de la misma red social , desde una computadora, generalmente es una pregunta); elemental por el modelo de consumo de contenido será posible encontrar a esta persona si existe tal tarea.Espero que en los próximos 5 años aparezca algún tipo de tecnología para monetizar estos datos, cuando una persona realmente pueda pagar dinero: usted pagará y nosotros no usaremos sus datos. Y creo que si se introduce una suscripción en algún Instagram, nadie la usará, por lo que la alternativa es pagar a los usuarios por sus datos. Pero esto no es muy pronto, porque el lobby de los hombres corporativos que dan miedo no permitirá que se apruebe dicha ley, aunque sería divertido. Pero el punto aquí es que es imposible evaluar el valor real de los datos de una persona en un momento determinado en el tiempo.

AH: - Muy probablemente, sí, esta posición no será rentable para ellos. Hay un montón de todo tipo de descuentos, ofertas que dependen de ellos. Pero, teóricamente, si una persona elimina una cuenta ahora ... Es popular entre todos los extremistas cuando eliminan una cuenta y hacen una falsificación, pero continúan interactuando con el mismo contenido; esta persona, nuevamente, puede ser identificada (especialmente si está dentro de la misma red social , desde una computadora, generalmente es una pregunta); elemental por el modelo de consumo de contenido será posible encontrar a esta persona si existe tal tarea.Espero que en los próximos 5 años aparezca algún tipo de tecnología para monetizar estos datos, cuando una persona realmente pueda pagar dinero: usted pagará y nosotros no usaremos sus datos. Y creo que si se introduce una suscripción en algún Instagram, nadie la usará, por lo que la alternativa es pagar a los usuarios por sus datos. Pero esto no es muy pronto, porque el lobby de los hombres corporativos que dan miedo no permitirá que se apruebe dicha ley, aunque sería divertido. Pero el punto aquí es que es imposible evaluar el valor real de los datos de una persona en un momento determinado en el tiempo.Facebook - chicos con fugas

Z: Buenas tardes. Más recientemente, hubo noticias de que Facebook tiene la intención de integrar todos sus proyectos, incluidos Instagram y Facebook, Votsapp, etc. ¿Cómo, en su opinión, desde el punto de vista de los datos personales, cuando ahora en mi teléfono inteligente estos programas se cuelgan por separado, pero todavía pertenecen a Facebook? ¿Qué sucederá después? AH: - Lo entiendo. Legalmente, pertenecen a Facebook, y él puede unirlos incontrolablemente dentro de sí mismo, por lo que creo que nada cambiará. Lo único ahora es hackear una aplicación para obtener todo de inmediato. Y Facebook ... espero que se vean. Chicos asustadizos en general en todos los lugares.

AH: - Lo entiendo. Legalmente, pertenecen a Facebook, y él puede unirlos incontrolablemente dentro de sí mismo, por lo que creo que nada cambiará. Lo único ahora es hackear una aplicación para obtener todo de inmediato. Y Facebook ... espero que se vean. Chicos asustadizos en general en todos los lugares. Recientemente, ha aparecido mucha información sobre esto, sobre filtraciones de datos de Facebook. Lo mismo apareció no porque Facebook comenzó a perder repentinamente estos datos, sino porque el GDPR ahora obliga a la compañía a advertir por adelantado. Y la mayor penalización es si se produjo la fuga, y la compañía no la mantuvo y, por lo tanto, Facebook ahora está hablando de eso. Esto no significa que antes estas filtraciones de datos no lo fueran.Z: Hola. Tengo una pregunta sobre el almacenamiento de datos. Ahora cada estado está introduciendo una ley para garantizar que los datos de los ciudadanos se almacenen en el territorio de ese estado. ¿Qué condición es suficiente observar para cumplir con esta ley, para algún tipo de aplicación internacional? ... Aquí, por ejemplo, Facebook: hay una base de datos ...

Recientemente, ha aparecido mucha información sobre esto, sobre filtraciones de datos de Facebook. Lo mismo apareció no porque Facebook comenzó a perder repentinamente estos datos, sino porque el GDPR ahora obliga a la compañía a advertir por adelantado. Y la mayor penalización es si se produjo la fuga, y la compañía no la mantuvo y, por lo tanto, Facebook ahora está hablando de eso. Esto no significa que antes estas filtraciones de datos no lo fueran.Z: Hola. Tengo una pregunta sobre el almacenamiento de datos. Ahora cada estado está introduciendo una ley para garantizar que los datos de los ciudadanos se almacenen en el territorio de ese estado. ¿Qué condición es suficiente observar para cumplir con esta ley, para algún tipo de aplicación internacional? ... Aquí, por ejemplo, Facebook: hay una base de datos ...

¿Cómo cumplir con estas condiciones?

AH: - Escucha, legalmente es suficiente para ti simplemente alquilar un servidor en este país y poner algo en él. El problema es que no hay una autoridad reguladora competente. Los datos de Facebook no están en Rusia. Roskomnadzor pelea con ellos, peleas, peleas, peleas ... Facebook tiene una parte de los servidores donde se encuentra la interfaz de este Facebook, y es imposible verificar dónde se encuentran realmente los datos, cómo se sincronizan.Z: - ¿Verificar el tráfico? AH: - ¿Verificar el tráfico?

AH: - ¿Verificar el tráfico? Si

Pero entonces el tráfico puede ir a algún punto troncal. Además, entre los servidores puede haber algo como una VPN u otra cosa. Teóricamente, de ninguna manera es posible verificar que, por ejemplo, un administrador del sistema en un punto no ingresa a este servidor y no recoge algo de allí. Es decir, esta ley no se hizo para proteger los datos, sino para permitir a las empresas abrir oficinas de representación, pagar impuestos y almacenar hierro en el país. Pero en mi opinión, esta es una especie de iniciativa muy extraña, para ser honesto.Z: - Es decir, ¿es suficiente para verificar realmente la interfaz?AH:Alguien puede acudir a usted y verificar que sus datos estén allí. Pero puede mostrar algún tipo de "exel", y nadie puede comprobarlo, casi nadie lo comprobará. Ahora simplemente miran las direcciones IP: que la dirección IP asociada con el dominio se encuentra en el país, no verifican más. Ahora, probablemente, vendrán a revisarme.No hay servicios en los que pueda confiar al 100%, pero las personas decentes no tienen nada que temer.

Z: - Tales noticias, reimpresas en muchos lugares: desde "Microsoft" el tipo lo publicó, hizo un servicio para verificar su ...AH: - Algo así como: ¿no se han filtrado sus contraseñas? De hecho, después de las mismas filtraciones en Facebook, el mismo Facebook siempre lanza algún tipo de sitios de respaldo donde puede verificar que no ingresó a esta base de datos; nuevamente, GDPR lo requiere. Es decir, si no haces tal cosa, entonces no estarás muy bien. Por lo tanto, todos ahora presentan estos proyectos como "esta es nuestra iniciativa"; de hecho, la ley lo requiere. De hecho, esto es algo muy bueno, pero realmente no confiaría en servicios de verificación similares si necesita enviar algo más complicado que su contraseña allí, porque muchas personas tienen las mismas contraseñas.W:- Allí simplemente ingresas un correo electrónico, y ya dicen cuántas veces estuvo comprometido ...AH: - Realmente no confío en esas cosas, porque vincularlo a este navegador a una cuenta real es muy fácil. Especialmente si utiliza los servicios de las mismas personas que lanzaron este sitio. Fue como ese año cuando Facebook envió: si tus fotos íntimas se filtraron a Facebook, nos las envías y verificaremos dónde se mencionaron.No sé qué tipo de pesadilla de relaciones públicas es y quién lo inventó en Facebook, pero realmente sucedió. Querían comparar si nadie reenvía tu desnudez en mensajes privados. En principio, esto persigue buenos objetivos, pero lo más extraño posible. No confiaría en eso.W:- Y una pregunta más. Para el usuario promedio, ¿qué tan altos son los riesgos de fugas? Riesgos de daños por fugas. AH: - Te entiendo. Depende de qué datos almacenar. Creo que no muy alto. Lo peor es que si los correos electrónicos y las contraseñas fluyen en algún lugar, y tiene esta contraseña en todas partes, entonces sí. En general, creo que los usuarios no deberían temerle a nada. Pero si, por supuesto, no almacenan ningún desmembramiento en el correo de Google. Hubo muchos ejemplos.La historia más famosa está en Google, cuando una niña fue secuestrada en Utah, no se la pudo encontrar, y en un momento, los secuestradores le enviaron fotos en un archivo adjunto. Y Google, escaneando este archivo adjunto, encontró signos de pornografía infantil. Todos encontrados Y todavía se las ingeniaron en Google para demandar por violar el secreto de la correspondencia. Esta prueba tomó mucho tiempo. Sin embargo, creo que un usuario común no tiene nada que temer si no carga, por ejemplo, su pasaporte en el dominio público. Esta es una historia doble, dependiendo de qué tipo de datos y qué tipo de usuario. Tal vez ahora, está bien, pero después de 15 años, cuando se convierta en algún tipo de oficial, algunos de sus materiales aparecerán.

AH: - Te entiendo. Depende de qué datos almacenar. Creo que no muy alto. Lo peor es que si los correos electrónicos y las contraseñas fluyen en algún lugar, y tiene esta contraseña en todas partes, entonces sí. En general, creo que los usuarios no deberían temerle a nada. Pero si, por supuesto, no almacenan ningún desmembramiento en el correo de Google. Hubo muchos ejemplos.La historia más famosa está en Google, cuando una niña fue secuestrada en Utah, no se la pudo encontrar, y en un momento, los secuestradores le enviaron fotos en un archivo adjunto. Y Google, escaneando este archivo adjunto, encontró signos de pornografía infantil. Todos encontrados Y todavía se las ingeniaron en Google para demandar por violar el secreto de la correspondencia. Esta prueba tomó mucho tiempo. Sin embargo, creo que un usuario común no tiene nada que temer si no carga, por ejemplo, su pasaporte en el dominio público. Esta es una historia doble, dependiendo de qué tipo de datos y qué tipo de usuario. Tal vez ahora, está bien, pero después de 15 años, cuando se convierta en algún tipo de oficial, algunos de sus materiales aparecerán.¿Cómo funciona con el estado?

Z: Gracias. Usted habló un poco acerca de investigar para el estado, los organismos estatales, los servicios y trabajar con ellos. Tal vez un poco más sobre algunos proyectos relevantes. Aún más, si puede, sobre ... Dos preguntas: la primera, proyectos relevantes, y la segunda, ¿hubo alguna de esas propuestas de los servicios públicos ...AH: - Indecente! Z: Sí. Cuando pensabas: tal vez no deberías hacer esto.AH:"Te lo diré". Les digo esto a todos. Hemos estado maldiciendo con esta persona en Twitter durante mucho tiempo. Del equipo de Milonov en Twitter, de alguna manera recibí una pregunta sobre cómo encontrar maestros que vean porno gay. Inmediatamente dijimos que no. Pero hay algunas, a menudo llegan cartas, y muy a menudo están relacionadas con algunos opositores, manifestaciones. No tratamos con tales tonterías, ya estamos empapados de mierda. No soy tímido al respecto.Tenemos la siguiente política con respecto al "gobierno": desarrollamos software, software para reconstrucción tridimensional, reconocimiento facial, análisis de datos. Es muy difícil decir qué están haciendo exactamente, pero de los modelos es la predicción de delitos, lo que está relacionado con la seguridad del estado dentro de la ciudad, el traslado de personas, el geomarketing, etc. Desde la colocación de objetos urbanos hasta la identificación de pedófilos, violadores, maníacos y todo tipo de malos.Honestamente, no participamos en ninguna oposición. Tal vez no nos lo cuenten en persona. De hecho, este es un problema muy grande: la cooperación con el "estado", porque no siempre explican qué tipo de tarea. Te dicen: crea un software para identificar a las amas de casa, y en realidad van a hacer algo más con él: todo se descompone allí.Además, el estado es un cliente muy interesante y extraño que constantemente intenta insertar unos tres centavos en su investigación, y a menudo sus enfoques y comprensión del aprendizaje automático son muy superficiales. Por ejemplo, tengo una conferencia separada sobre errores de aprendizaje automático. Siempre cito allí como ejemplo, cuando creamos un sistema de pronóstico del crimen en la Región de Moscú, el cliente dijo: donde se venden sandías, aumente el factor cuatro veces. Y luego resultó que los lugares de venta de nifig sandías no eran criminales. Es simplemente el error que una persona trae sus pensamientos.En resumen, el estado es un cliente genial, hay muchas tareas interesantes. La mayoría se reduce a modelos de predicción similares para algo. Muy a menudo se trata de algún tipo de infraestructura urbana.W:- ¿Hay alguna fuente donde pueda rastrear su investigación? Mucha información Según tengo entendido, todavía queda mucho por la borda. Sus páginas, algo más ...AH: - No tengo páginas personales.Z: - ¿Probablemente, Facebook ya ha sido cerrado?AH: Hace unos cuatro meses hubo una historia: nos enviaron cartas tan grandes que "eres un fanático, vendes todo al Kremlin, violas todas las reglas de Facebook". Incluso se le envió una carta a mi perro: "Hola, Mars blue-corgi, ¡estás recopilando datos!" Y así sucesivamente. Escucha, tenemos un cambio de marca ahora. En dos o tres semanas tenemos un sitio web y todo se actualizará. Puedes verlo Pero somos muy vagos solo en este sentido.

Z: Sí. Cuando pensabas: tal vez no deberías hacer esto.AH:"Te lo diré". Les digo esto a todos. Hemos estado maldiciendo con esta persona en Twitter durante mucho tiempo. Del equipo de Milonov en Twitter, de alguna manera recibí una pregunta sobre cómo encontrar maestros que vean porno gay. Inmediatamente dijimos que no. Pero hay algunas, a menudo llegan cartas, y muy a menudo están relacionadas con algunos opositores, manifestaciones. No tratamos con tales tonterías, ya estamos empapados de mierda. No soy tímido al respecto.Tenemos la siguiente política con respecto al "gobierno": desarrollamos software, software para reconstrucción tridimensional, reconocimiento facial, análisis de datos. Es muy difícil decir qué están haciendo exactamente, pero de los modelos es la predicción de delitos, lo que está relacionado con la seguridad del estado dentro de la ciudad, el traslado de personas, el geomarketing, etc. Desde la colocación de objetos urbanos hasta la identificación de pedófilos, violadores, maníacos y todo tipo de malos.Honestamente, no participamos en ninguna oposición. Tal vez no nos lo cuenten en persona. De hecho, este es un problema muy grande: la cooperación con el "estado", porque no siempre explican qué tipo de tarea. Te dicen: crea un software para identificar a las amas de casa, y en realidad van a hacer algo más con él: todo se descompone allí.Además, el estado es un cliente muy interesante y extraño que constantemente intenta insertar unos tres centavos en su investigación, y a menudo sus enfoques y comprensión del aprendizaje automático son muy superficiales. Por ejemplo, tengo una conferencia separada sobre errores de aprendizaje automático. Siempre cito allí como ejemplo, cuando creamos un sistema de pronóstico del crimen en la Región de Moscú, el cliente dijo: donde se venden sandías, aumente el factor cuatro veces. Y luego resultó que los lugares de venta de nifig sandías no eran criminales. Es simplemente el error que una persona trae sus pensamientos.En resumen, el estado es un cliente genial, hay muchas tareas interesantes. La mayoría se reduce a modelos de predicción similares para algo. Muy a menudo se trata de algún tipo de infraestructura urbana.W:- ¿Hay alguna fuente donde pueda rastrear su investigación? Mucha información Según tengo entendido, todavía queda mucho por la borda. Sus páginas, algo más ...AH: - No tengo páginas personales.Z: - ¿Probablemente, Facebook ya ha sido cerrado?AH: Hace unos cuatro meses hubo una historia: nos enviaron cartas tan grandes que "eres un fanático, vendes todo al Kremlin, violas todas las reglas de Facebook". Incluso se le envió una carta a mi perro: "Hola, Mars blue-corgi, ¡estás recopilando datos!" Y así sucesivamente. Escucha, tenemos un cambio de marca ahora. En dos o tres semanas tenemos un sitio web y todo se actualizará. Puedes verlo Pero somos muy vagos solo en este sentido.¿Cómo puedo determinar la confiabilidad de una VPN?