Darren Kitchen: Buenas tardes, estamos al margen de la conferencia DefCon en el pabellón del grupo de hackers Hack 5, y quiero presentarles a uno de mis hackers favoritos, DarkMatter, con su nuevo desarrollo llamado WiFi Kraken.

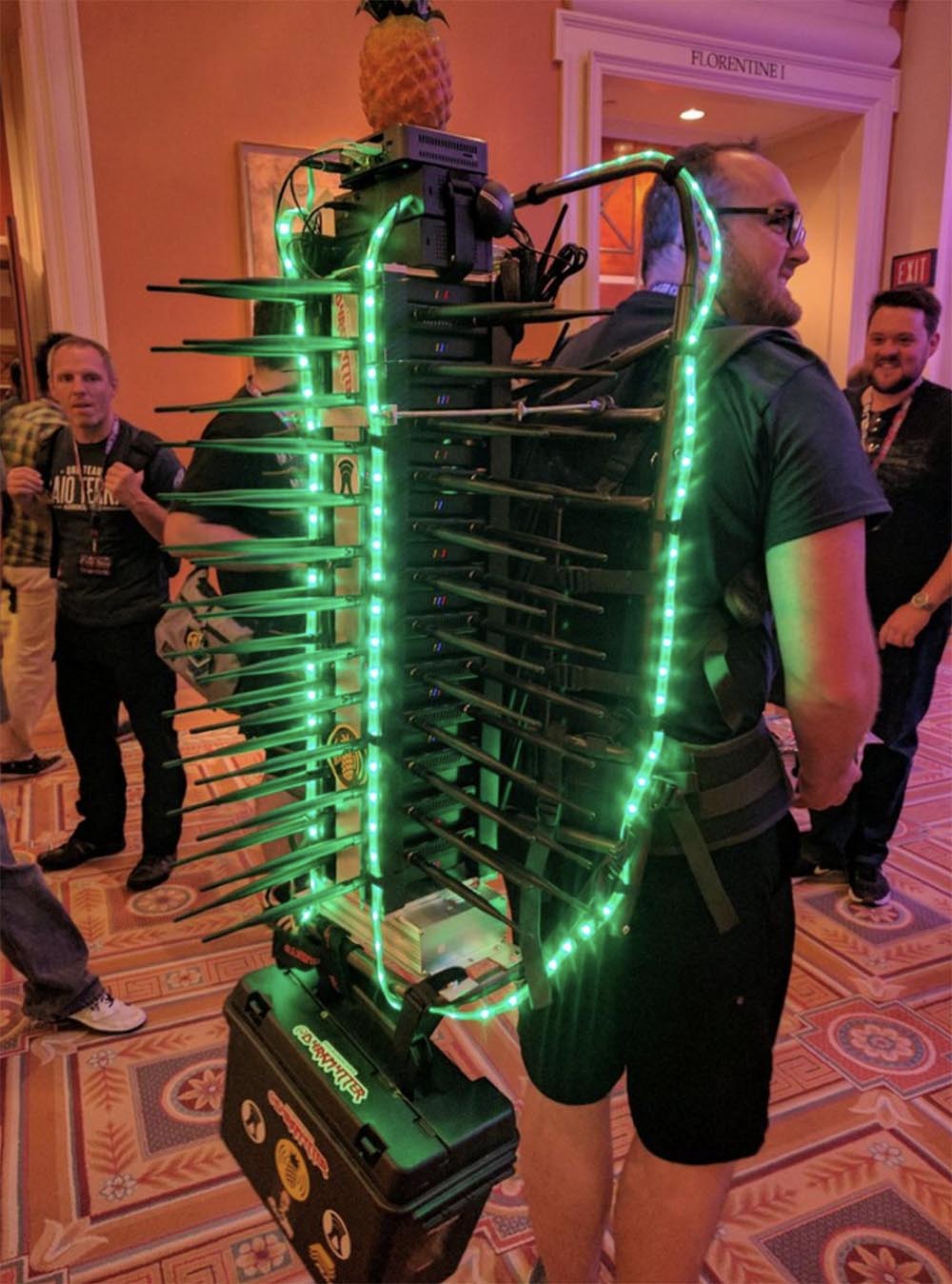

La última vez que nos conocimos, tenías una mochila enorme con un "Cactus" cubierto con una piña, ¡y en general era una locura!

Nota del traductor: Mike colocó una verdadera piña en su dispositivo Cactus, un toque de WiFi Pineapple, un dispositivo hacker para interceptar comunicaciones inalámbricas, vea la foto de la conferencia BlackHat-2017.

Mike Spicer: Sí, ¡tiempos absolutamente locos! Entonces, este proyecto se ejecuta bajo el hashtag WiFi Kraken y representa una nueva generación de tecnología en el campo de monitoreo de redes inalámbricas. Cuando creé WiFi Cactus, adquirí muchas habilidades y decidí dar vida a este conocimiento, utilizándolo para lograr objetivos prácticos en un nuevo proyecto. ¡Hoy te presento a Kraken!

Darren Kitchen: ¿y qué es este Kraken? ¿Para qué sirve y para qué sirve este desarrollo?

Mike Spicer: el objetivo es poder capturar todos los datos a la vez, los 50 canales de comunicación inalámbrica WiFi en el rango de 2,4 a 5 gigahercios, y al mismo tiempo.

Darren Kitchen: ¿por qué no usas un solo canal de radio para interceptar todos los datos?

Nota del traductor: Mike Spicer es el creador de WiFi Cactus, un dispositivo para monitorear 50 canales inalámbricos utilizados por dispositivos móviles ubicados dentro de un radio de 100 m. WiFi Cactus se presentó por primera vez al público en la conferencia BlackHat el 27 de julio de 2017. Enlace fuente:

https: //blog.adafruit.com/2017/08/02/wificactus-when-you-need-to-know-about-hackers-wearablewednesday/

Mike Spicer:

Mike Spicer: Esto es bastante problemático. Mire la situación en la que nos encontramos ahora: en esta sala puede haber fácilmente 200-300 personas con un montón de dispositivos que se comunican en diferentes canales. Si escucho solo un canal, puedo omitir alguna información importante transmitida en ese momento en otro canal. Si intenta escuchar todos los canales, debe pasar mucho tiempo saltando de un canal a otro. Cactus resuelve este problema permitiéndole escuchar todos estos canales simultáneamente.

Darren Kitchen: ¿a qué problemas se enfrentó Kraken?

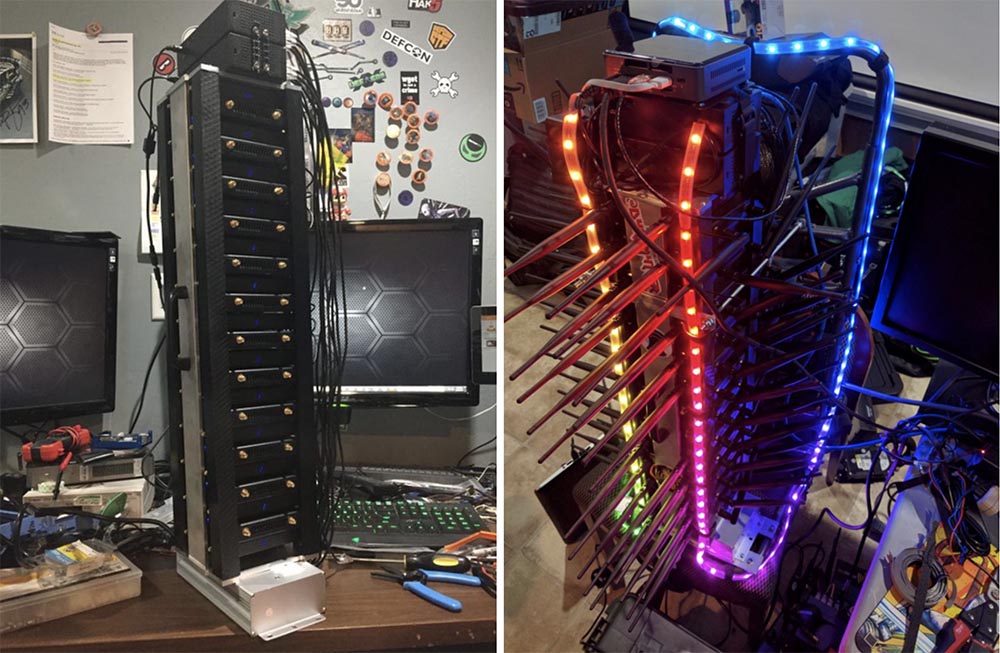

Mike Spicer: Uno de los mayores problemas fue el puerto Ethernet de 100 megabits, que conecté a mi dispositivo y cuyo ancho de banda no me convenía. Cuando tiene 2 radios que hacen 300 megabits usando módulos de radio finales 802.11, empujar demasiados datos limita significativamente el ancho de banda. Entonces quería expandir el canal de transmisión / recepción. En la próxima versión de Cactus, cambié de un conmutador de 100 megabytes a un conmutador gigabit, lo que aumentó el rendimiento en 10 veces.

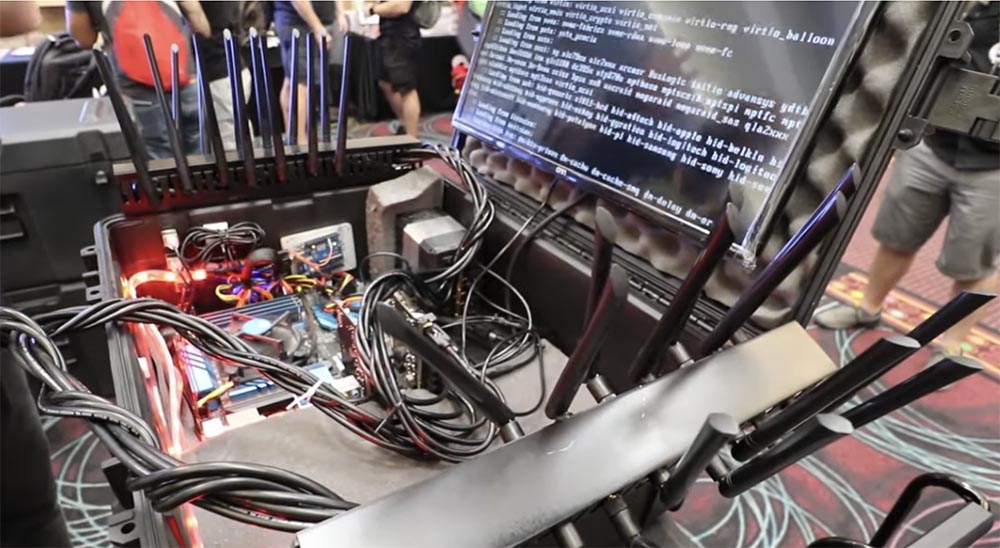

En Kraken, utilicé un enfoque completamente nuevo: me conecto directamente al bus PCI Express.

Darren Kitchen: Acerca de PCIE: veo aquí un montón de módulos de radio de los que sobresalen estas esquinas de antena de aluminio.

Mike Spicer: sí, esta es una solución de ingeniería interesante basada en piezas compradas en Amazon, tuve que atormentarme con la gestión de cables y pintar las antenas de negro con una lata de aerosol.

La base son adaptadores de procesador inalámbricos para dispositivos Android MediaTek MT 6752, y lo más interesante es el uso del controlador del kernel de Linux. Esto significa que puedo monitorear canales, puedo inyectar datos, hacer todas esas cosas interesantes que a los piratas informáticos les gusta hacer con las tarjetas inalámbricas.

Darren Kitchen: sí, veo aquí 11 tarjetas para comunicación inalámbrica B, G, A, C.

Mike Spicer:

Mike Spicer: en la banda de 2.4-5 GHz, 20 y 40.

Darren Kitchen: menos veinte y más cuarenta. Por lo tanto, se pueden usar varios rangos de comunicación y combinaciones de los mismos. Esto es de lo que ya hablamos cuando discutimos el uso de un escáner de radio que salta en diferentes canales de radio. Escuchas el canal 1 y pierdes todo lo que sucede en ese momento en el canal 6, escuchas el canal 2 y extrañas el resto, y así sucesivamente. Dime, ¿cuántas combinaciones de frecuencias, canales y rangos puede procesar tu dispositivo simultáneamente?

Mike Spicer: según cálculos recientes, el número de canales monitoreados simultáneamente es 84. Quizás alguien pueda monitorear más canales, pero las combinaciones que uso dan ese número. Sin embargo, este proyecto hace posible escuchar solo 14 de ellos, casi tanto como Cactus lo permite, pero un poco menos. Espero poder aplicar en Kraken algunas de las soluciones de Cactus que lo harán más eficiente.

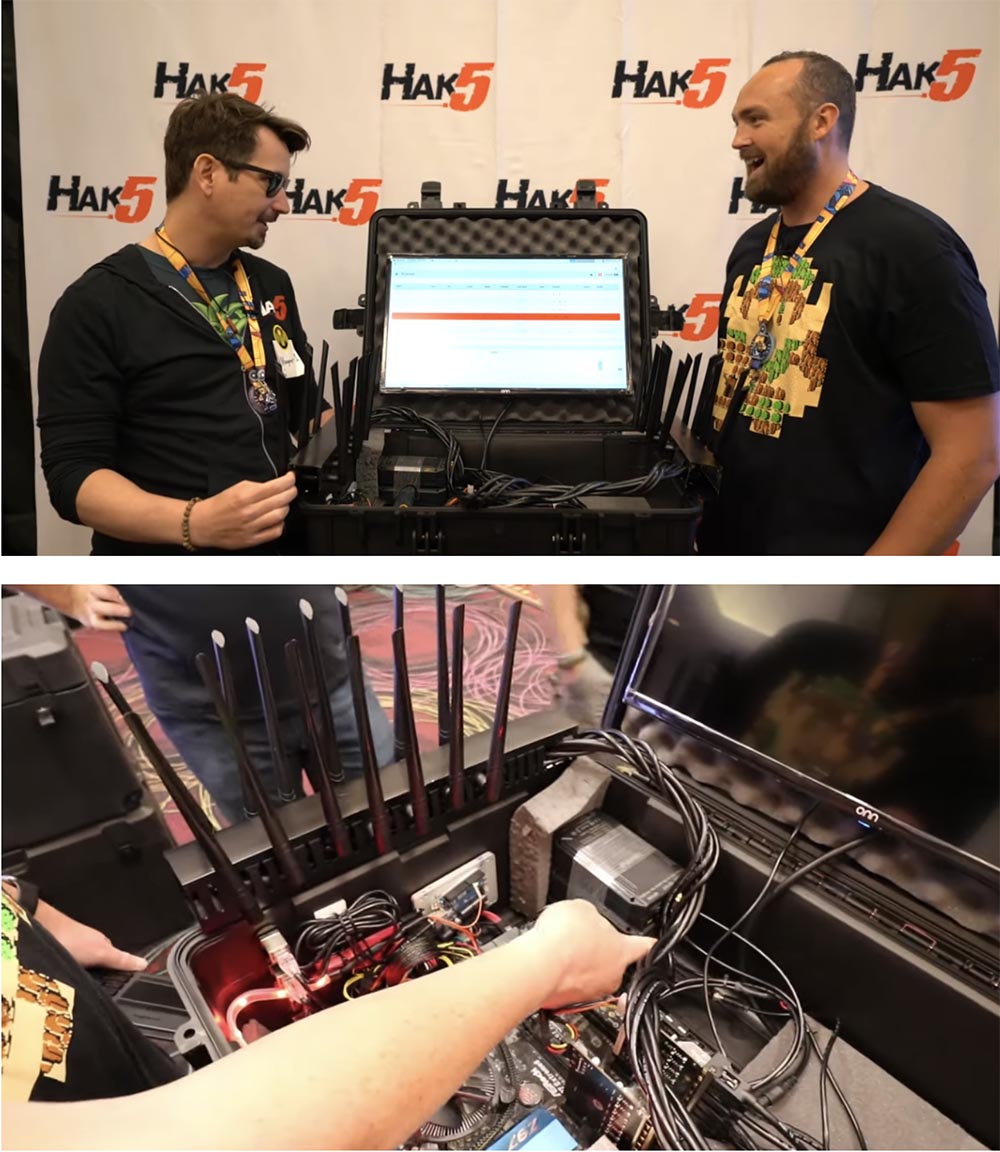

Darren Kitchen: ¿qué nos dices para capturar?

Mike Spicer: Utilizo el software Kismet: este es un detector de red, analizador de paquetes y sistema de detección de intrusos para LAN inalámbricas 802.11. Este es un software universal increíble que me permite llevar a cabo casi todos los proyectos para DefCon, superstable y con una interfaz de usuario web. Puede escanear redes inalámbricas, informar lo que está sucediendo allí, por ejemplo, ahora ve una línea roja en la pantalla del monitor, lo que significa que los dispositivos del usuario están en ese momento apretón de manos. Este software procesa los datos de radio en tiempo real. Uno de los problemas que pude resolver con la ayuda de este software en este dispositivo fue la visualización de datos en tiempo real, es decir, puedo ver en el monitor lo que está sucediendo con la red inalámbrica en este momento.

Darren Kitchen:

Darren Kitchen: y para esto no necesitas ponerte la mochila con un "Cactus". Entonces, ¿qué hay exactamente en la caja negra de Kraken?

Mike Spicer: Básicamente, este es un conjunto de tarjetas para comunicación inalámbrica con USB3.0, porque me conecto directamente al bus PCIE.

Darren Kitchen: es decir, está utilizando una computadora real con una placa base ATX. Esto es muy similar a la versión alfa del dispositivo utilizado hace muchos años, que consta de 6 tarjetas con USB2.0, donde se utilizó la placa base ATX con 14 puertos USB y fue necesario agregar un adaptador USB para trabajar con tarjetas PCIE. Hubo problemas de ancho de banda. ¿Qué está instalado en este dispositivo? Ya veo a Intell.

Mike Spicer: sí, usa el procesador Intell i5, la cuarta generación, nada caro, tomé lo que tenía. Tengo una placa base de repuesto conmigo, así que si algo se rompe, simplemente la reemplazo, así que estoy listo para solucionar posibles problemas. Utilicé para Kraken'a el relleno barato más asequible de las piezas terminadas. Este no es un recinto Pelican, utilicé lo que la Condición 1 llamó, este recinto es sólido como una roca y $ 150 más barato que un Pelican. Todo este dispositivo me costó menos de $ 700.

Darren Kitchen: y por 700 dólares, hiciste un gran sniffer para redes inalámbricas, que puede ser mucho más que una sola radio. ¿Cómo abordó la solución al problema del ancho de banda al abandonar el uso de Pineapple?

Mike Spicer: Ahora tenemos dos USB3.0, y diré algo sobre la placa base. Si mira aquí, puede ver el único concentrador USB raíz equipado con un bus, de modo que todo pase por un puerto USB de 5 gigabits. Esto es muy conveniente porque es lo mismo que tener 250 dispositivos conectados al mismo bus, pero nada bueno en términos de ancho de banda. Por lo tanto, encontré estas tarjetas USB PCIE de 7 puertos con un ancho de banda de 5 gigabytes cada una y las combiné en un canal común con un gran ancho de banda de aproximadamente 10 gigabits por segundo a través de un bus PCIE.

El siguiente cuello de botella es un SSD utilizado a través de SATA de 6 gigabytes, por lo que en promedio obtuve 500 megabytes por segundo, o 4 gigabytes.

Darren Kitchen: y también hablaste sobre cómo nombrar tu discurso.

Mike Spicer: Lo llamé "Sé lo que hiciste el verano pasado: 3 años de monitoreo de redes inalámbricas DefCon".

Darren Kitchen: ¿y qué tráfico, qué datos monitoreó en las últimas tres conferencias de DefCon?

Mike Spicer: Lo más interesante que descubrí es la fuga de API. Hubo 2 de estos casos, una fuga provino de la compañía noruega met.no, el desarrollador de la aplicación de pronóstico del tiempo WeatherAPI, y se relacionó con la hora del amanecer y el atardecer. Esta aplicación envió una solicitud HTTP donde la latitud y la longitud fueron los principales parámetros de la fuga, por lo que es completamente inofensivo.

Darren Kitchen: es decir, cualquier persona con la dirección MAC de un teléfono único podría interceptar esta solicitud ...

Mike Spicer: Sí, e ingrese sus datos para cambiar la hora del amanecer.

Darren Kitchen: ¡Uy!

Mike Spicer: Así es, vaya ... Encontré otra aplicación similar de weather.com que hace lo mismo, es un widget de escritorio ZTE, y cuando lo encontré, simplemente me voló la cabeza.

Darren Kitchen: bueno, sí, tienen un enfoque comprensible: ¿por qué molestarse con la disponibilidad de HTTP? Son solo datos meteorológicos, no información privada ...

Mike Spicer: sí, pero el hecho es que durante la instalación, a la mayoría de estas aplicaciones se les pide que permitan el acceso a la información sobre su ubicación, y les da esa oportunidad, asegurándose de que sus datos personales estén seguros. De hecho, la filtración de información a través de HTTP puede socavar completamente su confianza en tales API.

Darren Kitchen:

Darren Kitchen: ¡deberías haber visto un montón de dispositivos únicos aquí!

Mike Spicer: Sí, ¡hay tantos dispositivos en la red inalámbrica! Durante la DefCon anterior, Kismet "colocó" el servidor porque estaba procesando datos de una gran cantidad de dispositivos que estaban simultáneamente en la red WiFi. ¡El número de dispositivos registrados en la red llegó a 40 mil! Nunca he estado involucrado en contar la cantidad total de dispositivos únicos que he quitado, porque es como mirar las profundidades de un agujero de conejo sin fin.

Darren Kitchen: Bueno, sí, ¡todavía estás en DefCon! Aquí se lanzan MDK3, MDK4, aparecen un montón de direcciones MAC, etc.

Mike Spicer: sí, cuando las personas comienzan a operar sus microcontroladores ESP32 al mismo tiempo, entonces comienza el verdadero infierno.

Darren Kitchen: ¿hay alguna información sobre Kraken en GitHub o en tu blog?

Mike Spicer: sí, cargué el código, porque cuando hice un análisis de los datos recibidos, Wireshark no pudo manejarlo, porque cuando tienes un archivo de 2.3.5 Gb de tamaño y quieres ver la solicitud HTTP, te ves obligado a espera 30 minutos Soy un tipo solitario que simplemente analiza el tráfico y no tengo un equipo para hacer esto por mí, así que tengo que hacer mi trabajo de la manera más eficiente posible. Miré varias herramientas, hablé con desarrolladores comerciales, pero sus productos no satisfacían mis necesidades. Es cierto que hubo una excepción: el programa Network Miner, desarrollado por el grupo NETRESEC. Hace tres años, el desarrollador me dio una copia gratuita de este código, le envié mis comentarios, actualizaron el software y ahora el programa funciona perfectamente, proporcionando el procesamiento de no todos los paquetes de red, sino solo aquellos que se transmiten de forma inalámbrica.

Divide automáticamente el tráfico en partes y muestra DNS, HTTP, archivos de cualquier tipo que se puedan volver a ensamblar. Esta es una herramienta informática forense que puede profundizar en las aplicaciones.

Este programa funciona bien con archivos grandes, pero todavía ejecuté conjuntos de consultas personalizadas en él, y todavía necesitaba encontrar todos los SSID utilizados en la red inalámbrica DefCon. Así que escribí mi propio instrumento llamado Pcapinator, que presentaré el viernes durante mi presentación. También lo publiqué en mi página en github.com/mspicer, para que pueda verificar su rendimiento.

Darren Kitchen:

Darren Kitchen: la discusión conjunta y la prueba de nuestros productos es una gran cosa, una de las características clave de nuestra comunidad.

Mike Spicer: sí, me encanta cuando la gente me dice: "¿Qué piensas sobre esto o aquello?", Y yo respondo: "No, muchachos, nunca pensé en algo así, ¡es una maldita buena idea!" . Al igual que con el Kraken, mi idea era simplemente pegar todas estas antenas aquí, encender el sistema y ponerlo en algún lugar de la esquina durante 6 horas hasta que se agote la batería, y atrapar todas las WiFi- locales. el trafico

Darren Kitchen: bueno , estoy muy contento de conocerte, ¡y ustedes vienen a Hack 5 para ver lo que Mike ha hecho por todos nosotros!

Un poco de publicidad :)

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes? Apóyenos haciendo un pedido o recomendando a sus amigos

VPS basado en la nube para desarrolladores desde $ 4.99 , un

análogo único de servidores de nivel básico que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2697 v3 (6 núcleos) 10GB DDR4 480GB SSD 1Gbps desde $ 19 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

Dell R730xd 2 veces más barato en el centro de datos Equinix Tier IV en Amsterdam? ¡Solo tenemos

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV desde $ 199 en los Países Bajos! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - ¡desde $ 99! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?