Imagina esta situación. Frío mañana de octubre, instituto de diseño en el centro regional de una de las regiones de Rusia. Alguien del departamento de personal va a una de las páginas de trabajo en el sitio web del instituto, publicado hace un par de días, y ve una fotografía de un gato allí. La mañana deja de ser aburrida rápidamente ...

En este artículo, Pavel Suprunyuk, director técnico del departamento de auditoría y consultoría del Grupo-IB, habla sobre el lugar que ocupan los ataques de ingeniería social en proyectos prácticos de evaluación de seguridad, qué formas inusuales pueden tomar y cómo protegerse de tales ataques. El autor aclara que el artículo es una descripción general, sin embargo, si los lectores están interesados en algún aspecto, los expertos del Grupo IB estarán encantados de responder preguntas en los comentarios.

Parte 1. ¿Por qué tan serio?

De vuelta a nuestro gato. Después de un tiempo, el departamento de personal elimina la foto (las capturas de pantalla aquí y abajo están parcialmente retocadas para no revelar nombres reales), pero regresa obstinadamente, se borra nuevamente y esto sucede varias veces más. El departamento de personal entiende que el gato tiene las intenciones más serias, no quiere irse, y piden ayuda de un programador web, la persona que creó el sitio y lo comprende, y ahora lo administra. El programador visita el sitio, una vez más elimina el gato molesto, revela que se colocó en nombre del departamento de personal en sí, luego asume que la contraseña del departamento de personal se ha filtrado a algunos hooligans de la red y la cambia. El gato ya no aparece.

¿Qué pasó realmente? Con respecto al grupo de empresas donde pertenecía el instituto, los especialistas del Grupo IB realizaron pruebas de penetración en un formato cercano a Red Teaming (en otras palabras, esto es una imitación de ataques dirigidos a su empresa utilizando los métodos y herramientas más avanzados del arsenal de grupos de piratas informáticos). Hablamos en detalle sobre Red Teaming

aquí . Es importante saber que al realizar una prueba de este tipo, se puede utilizar una gama muy amplia de ataques de los acordados previamente, incluida la ingeniería social. Está claro que la ubicación misma del gato no era el objetivo final de lo que estaba sucediendo. Y hubo lo siguiente:

- El sitio web del Instituto estaba alojado en un servidor en la red del Instituto, y no en servidores de terceros;

- se encontró una fuga de la cuenta del departamento de personal (archivo de registro de mensajes en la raíz del sitio). Era imposible administrar el sitio con esta cuenta, pero era posible editar las páginas de trabajo;

- cambiando las páginas, puede colocar sus scripts en JavaScript. Por lo general, hacen que las páginas sean interactivas, pero en esta situación con los mismos scripts fue posible robar del navegador del visitante lo que distinguía al departamento de recursos humanos del programador y al programador del visitante ordinario: el identificador de sesión en el sitio. El gato fue un disparador de ataque y una imagen para llamar la atención. En el lenguaje de marcado del sitio HTML, se veía así: si descargó una imagen, JavaScript ya se ejecutó y su identificador de sesión, junto con datos sobre su navegador y dirección IP, ya fue robado.

- Con el identificador robado de la sesión del administrador, se podía obtener acceso completo al sitio, colocar páginas ejecutables en el lenguaje PHP y, por lo tanto, obtener acceso al sistema operativo del servidor y luego a la red local, que era un objetivo intermedio importante del proyecto.

El ataque terminó con un éxito parcial: el identificador de sesión del administrador fue robado, pero estaba vinculado a una dirección IP. No pudimos evitar esto, no pudimos aumentar los privilegios en el sitio para los administradores, pero mejoramos nuestro estado de ánimo. El resultado final se obtuvo finalmente en otra parte del perímetro de la red.

Parte 2. Te escribo, ¿qué hay más? Y estoy llamando y pisando fuerte en su oficina, dejando caer unidades flash

Lo que sucedió en la situación con el gato es un ejemplo de ingeniería social, aunque no del todo clásico. En realidad, hubo más eventos en esta historia: había un gato, un instituto, un departamento de personal y un programador, pero también hubo correos electrónicos con preguntas aclaratorias que supuestamente fueron escritas por "candidatos" al departamento de personal y al programador personalmente para provocar ellos van a la página del sitio.

Hablando de letras. El correo electrónico ordinario, probablemente el principal vehículo para llevar a cabo la ingeniería social, no ha perdido su relevancia durante un par de décadas y, a veces, tiene las consecuencias más inusuales.

A menudo contamos la siguiente historia en nuestros eventos, ya que es muy reveladora.

Por lo general, en base a los resultados de proyectos con ingeniería social, compilamos estadísticas que, como saben, son secas y aburridas. Muchos por ciento de los destinatarios abrieron el archivo adjunto de la carta, muchos siguieron el enlace, pero estos tres generalmente ingresaron su nombre de usuario y contraseña. En un proyecto, recibimos más del 100% de la contraseña ingresada, es decir, resultó más de lo que enviamos.

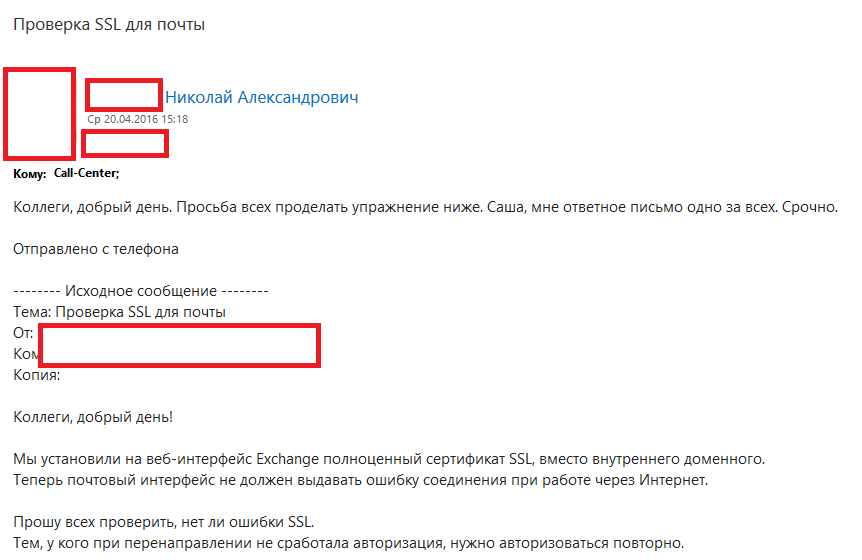

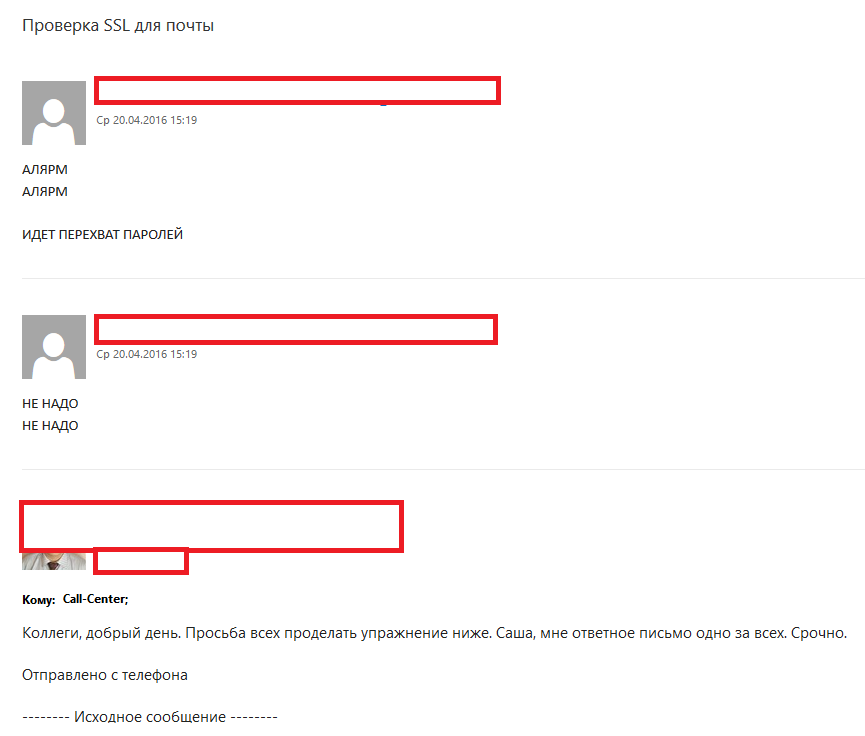

Sucedió así: se envió una carta de phishing, supuestamente de la corporación estatal CISO, exigiendo "probar urgentemente los cambios en el servicio de correo". La carta cayó sobre la cabeza de una unidad grande que estaba dedicada al soporte técnico. El líder fue muy diligente en la ejecución de las órdenes de las altas autoridades y lo envió a todos los subordinados. El centro de llamadas en sí era bastante grande. En general, las situaciones en las que alguien envía correos electrónicos de phishing "interesantes" a sus colegas y también se encuentran con ellas son bastante comunes. Para nosotros, este es el mejor comentario sobre la calidad de escribir una carta.

Un poco más tarde llegamos al núcleo (la carta fue retirada en un buzón comprometido):

Este éxito del ataque fue causado por el hecho de que la lista de correo utilizaba una serie de fallas técnicas en el sistema de correo del cliente. Se configuró de tal manera que era posible enviar cartas en nombre de cualquier remitente de la organización sin autorización, incluso desde Internet. Es decir, podría pretender ser CISO, o el jefe de soporte técnico, o alguien más. Además, la interfaz de correo, observando cartas de "su propio" dominio, sustituyó cuidadosamente una fotografía de la libreta de direcciones, lo que agregó naturalidad al remitente.

En verdad, tal ataque no se aplica a tecnologías particularmente sofisticadas; es una operación exitosa de una falla muy básica en la configuración del correo. Ella entiende regularmente los recursos especializados de TI y seguridad de la información, pero aún así, todavía hay empresas con todo esto. Dado que nadie se inclina a verificar a fondo los encabezados de servicio del protocolo de correo SMTP, el mensaje generalmente se verifica en busca de "peligro" al advertir iconos de interfaz de correo que no siempre reflejan la imagen completa.

Curiosamente, esta vulnerabilidad funciona en una dirección diferente: un atacante puede enviar un correo electrónico en nombre de su empresa a un destinatario externo. Por ejemplo, puede falsificar una factura de pago regular en su nombre especificando otros en lugar de sus datos. Si no considera los temas de antifraude y cobro, esta es probablemente una de las formas más fáciles de robar dinero usando la ingeniería social.

Además de robar contraseñas mediante phishing, un clásico de los ataques sociotécnicos es la distribución de archivos adjuntos ejecutables. Si estas inversiones superan todas las medidas de seguridad que las empresas modernas suelen tener, se formará un canal para el acceso remoto a la computadora de la víctima. Para demostrar las consecuencias de un ataque, el control remoto resultante se puede desarrollar para acceder a información sensible sensible. Es de destacar que la gran mayoría de los ataques que asustan a todos en los medios comienzan exactamente de esta manera.

En nuestro departamento de auditoría, en aras del interés, consideramos estadísticas aproximadas: ¿cuál es el valor total de los activos de las empresas a las que obtuvimos acceso a nivel de "Administrador de Dominio" principalmente debido a la suplantación de identidad y envío de inversiones ejecutadas? Este año alcanzó aproximadamente 150 mil millones de euros.

Está claro que enviar correos electrónicos provocativos y publicar fotografías de gatos en sitios web no son las únicas formas de ingeniería social. En estos ejemplos, tratamos de mostrar la diversidad de formas de ataque y sus consecuencias. Además de las cartas, un atacante potencial puede hacer llamadas para obtener la información necesaria, dispersar medios (por ejemplo, unidades flash) con archivos ejecutables en la oficina de la compañía objetivo, obtener un trabajo como pasante, obtener acceso físico a la red local bajo la apariencia de un instalador de cámaras de CCTV. Todo esto, por cierto, son ejemplos de nuestros proyectos completados con éxito.

Parte 3. La doctrina es luz, y lo no aprendido es oscuridad

Surge una pregunta razonable: bueno, hay ingeniería social, parece peligrosa, pero ¿qué deberían hacer las empresas con todo esto? El capitán se apresura a ayudar. Evidencia: necesita defenderse, y de manera integral. Parte de la protección estará dirigida a medidas de seguridad que ya se han convertido en clásicas, como los medios técnicos de protección de la información, el monitoreo, el apoyo organizacional y legal de los procesos, pero la parte principal, en nuestra opinión, debe dirigirse al trabajo directo con los empleados como el eslabón más débil. Después de todo, no importa cuánto fortalezca el equipo o escriba regulaciones estrictas, siempre habrá un usuario que abrirá una nueva forma de romper todo. Además, ni las regulaciones ni el equipo seguirán el ritmo de la creatividad del usuario, especialmente si un atacante calificado se lo dice.

En primer lugar, es importante educar al usuario: explicar que incluso en su trabajo de rutina, pueden surgir situaciones relacionadas con la ingeniería social. Para nuestros clientes, a menudo organizamos cursos de higiene digital, un evento que enseña habilidades básicas para contrarrestar los ataques en general.

Puedo agregar que una de las mejores medidas de protección no será la memorización de las reglas de seguridad de la información, sino una evaluación ligeramente aislada de la situación:

- ¿Quién es mi interlocutor?

- ¿De dónde vino su oferta o solicitud (nunca antes había sucedido y ahora aparece)?

- ¿Qué es inusual en esta consulta?

Incluso un tipo inusual de letra o un estilo de discurso inusual para el remitente puede desencadenar una cadena de dudas que detendrá el ataque. Las instrucciones prescritas también son necesarias, pero funcionan de manera diferente, aunque no pueden especificar todas las situaciones posibles. Por ejemplo, los administradores de IS les escriben que no puede ingresar su contraseña en recursos de terceros. ¿Y si la contraseña solicita "su" recurso de red "corporativo"? El usuario piensa: "Ya hay dos docenas de servicios con una sola cuenta en nuestra empresa, ¿por qué no aparece otra?". Otra regla se deduce de esto: un flujo de trabajo bien organizado también afecta directamente la seguridad: si un departamento vecino puede solicitarle información solo por escrito y solo a través de su líder, una persona "de un socio confiable de la compañía" no podrá solicitarlo por teléfono; será una tontería para usted. Es especialmente valioso ser cauteloso si su interlocutor exige hacer todo en este momento, o "ASAP", ya que está de moda escribir. Incluso en el trabajo normal, tal situación a menudo no es saludable, y en las condiciones de posibles ataques es un fuerte desencadenante. No hay tiempo para explicar, ejecuta mi archivo!

Notamos que los usuarios, como leyendas de un ataque sociotécnico, siempre están sujetos a temas relacionados con el dinero de una forma u otra: la promesa de promociones, preferencias, obsequios, así como información supuestamente hecha por chismes e intrigas locales. En otras palabras, los banales "pecados mortales" funcionan: sed de lucro, avaricia y excesiva curiosidad.

Un buen entrenamiento siempre debe incluir práctica. Aquí, los expertos en pruebas de penetración pueden acudir al rescate. La siguiente pregunta: ¿qué y cómo evaluaremos? En Group-IB ofrecemos el siguiente enfoque: seleccione inmediatamente el foco de las pruebas: evalúe la preparación para ataques solo por los propios usuarios o verifique la seguridad de la empresa en su conjunto. Y para probar usando métodos de ingeniería social, simulando ataques reales, es decir, con el mismo phishing, enviando documentos ejecutables, llamadas y otras técnicas.

En el primer caso, el ataque se prepara cuidadosamente junto con los representantes del cliente, principalmente con sus especialistas en TI y seguridad de la información. Las leyendas, las herramientas y las técnicas de ataque son consistentes. El cliente mismo proporciona grupos focales y listas de usuarios para el ataque, que incluyen todos los contactos necesarios. Se crean excepciones en los medios de protección, ya que los mensajes y las cargas ejecutables deben llegar necesariamente al destinatario, porque en dicho proyecto, solo la reacción de las personas es de interés. Opcionalmente, puede colocar marcadores en el ataque, según los cuales el usuario puede adivinar que se trata del ataque; por ejemplo, puede cometer un par de errores ortográficos en los mensajes o dejar imprecisiones al copiar la identidad corporativa. Al final del proyecto, obtenemos las "estadísticas secas": qué grupos de discusión y en qué medida reaccionaron a los escenarios.

En el segundo caso, el ataque se lleva a cabo con conocimiento inicial cero, el método de "caja negra". Recopilamos de forma independiente información sobre la empresa, sus empleados, el perímetro de la red, formamos leyendas para ataques, seleccionamos métodos, buscamos posibles medios de protección utilizados en la empresa objetivo, adaptamos herramientas y escribimos guiones. Nuestros expertos utilizan los métodos clásicos de inteligencia de código abierto (OSINT) y el producto desarrollado por el Grupo IB: Threat Intelligence, un sistema que, al prepararse para el phishing, puede actuar como un agregador de información sobre una empresa durante un largo período, incluido el uso de información clasificada. . Por supuesto, para que el ataque no se convierta en una sorpresa desagradable, sus detalles también son consistentes con el cliente. Resulta una prueba de penetración completa, pero se basará en ingeniería social avanzada. Una opción lógica en este caso es el desarrollo de un ataque dentro de la red, hasta obtener los más altos derechos en los sistemas internos. Por cierto, de manera similar, usamos ataques sociotécnicos en

Red Teaming y en algunas pruebas de penetración. Como resultado, el cliente recibirá una visión independiente y completa de su seguridad contra cierto tipo de ataque sociotécnico, así como una demostración de la efectividad (o viceversa, ineficiencia) de la línea de defensa construida contra amenazas externas.

Recomendamos dicha capacitación al menos dos veces al año. En primer lugar, cualquier empresa tiene una rotación de personal y los empleados olvidan gradualmente la experiencia previa. En segundo lugar, los métodos y técnicas de ataque cambian constantemente y esto lleva a la necesidad de adaptar procesos de seguridad y equipos de protección.

Si hablamos de medidas técnicas para protegerse contra los ataques, la siguiente ayuda en gran medida:

- La presencia de autenticación obligatoria de dos factores en los servicios que se publican en Internet. Lanzar estos servicios en 2019 sin sistemas de inicio de sesión único, sin protección por contraseña y autenticación de dos factores en una empresa con un tamaño de varios cientos de personas equivale a una llamada abierta "break me". La protección implementada adecuadamente hará imposible el uso rápido de contraseñas robadas y dará tiempo para eliminar las consecuencias de un ataque de phishing.

- Supervisar el control de acceso, minimizar los derechos de los usuarios en los sistemas y seguir las pautas para la configuración segura de los productos lanzados por los principales fabricantes. Esto a menudo es de naturaleza simple, pero muy efectivo y difícil de implementar en la práctica, lo que todos en cierta medida descuidaron por razones de velocidad. Y algunos son tan necesarios que sin ellos ningún remedio puede ahorrar.

- Línea de filtrado de correo electrónico bien construida. Antispam, escaneo total de archivos adjuntos en busca de código malicioso, incluidas las pruebas dinámicas a través de sandboxes. Un ataque bien preparado implica que las herramientas antivirus no detectarán un archivo adjunto ejecutable. El sandbox, por el contrario, verificará todo en sí mismo, usando archivos de la misma manera que una persona los usa. Como resultado, los posibles cambios realizados dentro del entorno limitado revelarán un posible componente malicioso.

- Medios de protección contra ataques dirigidos. Como ya se señaló, las herramientas antivirus clásicas no detectarán archivos maliciosos en un ataque bien preparado. Los productos más avanzados deben rastrear automáticamente el conjunto de eventos que ocurren en la red, tanto a nivel de host individual como a nivel de tráfico dentro de la red. En el caso de los ataques, aparecen cadenas de eventos muy características que pueden rastrearse y detenerse si tiene este tipo de monitoreo enfocado en eventos.

El artículo original fue

publicado en la revista Information Security / Information Security # 6, 2019.