Continúo la historia del desarrollo del

sistema Cisco Threat Response , que se está convirtiendo gradualmente en un sistema de gestión de incidentes completo que combina todas las soluciones de seguridad de la información de Cisco; y mientras es gratis. La última vez,

hablé sobre cómo se puede integrar CTR con Cisco Email Security para ayudar a investigar incidentes de correo electrónico. Hoy hablaremos sobre cómo CTR se integra con el

Sistema de detección de anomalías de red

empresarial Cisco Stealthwarch . Esta es una nueva integración y aún no todos lo saben.

Mire esta captura de pantalla del sistema Cisco Stealthwatch (esta, por cierto, es una imagen real de uno de los clientes). ¿Qué ves en eso? En casi 10 minutos, se cargaron alrededor de 3 GB de datos de Irán en la red (esta captura de pantalla, como puede ver, aunque tomada en enero, es del año 2019, no 2020, y por lo tanto esta historia no tiene nada que ver con los últimos eventos políticos en Medio Oriente).

¿Te comunicas a menudo con Irán? ¿Haces negocios con él? No? Entonces, ¿por qué algunos nodos internos cargan muchos datos de este país? Por qué Cual es la razon Es poco probable que los sitios de Youtube, Facebook, Gmail o Dropbox estén ubicados en Irán. Entonces, ¿cuál es la razón de tal anomalía?

Y aquí hay otra captura de pantalla (de otro cliente ya). Tráfico de SMB incomprensible y bastante intenso con Corea del Norte. Por qué ¿Tal tráfico puede estar dentro de la red corporativa, pero al interactuar con recursos externos?

Otra historia real. Eche un vistazo a la siguiente captura de pantalla de Cisco Stealthwatch. ¿Qué te sorprende o te perturba? Demasiado tráfico NTP. Quizás esta es una fuga de datos a través de NTP, que pocas personas controlan (DLP ciertamente no lo hace). ¿O tal vez es un ataque DDoS a través de NTP?

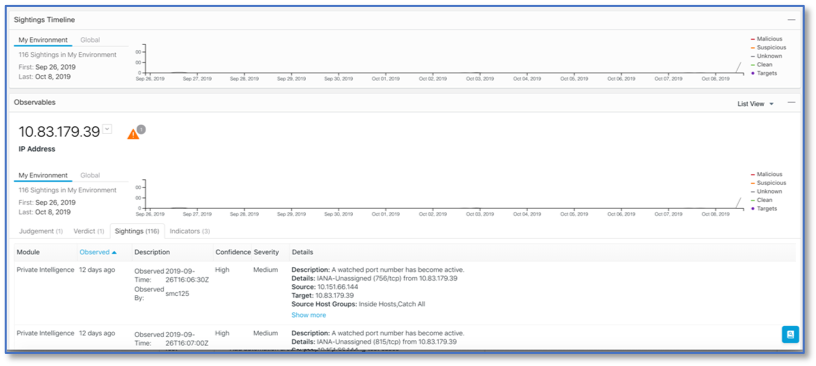

Vemos una anomalía, pero no siempre podemos confiar en los datos de Stealthwatch para saber con qué está relacionada esta o aquella actividad sospechosa. En algunos casos, la funcionalidad de enriquecimiento de eventos Stealthwatch ayuda con los datos de Inteligencia de amenazas, pero hay situaciones que requieren una investigación más detallada. Cisco Stealthwatch le brinda la oportunidad de ver qué suele ir más allá de las funciones de seguridad tradicionales o qué las pasa por alto. Pero al identificar anomalías o abusos, inmediatamente tenemos una serie de preguntas:

- ¿Cuál es la causa de esta anomalía?

- ¿Quién es su fuente?

- ¿Es esta una anomalía independiente o parte de un incidente mayor?

- ¿Qué más está asociado con esta anomalía?

Después de recibir información de Stealthwatch, debe verificar cada alarma para todas las fuentes de Inteligencia de amenazas que utiliza (además de las fuentes integradas en Cisco Stealthwatch) y compararla con otras características de seguridad. Si no tiene SIEM, esto lleva un tiempo adicional y bastante largo, incluso entre especialistas. SIEM, al igual que la plataforma TI que lo acompaña, cuesta mucho dinero. ¿Cómo resolver este dilema?

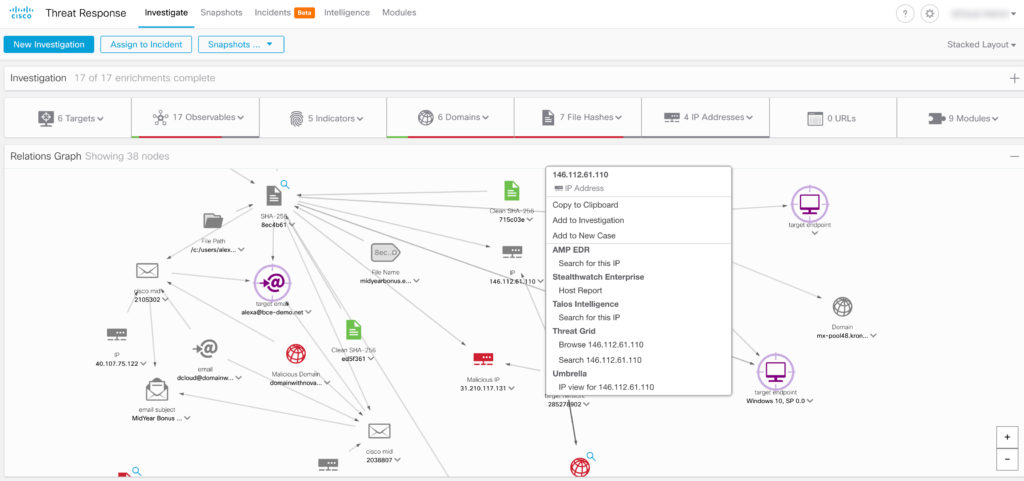

Cisco tiene una solución sobre la que ya he escrito más de una vez en Habré: esto es "SOC listo para usar" o Cisco Threat Response, una solución gratuita que hace la mayor parte del trabajo para los analistas de SI y recibe datos de incidentes de varias soluciones y soluciones de Cisco terceras empresas, las compara automáticamente y las enriquece con datos de varias fuentes de TI, mostrando la ruta de desarrollo y la escala del incidente en cuestión de segundos. Desde CTR, también puede responder a incidentes identificados mediante la emisión de comandos apropiados para firewalls, sistemas de prevención de ataques, soluciones de clase EDR o herramientas de monitoreo de tráfico DNS basadas en la nube.

Las anomalías que los monitores Stealthwatch se envían al Administrador de incidentes CTR, que le permite ver estos eventos IB junto con otros eventos recibidos de Cisco Firepower, Cisco AMP para puntos finales, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security, etc. Uso de Security Insight Panel de control, puede enviar una solicitud a CTR por cualquier anomalía o evento que le interese, sin dar toda la telemetría a CTR y sin aumentar los riesgos de revelar información confidencial.

Los eventos enviados al CTR se enriquecen con un contexto adicional, que el CTR recibe tanto de otros medios de protección como de una variedad de fuentes de TI externas, por ejemplo, VirusTotal. La integración de CTR y Stealthwatch también funciona en la dirección opuesta. Para los sitios que lo hacen sospechoso o que caen en los registros de Cisco Firepower o AMP para puntos finales, por ejemplo, puede hacer una solicitud de CTR a Stealthwatch y obtener más información sobre ellos.

Nuestra integración también le permite usar CTR como un bus de integración y, a través de él, realizar solicitudes a otros productos de Cisco que no están directamente integrados con Stealthwatch. Por ejemplo, al identificar un host sospechoso en Stealthwatch, puede solicitar toda la información IP relacionada en Cisco AMP para Endpoints Endpoint Protection System. También puede verificar esta IP en la fuente externa de Cisco Talos TI (independientemente de si tiene una licencia de Cisco Steallthwatch Threat Intelligence).

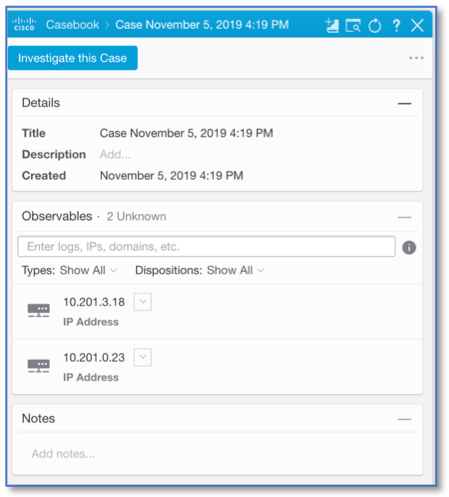

El complemento del navegador Casebook, que le permite extraer automáticamente todos los indicadores necesarios de compromiso de las páginas web, también puede hacer esto para la interfaz Stealthwatch, acelerando así el proceso de investigación y reduciendo el tiempo que lleva recopilar toda la información necesaria en ocasiones. Pero la velocidad es uno de los factores clave de éxito en la investigación de incidentes y la reducción de daños causados por ellos.

Después de que Stealthwatch transfiere los eventos de su interés en el CTR, se crea una tarjeta de incidente que contiene toda la información necesaria sobre la anomalía, que puede enriquecerse con datos de otros medios de protección, incluidas soluciones de terceros que están integradas con el CTR. Si Stealthwatch en sí mismo le permite bloquear ataques al integrarse con Cisco ISE, entonces CTR ofrece una gama más amplia de opciones para neutralizar amenazas: se pueden bloquear en un nodo específico a través de AMP para puntos finales, en el perímetro a través de Cisco Firepower, a Internet a través de Cisco Umbrella.

Si Stealthwatch le permite investigar una anomalía, basándose solo en los datos de telemetría de red recibidos del equipo de red, entonces CTR amplía esta función (y recuerdo que CTR es una solución gratuita) y le permite mostrar más eventos de seguridad relacionados en la interfaz gráfica, para comprender si El sitio de interés para nosotros es la víctima o la fuente de amenaza cuando comenzó el ataque, ya sea el objetivo o si caemos bajo la mano, junto con muchas otras víctimas en todo el mundo.

Uno de los problemas que señalaron los encuestados en nuestro estudio comparativo de Cisco CISO 2019 es la pobre automatización de las tareas cotidianas en la actividad del servicio de seguridad de la información. El 79% de los líderes de IS dijo que trabajar con eventos de IS desde una variedad de herramientas de seguridad se ha vuelto más difícil de lo que era en 2018. La solución Cisco Threat Response está diseñada específicamente para sacar más provecho de su inversión en tecnología de seguridad de la información de Cisco a través de la automatización, que se logra de inmediato. Si aún no tiene SIEM, y el sistema de seguridad de la información se basa principalmente en las soluciones de Cisco, puede intentar comenzar a construir procesos SecOps con la Respuesta gratuita a amenazas de Cisco. Además, CTR reduce significativamente el tiempo y el esfuerzo necesarios para investigar incidentes, haciendo que sus operaciones de seguridad de la información sean más eficientes y efectivas.